[超级基础]Web安全之SQL注入由浅入深(?)

前言

断断续续看Web安全到现在了,感觉对很多基础知识还是一知半解,停留在模糊的层次。所以准备系统总结一下。

Sql注入我以前一直不以为然,一是现在能sql的站确实很少,二是有像sqlmap的工具可以用。而且想要修复也很简单。

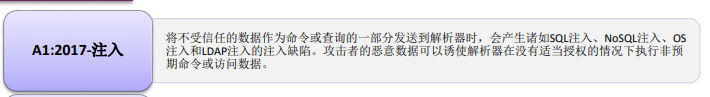

但后来发现不管是CTF题目中,还是实站中还有有很多需要用到sql注入的地方。17版的OWASPtop10中,注入依旧是A1级别的漏洞。

所以在此学习并回顾一下此类漏洞。

1 环境准备

1.1什么是Sql注入

下面是17OWASP中对注入类漏洞的定义:

简单的说,SQL注入就是一种通过控制输入来修改后台SQL语句达到代码执行进行攻击目的的技术。

可能造成的后果:越权读取数据,控制数据库(增删改查,所谓的脱库删库)。

1.2 Sql注入产生原因

Web流程中,服务器的作用之一是接受用户(前端)输入的数据,并可以与数据库进行交互,然后发回响应信息。

服务器怎么与数据库进行交互?其实就是“替”人执行sql语句并返回执行结果。

简单的说,服务器把输入的数据作为sql语句的一部分拼接起来,并且执行,就完成了数据库交互过程。

这种SQL语句更准确的概念叫做动态sql语句。以PHP举例:

- $sql = "select * from users where name = '{$_POST['username']}' and pwd = '{$_POST['password']}'";

那么我们就可以控制post参数username和password,从而达到修改sql语句,实现攻击的目的。

1.3 模拟环境

环境:apache/iis+php+mysql/MarinDB的集成环境。建议PHP版本使用5.6以下版本。(高版本已经废弃了原来关于sql的语法)

配置见:超详细搭建PhpStorm+PhpStudy开发环境

此外还需要了解最基础的sql语法:Mysql速成

然后就可以编写我们的测试页面了:

- <?php

- if(isset($_GET["id"])){

- /* 数据库连接过程 */

- $con = mysql_connect("localhost","root","root");

- if (!$con)

- {

- die('Fail connect:' . mysql_error());

- }

- /*选库,执行sql语句,获取结果*/

- mysql_select_db("sqltest",$con);

- $querry = "select * from users where id = " . $_GET['id'];

- //动态sql语句有很多种写法,如:$querry = "select * from users where id = {$_GET['id]}";

- /*执行sql语句*/

- $sql = mysql_query($querry,$con);

- /*获取数据,详见http://www.fidding.me/article/32*/

- $result = mysql_fetch_array($sql);

- /*写个测试页面用来反馈结果*/

- echo "<table class='itable' border='1' cellspacing='0' width='300px' height='150'>";

- echo "<tr>";

- echo "<td>id</td>";

- echo "<td>username</td>";

- echo "</tr>";

- echo "<tr>";

- echo "<td>".$result['id']."</td>";

- echo "<td>".$result['username']."</td>";

- echo "</tr>";

- echo "</table>";

- /*关闭数据库链接*/

- mysql_close($con);

- echo $querry;

- }

- ?>

对于上述代码中不清楚的函数,这里不一一说明了,百度有很详细的说明。

把写好的.php文件扔到phpstudy安装目录下(phpstudy\PHPTutorial\WWW)

现在还需要在mysql中建立sqltest数据库,库中users表,带三个字段:id(int),username(varchar),password(varchar)

这个也不细说了,用命令行或者phpmyadmin都可以,百度教程一大把。

往里面插几条数据,就ok了。

测试一下:

[超级基础]Web安全之SQL注入由浅入深(?)的更多相关文章

- WEB 安全之 SQL注入 < 三 > 提权

SQL注入是一个比较“古老”的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果能清楚了解 攻击的全 ...

- WEB 安全之 SQL注入 < 二 > 暴库

SQL注入是一个比较"古老"的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果 ...

- web安全学习(sql注入1)

web安全学习(sql注入1) 一.简介 sql语句就是数据库语句,而sql注入就是用户将自己构造的恶意sql语句提交,然后服务器执行提交的危险语句.sql注入可能造成信息泄露以及服务器被控制等危害. ...

- mysql基础语法及拓展到web中的sql注入

本来是想写下javaweb的mvc(tomcat, spring, mysql)的搭建, 昨天搭到凌晨3点, 谁知道jdbcTemplate的jar包不好使, 想死的心都有了, 想想还是休息一下, ...

- Web安全 之 SQL注入

随着B/S模式应用开发的发展,使用这种模式编写的应用程序也越来越多.相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患.用户可以提交一段数据库查询代码,根据 ...

- 【渗透攻防WEB篇】SQL注入攻击初级

前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问 ...

- web安全之sql注入实例(5.0之前的)

web安全之sql(5.0之前)注入实例 5.0之前的数据库没有information库. 所以这里需要运用的是load_file()函数来获取信息. 1.判断是否有sql注入,用and 1=1 和 ...

- WEB 安全之 SQL注入<一> 盲注

SQL注入是一个比较"古老"的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果 ...

- web安全之SQL注入

一.sql注入是一种将sql代码添加到输入参数中 传递到sql服务器解析并执行得一种攻击手法 例: $sql = "SELECT * FROM goods WHERE Id = 1" ...

随机推荐

- .NET中异常类(Exception)

异常:程序在运行期间发生的错误.异常对象就是封装这些错误的对象. try{}catch{}是非常重要的,捕获try程序块中所有发生的异常,如果没有捕获异常的话,程序运行的线程将会挂掉,更严重的是这些错 ...

- CSS第二节

div做页面布局的建议 把整个网页从上到下分成若干块(一般分三块:头,中间,尾部),每一块都按下面的思路 先写第一层,可以设置背景色,或者高度和垂直居中(line-height保证内容不超出高度),不 ...

- Windows Azure 入门 -- VS 2015部署 ASP.NET网站(项目) 与 数据库

Windows Azure 入门 -- 部署 ASP.NET网站(项目) 与数据库 https://www.dotblogs.com.tw/mis2000lab/2015/12/24/windowsa ...

- CUDA:Supercomputing for the Masses (用于大量数据的超级计算)-第三节

原文链接 第三节:错误处理和全局内存性能局限 恭喜!通过对CUDA(Compute Unified DeviceArchitecture,即计算统一设备架构的首字母缩写)系列文章第一节和第二节,您现在 ...

- python查看安装包

D:\Python27\Scripts>pip listbackports.ssl-match-hostname (3.4.0.2)basicauth (0.2)certifi (14.5.14 ...

- PHP implode() 函数

转自:http://www.w3school.com.cn/php/func_string_implode.asp 语法 implode(separator,array) 参数 描述 separato ...

- 关于Star UML

为什么是使用Star UML而不是Visio 2013呢? 以前本人在大学期间使用的Visio 2013来绘制UML的,最近一个星期因为在阅读源码,所以有多学了一门UML绘制工具—Star UML,下 ...

- spring中@Autowrite注解和@Resource的区别

spring不但支持自己定义的@Autowired注解,还支持几个由JSR-250规范定义的注解,它们分别是@Resource.@PostConstruct以及@PreDestroy. @Resour ...

- 【C++学习笔记】 链式前向星

链式前向星是一种常见的储存图的方式(是前向星存图法的优化版本),支持增边和查询,但不支持删边(如果想要删除指定的边建议用邻接矩阵). 储存方式 首先定义数组 head[ i ] 来储存从节点 i 出发 ...

- Linux分享笔记:查看帮助命令 & 常用系统工作命令

在执行命令时,为了防止出现权限不足的问题,在登陆Linux系统时,要点击普通用户名下的 “Not listed?” 用root管理员身份登陆. [1] 执行查看帮助命令 man 这条命令用来查看帮助文 ...