iOS逆向之class-dump

1.class-dump

class-dump是用来dump目标文件的类信息的工具。它利用Objective-C语言的runtime的特性,将存储在mach-O文件中的@interface和@protocol信息提取出来,并生成对应的.h文件。官方介绍如下:

This is a command-line utility for examining the Objective-C runtime information stored in Mach-O files. It generates declarations for the classes, categories and protocols. This is the same information provided by using ‘otool -ov’, but presented as normal Objective-C declarations, so it is much more compact and readable.

1.1安装class-dump

下载地址:http://stevenygard.com/projects/class-dump/。打开链接后,选择class-dump-3.5.dmg,进行下载。下载完成之后,将dmg文件中的class-dump复制到/usr/bin目录,并在终端执行如下执行进行赋权:

sudo chmod 777 /usr/bin/class-dump

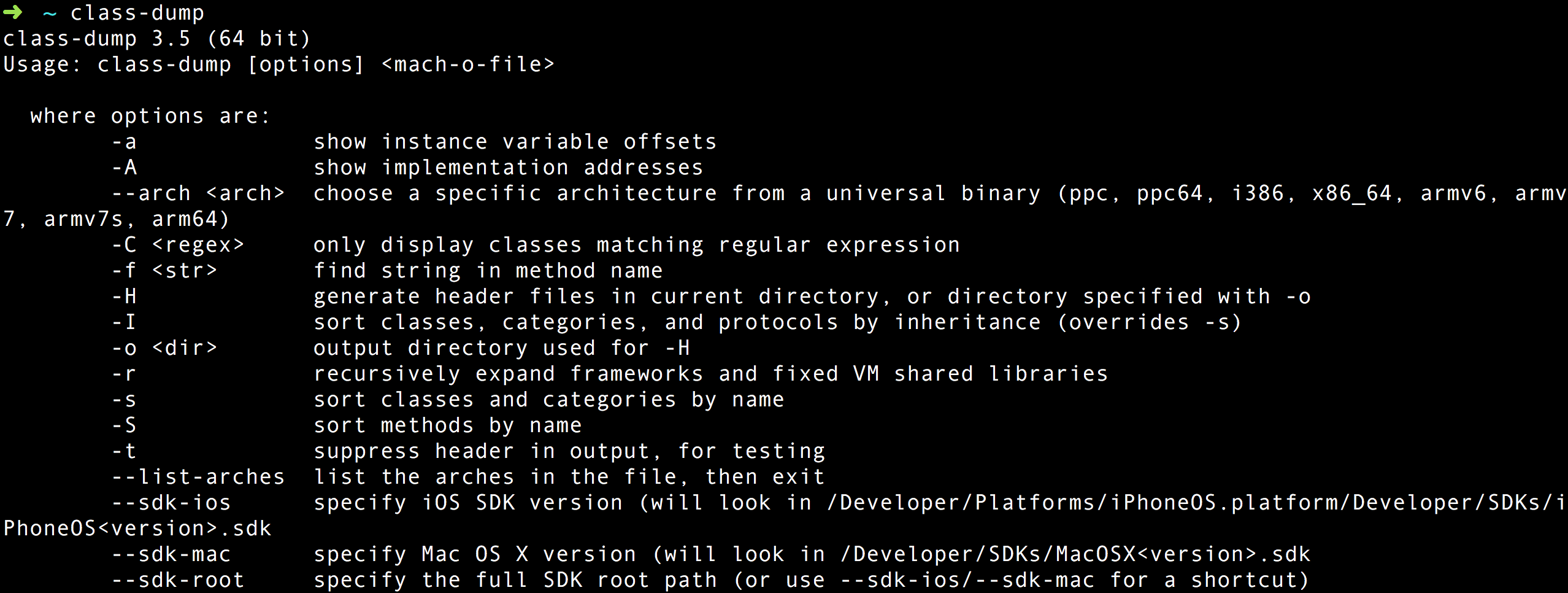

然后运行class-dump指令,即可看到如下结果:

1.2使用class-dump

执行指令:

class-dump -H /Applications/Calculator.app -o /Users/GofLee/Desktop/CalculateHeads

【说明】:

- /Applications/Calculator.app:计算器app的路径;

- /Users/GofLee/Desktop/CalculateHeads:存放dump结果的头文件文件夹路径。

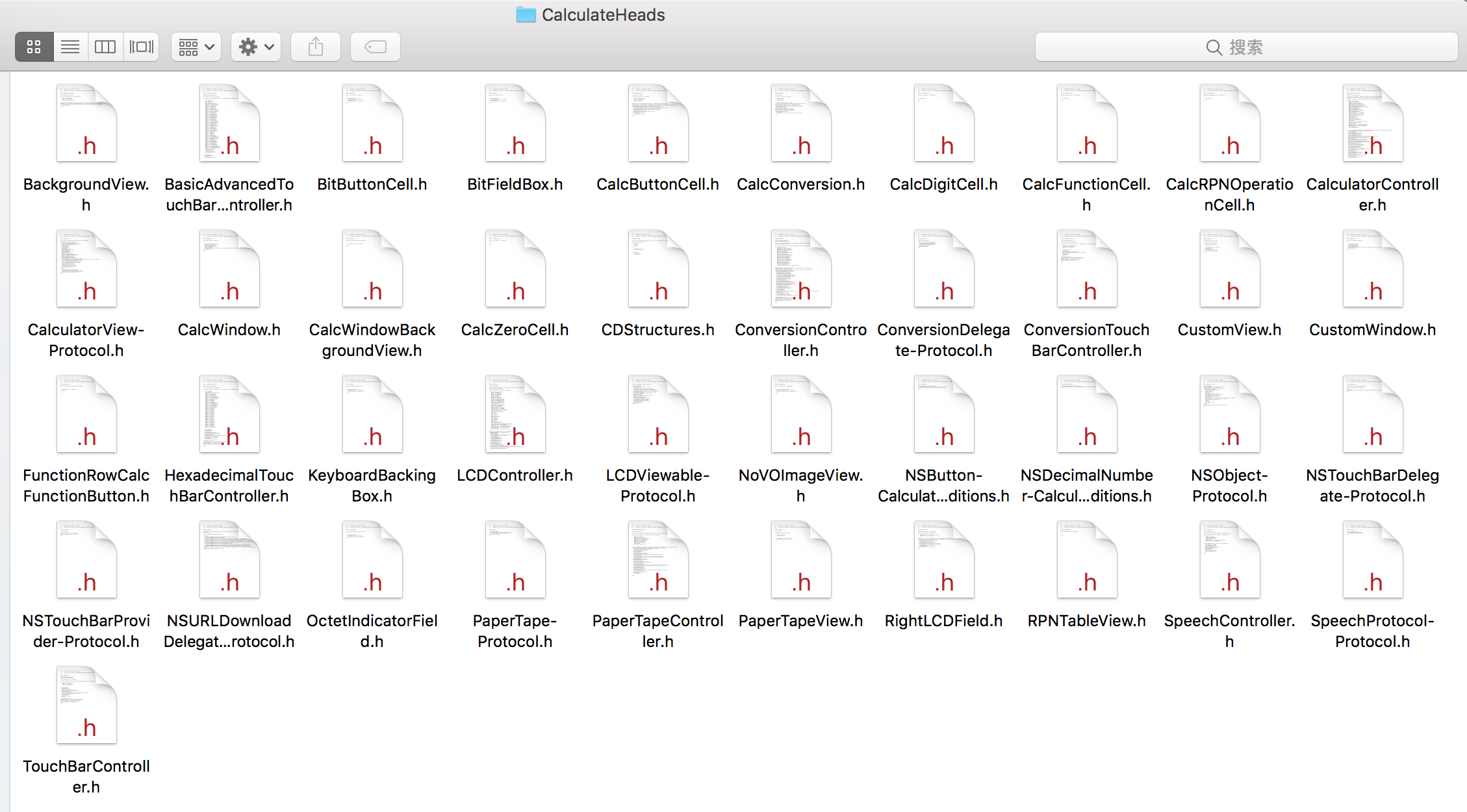

执行上面的指令之后,我们可以在 /Users/GofLee/Desktop/CalculateHeads 目录下看到生成的.h列表:

从上面的结果可以看到,我们有了这些.h文件之后,就可以初步了解目标App的程序结构。后面可以结合Reveal和cycript工具,更精准的分析目标App某个页面的功能实现。

同样的,我们也可以导出AppKit、UIKit的头文件:

class-dump -H /System/Library/Frameworks/AppKit.framework -o /Users/GofLee/Desktop/AppKitHeaders

【注意】:有时class-dump指令会执行失败,无法得到想要的头文件,或头文件的内容是加密的密文。出现这种情况是因为class-dump的作用对象必须是未经加密的可执行文件,一般App Store中下载的App都是经过签名加密的,这个时候需要先进行砸壳。

2.class-dump-z

class-dump-z 是对 class-dump 和 class-dump-x 的改进版,完全用C++重写,避免动态调用,这使得 class-dump-z 比 class-dump 和 class-dump-x快10倍左右,并且可以在 Linux、Mac、 iPhone 上运行。

下载地址:https://code.google.com/archive/p/networkpx/wikis/class_dump_z.wiki

其他同class-dump。

3.砸壳:dumpdecrypted

第一步:源码下载:https://github.com/stefanesser/dumpdecrypted

第二步:使用make指令编译源码;

前两步也可以省略,直接下载编译好的dumpdecrypted.dylib(需要使用与iOS设备系统相同的版本)。

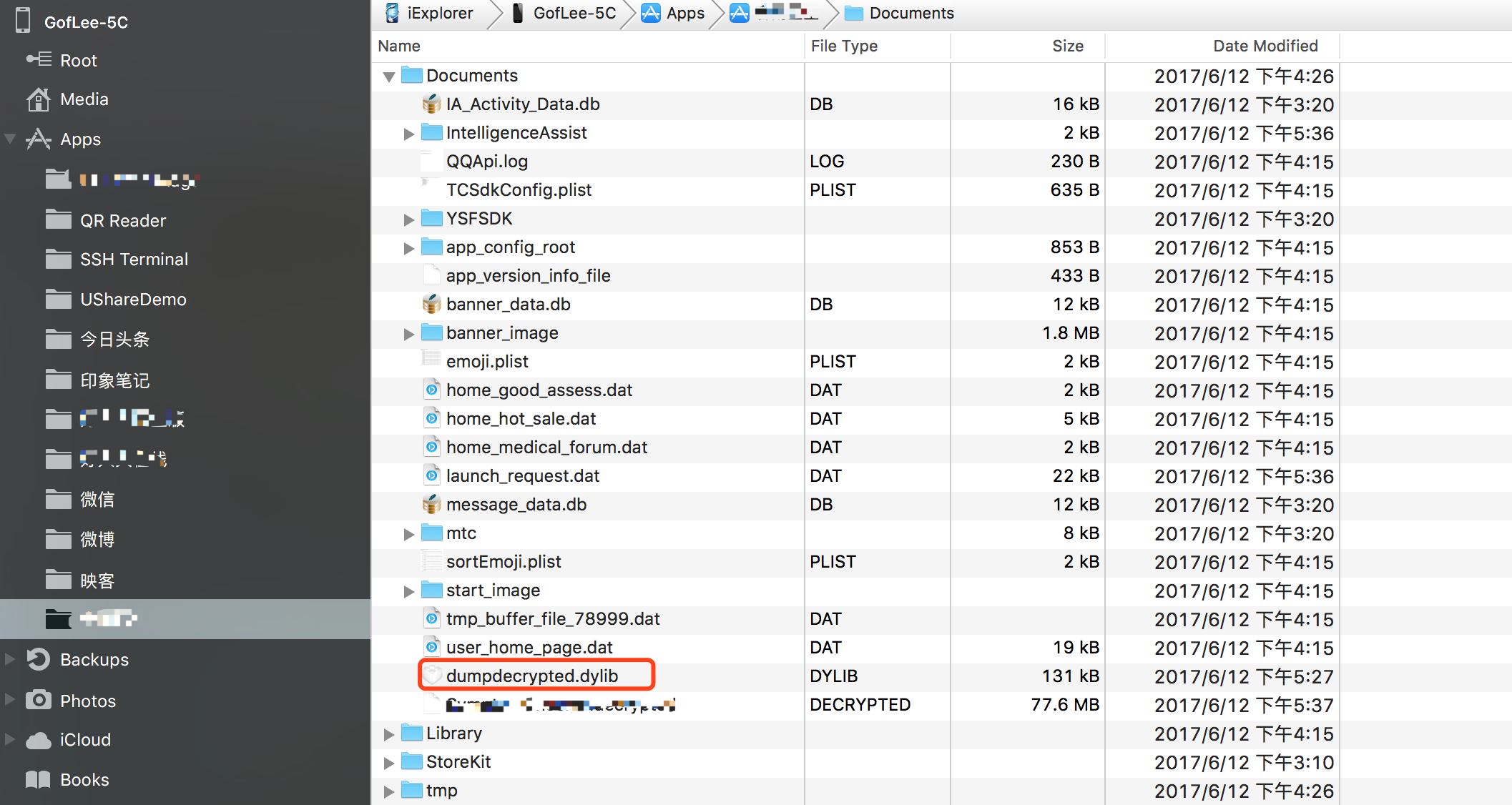

做完前两步之后,会生成一个dumpdecrypted.dylib文件,我们通过IExplorer软件,将这个文件拷贝到需要砸壳的App的Documents目录,如下图所示:

接下来,通过终端和手机建立连接,具体指令参看Cycript内容。

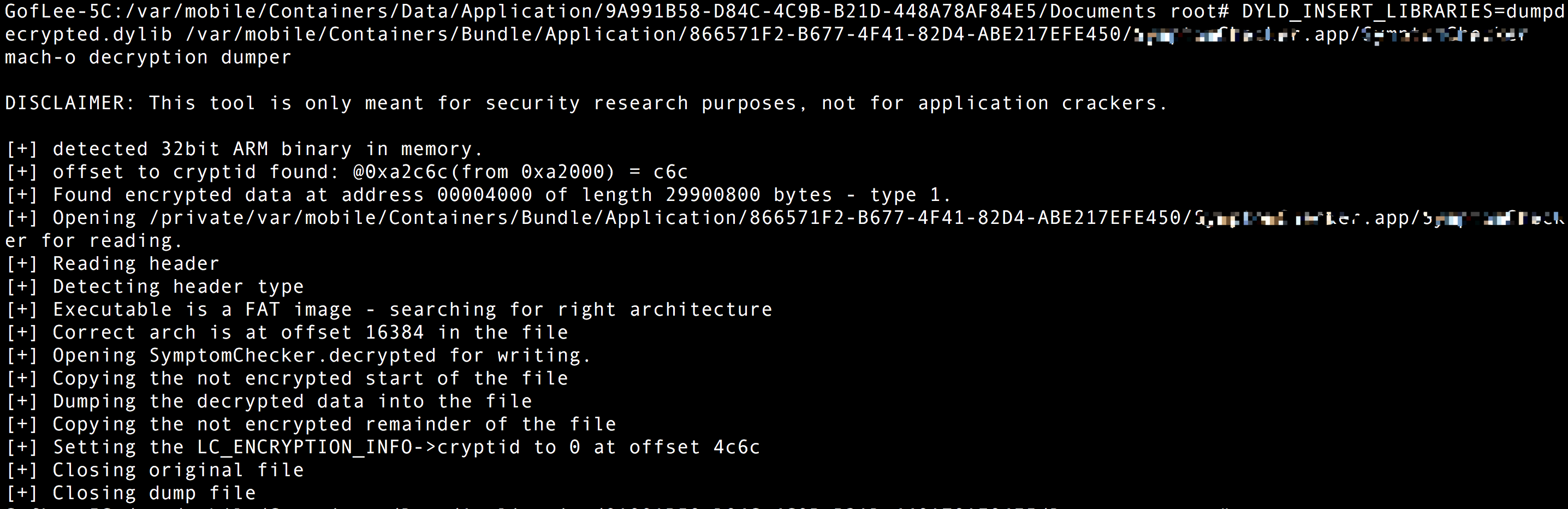

cd到对应App的Documents路径,执行指令:

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/mobile/Containers/Bundle/Application/866571F2-B677-4F41-82D4-ABE217EFE450/XXXX.app/XXXX

指令执行结果:

这时,Documents目录下多了一个“xxxx.decrypted”文件,将该文件拷贝到电脑,继续使用class-dump进行头文件分析。

如果经过上面的操作,还是不能得到想要的头文件,那么有可能是代码使用的 OC 和 Swift 混编,而 class-dump 是利用的 OC 的运行时机制,所以有 Swift 的代码没法 dump 出来,那就只有直接用 IDA 看了。

【说明】:

a.怎么获取 App的Documents路径?

通过cycript指令,根据应用进程,进入到应用,然后执行如下指令获取:

//通过如下指令获取到根目录路径之后,再拼接/Documents即可得到Documents的路径

path = NSHomeDirectory()

b.怎么获取App的可执行文件路径?

通过打印进程信息,是可以直接得到可执行文件路径的,指令如下:

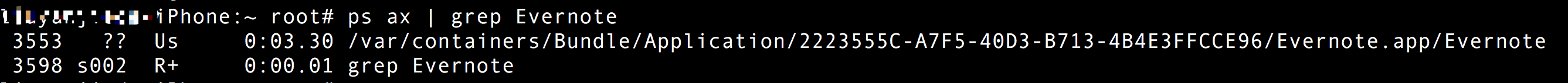

ps ax | grep Evernote

结果如下:

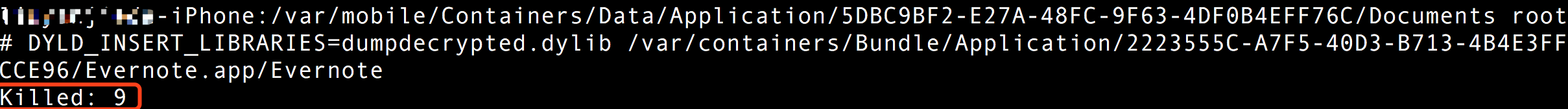

c.执行指令,有可能遇到如下所示错误:

遇到该错误的时候,按如下步骤操作:

- 第一步:拷贝dumpdecrypted.dylib 文件到设备的 /usr/lib目录下;

- 第二步:切换到mobile用户,指令如下:

su mobile

- 第三步:cd到 /var/mobile/Documents 目录,指令如下:

cd /var/mobile/Documents

- 第四步:执行如下指令:

DYLD_INSERT_LIBRARIES=/usr/lib/dumpdecrypted.dylib /var/containers/Bundle/Application/2223555C-A7F5-40D3-B713-4B4E3FFCCE96/Evernote.app/Evernote

- 第五步:在 /var/mobile/Documents 目录下,可以看到 Evernote.decrypted 文件已经生成。

4.导出Frameworks 和 PrivateFrameworks 的头文件

脚本可参考:https://github.com/EthanGHub/DumpFrameworks

下面标粗标红的地方需要进行相应的修改:

#!/usr/bin/perl

#

# 24 November 2008

# Framework Dumping utility; requires class-dump

# 执行方法:终端进入DumpFrameworks.pl所在的目录 执行命令 ./DumpFrameworks.pl

# use strict; use Cwd;

use File::Path; my $HOME = (getpwuid($<))[] || $ENV{'HOME'}

or die"Could not find your home directory!"; # This command must be in your path.

# http://www.codethecode.com/projects/class-dump/

my $CLASS_DUMP = 'class-dump'; # Public Frameworks

dump_frameworks('/Applications/Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/iPhoneSimulator10.3.sdk/System/Library/Frameworks',

'Frameworks'); # Private Frameworks

dump_frameworks('/Applications/Xcode.app/Contents/Developer/Platforms/iPhoneSimulator.platform/Developer/SDKs/iPhoneSimulator10.3.sdk/System/Library/PrivateFrameworks',

'PrivateFrameworks'); sub dump_frameworks

{

my($dir, $subdir) = @_; opendir(my $dirh, $dir) or die"Could not opendir($dir) - $!"; # Iterate through each framework found in the directory

foreach my $file (grep { /\.framework$/ } readdir($dirh))

{

# Extract the framework name

(my $fname = $file) =~ s/\.framework$//;

print"Framework: $fname\n"; my $headers_dir = "$HOME/Headers/$subdir/$fname"; # Create the folder to store the headers

mkpath($headers_dir); # Perform the class-dump

my $cwd = cwd();

chdir($headers_dir) or die"Could not chdir($headers_dir) - $!"; system($CLASS_DUMP, '-H', "$dir/$file"); if($? == -)

{

die"Could not execute $CLASS_DUMP - $!\n";

} chdir($cwd) or die"Could not chdir($cwd) - $!";

}

}

命令执行完,在用户目录下 会出现 Headers,里面包括了导出的Frameworks 和PrivateFrameworks 文件夹,如下图所示:

5.参考资料

iOS逆向之class-dump的更多相关文章

- iOS逆向分析app

适合有一定的逆向编程基础的人看. 背景:自动抢红包的脚本工具:cyscript,reveal,class-dump,越狱的pod等. 这里先上一张reveal的分析图: 小结:获取到了真个软件的整体结 ...

- iOS逆向实战与工具使用(微信添加好友自动确认)

iOS逆向实战与工具使用(微信添加好友自动确认) 原文链接 源码地址 WeChatPlugin-iOS Mac OS 版微信小助手(远程控制.消息防撤回.自动回复.微信多开) 一.前言 本篇主要实现在 ...

- iOS逆向系列-逆向APP思路

界面分析 通过Cycript.Reveal. 对于Reveal安装配置可参考配置iOS逆向系列-Reveal 通过Reveal找到内存中的UI对象 静态分析 开发者编写的所有代码最终编译链接到Mach ...

- iOS逆向之一 工具的安装和使用

iOS逆向之一-工具的安装和使用 最近在学习iOS安全方面的技术,有些东西就记录下来了,所有有了这篇文章.顺便也上传了DEMO,可以再这里找到这些DEMO的源码:dhar/iOSReProject 越 ...

- iOS 逆向之ARM汇编

最近对iOS逆向工程很感兴趣. 目前iOS逆向的书籍有: <Hacking and Securing IOS Applications>, <iOS Hacker's Handboo ...

- ios逆向过程中lldb调试技巧

在ios逆向过程中,善于运用lldb,会给逆向带来很大的方便 一般的命令: 1.image list -o -f 看看各个模块在内存中的基址 2.register read r0 读取寄存器r0的 ...

- iOS逆向开发(1):基础工具 | ssh | scp | socat

小白:小程,我一直想问,什么是逆向来着?是逆向行驶吗? 小程:理解为逆向行驶也没错.一般的项目是从无到有,而逆向是从已有的状态入手,分析出已有的流程与结构的手段. iOS上的逆向开发,是一件有趣的事情 ...

- iOS逆向+越狱

感觉本文涉及内容有点多的,但是自己不愿意写太多,就简单的谢谢关于ios上手的东西吧 初级入手不免要用到,pp助手,i4 tools等 iOS逆向-ipa包重签名及非越狱手机安装多个应用 1.常识 我们 ...

- 偏执的iOS逆向研究员:收集全版本的macOS iOS+越狱+内核调试

Intro 虽然“只有偏执狂才能够生存”这句话已经被假药停给毁了,但是作为一只有逼格的高大上的iOS逆向分析研究员,难道如果有现成的macOS/iOS全版本镜像可以下载并且无限“漫游”,难道你就不想来 ...

- iOS逆向(五)-ipa包重签名

为什么要重签名? 1.在没有源代码的情况下,你已经对某个应用进行了资源修改(比如修改了启动图或图标等).修改完成以后,如果想要让APP可以正常使用,该APP一定要重新签名然后压缩成IPA文件. 2.如 ...

随机推荐

- Maven CXF wsdl2Java String生成JAXBElement<Xxx> 解决方法

添加要bindingFile的jaxb配置文件,如下: <jaxb:bindings version="2.1" xmlns:jaxb="http://java.s ...

- ActiveMQ(1)---初识ActiveMQ

消息中间件的初步认识 什么是消息中间件? 消息中间件是值利用高效可靠的消息传递机制进行平台无关的数据交流,并基于数据通信来进行分布式系统的集成.通过提供消息传递和消息排队模型,可以在分布式架构下扩展进 ...

- 14-background

一.background-color:设置该元素的背景颜色 一共有三种:单词.rgb表示法.十六进制表示法 1.rgb:红色 绿色 蓝色 三原色 光学显示器,每个像素都是由三原色的发光原件组成的,靠明 ...

- ajax单删

通过点击事件获取相应数据的id,将id传到的控制器,根据id执行删除的sql语句,执行官删除:同时ajax的有点就是快捷方便,无刷新,增强用户的体验. <?php namespace app\i ...

- HTML 5 视频/音频

HTML5 Audio/Video 方法 方法 描述 addTextTrack() 向音频/视频添加新的文本轨道 canPlayType() 检测浏览器是否能播放指定的音频/视频类型 load() 重 ...

- P45 实践作业

1. 影评: 观众数量多少,决定被虐者死亡速度的快慢.这一新奇但是残忍的想法,无疑是<网络杀机>的点睛之笔.公众.媒体对凶手网站主造成的伤害,比起那些用恶毒言论还要让人难受千百倍.他是一个 ...

- [转]IIS应用程序池经典模式转集成模式解决方案

经典模式和集成模式的区别: IIS7.0中的Web应用程序有两种配置形式:经典形式和集成形式. 经典形式是为了与之前的版本兼容,运用ISAPI扩展来调用ASP.NET运转库,原先运转于IIS6.0下的 ...

- 初学c# -- 纯属无聊,写下棋

纯属无聊了,会下的棋都做了. 象棋围棋修改用法都一样. 1.先启动服务端 goServer.exe服务端:地址为IPAddress[] addrIP = Dns.GetHostAddresses(&q ...

- jQuery截取字符串的几种方法

1.取后缀 var fileDir = $("#file").val(); var suffix = fileDir.substr(fileDir.lastIndexOf(&quo ...

- laravel简书(1)

Laravel的社区生态 中文社区(http://laravel-china.org) 5.4中文文档(http://d.laravel-china.org/docs/5.4) Laravel源码地址 ...