Kali学习笔记8:四层发现

1.基于TCP协议

优点:

1.可路由且结果可靠

2.不太可能会被防火墙过滤

3.甚至可以发现端口

缺点:

速度较慢(三次握手)

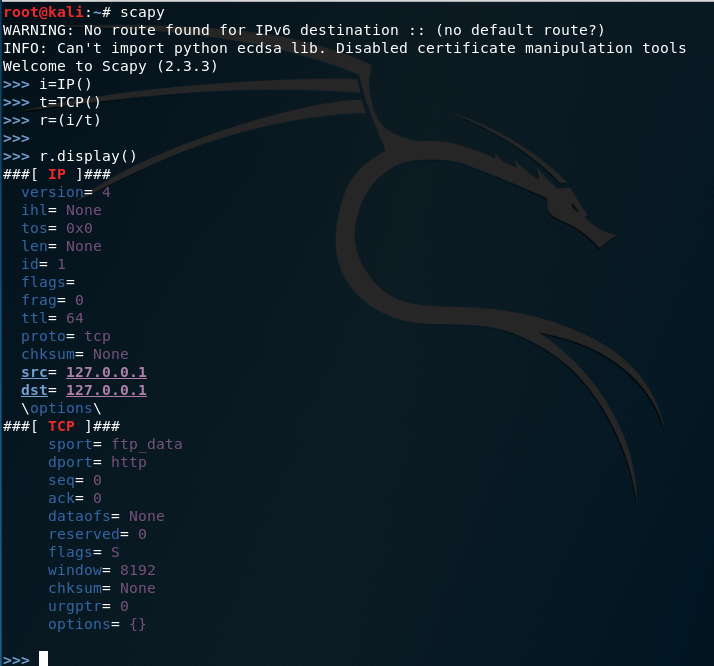

利用Scapy发送ACK数据包:

配置数据包:

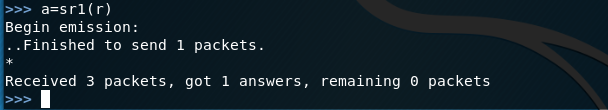

发送数据包:

看一下收到数据包的结果:

这里收到Reset,只要ip存在,无论这个端口是否开放,都会返回Reset数据包。

我们抓包看看:

基本会使用Scapy之后,可以写一个Scapy的脚本:

ack_ping.py

#!/usr/bin/python import logging

import subprocess

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

from scapy.all import * if len(sys.argv)!= 2:

print "Usage - ./ack_ping.py [/24 network address]"

print "Example - ./ack_ping.py 10.14.4.129"

sys.exit() address = str(sys.argv[1])

prefix = address.split(".")[0]+'.'+address.split(".")[1]+'.'+address.split(".")[2]+'.' for addr in range(1, 255):

response = sr1(IP(dst=prefix+str(addr))/TCP(dport=2222,flags='A'),timeout=0.1,verbose=0)

try:

if int(response[TCP].flags)==4:

print(prefix+str(addr))

except:

pass

vi ack_ping.py

:set fileformat=unix

:wq

chmod u+x ack_ping.py

接下来就可以运行:

./ack_ping.py

就可以探测哪些ip存活

2.基于UDP协议

由于UDP协议的特性:

如果ip存在,我们将无法收到回应

反而:如果ip不存在,我们就会收到ICMP的不可达信息

所以,要注意使用时最好发送到基本不会使用到的端口

Scapy使用:

同理,写一个脚本:

#!/usr/bin/python import logging

import subprocess

logging.getLogger("scapy.runtime").setLevel(logging.ERROR)

from scapy.all import * if len(sys.argv)!= 2:

print "Usage - ./ping1.py [/24 network address]"

print "Example - ./ping1.py 10.14.4.129"

sys.exit() address = str(sys.argv[1])

prefix = address.split(".")[0]+'.'+address.split(".")[1]+'.'+address.split(".")[2]+'.' for addr in range(1, 254):

response = sr1(IP(dst=prefix+str(addr))/UDP(dport=7634),timeout=0.1,verbose=0)

try:

if int(response[IP].proto)==1:

print(prefix+str(addr))

except:

pass

这种方式其实通常无法满足我们的需求

实际总是运用多种方式,arping,tcp等等结合在一起使用

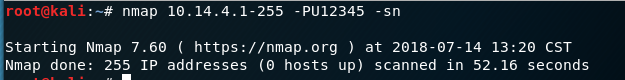

3.Nmap工具

在三、四层的发现中,nmap是一个十分强大的工具:

四层发现参数:-PU端口:UDP -PA端口:TCP(ACK)

nmap的速度和scapy相比,快了很多,而且nmap扫描两遍

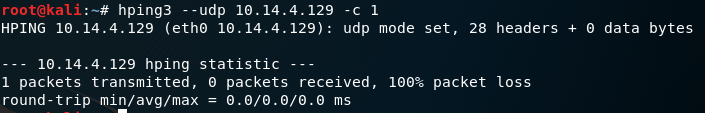

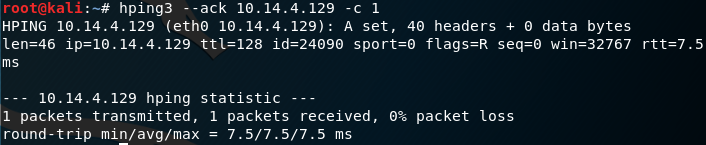

4.Hping命令

当然可以将hping命令写成脚本

#!/bin/bash

prefix=$(echo $1 | cut -d"." -f 1-3)

for addr in $(seq 1 254);do

hping3 $prefix.$addr -c 1 >> r.txt

done

grep ^len r.txt | cut -d" " -f 2 | cut -d"=" -f 2 >> output.txt

rm r.txt

总结:推荐使用nmap,毕竟这是最强大的工具。而我们如果想要细节定制,可以采用Scapy

Kali学习笔记8:四层发现的更多相关文章

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- Kali学习笔记7:三层发现

三层发现:发送ICMP/IP数据包探测 第一种方式: 就是很简单的Ping命令: 不过linux的ping命令和windows的ping命令不一样,它会默认不停止地发数据包 我们可以通过-c参数来设置 ...

- Kali学习笔记6:二层发现

先介绍下ARPING命令: arping命令是用于发送ARP请求到一个相邻主机的工具 arping使用arp数据包,通过PING命令检查设备上的硬件地址.能够测试一个IP地址是否是在网络上已经被使用, ...

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- Kali学习笔记30:身份认证与命令执行漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器:192.168.163.13 ...

- Kali学习笔记27:Burpsuite(上)

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 如果我只能选择一款工具进行Web渗透,那么一定就是Bu ...

- Kali学习笔记26:OWASP_ZAP

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 OWASP_ZAP扫描器不同于之前介绍的Web扫描器: ...

- Kali学习笔记24:Nikto、Skipfish

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 实验环境: Kali机器IP:192.168.163. ...

- Kali学习笔记4:Wireshark详细使用方法

Kali Linux自带Wireshark工具使用介绍: 1.进入界面 这里Lua脚本报错,无需关注 开始使用: 双击第一个eth0:以太网0,开始抓包: 点击上边的这个按钮可以设置: 这里注意:需要 ...

随机推荐

- Redhat 7 开通防火墙端口

1.查看防火墙状态,root用户登录,执行命令systemctl status firewalld 2.开启防火墙:systemctl start firewalld 3.关闭防火墙:systemct ...

- FPGA做正则匹配和网络安全,究竟有多大的优势?

FPGA做正则匹配和网络安全,究竟有多大的优势? 西电通院专用集成电路课程学习 云导播 网络安全已经被提升为国家战略的高度,高校里面的新增的一级学科,去年9月份,中央网信办.教育部公布了“一流网络安全 ...

- 批量运维SQl生成,可以用EXCEl,也可以SQL查询生成

select 'insert into Base_VehiclesInformation (ID,CarModelID,FistRegTime,ScrappageDate, Creator,Creat ...

- 关于TypeError: strptime() argument 1 must be str, not bytes解析

关于TypeError: strptime() argument 1 must be str, not bytes解析 在使用datetime.strptime(s,fmt)来输出结果日期结果时, ...

- 在centos7上配置jenkins

在Linux(centos7)环境下配置jenkins,并用github作为仓库. 配置jenkins https://blog.csdn.net/wangfei0904306/article/det ...

- int main(int argc, char** argv) 以及CommandLineParser

参考链接: 关于int main(int argc, char** argv) http://blog.csdn.net/liuhuiyi/article/details/8239303 http:/ ...

- P4149 [IOI2011]Race

对于这道题,明显是点分治,权值等于k,可以用桶统计树上路径(但注意要清空); 对于每颗子树,先与之前的子树拼k,再更新桶,维护t["len"]最小边数; #include < ...

- springsecurity 源码解读之 AnonymousAuthenticationFilter

我们知道springsecutity 是通过一系列的 过滤器实现的,我们可以看看这系列的过滤器到底长成什么样子呢? 一堆过滤器,这个过滤器的设计设计上是 责任链设计模式. 这里我们可以看到有一个 An ...

- JavaScript基础视频教程总结(131-140章)

<!DOCTYPE html> <html> <head> <meta charset="utf-8" /> <title&g ...

- thinkphp 把小程序码二进制流存储到本地

public function getxcxm(){ $id = input('id'); $astk = json_decode($this->getasstk())->access_t ...