k8s Ingress和ingress控制器

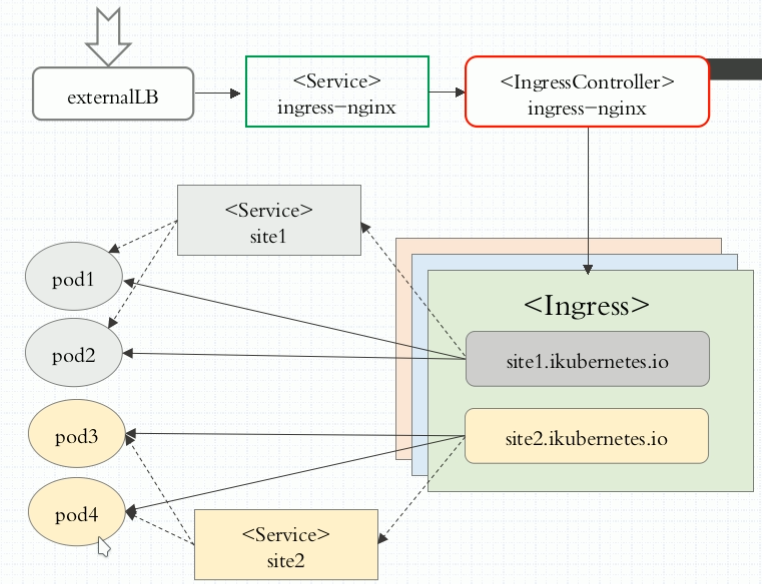

ingress架构图简介

我们知道service的表现形式为IP:PORT,即工作在第四层传输层(TCP/IP层),那么对于不同的URL地址经常对应用不同的后端服务或者虚拟服务器,这些应用层的转发机制仅通过kubernetes的service机制是无法实现的,这种情况我么可以使用ingress策略定义和一个具体的ingress Controller,两者结合实现一个完整的Ingress 负载均衡,这个负载均衡是基于nginx七层反向代理来实现的,ingress工作原理如下图:

外部客户端通过访问负载均衡器,然后调度到service上,然后在调度到IngressController,IngressController通过Ingress规则(域名或虚拟主机)访问到后端pod,而在Ingress规则当中对应的主机是又service分组来设定的,可以看到,这幅图有2种service,最上面的service是用来对外提供服务的,而下面2个service仅仅是用来分pod组的

ingress安装和配置

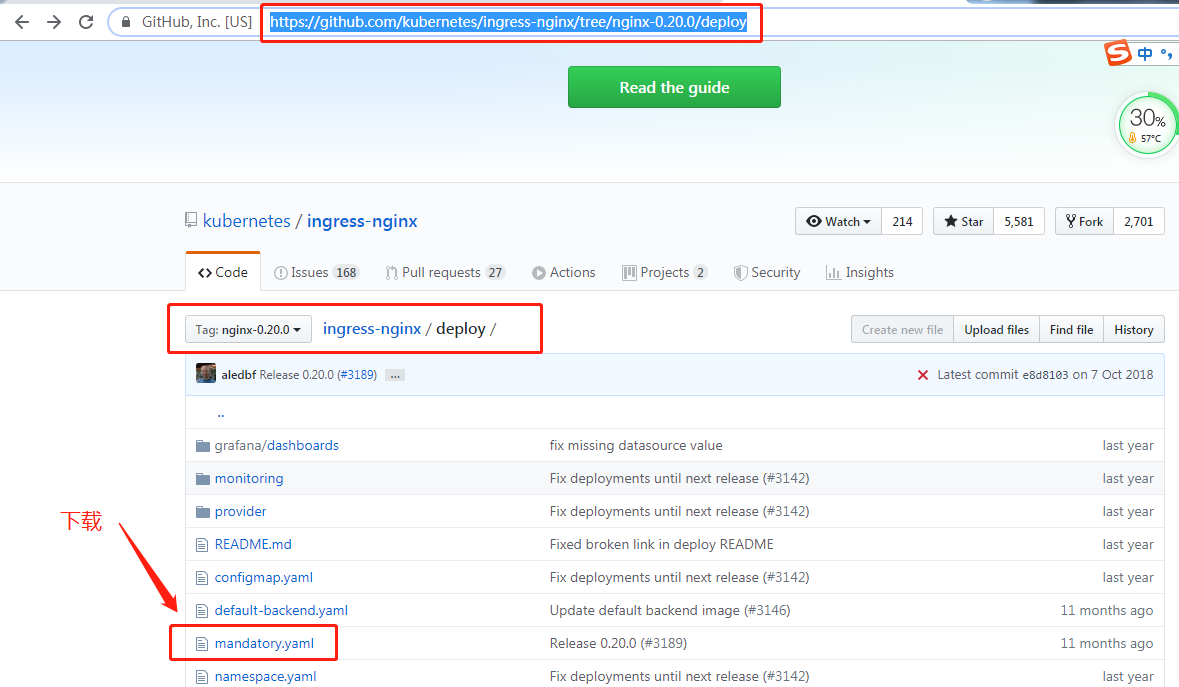

在github上下载相关yaml文件

下载mandatory.yaml文件

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/nginx-0.20.0/deploy/mandatory.yaml

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/provider/baremetal/service-nodeport.yaml #对外提供服务,如果不需要可以不下载

因为mandatory文件中默认用的是谷歌地址,你懂得,所以替换defaultbackend-amd64和nginx-ingress-controller镜像地址,速度也会更快!

[root@master ingress-nginx]# sed -i 's#k8s.gcr.io/defaultbackend-amd64#registry.cn-qingdao.aliyuncs.com/kubernetes_xingej/defaultbackend-amd64#g' mandatory.yaml

[root@master ingress-nginx]# sed -i 's#quay.io/kubernetes-ingress-controller/nginx-ingress-controller#registry.cn-qingdao.aliyuncs.com/kubernetes_xingej/nginx-ingress-controller#g' mandatory.yaml

如果想手动修改访问的端口可以添加service-nodeport文件中nodePort,如果采取随机分配这一步可以忽略

[root@master ingress-nginx]# cat service-nodeport.yaml

apiVersion: v1

kind: Service

metadata:

name: ingress-nginx

namespace: ingress-nginx

labels:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

spec:

type: NodePort

ports:

- name: http

port:

targetPort:

protocol: TCP

nodePort:

- name: https

port:

targetPort:

protocol: TCP

nodePort:

selector:

app.kubernetes.io/name: ingress-nginx

app.kubernetes.io/part-of: ingress-nginx

执行service-nodeport.yaml和mandatory.yaml两个文件

[root@master ingress-nginx]# kubectl apply -f mandatory.yaml

[root@master ingress-nginx]# kubectl apply -f service-nodeport.yaml

查看pod状态

[root@master ingress-nginx]# kubectl get pods -A

NAMESPACE NAME READY STATUS RESTARTS AGE

default nginx-7bb7cd8db5-98wvj 1/1 Running 0 62m

ingress-nginx default-http-backend-7fccc47f44-qcfhh 1/1 Running 0 58m

ingress-nginx nginx-ingress-controller-d786fc9d4-w5nrc 1/1 Running 0 58m

kube-system coredns-bccdc95cf-8sqzn / Running 4d2h

kube-system coredns-bccdc95cf-vt8nz / Running 4d2h

kube-system etcd-master / Running 4d2h

kube-system kube-apiserver-master / Running 4d2h

kube-system kube-controller-manager-master / Running 4d2h

kube-system kube-flannel-ds-amd64-c97wh / Running 4d1h

kube-system kube-flannel-ds-amd64-gl6wg / Running 4d1h

kube-system kube-flannel-ds-amd64-npsqf / Running 4d1h

kube-system kube-proxy-gwmx8 / Running 4d2h

kube-system kube-proxy-phqk2 / Running 4d1h

kube-system kube-proxy-qtt4b / Running 4d1h

kube-system kube-scheduler-master / Running 4d2h

查看svc状态

[root@master ingress-nginx]# kubectl get svc -n ingress-nginx

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

default-http-backend ClusterIP 10.105.81.131 <none> /TCP 59m

ingress-nginx NodePort 10.105.53.207 <none> :/TCP,:/TCP 58m

mandatory部署介绍

.namespace.yaml

创建一个独立的命名空间 ingress-nginx .configmap.yaml

ConfigMap是存储通用的配置变量的,类似于配置文件,使用户可以将分布式系统中用于不同模块的环境变量统一到一个对象中管理;而它与配置文件的区别在于它是存在集群的“环境”中的,并且支持K8S集群中所有通用的操作调用方式。

从数据角度来看,ConfigMap的类型只是键值组,用于存储被Pod或者其他资源对象(如RC)访问的信息。这与secret的设计理念有异曲同工之妙,主要区别在于ConfigMap通常不用于存储敏感信息,而只存储简单的文本信息。

ConfigMap可以保存环境变量的属性,也可以保存配置文件。

创建pod时,对configmap进行绑定,pod内的应用可以直接引用ConfigMap的配置。相当于configmap为应用/运行环境封装配置。

pod使用ConfigMap,通常用于:设置环境变量的值、设置命令行参数、创建配置文件。 .default-backend.yaml

如果外界访问的域名不存在的话,则默认转发到default-http-backend这个Service,其会直接返回404: .rbac.yaml

负责Ingress的RBAC授权的控制,其创建了Ingress用到的ServiceAccount、ClusterRole、Role、RoleBinding、ClusterRoleBinding .with-rbac.yaml

是Ingress的核心,用于创建ingress-controller。ingress-controller的作用是将新加入的Ingress进行转化为Nginx的配置

打开浏览器验证

上面提示的404是因为后端服务还没有配置,这是OK的

创建后端服务

这里我们已nginx为服务为例,创建一个nginx和跟nginx对应的service,这里要注意metadata.name要和后面创建的ingress中的serviceName一致,切记!

[root@master myself]# cat mypod.yaml

apiVersion: v1

kind: Service

metadata:

name: service-nginx

namespace: default

spec:

selector:

app: mynginx

ports:

- name: http

port:

targetPort: ---

apiVersion: apps/v1

kind: Deployment

metadata:

name: mydepoy

namespace: default

spec:

replicas:

selector:

matchLabels:

app: mynginx

template:

metadata:

labels:

app: mynginx

spec:

containers:

- name: mycontainer

image: lizhaoqwe/nginx:v1

imagePullPolicy: IfNotPresent

ports:

- name: nginx

containerPort:

有了前端了,也有后端了,那么接下来就该创建ingress规则了

ingress配置

[root@master myself]# cat ingress-nginx.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-mynginx

namespace: default

annotations:

kubernetes.io/ingress.class: "nginx"

spec:

rules:

- host: mynginx.fengzi.com

http:

paths:

- path:

backend:

serviceName: service-nginx

servicePort:

在打开浏览器的主机添加一条hosts记录(mynginx.fengzi.com 192.168.254.13)然后打开浏览器验证

我们可以去查看nginx的配置文件,去查看我们所创建的规则有没有注入到ingress中

#查看ingress-controller中的规则

[root@master myself]# kubectl get pods -n ingress-nginx

NAME READY STATUS RESTARTS AGE

default-http-backend-7fccc47f44-sgj6g / Running 140m

nginx-ingress-controller-d786fc9d4-4vb5z / Running 140m

[root@master myself]# kubectl exec -it nginx-ingress-controller-d786fc9d4-4vb5z -n ingress-nginx -- /bin/bash www-data@nginx-ingress-controller-d786fc9d4-4vb5z:/etc/nginx$ cat nginx.conf

结果如下:

我们可以看到nginx配置文件中已经有了我们所定义的反代规则

ok,成功!!!

我们还可以用ingress实现更多的服务,比如tomcat,下面代码是给tomcat服务添加5个pod和1个service分组

[root@master ingress]# cat tomcat.yaml

apiVersion: v1

kind: Service

metadata:

name: tomcat

namespace: default

spec:

selector:

app: tomcat

ports:

- name: http

port:

targetPort:

- name: ajp

port:

targetPort:

---

apiVersion: apps/v1

kind: Deployment

metadata:

name: tomcat

namespace: default

spec:

replicas:

selector:

matchLabels:

app: tomcat

template:

metadata:

labels:

app: tomcat

spec:

containers:

- name: tomcat

image: tomcat:-alpine

imagePullPolicy: IfNotPresent

ports:

- name: http

containerPort:

- name: ajp

containerPort:

将tomcat服务添加至ingress-nginx中

[root@master ingress]# cat ingress-tomcat.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-mytomcat

namespace: default

annotations:

kubernetes.io/ingress.class: "nginx"

spec:

rules:

- host: mytomcat.fengzi.com

http:

paths:

- path:

backend:

serviceName: tomcat

servicePort:

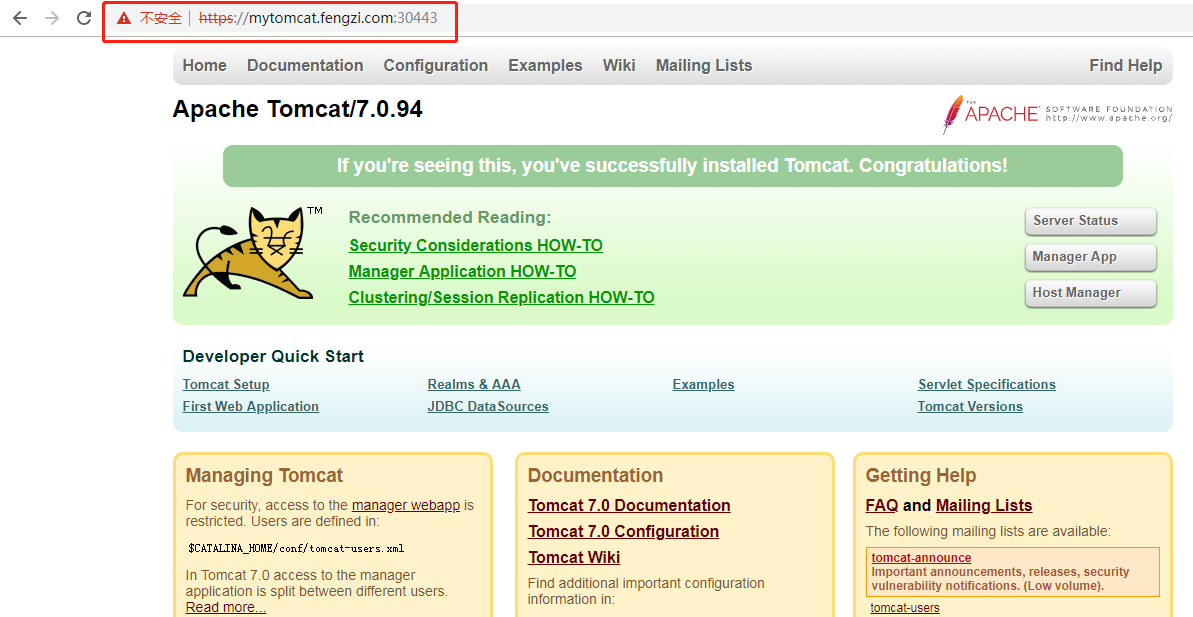

在浏览器宿主机上添加hosts记录(mytomcat.fengzi.com 192.168.254.13),然后打开浏览器验证

这样我们就可以实现利用nginx的反向代理,对于web服务针对主机名的不同显示不通的网站

基于ssl协议的访问

创建私有证书及secret

[root@master myself]# openssl genrsa -out tls.key #这里CN=后面要写域名

[root@master myself]# openssl req -new -x509 -key tls.key -out tls.crt -subj /C=CN/ST=Beijing/L=Beijing/O=DevOps/CN=mytomcat.fengzi.com #创建secret

[root@master myself]# kubectl create secret tls mytomcat-ingress-secret --cert=tls.crt --key=tls.key

查看证书

[root@master myself]# kubectl describe secret mytomcat-ingress-secret

Name: mytomcat-ingress-secret

Namespace: default

Labels: <none>

Annotations: <none> Type: kubernetes.io/tls Data

====

tls.crt: bytes

tls.key: bytes

将证书添加到tomcat中,执行ingress-tomcat-tls.yaml文件,ingress-tomcat-tls.yaml文件内容如下

[root@master myself]# cat ingress-tomcat-tls.yaml

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-mytomcat-tls

namespace: default

annotations:

kubernetes.io/ingress.class: "nginx"

spec:

tls:

- hosts:

- mytomcat.fengzi.com #这里写域名

secretName: mytomcat-ingress-secret #这里写secret证书名称

rules:

- host: mytomcat.fengzi.com

http:

paths:

- path:

backend:

serviceName: tomcat

servicePort:

验证

至此,全部结束!!!

k8s Ingress和ingress控制器的更多相关文章

- K8S(05)核心插件-ingress(服务暴露)控制器-traefik

K8S核心插件-ingress(服务暴露)控制器-traefik 1 K8S两种服务暴露方法 前面通过coredns在k8s集群内部做了serviceNAME和serviceIP之间的自动映射,使得不 ...

- k8s loadbalancer与ingress实践

k8s可以通过三种方式将集群内服务暴露到外网,分别是NodePort.LoadBalancer.Ingress,其中NodePort作为基础通信形式我们在<k8s网络模型与集群通信>中进行 ...

- k8s 中的 ingress 使用细节

k8s中的ingress 什么是ingress Ingress 如何使用 ingress 使用细节 参考 k8s中的ingress 什么是ingress k8s 中使用 Service 为相同业务的 ...

- [转帖]在 k8s 中通过 Ingress 配置域名访问

在 k8s 中通过 Ingress 配置域名访问 https://juejin.im/post/5db8da4b6fb9a0204520b310 在上篇文章中我们已经使用 k8s 部署了第一个应用,此 ...

- Kubernetes学习之路(十五)之Ingress和Ingress Controller

目录 一.什么是Ingress? 1.Pod 漂移问题 2.端口管理问题 3.域名分配及动态更新问题 二.如何创建Ingress资源 三.Ingress资源类型 1.单Service资源型Ingres ...

- Kubernetes 学习11 kubernetes ingress及ingress controller

一.上集回顾 1.Service 3种模型:userspace,iptables,ipvs 2.Service类型 ClusterIP,NodePort NodePort:client -> N ...

- 七,ingress及ingress cluster

目录 Service 类型 namespace 名称空间 Ingress Controller Ingress Ingress-nginx 进行测试 创建对应的后端Pod和Service 创建 Ing ...

- 08 . Kubernetes之 ingress及Ingress Controller

Ingress简介 ingress是什么? 上篇文章介绍service时有说了暴露了service的三种方式ClusterIP.NodePort与LoadBalance,这几种方式都是在service ...

- k8s 中 Pod 的控制器

k8s 中 Pod 的控制器 前言 Replication Controller ReplicaSet Deployment 更新 Deployment 回滚 deployment StatefulS ...

随机推荐

- Windows Redis 开机启动后台运行

1. 从 Redis 的安装目录进入 cmd 2. 在 cmd 中输入, 将Redis绑定为 Windows 服务, 并设置为后台启动: redis-server --service-install ...

- Linux同一机器设置多个IP2019-7-6

1.临时增加 1)先查看目前的网卡信息 [root@study ~]# ifconfigeno16777736: flags=4163<UP,BROADCAST,RUNNING,MULTICAS ...

- CCNA基础学习

OSI七层模型 由国际标准化组织ISO于1984年提出 是目前公认的计算机通信和Internet网络通信的基本结构模型 如见使用的最广泛的TCP/IP协议就是基于OSI(Open Systems In ...

- pyspark 使用时环境设置

在脚本中导入pyspark的流程 import os import sys spark_name = os.environ.get('SPARK_HOME',None) # SPARK_HOME即sp ...

- HTML与CSS学习笔记(6)

1.flex弹性盒模型 在父容器中添加display:flex;把父容器变为弹性盒模型 作用(写)在flex容器上 作用(写)在flex子项上 flex-direction order flex-wr ...

- 洛谷P3723 [AH2017/HNOI2017]礼物

吴迪说他化学会考上十分钟就想出来了,太神了%%%不过我也十分钟 但是调了一个多小时啊大草 懒得人话翻译了,自己康吧: 我的室友(真的是室友吗?)最近喜欢上了一个可爱的小女生.马上就要到她的生日了,他决 ...

- Linux下启动SpringBoot打包的jar

前言 这两天把视力档案后台部署的方式改了一下,由原来打包成war包,部署到一个tomcat里面,转变成直接打包成jar包,然后使用 java -jar命令进行启动 下面讲讲遇到的问题 1)java - ...

- docker入门与部署微服务--学习笔记

最近公司进一步去windows,走向 linux+云化. 原来的一大坨windows虚拟机服务器都要转向linux, 既然走向linux的话,那么docker肯定是要涉足的. 故学习了docker入门 ...

- python 多进程和多线程对比

1. 对于耗费CPU的操作来说,多进程优于多线程 2. 对于耗费IO操作来说,多线程优于多进程 3. 多进程切换代价大于多线程

- MySQL5.7安装脚本

目录结构: install_mysql.sh:安装脚本 my.cnf: MySQL配置文件 mysql--linux-glibc2.-x86_64.tar.gz:MySQL二进制包 以下为目录中的文件 ...