网络的FIN_WAIT_2状态解释和分析

关于网络设备的FIN_WAIT_2状态解释出处:http://hi.baidu.com/netdemon1981/blog/item/584bfbb2aeb1d4acd9335ad9.html

在HTTP应用中,存在一个问题,SERVER由于某种原因关闭连接,如KEEPALIVE的超时,这样,作为主动关闭的SERVER一方就会进入 FIN_WAIT2状态,但TCP/IP协议栈有个问题,FIN_WAIT2状态是没有超时的(不象TIME_WAIT状态),所以如果CLIENT不关闭,这个FIN_WAIT_2状态将保持到系统重新启动,越来越多的FIN_WAIT_2状态会致使内核crash。

产生原因:

1。常连接并且当连接一直处于IDLE状态导致SERVER CLOSE时,CLIENT编程缺陷,没有向SERVER 发出FIN和ACK包

2。APACHE1.1和APACHE1.2增加了linger_close()函数,前面的帖子有介绍,这个函数可能引起了这个问题(为什么我也不清楚)

解决办法:

1。对FIN_WAIT_2状态增加超时机制,这个特性在协议里没有体现,但在一些OS中已经实现

如:LINUX、SOLARIS、FREEBSD、HP-UNIX、IRIX等

2。不要用linger_close()编译

3。用SO_LINGER代替,这个在某些系统中还能很好地处理

4。增加用于存储网络连接状态的内存mbuf,以防止内核crash

5。DISABLE KEEPALIVE

TCP FIN_WAIT_2状态问题分析

出处:http://hi.baidu.com/huochai2020/item/eb3fc2530fb52bd6d48bace5

1、出现fin_wait_2一般为客户端,如果为服务端出现,则表明是服务端主动发起的断开。

C:\Documents and Settings\Administrator>netstat -an|findstr 10.208.8.2:

TCP 10.88.2.26:9002 10.208.8.2:1040 FIN_WAIT_2

TCP 10.88.2.26:9002 10.208.8.2:1048 FIN_WAIT_2

TCP 10.88.2.26:9002 10.208.8.2:1051 FIN_WAIT_2

TCP 10.88.2.26:9002 10.208.8.2:1052 FIN_WAIT_2

TCP 10.88.2.26:9002 10.208.8.2:1056 FIN_WAIT_2

TCP 10.88.2.26:9002 10.208.8.2:1058 FIN_WAIT_2 #netstat -an|grep 10.116.50.30

tcp 0 0 192.168.129.44.64306 10.116.50.30.53081 FIN_WAIT_2

tcp 0 0 192.168.129.44.63611 10.116.50.30.57966 FIN_WAIT_2

tcp 0 0 192.168.129.44.57835 10.116.50.30.49188 FIN_WAIT_2

tcp 0 0 192.168.129.44.57502 10.116.50.30.52615 ESTABLISHED

2、为什么发生

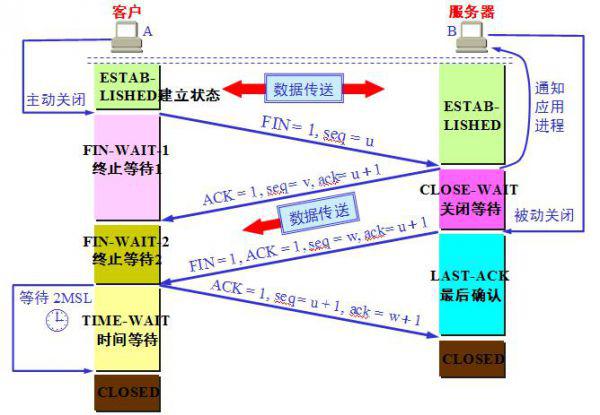

a.客户端状态迁移(主动结束连接)CLOSED->SYN_SENT->ESTABLISHED->FIN_WAIT_1->FIN_WAIT_2->TIME_WAIT->CLOSEDb.服务器状态迁移CLOSED->LISTEN->SYN收到->ESTABLISHED->CLOSE_WAIT->LAST_ACK->CLOSED 有缺陷的客户端与持久连接

有一些客户端在处理持久连接(aka keepalives)时存在问题。当连接空闲下来服务器关闭连接时(基于KeepAliveTimeout指令), 客户端的程序编制使它不发送FIN和ACK回服务器。这样就意味着这个连接 将停留在FIN_WAIT_2状态直到以下之一发生:

客户端为同一个或者不同的站点打开新的连接,这样会使它在该个套接字上完全关闭以前的连接。

用户退出客户端程序,这样在一些(也许是大多数?)客户端上会使操作系统完全关闭连接。

FIN_WAIT_2超时,在那些具有FIN_WAIT_2状态超时设置的服务器上。

如果你够幸运,这样意味着那些有缺陷的客户端会完全关闭连接并释放你服务器的资源。 然而,有一些情况下套接字永远不会完全关闭,比如一个拨号客户端在关闭客户端程序之前从ISP断开。 此外,有的客户端有可能空置好几天不创建新连接,并且这样在好几天里保持着套接字的有效即使已经不再使用。 这是浏览器或者操作系统的TCP实现的Bug。

3、如何解决

为 FIN_WAIT_2 增加 超时机制

windows:

开始->运行->输入regedit

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

在详细信息窗格中双击 TCPFinWait2Delay ,然后从 30 到 300 中输入一个值。

请注意 如果不存在 TCPFinWait2Delay 值,必须为 REG _ DWORD 注册表值来创建它。 注册表该值控制 TCP 连接之前等待的秒数它被强制关闭, 关闭 (s,SD_SEND) 函数调用之后。 在默认值为 240 秒。 此值范围是 30 到 300。 必须手动创建此注册表值。 否则,使用默认值。

HP-UNIX:

#ndd -set /dev/tcp tcp_fin_wait_2_timeout 60000 (1分钟)

执行上述命令,重起系统后将失效,如果需要一致起作用,则修改下列文件:/etc/rc.config.d/nddconf

设置参数tcp_fin_wait_2_timeout值。

禁止KeepAlive

Apache:编辑你的httpd.conf并把"KeepAlive On"改为"KeepAlive Off"。

使用linger:

linger lig;

lig.l_onoff=1;

lig.l_linger=0;

int ilen=sizeof(linger);

setsockopt(Socket,SOL_SOCKET,SO_LINGER,(char*)&lig,ilen);

网络的FIN_WAIT_2状态解释和分析的更多相关文章

- FIN_WAIT_2状态解释

关于网络设备的FIN_WAIT_2状态解释出处:http://hi.baidu.com/netdemon1981/blog/item/584bfbb2aeb1d4acd9335ad9.html 在HT ...

- 20145202马超《网络对抗》Exp4 恶意代码分析

20145202马超<网络对抗>Exp4 恶意代码分析 1.实验后回答问题 (1)总结一下监控一个系统通常需要监控什么.用什么来监控. 虽然这次试验的软件很好用,我承认,但是他拖慢了电脑的 ...

- Tcp抓包以及tcp状态解释

tcp三次握手 发送端发送一个SYN=1,ACK=0标志的数据包给接收端,请求进行连接,这是第一次握手:接收端收到请求并且允许连接的话,就会发送一个SYN=1,ACK=1标志的数据包给发送端,告诉它, ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 20155326《网络攻防》Exp4 恶意代码分析

20155326<网络攻防>Exp4 恶意代码分析 基础问题回答: 1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20155304《网络对抗》Exp4 恶意代码分析

20155304<网络对抗>Exp4 恶意代码分析 实践内容 1.系统运行监控 1.1使用schtasks指令监控系统运行 我们在C盘根目录下建立一个netstatlog.bat的文本文件 ...

- 20155317《网络对抗》Exp4 恶意代码分析

20155317<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

随机推荐

- ADC自动转接功能Lua实现

一.背景介绍: 虽然使用Mod_fifo和mod_callcenter可以做呼叫中心的应用,但在实现应用中,这两个模块很难客制化需求,再此我用Lua实现了5路客服(1000-1004),一个呼叫中心号 ...

- expdp和impdp快速导出导入,不用创建虚拟目录

expdp 和impdp不用创建虚拟目录:在cmd直接 expdp 用户名/密码 回车 就导出了,(如果提示输入用户名和密码就输入).再将导出的文件放在oracle默认的dpdump文件夹里面,然 ...

- charles mock方法及问题

一. 抓包后修改返回数据1.生成一个完成的请求返回信息1.charles抓取一个完整的请求,返回数据2.然后找到该请求,右键“save response”,将该完整请求返回文件保存至本地3.修改本地需 ...

- nginx配置学习总结

1.nginx反向代理 在讲诉具体的配置之前,先说下正向代理与反向代理的区别. 正向代理:是一个位于客户端和原始服务器(origin server)之间的服务器,为了从原始服务器取得内容,客户端向代理 ...

- ctype

original:http://www.runoob.com/cprogramming/c-standard-library-ctype-h.html 下面列出了头文件 ctype.h 中定义的函数: ...

- cf789d 图论计数,自环闭环

一开始没有思路,以为要判联通块. 其实不是判断联通块,而是判断边是否连在一起,没有连边的点可以忽略不计 /* 分情况讨论: 1.忽略自环,那么要取出两条相连的普通变作为只经过一次的边 2.一条自环,一 ...

- 获取修改value

val() 方法,获取和修改有value属性的元素,有value属性的元素有input.botton.select等.相当于JavaScript中的value. <!DOCTYPE html&g ...

- vijos 1128 N个数选K个数 (DFS )

从 n 个整数中任选 k 个整数相加,可分别得到一系列的和 要求你计算出和为素数共有多少种 IN4 33 7 12 19 OUT1 # include <iostream> # inclu ...

- 【BZOJ4919】[Lydsy六月月赛]大根堆

题解: 我觉得数据结构写成结构体还是有必要的 因为不然一道题里出现了两个相同的数据结构由于名字很像很容易出错 另外初始化用segmenttree(){ } 首先裸的dp很好想 f[i][j]表示在i点 ...

- java:利用java的输入/输出流将一个文件的每一行+行号复制到一个新文件中去

import java.io.BufferedReader; import java.io.BufferedWriter; import java.io.File; import java.io.Fi ...