shiro学习笔记

一、概念:

shiro是apache旗下一个开源框架,它将软件系统的安全认证相关的功能抽取出来,实现用户身份认证、权限授权、加密、会话管理等功能,组成了一个通用的安全认证框架。

(一)shiro的功能:

1.验证用户。

2.对用户执行访问控制,如: 判断用户是否拥有角色admin,判断用户是否拥有访问的权限。

3.在任何环境下使用Session API。例如CS程序。

4.可以使用多个用户数据源。例如一个是oracle用户库,另外一个是mysql用户库。

5.单点登录(SSO)功能。

6."Remember Me"服务,类似购物车的功能,shiro官方建议开启。

(二)整体架构:

(三)名词概念:

1.Subject:

Subject 是与程序进行交互的对象,可以是人也可以是服务或者其他,通常就理解为用户。

所有Subject 实例都必须绑定到一个SecurityManager上。我们与一个 Subject交互,运行时shiro会自动转化为与 SecurityManager交互的特定 subject的交互。

Subject在shiro中是一个接口,接口中定义了很多认证授权相关的方法,外部程序通过subject进行认证授,而subject是通过SecurityManager安全管理器进行认证授权。

2.SecurityManager:

SecurityManager即安全管理器,对全部的subject进行安全管理,它是shiro的核心,负责对所有的subject进行安全管理。通过SecurityManager可以完成subject的认证、授权等,实质上SecurityManager是通过Authenticator进行认证,通过Authorizer进行授权,通过SessionManager进行会话管理等。

SecurityManager是一个接口,继承了Authenticator, Authorizer, SessionManager这三个接口。

3.Authenticator:

Authenticator即认证器,对用户身份进行认证,Authenticator是一个接口,shiro提供ModularRealmAuthenticator实现类,通过ModularRealmAuthenticator基本上可以满足大多数需求,也可以自定义认证器。

4.Authorizer:

Authorizer即授权器,用户通过认证器认证通过,在访问功能时需要通过授权器判断用户是否有此功能的操作权限。

5.Realm:

Realm即领域,相当于datasource数据源,securityManager进行安全认证需要通过Realm获取用户权限数据,比如:如果用户身份数据在数据库那么realm就需要从数据库获取用户身份信息。

注意:不要把realm理解成只是从数据源取数据,在realm中还有认证授权校验的相关的代码。

6.sessionManager:

sessionManager即会话管理,shiro框架定义了一套会话管理,它不依赖web容器的session,所以shiro可以使用在非web应用上,也可以将分布式应用的会话集中在一点管理,此特性可使它实现单点登录。

7.SessionDAO:

SessionDAO即会话dao,是对session会话操作的一套接口,比如要将session存储到数据库,可以通过jdbc将会话存储到数据库。

8.CacheManager:

CacheManager即缓存管理,将用户权限数据存储在缓存,这样可以提高性能。

9.Cryptography:

Cryptography即密码管理,shiro提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。

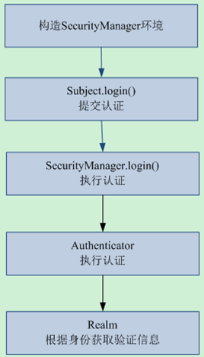

二、认证流程:

三、一个认证的简单Demo:

(一)添加POM依赖:

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.2.3</version>

</dependency>

(二)配置shiro.ini文件:

#用户名=密码,角色1,角色2...,角色n

[users]

root = secret, admin

guest = guest, guest

test = 123456, role1, role2 # 角色名=权限1,权限2...权限n

[roles]

admin = *

guest = guest

role1=perm1,perm2

role2=perm3

(三)代码实现:

public static void main(String[] args) {

//1. 这里的SecurityManager是org.apache.shiro.mgt.SecurityManager

// 而不是java.lang.SecurityManager

// 加载配置文件

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//2.解析配置文件,并且返回一些SecurityManger实例

SecurityManager securityManager = factory.getInstance();

//3.将SecurityManager绑定给SecurityUtils

SecurityUtils.setSecurityManager(securityManager);

// 安全操作,Subject是当前登录的用户

Subject currentUser = SecurityUtils.getSubject();

// 测试在应用的当前会话中设置属性

Session session = currentUser.getSession();

//放进去一个key和一个value

session.setAttribute("someKey", "aValue");

//根据key拿到value

String value = (String) session.getAttribute("someKey");

if ("aValue".equals(value)) {//比较拿到的值和原来的值是否一致

log.info("检索到正确的值[" + value + "]");

}

//尝试进行登录用户,如果登录失败了,我们进行一些处理

if (!currentUser.isAuthenticated()) {//如果用户没有登录过

UsernamePasswordToken token = new UsernamePasswordToken("test", "123456");

token.setRememberMe(true);//是否记住用户

try {

currentUser.login(token);

//当我们获登录用户之后

log.info("用户 [" + currentUser.getPrincipal() + "] 登陆成功");

//登出

currentUser.logout();

} catch (UnknownAccountException uae) {

log.info(token.getPrincipal() + "账户不存在");

} catch (IncorrectCredentialsException ice) {

log.info(token.getPrincipal() + "密码不正确");

} catch (LockedAccountException lae) {

log.info(token.getPrincipal() + "用户被锁定了 ");

} catch (AuthenticationException ae) {

log.info(ae.getMessage()); //无法判断是什么错了

}

}

}

(四)自定义Realm:

1、配置Realm:

<!--自定义Realm -->

<bean id="myRealm" class="com.ssm.shiro.realm.MyRealm" />

<!--安全管理 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="myRealm"></property>

</bean>

2、实现代码:

/*

* 自定义Realm

*/

public class CustomRealm extends AuthorizingRealm{

//设置Realm名称

@Override

public void setName(String name){

super.setName("customRealm");

} //用于认证

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException{

//1.从token取出用户身份信息

String userCode = (String)token.getPrincipal(); //2.根据用户userCode查询数据库

//模拟从数据库查询到的密码

String password = "123"; //查询不到返回null //查询到返回认证信息

SimpleAuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo(userCode,password,this.getName()); return authenticationInfo;

} //用于授权

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals){ return null;

}

}

四、与SpringMVC整合的Demo:

1、配置web.xml:

<!-- 添加shiro过滤器 -->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

2、配置applicationContext.xml:

<!--自定义Realm -->

<bean id="myRealm" class="com.ssm.shiro.realm.MyRealm" />

<!--安全管理 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="myRealm"></property>

</bean>

<!--shiro 过滤器 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<!-- Shiro过滤器的核心安全接口,这个属性是必须的 -->

<property name="securityManager" ref="securityManager" />

<!--身份认证失败,则跳转到登录页面的配置 -->

<property name="loginUrl" value="/login.jsp" />

<!--权限认证失败,则跳转到指定页面 -->

<property name="unauthorizedUrl" value="/unauthorized.jsp" />

<!-- Shiro连接约束配置,即过滤链的定义 -->

<property name="filterChainDefinitions">

<value>

/login.jsp = anon

/user/login=anon

/user/logout = logout

/admin.jsp=roles[admin]

/** = authc

</value>

</property>

</bean>

3、实现登陆login:

@RequestMapping("/login")

public String login(Entity user, HttpServletRequest request){

System.out.println("user:"+user.getUsername());

Subject subject=SecurityUtils.getSubject();

ByteSource salt = ByteSource.Util.bytes(user.getUsername());

//加密

String getpassword = new Md5Hash(user.getPassword(), salt).toString();

UsernamePasswordToken token=new UsernamePasswordToken(user.getUsername(),getpassword);

try {

//调用subject.login(token)进行登录,会自动委托给securityManager,调用之前

subject.login(token);//会跳到我们自定义的realm中

request.getSession().setAttribute("user",user);

return "success";

} catch (AuthenticationException ae) {

//unexpected condition? error?

System.out.println("登录失败: " + ae.getMessage());

return "redirect:/login.jsp";

}

}

4、Demo代码例子:

https://github.com/wangshanghello/shiro

shiro学习笔记的更多相关文章

- Shiro学习笔记(5)——web集成

Web集成 shiro配置文件shiroini 界面 webxml最关键 Servlet 測试 基于 Basic 的拦截器身份验证 Web集成 大多数情况.web项目都会集成spring.shiro在 ...

- shiro学习笔记_0600_自定义realm实现授权

博客shiro学习笔记_0400_自定义Realm实现身份认证 介绍了认证,这里介绍授权. 1,仅仅通过配置文件来指定权限不够灵活且不方便.在实际的应用中大多数情况下都是将用户信息,角色信息,权限信息 ...

- Shiro学习笔记总结,附加" 身份认证 "源码案例(一)

Shiro学习笔记总结 内容介绍: 一.Shiro介绍 二.subject认证主体 三.身份认证流程 四.Realm & JDBC reaml介绍 五.Shiro.ini配置介绍 六.源码案例 ...

- Shiro 学习笔记(一)——shiro简介

Apache Shiro 是一个安全框架.说白了,就是进行一下 权限校验,判断下这个用户是否登录了,是否有权限去做这件事情. Shiro 可以帮助我们完成:认证.授权.加密.会话管理.与web 集成. ...

- shiro学习笔记_0100_shiro简介

前言:第一次知道shiro是2016年夏天,做项目时候我要写springmvc的拦截器,申哥看到后,说这个不安全,就给我捣鼓了shiro,我就看了下,从此认识了shiro.此笔记是根据网上的视频教程记 ...

- Shiro学习笔记四(Shiro集成WEB)

这两天由于家里出了点事情,没有准时的进行学习.今天补上之前的笔记 -----没有学不会的技术,只有不停找借口的人 学习到的知识点: 1.Shiro 集成WEB 2.基于角色的权限控制 3.基于权限的控 ...

- Shiro学习笔记 三(认证授权)

第一种首先基于角色的权限控制 1.由于不断的创建SecurityFactory工程等步骤重复多次,所以应该将这些步骤封装成一个工具类 还是首先看一下目录结构 主要用到文件 首先贴一下工具类的方法 pa ...

- shiro学习笔记_0400_自定义realm实现身份认证

自定义Realm实现身份认证 先来看下Realm的类继承关系: Realm接口有三个方法,最重要的是第三个方法: a) String getName():返回此realm的名字 b) boolean ...

- shiro 学习笔记

1. 权限管理 1.1 什么是权限管理? 权限管理实现对用户访问系统的控制,按照安全规则或者安全策略,可以控制用户只能访问自己被授权的资源 权限管理包括用户身份认证和授权两部分,简称认证授权 1.2 ...

- Shiro 学习笔记(二)——shiro身份验证

身份验证: 在应用中证明他就是他本人.一般上用身份证.用户/密码 来证明. 在shiro中,用户需要提供principals (身份)和credentials(证明)给shiro,从而应用能验证用户身 ...

随机推荐

- Spring接管JDBC

在Spring配置JDBC <?xml version="1.0" encoding="UTF-8"?> <beans xmlns=" ...

- [SpringMVC-值传递] 初始SpringMVC--SpringMVC中的值传递

把页面中输入的值传递到后台以及后台向前台传递,有以下几种方式 这里以登录为例子,实现打印前端页面的值 1,新建一个控制器,根据不同的请求地址实现不同的请求方式 LoginController.java ...

- 用MFC库函数AfxBeginThread()来创建线程

在进行多线程程序设计的时候,我们经常用到AfxBeginThread函数来启动一条线程该函数使用起来非常的简单方便,其定义如下: 1.函数原型 CWinThread* AfxBeginThread( ...

- IO-MYSQL的理解

数据库IO简介 IO有四种类型:连续读,随机读,随机写和连续写,连续读写的IO size通常比较大(128KB-1MB),主要衡量吞吐量,而随机读写的IO size比较小(小于8KB),主要衡量I ...

- crontab入门及进阶学习笔记

crontab不是通常意义下的linux指令,它更是一个配置工具.通过这个工具,我们可以为系统定制固定周期的任务. 1.crond和crontab 1) crond:cron服务的守护进程,用于定 ...

- Python 网络通信协议 tcp udp区别

网络通信的整个流程 在这一节就给大家讲解,有些同学对网络是既熟悉又陌生,熟悉是因为我们都知道,我们安装一个路由器,拉一个网线,或者用无限路由器,连上网线或者连上wifi就能够上网购物.看片片.吃鸡了, ...

- CompletableFuture

若你的意图是并发,而非并行,或者你的主要目标是在同一个CPU上执行几个松耦合的任务,充分利用CPU的核,让其足够忙碌,从而最大化程序的吞吐量,那么其实真正想做的避免因为等待远程服务的返回,或对数据库的 ...

- builtroot 添加git 下载方式

1.buildroot/Config.in 配置default git server eg:config xxxx_GIT_SITE string "git site" defau ...

- 树莓派与node.js —— onoff、dht

1. 发光二极管 tm-onoff var Gpio = require('tm-onoff').Gpio, led = new Gpio(17, 'out'), button = new Gpio( ...

- 修改JAVA代码,需要重启Tomcat的原因

准确的说只有修改方法中的内容才不需要重启,因为tomcat中对于方法的调用是动态的,调用方法的时候,方法的内容才会被加载 新增成员变量,方法,或修改静态方法和静态变量.创建新的类 这些都是需要重启的, ...