20164317 《网络对抗技术》Exp6 信息搜集与漏洞扫描

Exp6 信息搜集与漏洞扫描

一、原理与实践说明

(1)实践原理

信息搜集:渗透测试中首先要做的重要事项之一,搜集关于目标机器的一切信息

间接收集

DNS记录扫描和枚举

CorpWatch:auxiliary/gather/corpwatch_lookup_name

搜索引擎子域名搜集器:auxiliary/gather/searchengine_subdomains_collector

在线搜索工具

GHDB

设备搜索:shodan,censys,zoomeye

viewdns

直接收集

主机扫描:发现网络上的活动主机,modules/auxiliary/scanner/discovery

端口扫描:发现主机上的开放端口,通过search portscan 命令查看MSF中的端口扫描模块

版本探测:探测端口上的运行服务

SMB(auxiliary/scanner/smb/smb_)一种在 Microsoft Windows系统中使用网络文件共享的协议,已被证明是最容易被攻击的协议之一,它允许攻击者枚举目标文件和用户,甚至远程代码执行。

SSH(auxiliary/scanner/ssh)一个广泛使用的远程登录程序。

FTP(auxiliary/scanner/ftp)

SMTP(auxiliary/scanner/smtp/smtp_)

SNMP(auxiliary/scanner/snmp/snmp_enum)用于管理网络设备的协议,比如监控设备的状态信息,接口信息,网络接口的数据吞吐量等,通过SNMP扫描器可以找到特定系统的大量信息。如果目标系统为Windows且配置了SNMP(通常是RO/RW团体字符串),我们可以提取系统重启时间,系统上的用户名,系统网络信息,运行的服务等各种有价值的信息。

HTTP(auxiliary/scanner/http/)

漏洞探测:探测服务是否有相应漏洞

NMAP:也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

社会工程学

漏洞扫描与Openvas

(2)实践内容概述

各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

(3)基础问题回答

1.哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

地址支持组织(ASO)负责IP地址系统的管理

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配

全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

全球一共有5个地区性注册机构:

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC负责非洲地区业务

2.什么是3R信息。

注册人(Registrant) →注册商(Registrar) →官方注册局(Registry)

3.评价下扫描结果的准确性。

在实验过程中有详细记录。

二、实践过程

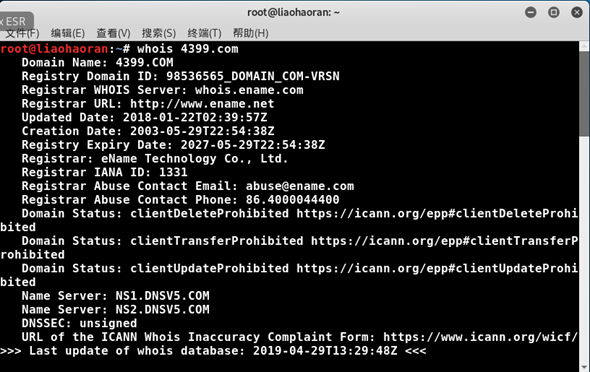

whois 的应用:

查询一下4399小游戏网站:给出了注册信息,时间等;

还有管理员信息,公司信息,电话,地址,邮箱等等:

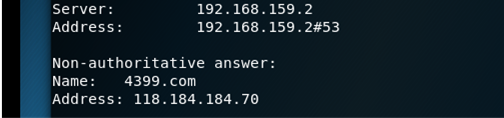

dig的应用:

dig可以比较精确相对于nslookup来说

可以看到网站的ip地址:118.184.184.70

nslookup:

注意到显示的不是权威答案,但是和dig出来的也是一致

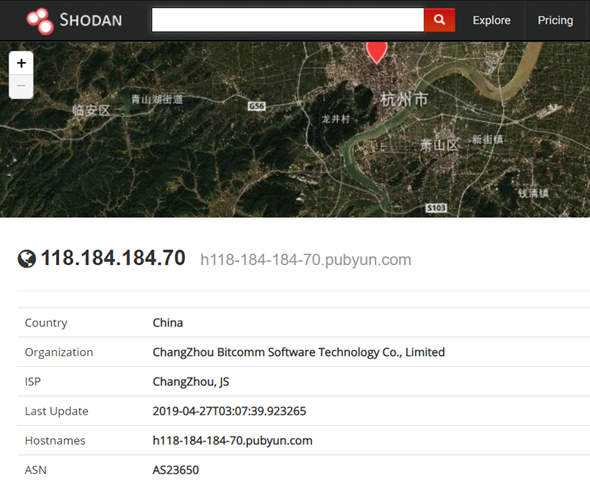

然后在shodan网站查询ip地址

可以看到其地理位置,还有isp信息;

ip反域名查询看看:

我看来这些信息基本上区别不大。

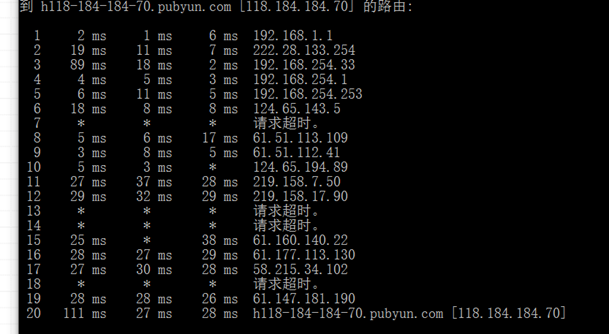

路由信息查询:

由于使用虚拟机会出现全*号,所以用win10主机进行路由查询:

然后对这些ip进行查询:

使用百度 filetype:XXX 关键字 site:xxx.xx 查询

可能是因为是一个小游戏网站所以没有doc pdf文件?反正是没搜到。

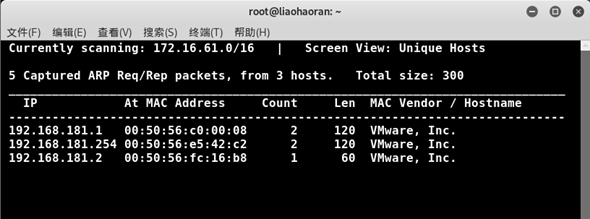

netdiscover查询

查询私有网段的主机;

还可以使用nmap

然后扫描tcp端口:

扫一扫ip协议:

使用msf辅助模块smb服务查点:

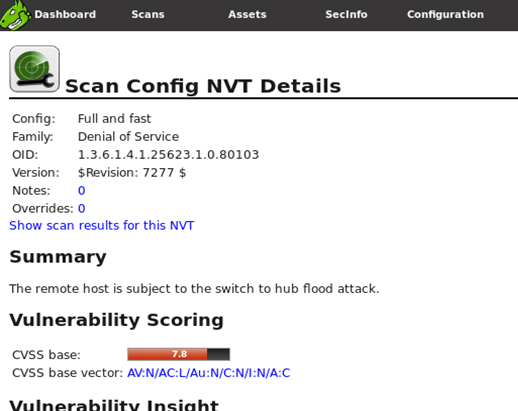

openvas扫描

我没有安装openvas,主要是安装时间太久了,直接使用室友的openvas扫的:

扫描结果:

查看详细报告:

选择分数最高的查看:

三、实践中遇到的问题

首先就是openvas的安装,这个真的是头痛,首先花了很长时间去更新了一遍kali,然后再去安装openvas,因为宿舍网络是在不好,一会断一会续的,最后实在没办法用的同学的,其次就是配置的问题,需要配置很多东西,然后就是登陆上去之后不太会使用,又学习使用了很久,总之这趟实验不是太容易,但是扫描的结果还是非常好的。

四、实验总结与体会

本次实验主要学习并尝试使用了常用的信息收集、漏洞扫描等几种方式,很多方法之前在别的课程中有涉略到,但通过本学期对漏洞的学习,能更清楚地认识到扫描结果的意义。从一个攻击者的角度审视了自己主机的漏洞,同时也让我体验到了校园网的安全策略的强大。其实让我印象最深刻的还是最简单的信息收集,只要知道方式,一个略懂电脑的人就可以从网上收集到如此之多的信息,其中有必须公开的,有个人隐私的,但大部分是受害者都无法预料到的,灰色地带的信息,攻击者通过这些信息加以有效的分析,可以很简单的进行社工攻击,个人信息保护迫在眉睫。

20164317 《网络对抗技术》Exp6 信息搜集与漏洞扫描的更多相关文章

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155330 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155330 <网络对抗> Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构(The Internet Corporation ...

- 20155331 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155331 <网络对抗> Exp6 信息搜集与漏洞扫描 实验问题回答 哪些组织负责DNS,IP的管理 答:美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器.DNS和 ...

- # 20155337《网络对抗》Exp6 信息搜集与漏洞扫描

20155337<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

- 20145301 赵嘉鑫 《网络对抗》Exp6 信息搜集与漏洞扫描

20145301赵嘉鑫<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

随机推荐

- IOS初级:观察者

//为一个编辑框myField添加观察者,观察当编辑框文字改变时通知 //方法textChange是通知发生是要做的事情 [[NSNotificationCenter defaultCenter] a ...

- git学习笔记:一台电脑上配置两个git账户

如何在一台电脑上配置两个git账户,现在云端仓库很多,有开源中国的 gitee.com 微软的 github.com 还有 gitlab.com 和 bitbucket.org 等等,下面是具体步骤 ...

- Java环境编写

首先安装jdk,本系统中jdk安装在D:\jdk:jre安装在D:\Jre: 然后开始配置环境变量: JAVA_HOME:D:\jdk; JRE_HOME:D:\jre; CLASSPATH:.;%J ...

- SpringBoot中关于@Enable***的注解详解

出处:http://blog.csdn.net/qq_26525215 @EnableAspectJAutoProxy @EnableAspectJAutoProxy注解 激活Aspect自动代理 & ...

- centos7 hive + 远程mysql 搭建笔记

1.require:java环境,本地可用的hadoop,远程可访问的mysql 2.拷贝hive文件(hive-2.2.1) 3.设置环境变量 export HIVE_HOME=/data/spar ...

- Laravel创建自定义 Artisan 控制台命令实例教程

来源:http://laravelacademy.org/post/1374.html 1.入门 Laravel通过Artisan提供了强大的控制台命令来处理非浏览器业务逻辑.要查看Laravel中所 ...

- 证明 U and V={0}时 dim(U+V)=dim(U)+dim(V)

U And V={0} 证明 dim(U+V)=dim(U)+dim(V)设{u1,u2,...,uk} 是U的基,{v1,v2...,vr}是V的基,dim(U)=k ,dim(V)=r dim(U ...

- Android APP测试流程

一. Monkey测试(冒烟测试) 使用monkey测试工具进行如下操作: 1. APP的安装 2. APP随机操作测试(APP压力测试) 3. APP的卸载 二. 安装卸载测试 1. 使用测试真机进 ...

- function类型(c++11)

1.c++五大可调用的对象 可调用的对象常常作为泛型算法的实参 1)函数 2)函数指针 函数名其实也是函数指针,只不过函数名是一个常量指针,它的值不能改变,只能指向该函数,不能改变它的值让它指向别的函 ...

- s4-7 生成树协议

Spanning Tree :为了可靠,采用冗余结构:但是透明网桥 会产生无休止循环的问题 冗余交换拓扑可能带来的问题 广播风暴 多帧传送 MAC地址库不稳定 生成树协议 STP:sp ...