Exp6

实验内容

一、公开渠道信息搜集

- 本次信息搜集在metasploit平台上实现(使用

msfconsole命令进入)

1.通过DNS和IP挖掘信息

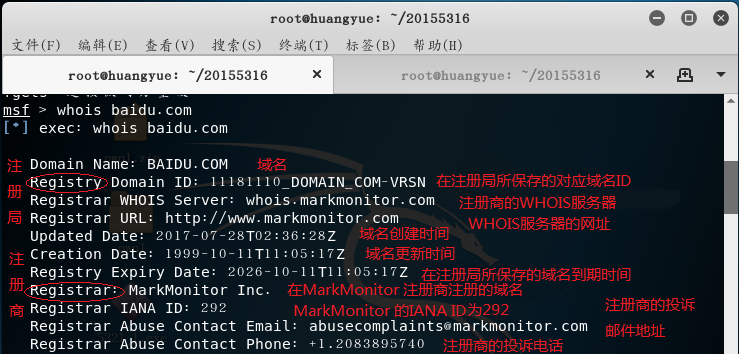

(1)使用whois进行域名信息查询

使用原因:目前互联网域名的注册信息是公开的,并且可以通过“Whois”数据库来公开查询,每一个域名/IP的whois信息由对应的管理机构(注册商or注册局?)保存

whois 是一个用来查询域名是否被注册,以及注册域名的详细信息的数据库(如域名本身、注册人、注册商、注册局的相关信息)

- 命令格式:

whois 域名/IP - 输入命令

whois baidu.com,在whois数据库(注册商也有,但最终数据来源还是来自数据局的数据库)中查看并分析www.sogou.com网站的域名注册信息 - 我将所得信息分为两个模块来进行分析

- 其中,注册局、注册商、注册人的英文翻译:

- 注册局(registrar)、注册商(registry)、注册人(registrant)

- 三者区别

模块1

- 这个模块主要包含了域名本身、注册商等的相关信息

- 可以看到,百度的域名是在MarkMonitor注册商那注册的,百度域名的创建、更新、到期时间都可以从

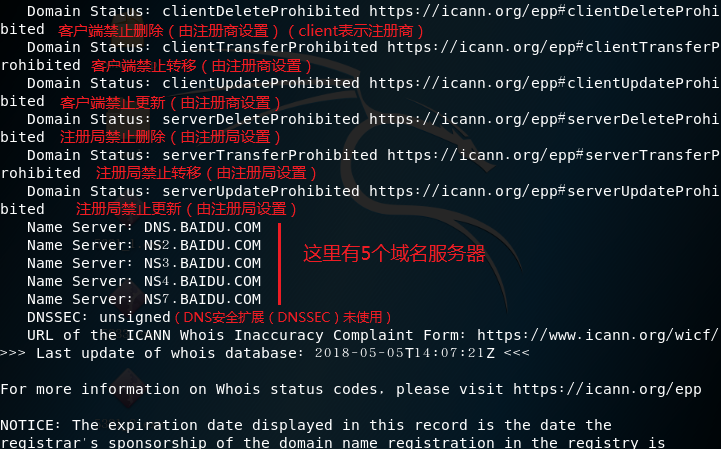

whois命令中得到 - 从下面这张图我们可以看到有关Domain Status(域名状态)的信息。其中server和client分别指RRP协议中的注册局和注册商(域名状态含义解析科普)

可以对域名干的事有:更新(域名信息修改)、续费、删除、转移,指派至少一名域名服务器(DNS)则可以正常使用。

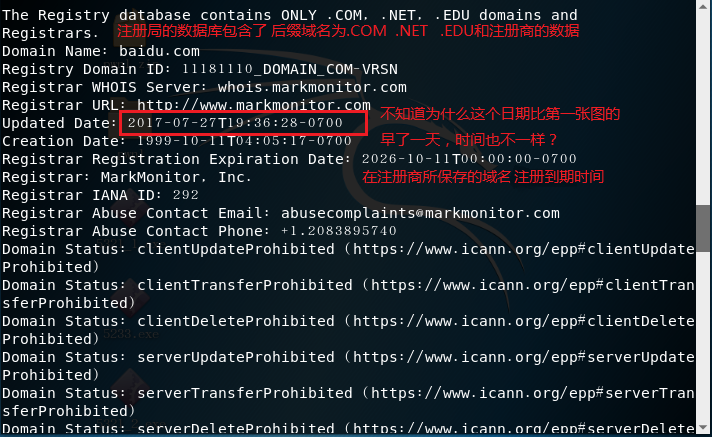

模块2

- 这个模块与模块1有部分重合,我主要挑没有重合的地方进行标注

- 该模块包含了注册人等的相关信息

- 以下两张图中,可以看到,registrant、admin、tech是同一个

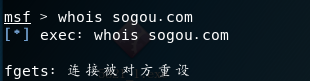

【惊喜】:使用whois命令查询sogou.com网站

- 上面显示连接被对方重设,即我们通过

whois命令与远程主机的连接被对方强行关闭了 通过网络查询,发现有些注册商对国际域名的whois信息是屏蔽的,如果要查询只能联系对应的注册商。这种保护机制是防止有人恶意利用这种whois信息的联系方式,暴露客户的隐私信息。(来自百度百科)

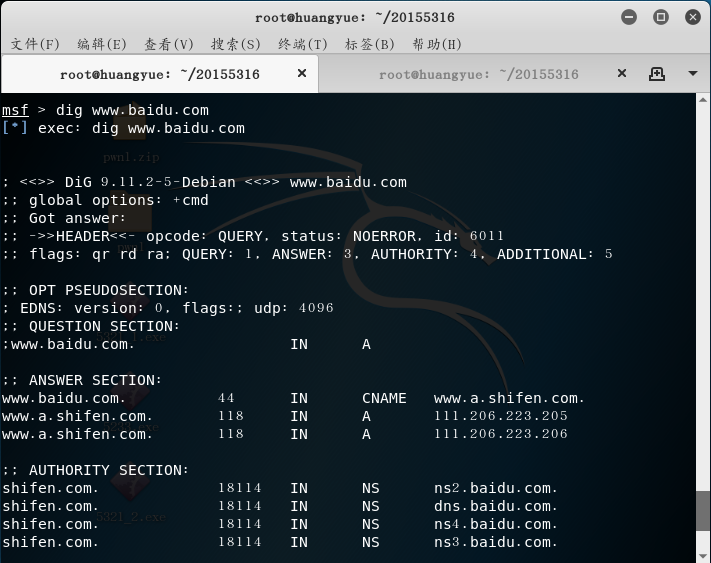

(2)使用nslookup/dig进行简单的域名查询

- 输入命令:

nslookupbaidu.com - 可以看到它的服务器IP

- 进一步的,我们可以使用dig命令对它被指派的DNS服务器IP进行相关查询

- 输入命令:

dig www.baidu.com

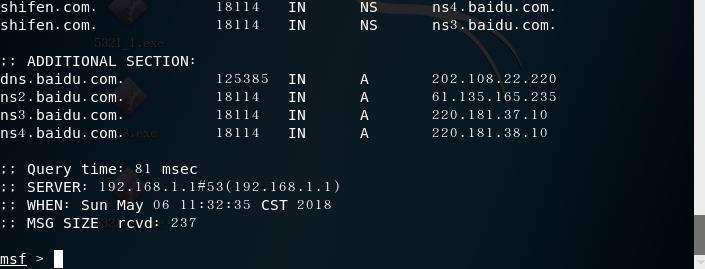

(3)使用IP2Location进行地理位置查询

- 通过专门的IP地址查询网进行查询

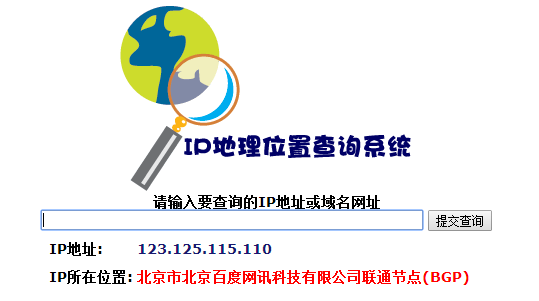

2.通过搜索引擎进行搜集

- 例如搜索存在sql注入的页面和后台登陆的页面

二、利用扫描技术进行信息搜集

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 主机IP:192.168.1.199

- kali虚拟机IP:192.168.1.130

2.nmap扫描

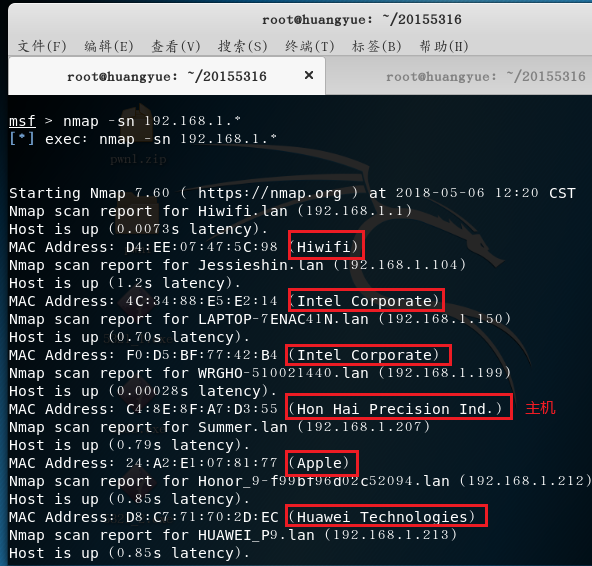

(1)扫描存活主机

- 输入命令:

namp -sn 192.168.1.*

喵喵喵?怎么有这么多的活跃主机,,明明我只开了一台虚拟机和一台主机啊

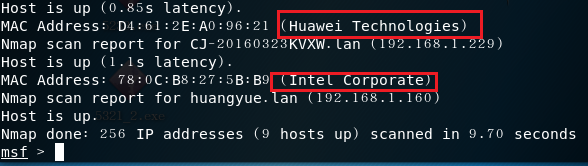

(2)扫描目标主机开放端口

TCP端口

- 输入命令:

nmap -sS 192.168.1.199 - 可以看到有以下几个TCP端口开放,以及它们所对应的服务是什么

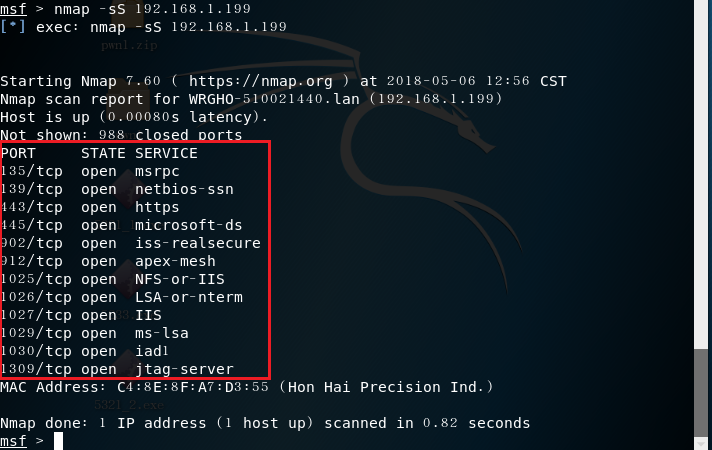

TCP和UDP端口最有可能开放的10个端口(共20个)

- 输入命令:

nmap -sS -sU -top-ports 10 192.168.1.199

可以看到有个提供域名服务的端口是UDP53端口,它是关闭的

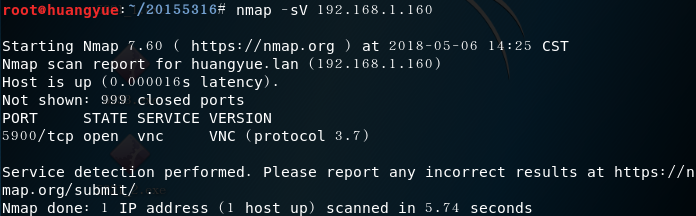

(3)检测目标主机服务版本

- 输入命令:

namp -sV 192.168.1.199

- 主机半天检测不出来,试着检测了下kali虚拟机,检测成功:

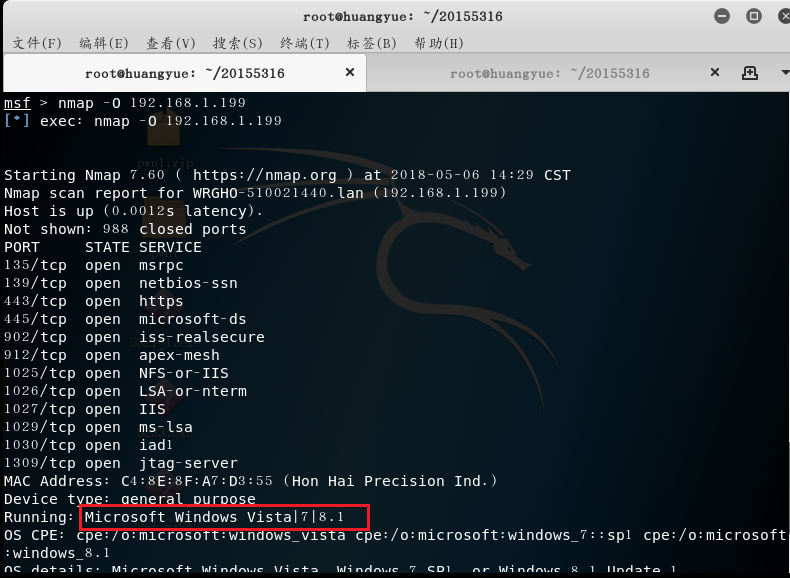

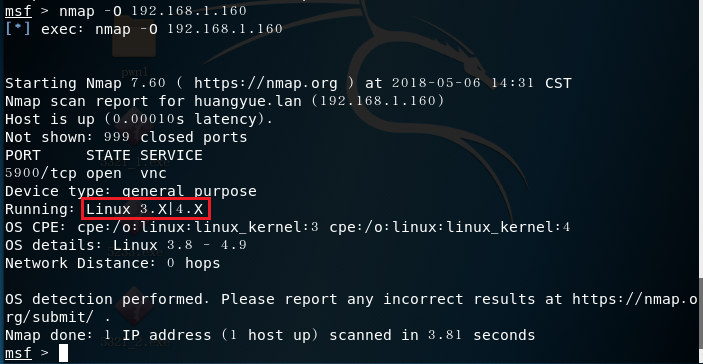

(4)检测目标主机的操作系统

- 输入命令:

nmap -0 192.168.1.199

- 试着看了一下自己的kali虚拟机

3.漏洞扫描

- 会扫,会看报告,会查漏洞说明,会修补漏洞

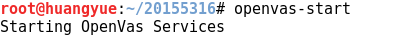

- 输入命令

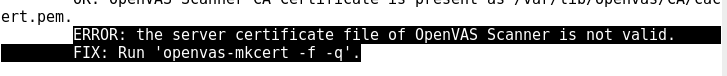

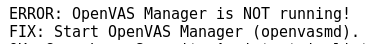

openvas-check-setup - 根据提示进行命令输入

- 再次输入

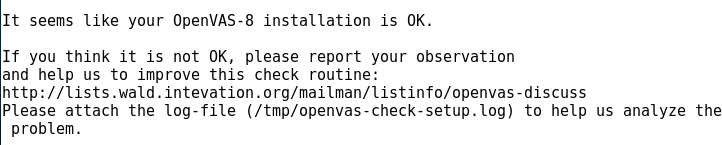

openvas-check-setup命令,可以看到openvas安装成功

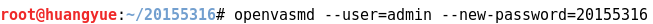

- 添加用户账号和密码

- 输入命令:

openvas-start开启openvas

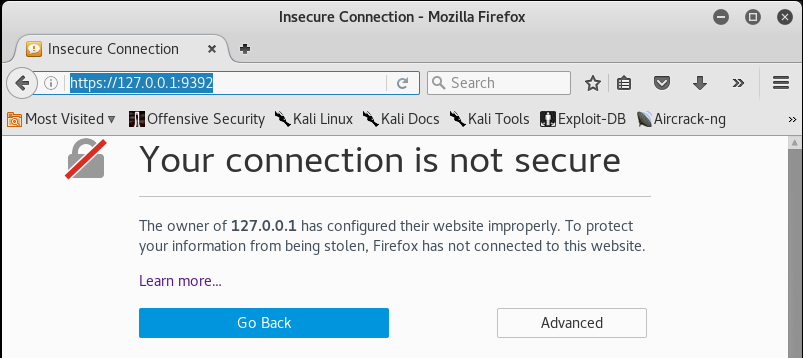

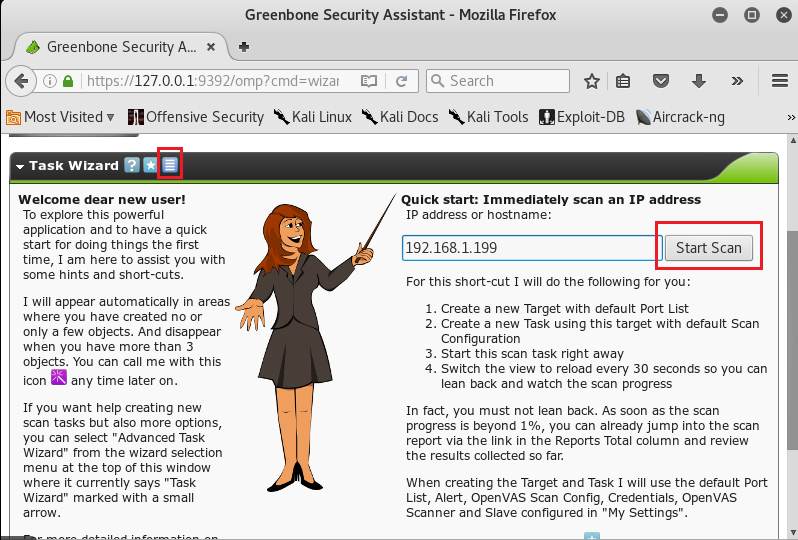

- 打开网页https://127.0.0.1:9392(网址输全,包括https)

- 打开Advanced,点击左下角,将https://127.0.0.1:9392设置为可信任的站点。

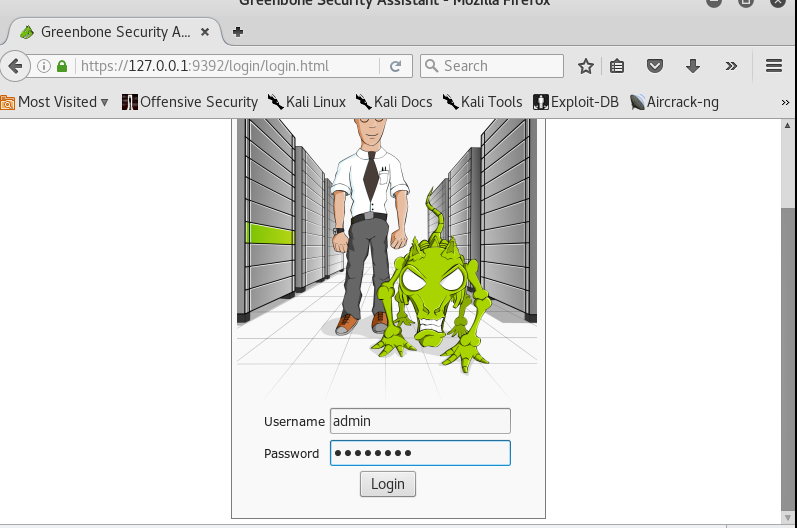

- 输入用户名admin和密码

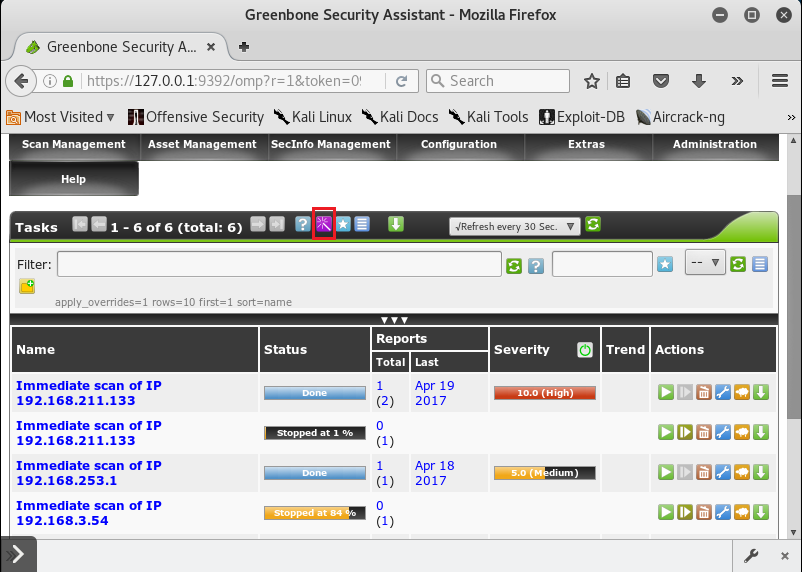

- 进入如下页面,点击紫色图标,选择“Task Wizard”新建一个目标对本机进行漏洞扫描

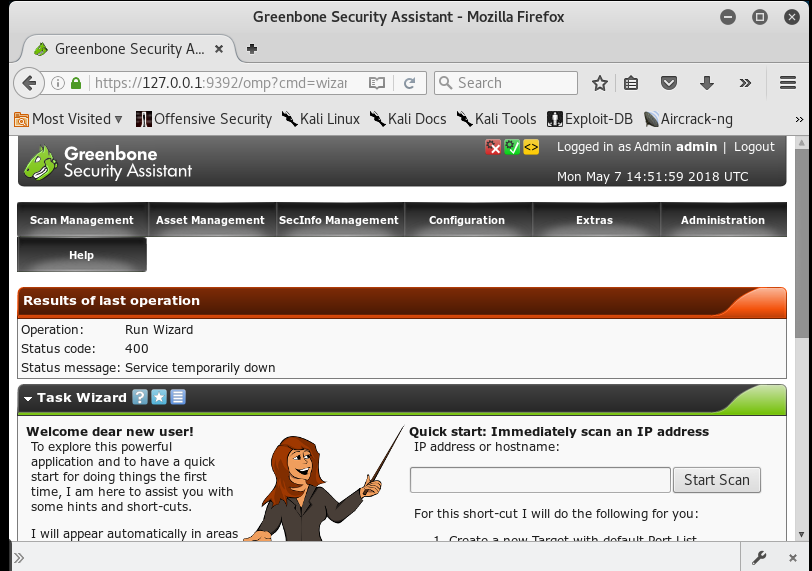

- 扫描不了?400错误

- 试了一下扫描kali虚拟机,得到同样的结果

- 在网上看到有遇到相同的问题-解决方法

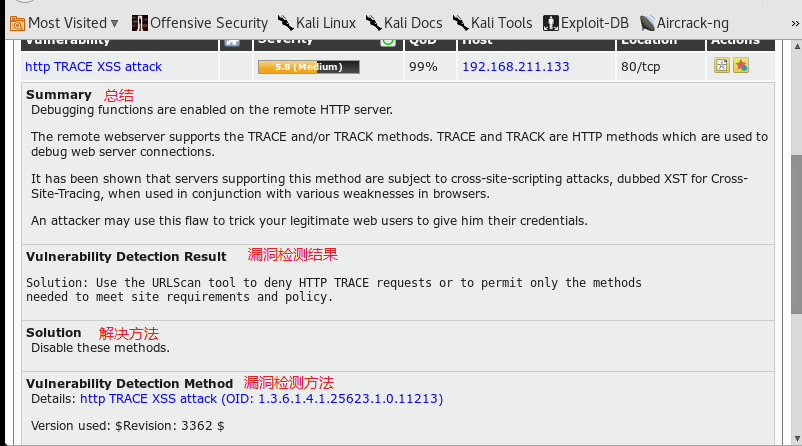

- 随机点一个漏洞进行查看:

这是一个HTTP TRACE 跨站攻击漏洞,可以在远程HTTP服务器上启用调试功能,解决方法是使用URLSCAN工具拒绝HTTP跟踪请求,或者只允许以满足站点要求和策略的方式进入。

实验后回答问题

哪些组织负责DNS,IP的管理。

- ICANN互联网名称与数字地址分配机构负责DNS,IP的管理

- ICANN设立了三个支持组织:

- 地址支持组织(ASO):用于IP地址系统的管理

- 域名支持组织(DNSO):用于互联网上的域名系统(DNS)的管理

- 协议支持组织(PSO):用于对涉及Internet协议唯一参数的分配

什么是3R信息。

- 注册局(registry)、注册商(registry)和注册人(registrant)

评价下扫描结果的准确性。

应该还算是比较准确的。

Exp6的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

目录 Exp6 信息搜集与漏洞扫描 一.实践原理 1. 间接收集 2. 直接收集 3. 社会工程学 二.间接收集 1. Zoomeye 2. FOFA 3. GHDB 4. whois 5. dig ...

- Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描 ...

- 2017-2018-2 20155303『网络对抗技术』Exp6:信息收集与漏洞扫描

2017-2018-2 20155303『网络对抗技术』 Exp6:信息收集与漏洞扫描 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.基础问题 二.实践过程记 ...

随机推荐

- C++项目通过JNI使用Java第三方jar包

最近在C++项目中碰到了需要使用第三方公司开发的Java jar包的问题,最后使用了JNI来解决. 参考了网络上不少的方法介绍, 大多数介绍JNI的文章讲的的都是Java通过JNI来调C的本地代码,其 ...

- TLS/SSL测试工具

常用的有SSLScan,我用的是OpenSSL的: openssl s_client -connect www.baidu.com:443

- T-SQL的timestamp类型实际应用

目录 0x00 适用场景 0x01 问题描述 0x02 字节数组 0x03 Base64编码 0x04 其实没那么麻烦 0x05 回顾 0x00 适用场景 1. 前端: JavaScript 2. 后 ...

- 使用vue脚手架(vue-cli)快速搭建项目

一.从最简单的环境搭建开始: 安装node.js,从node.js官网下载并安装node,安装过程很简单,一路“下一步”就可以了(傻瓜式安装).安装完成之后,打开命令行工具(win+r,然后输入cmd ...

- Oracle EBS OPM 生产批创建事务处理

--生产批创建事物处理 --created by jenrry DECLARE p_mmti_rec mtl_transactions_interface%ROWTYPE; p_mmli_tbl gm ...

- [SQLSERVER] [GPO] Add the Log on as a service Right to an Account

Add the Log on as a service Right to an Account Updated: August 8, 2008 Applies To: Windows Server 2 ...

- 购物商城学习--第二讲(maven工程介绍)

接下来第二讲介绍整体工程如何使用maven搭建的. 使用maven管理工程的好处: jar包的管理: 工程之间的依赖管理: 自动打包 maven常见打包方式:jar.war和pom三种.jar工程,是 ...

- Objects聚合分组,统计结果个数(Count)

参考:http://python.usyiyi.cn/django/topics/db/aggregation.html from django.db.models import Count toda ...

- [Python_6] Python 配置 MySQL 访问

0. 说明 Python 访问 MySQL 数据库,需要安装 MySQL 的 Python 插件. 1. 安装 MySQL 插件 pip install PyMySQL 2. 编写代码 # -*-co ...

- ELK 安装过程补充(不建议看,很少)

1.yum 安装ELK服务 参考文档:https://blog.csdn.net/tonghudan/article/details/81414387 rpm -Uvh https://dl.fedo ...