攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup

题目介绍

题目考点

PHP代码审计

Writeup

打开 http://220.249.52.134:37877

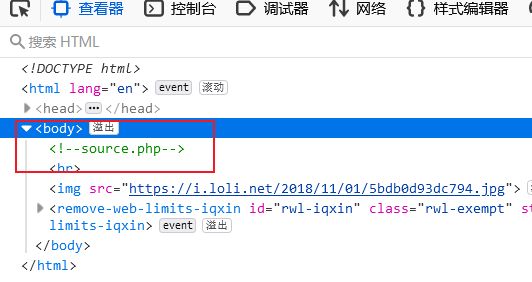

常规操作 F12 看源码

url 输入 http://220.249.52.134:37877/source.php 得到

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

//白名单列表

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

//isset()判断变量是否声明is_string()判断变量是否是字符串

if (! isset($page) || !is_string($page)) {

echo "you can't see it A";

return false;

}

//检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($page, $whitelist)) {

return true;

}

//过滤问号的函数(如果$page的值有?则从?之前提取字符串)

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')//返回$page.?里?号出现的第一个位置

);

//第二次检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($_page, $whitelist)) {

return true;

}

//url对$page解码

$_page = urldecode($page);

//第二次过滤问号的函数(如果$page的值有?则从?之前提取字符串)

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

//第三次检测传进来的值是否匹配白名单列表$whitelist 如果有则执行真

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>

分析PHP源码看到

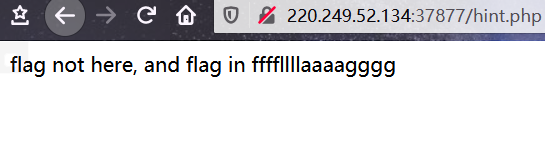

尝试访问 url http://220.249.52.134:37877/hint.php 得到flag提示 flag 在 ffffllllaaaagggg 中

回到之前的PHP源码,继续分析

整体来看,这段PHP代码,是一个 emmm 类和一个 if else 分支,emmm类里有一个 checkFile 函数

先看 下面的 if else

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

)

当前 请求的 file 非空 且 是字符串 且 emmm::checkFile返回为真 时,条件成立

我们可以先直接留心最后的if/else逻辑,为了不看到最后那张无语的图片,我们需要让第一个if语句成立,并且最关键在第三个函数上。同时我们需要注意include文件读取函数是直接读取file,从hint.php中我们知道flag在ffffllllaaaagggg中,所以这个字符串要想办法加入到 file 中进行读取。

关键代码:$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

函数简介:

mb_strpos():返回要查找的字符串在被检查的字符串中首次出现的位置

该函数有两个参数,该函数的返回值是第二个参数在第一个参数中首次出现的位置(index)。

mb_substr() :函数返回字符串的一部分

该函数有三个对应参数,第一个参数是操作字符串,第二个参数是操作起始位置,第三个参数是操作字符长度。、

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file']; //重要

exit;

那么整体思路就是 满足if 条件 绕过checkFile 函数, 最终要 通过 include 读取 flag

尝试构造解题 payload

http://220.249.52.134:30663/?file=hint.php?ffffllllaaaagggg 失败,无回显

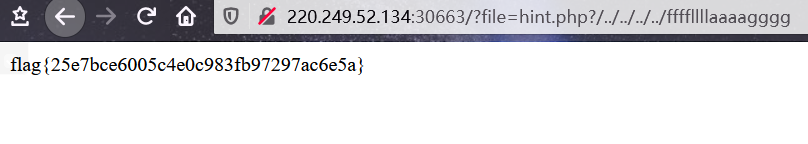

我们其实已经可以从flag的文件名猜出一些真相了。我们需要将目录回退四次,就像这美妙的名字一样。

构造最终解题的 payload

http://220.249.52.134:30663/?file=hint.php?/../../../../ffffllllaaaagggg

总结

这道题用到的知识点有:

- 基础php代码审计,考察三个函数: in_array、mb_substr、mbstrpos

- 考察include的一个小特性

攻防世界 WEB 高手进阶区 HCTF 2018 warmup Writeup的更多相关文章

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

- 攻防世界 WEB 高手进阶区 XCTF 4th-CyberEarth ics-06 Writeup

攻防世界 WEB 高手进阶区 XCTF 4th-CyberEarth ics-06 Writeup 题目介绍 题目考点 掌握暴力破解手段 Writeup 打开链接 http://220.249.52. ...

- 攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup

攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup 题目介绍 题目考点 PHP代码审计 git源码泄露 Writeup 进入题目,点击一番,发现可能出现git ...

- 攻防世界 WEB 高手进阶区 easytornado Writeup

攻防世界 WEB 高手进阶区 easytornado Writeup 题目介绍 题目考点 Python模板 tornado 模板注入 Writeup 进入题目, 目录遍历得到 /flag.txt /w ...

- 攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup

攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup 题目介绍 题目考点 SSTI模板注入漏洞 Writeup 知识补充 模板注入:模板引 ...

- 攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup

攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup 题目介绍 题名考点 PHP反序列化漏洞 正则匹配 Writeup <?php class Demo ...

- 攻防世界 WEB 高手进阶区 upload1 Writeup

攻防世界 WEB 高手进阶区 upload1 Writeup 题目介绍 题目考点 文件上传漏洞 一句话木马 中国菜刀类工具的使用 Writeup 使用burpsuite抓包 可见只是对上传文件的后缀进 ...

- 攻防世界 WEB 高手进阶区 unserialize3 Writeup

攻防世界 WEB 高手进阶区 unserialize3 Writeup 题目介绍 题目考点 PHP反序列化 __wakeup漏洞 Writeup 题名 unserialize 是反序列化函数名 了解一 ...

- 攻防世界 WEB 高手进阶区 PHP2 Writeup

攻防世界 WEB 高手进阶区 PHP2 Writeup 题目介绍 题目考点 url 二次解码 index.phps 文件(第一次使用dirsearch可能扫不到,需要加到工具字典里) php 简单语法 ...

随机推荐

- 做PPT总是很难找到好看、有质感的图片,怎么办?

1.制作PPT时,要想提升整体质感,就需要插入一些图片.当你进入到这个阶段,就意味着你剩下用来做PPT的时间,可能比较紧张了.所以,你的重中之重是,在最短的时间内找到合适的照片. 2.想快速找到好看. ...

- python学习笔记(十六)-Python多线程多进程

一.线程&进程 对于操作系统来说,一个任务就是一个进程(Process),比如打开一个浏览器就是启动一个浏览器进程,打开一个记事本就启动了一个记事本进程,打开两个记事本就启动了两个记事本进程, ...

- whistle安装

可参考官方帮助文档:https://wproxy.org/whistle/install.html 系统:windows10 jdk:1.8.0_171 node:10.16.0 np ...

- P3706-[SDOI2017]硬币游戏【高斯消元,字符串hash】

正题 题目链接:https://www.luogu.com.cn/problem/P3706 题目大意 给出 \(n\) 个长度为 \(m\) 的 \(H/T\) 串. 开始一个空序列,每次随机在后面 ...

- P7514-[省选联考2021A/B卷]卡牌游戏【贪心】

正题 题目链接:https://www.luogu.com.cn/problem/P7514 题目大意 给出\(n\)个卡牌有\(a_i/b_i\),开始都是\(a_i\)朝上,将不超过\(m\)张卡 ...

- 题解 Crash 的文明世界

题目传送门 题目大意 给出一个\(n\)个点的树,和常数\(k\),对于\(\forall i\in[1,n]\),求出: \[\sum_{j=1}^{n} \text{dist}(i,j)^k \] ...

- 双系统升win11(grub启动问题修复与讲解)?!?

起 最近win11不是出来了吗.(着急修复的可以直接跳到最后一步) 于是我就突发奇想给我半年没进去的windows升个级........ 于是我找到了我win11的升级包(从我一个同学哪儿) 工具都集 ...

- Ajax样例

$.ajax({ url : "newsservlet",//请求地址 dataType : "json",//数据格式 type : "post&q ...

- 【Java虚拟机4】Java内存模型(硬件层面的并发优化基础知识--缓存一致性问题)

前言 今天学习了Java内存模型第一课的视频,讲了硬件层面的知识,还是和大学时一样,醍醐灌顶.老师讲得太好了. Java内存模型,感觉以前学得比较抽象.很繁杂,抽象. 这次试着系统一点跟着2个老师学习 ...

- 第五课第四周笔记4:Transformer Network变压器网络

Transformer Network变压器网络 你已经了解了 self attention,你已经了解了 multi headed attention.在这个视频中,让我们把它们放在一起来构建一个变 ...