记一次xss漏洞挖掘

博客园在整改中,无法更新文章,难受啊...

记录一次react的xss漏洞发现,比较有意思:

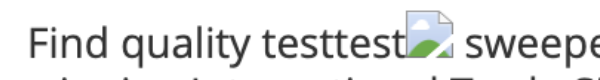

某个站:

直接输入<xxx>,直接把我跳转到了404,猜测可能做了一些验证:

尝试多重编码,发现都被转义.网页上也没地方执行了图片

后来尝试html实体义:

<img/src=1>-

直接请求,也被跳转到了404,进行了二次url编码,发现<img/src=1>-掉落在网页源码中可见,并且解析执行了

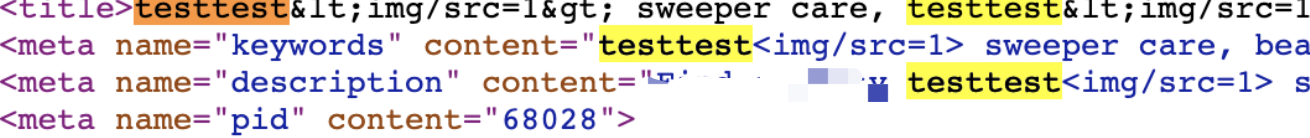

查看源码很奇怪,奇怪点就是因为14个输出的地方全部对<>这些进行了转义:

那么为什么会触发xss呢?

真正的触发点:

<div class="content desc">

xxxx testtest<img/src=1> yyyyyy

</div>

明明转义了为啥还能触发?

全局搜索了下class名:

发现在js里面调用了

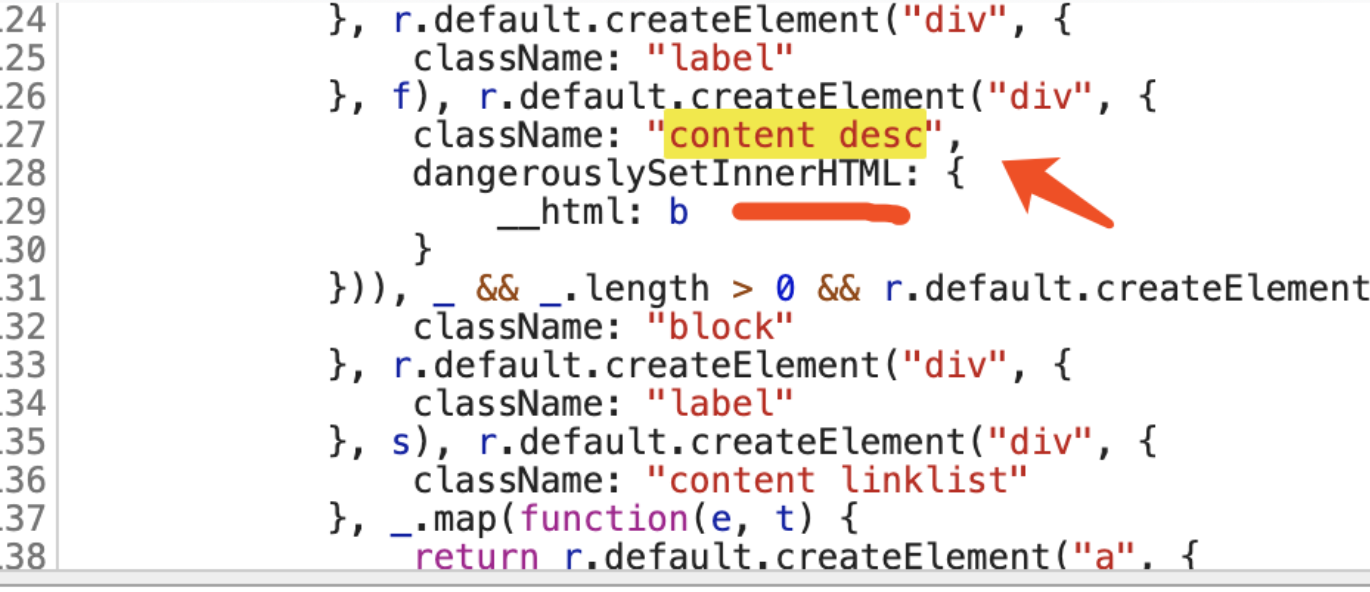

), r.default.createElement("div", {

className: "content desc",

dangerouslySetInnerHTML: {

__html: b

}

js里面创建了div,设置class name然后设置数据,在body里面这样使用:

<div dangerouslySetInnerHTML={{ __html: '<div>可控点</div>' }} />

这样使用dangerouslySetInnerHTML是没有安全风险的,但是在js里面使用dangerouslySetInnerHTML是可能存在安全风险的,它会把实体编码二次转义回<img/src=1>

最终触发xss攻击. 通过这个xss让我明白,一切输出都是不安全的,都有被攻击的风险,即使是有转义,也可能被攻击。也透露了一个小技巧,输出点有class="xxx",id="xxx"等的时候,可以全局搜索下属性名,看看他是怎么处理属性的。

记一次xss漏洞挖掘的更多相关文章

- xss漏洞挖掘小结

xss漏洞挖掘小结 最近,在挖掘xss的漏洞,感觉xss真的不是想象的那样简单,难怪会成为一类漏洞,我们从防的角度来讲讲xss漏洞的挖掘方法: 1.过滤 一般服务器端都是采用这种方式来防御xss攻击, ...

- (转) exp1-1:// 一次有趣的XSS漏洞挖掘分析(1)

from http://www.cnblogs.com/hookjoy/p/3503786.html 一次有趣的XSS漏洞挖掘分析(1) 最近认识了个新朋友,天天找我搞XSS.搞了三天,感觉这一套 ...

- 记一次隐秘的XSS漏洞挖掘

前言 在为某客户网站做渗透测试时发现一个有趣的事情.当我访问该网站的某条链接时服务器返回的是404页面.看到这里我当时就下意识的忽略它,但是后来又想了想这也不是完全没有价值,毕竟中间件及其版本都出来了 ...

- 一次有趣的XSS漏洞挖掘分析(2)

第一次和一套程序做了这么多次的斗争.今天基友又给我来信说,没得玩了.了解了下情况,是他拿着0day到处插,被人家发现了.还出了个公告,说所有***必须安装补丁.呵呵,性福总是走的这么突然.这乐子一下就 ...

- 一次有趣的XSS漏洞挖掘分析(1)

最近认识了个新朋友,天天找我搞XSS.搞了三天,感觉这一套程序还是很有意思的.因为是过去式的文章,所以没有图.但是希望把经验分享出来,可以帮到和我一样爱好XSS的朋友.我个人偏爱富文本XSS,因为很有 ...

- (转) exp1-2://一次有趣的XSS漏洞挖掘分析(2)

第一次和一套程序做了这么多次的斗争.今天基友又给我来信说,没得玩了.了解了下情况,是他拿着0day到处插,被人家发现了.还出了个公告,说所有***必须安装补丁.呵呵,性福总是走的这么突然.这乐子一 ...

- 一次有趣的XSS漏洞挖掘分析(3)最终篇

这真是最后一次了.真的再不逗这个程序员了.和预期一样,勤奋的程序员今天又更新程序了.因为前面写的payload都有一个致命的弱点,就是document.write()会完全破坏DOM结构.而且再“完事 ...

- (转) exp1-3://一次有趣的XSS漏洞挖掘分析(3)最终篇

这真是最后一次了.真的再不逗这个程序员了.和预期一样,勤奋的程序员今天又更新程序了.因为前面写的payload都有一个致命的弱点,就是document.write()会完全破坏DOM结构.而且再“ ...

- 快速找出网站中可能存在的XSS漏洞实践

笔者写了一些XSS漏洞的挖掘过程记录下来,方便自己也方便他人. 一.背景 在本篇文章当中会一permeate生态测试系统为例,笔者此前写过一篇文章当中笔者已经讲解如何安装permeate渗透测试系统, ...

随机推荐

- 必知必会之 Java

必知必会之 Java 目录 不定期更新中-- 基础知识 数据计量单位 面向对象三大特性 基础数据类型 注释格式 访问修饰符 运算符 算数运算符 关系运算符 位运算符 逻辑运算符 赋值运算符 三目表达式 ...

- shell编程基础二

一.流程控制 while循环:只要条件满足一直循环 read -p "请输入一个数字:" white_data while [ ${white_data} -lt 20 ] do ...

- Java数组之冒泡排序

package com.kangkang.array; import java.util.Arrays; public class demo07 { public static void main(S ...

- MySQL注入 前端int型参数插入SQL语句

类似PHP语言的 mysql_real_escape_string() 的函数,在用来防范SQL注入的时候,可能会遇到int型注入成功的情况. mysql_real_escape_string()用法 ...

- Hi3559AV100的VI细节处理说明

因为项目后期涉及到MPP平台下的VI接口,现把有关视频输入VI模块的实现细节总结,也方便大家进一步了解. 1.整体概述 视频输入(VI)模块实现的功能:通过 MIPI Rx(含 MIPI 接口.LVD ...

- PAT-1144(The Missing Number)set的使用,简单题

The Missing Number PAT-1144 #include<iostream> #include<cstring> #include<string> ...

- 致被职场PUA的打工人

作为打工人,除了每天面对着各种繁琐的工作,还要被动接受上级或多或少的PUA,实在是难上加难,甚至有人想不开而自杀.网络上最近流行了一个词:职场PUA,赋予了这种现象一个正式的名字. 职场PUA指的是职 ...

- HDU_5414 CRB and String 【字符串】

一.题目 CRB and String 二.分析 对于这题,读懂题意非常重要. 题目的意思是在$s$的基础上,按题目中所描述的步骤,即在$s$中任意选择一个字符$c$,在这个字符后面添加一个不等于$c ...

- P1071 潜伏者(JAVA语言)

//HashMap大法好 题目描述 RR国和SS国正陷入战火之中,双方都互派间谍,潜入对方内部,伺机行动.历尽艰险后,潜伏于SS国的RR 国间谍小CC终于摸清了 SS 国军用密码的编码规则: 1. S ...

- Redis扩展数据类型详解

在Redis中有5种基本数据类型,分别是String, List, Hash, Set, Zset.除此之外,Redis中还有一些实用性很高的扩展数据类型,下面来介绍一下这些扩展数据类型以及它们的使用 ...