Shiro认证、角色、权限

Apache Shiro 是 Java 的一个安全框架。

Shiro 可以帮助我们完成:认证、授权、加密、会话管理、与 Web 集成、缓存等。

Shiro的内置Realm:IniRealm和JdbcRealm

编写测试案例之前需要添加shiro的相关依赖:

<dependencies>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.4.0</version>

</dependency>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>RELEASE</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.45</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid</artifactId>

<version>1.1.6</version>

</dependency>

</dependencies>

项目的目录结构:

一、使用SimpleAccountRealm测试认证授权

SimpleAccountRealm功能简单,不能实现权限功能,很多时候需要自己重新定义。

package com.czhappy.test; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.SimpleAccountRealm;

import org.apache.shiro.subject.Subject;

import org.junit.Before;

import org.junit.Test; /**

* 测试shiro认证授权

*/ public class AuthenticationTest { SimpleAccountRealm simpleAccountRealm = new SimpleAccountRealm(); @Before

public void addUser(){

simpleAccountRealm.addAccount("chen", "123456", "admin");

} @Test

public void testAuthentication(){

//创建SecurityManager环境

DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager();

defaultSecurityManager.setRealm(simpleAccountRealm);

//主体提交认证请求

SecurityUtils.setSecurityManager(defaultSecurityManager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("chen", "123456");

subject.login(token); System.out.println("isAuthenticated="+subject.isAuthenticated()); //验证角色授权

subject.checkRole("admin");

//退出

subject.logout(); }

}

二、使用IniRealm测试认证授权

编写user.ini文件:

[users]

chen=123456,admin

[roles]

admin=user:delete,user:update

编写测试案例:

package com.czhappy.test; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.text.IniRealm;

import org.apache.shiro.subject.Subject;

import org.junit.Test; /**

* IniRealm测试

*/

public class IniRealmTest { @Test

public void testAuthentication() {

IniRealm iniRealm = new IniRealm("classpath:user.ini");

//创建SecurityManager环境

DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager();

defaultSecurityManager.setRealm(iniRealm);

//主体提交认证请求

SecurityUtils.setSecurityManager(defaultSecurityManager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("chen", "123456");

subject.login(token); System.out.println("isAuthenticated=" + subject.isAuthenticated());

subject.checkRole("admin");

subject.checkPermission("user:delete"); }

}

三、使用JdbcRealm测试认证授权

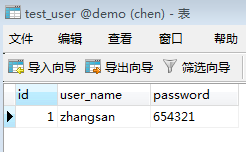

使用JdbcRealm需要连接数据操作,在此我们新建三张表

由于使用的是系统自己JdbcRealm,操作数据库需要和源码中的表名一致.

package com.czhappy.test; import com.alibaba.druid.pool.DruidDataSource;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.jdbc.JdbcRealm;

import org.apache.shiro.realm.text.IniRealm;

import org.apache.shiro.subject.Subject;

import org.junit.Test;

/**

* JdbcRealm测试

*/ public class JdbcRealmTest { DruidDataSource dataSource = new DruidDataSource();

{

dataSource.setUrl("jdbc:mysql://localhost:3306/demo?useUnicode=true&characterEncoding=utf-8&useSSL=true");

dataSource.setUsername("root");

dataSource.setPassword("root");

} @Test

public void testAuthentication() {

JdbcRealm jdbcRealm = new JdbcRealm();

jdbcRealm.setDataSource(dataSource);

//权限开关打开,默认是关闭的

jdbcRealm.setPermissionsLookupEnabled(true);

//创建SecurityManager环境

DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager();

defaultSecurityManager.setRealm(jdbcRealm);

//主体提交认证请求

SecurityUtils.setSecurityManager(defaultSecurityManager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("chen", "123456");

subject.login(token); System.out.println("isAuthenticated=" + subject.isAuthenticated()); subject.checkRole("admin");

subject.checkPermission("user:select"); } }

四、自己编写sql的调用JdbcRealm认证授权

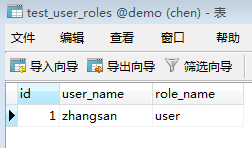

新建2张表

package com.czhappy.test; import com.alibaba.druid.pool.DruidDataSource;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.jdbc.JdbcRealm;

import org.apache.shiro.subject.Subject;

import org.junit.Test; /**

* JdbcRealm测试

*/ public class SelfJdbcRealmTest { DruidDataSource dataSource = new DruidDataSource();

{

dataSource.setUrl("jdbc:mysql://localhost:3306/demo?useUnicode=true&characterEncoding=utf-8&useSSL=true");

dataSource.setUsername("root");

dataSource.setPassword("root");

} @Test

public void testAuthentication() {

JdbcRealm jdbcRealm = new JdbcRealm();

jdbcRealm.setDataSource(dataSource);

//权限开关打开,默认是关闭的

jdbcRealm.setPermissionsLookupEnabled(true); String sql = "select password from test_user where user_name = ?";

jdbcRealm.setAuthenticationQuery(sql); String roleSql = "select role_name from test_user_roles where user_name = ?";

jdbcRealm.setUserRolesQuery(roleSql); //创建SecurityManager环境

DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager();

defaultSecurityManager.setRealm(jdbcRealm);

//主体提交认证请求

SecurityUtils.setSecurityManager(defaultSecurityManager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("zhangsan", "654321");

subject.login(token); System.out.println("isAuthenticated=" + subject.isAuthenticated()); subject.checkRole("user");

// subject.checkPermission("user:select"); } }

权限的测试可以参照角色,创建表、编写相关的sql语句

五、自定义Realm实现认证授权

package com.czhappy.realm; import org.apache.shiro.authc.AuthenticationException;

import org.apache.shiro.authc.AuthenticationInfo;

import org.apache.shiro.authc.AuthenticationToken;

import org.apache.shiro.authc.SimpleAuthenticationInfo;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthenticatingRealm;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection; import java.util.HashMap;

import java.util.HashSet;

import java.util.Map;

import java.util.Set; /**

* 自定义Realm

*/

public class CustomRealm extends AuthorizingRealm { Map<String, String> userMap = new HashMap<String, String>(16);

{

userMap.put("chen", "123456");

super.setName("customRealm");

} //角色权限验证

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

String userName = (String) principalCollection.getPrimaryPrincipal();

//从数据库或者缓存中获取角色数据

Set<String> roleSet = getRolesByUserName(userName); //从数据库或者缓存中获取权限数据

Set<String> permissionSet = getPermissionsByUserName(userName); SimpleAuthorizationInfo simpleAuthorizationInfo = new SimpleAuthorizationInfo();

simpleAuthorizationInfo.setRoles(roleSet);

simpleAuthorizationInfo.setStringPermissions(permissionSet);

return simpleAuthorizationInfo;

} /**

* 模拟从数据库或者缓存中获取权限数据

* @param userName

* @return

*/

private Set<String> getPermissionsByUserName(String userName) {

Set<String> sets = new HashSet<String>();

sets.add("user:add");

sets.add("user:delete");

return sets;

} /**

* 模拟从数据库或者缓存中获取角色数据

* @param userName

* @return

*/

private Set<String> getRolesByUserName(String userName) {

Set<String> sets = new HashSet<String>();

sets.add("admin");

sets.add("user");

return sets;

} //登录验证

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//从主体传过来的认证信息中获取用户名

String userName = (String) authenticationToken.getPrincipal();

//通过用户名到数据库中获取凭证

String password = getPasswordByUsername(userName); if(password == null){

return null;

}

SimpleAuthenticationInfo simpleAuthenticationInfo = new SimpleAuthenticationInfo

(userName, password, "customRealm");

return simpleAuthenticationInfo;

} /**

* 模拟数据库访问

* @param userName

* @return

*/

private String getPasswordByUsername(String userName) {

return userMap.get(userName);

}

}

测试认证授权:

package com.czhappy.test; import com.czhappy.realm.CustomRealm;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.text.IniRealm;

import org.apache.shiro.subject.Subject;

import org.junit.Test; public class CustomRealmTest { @Test

public void testAuthentication() {

CustomRealm customRealm = new CustomRealm();

//创建SecurityManager环境

DefaultSecurityManager defaultSecurityManager = new DefaultSecurityManager();

defaultSecurityManager.setRealm(customRealm);

//主体提交认证请求

SecurityUtils.setSecurityManager(defaultSecurityManager);

Subject subject = SecurityUtils.getSubject();

UsernamePasswordToken token = new UsernamePasswordToken("chen", "123456");

subject.login(token); System.out.println("isAuthenticated=" + subject.isAuthenticated());

subject.checkRole("admin");

subject.checkPermissions("user:delete", "user:add"); }

}

Shiro认证、角色、权限的更多相关文章

- 【shiro】2.spring整合shiro,注解控制shiro用户/角色/权限And/OR,没有权限跳转到固定页面

这几天粗浅的把shiro整合到spring中,并且注解控制shiro用户/角色/权限And/OR 步骤: 1.首先maven搭建web项目 2.创建数据库 user/role/authority 其中 ...

- mongodb之用户/认证/角色/权限管理

前言 用户权限管理很重要,只给需要的权限,防止应用系统漏洞导致脱库 认证和授权 Authentication 认证识别,解决我是谁 Authorization 操作授权,我能做什么 认证机制 MONG ...

- Spring boot 入门(四):集成 Shiro 实现登陆认证和权限管理

本文是接着上篇博客写的:Spring boot 入门(三):SpringBoot 集成结合 AdminLTE(Freemarker),利用 generate 自动生成代码,利用 DataTable 和 ...

- Shiro的认证和权限控制

权限控制的方式 从类别上分,有两大类: - 认证:你是谁?–识别用户身份. - 授权:你能做什么?–限制用户使用的功能. 权限的控制级别 从控制级别(模型)上分: - URL级别-粗粒度 - 方法级别 ...

- springboot+shiro+redis(单机redis版)整合教程-续(添加动态角色权限控制)

相关教程: 1. springboot+shiro整合教程 2. springboot+shiro+redis(单机redis版)整合教程 3. springboot+shiro+redis(集群re ...

- 转:JAVAWEB开发之权限管理(二)——shiro入门详解以及使用方法、shiro认证与shiro授权

原文地址:JAVAWEB开发之权限管理(二)——shiro入门详解以及使用方法.shiro认证与shiro授权 以下是部分内容,具体见原文. shiro介绍 什么是shiro shiro是Apache ...

- spring boot(十四)shiro登录认证与权限管理

这篇文章我们来学习如何使用Spring Boot集成Apache Shiro.安全应该是互联网公司的一道生命线,几乎任何的公司都会涉及到这方面的需求.在Java领域一般有Spring Security ...

- Spring Cloud之路:(七)SpringBoot+Shiro实现登录认证和权限管理

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/sage_wang/article/details/79592269一.Shiro介绍1.Shiro是 ...

- SpringBoot学习:整合shiro(身份认证和权限认证),使用EhCache缓存

项目下载地址:http://download.csdn.NET/detail/aqsunkai/9805821 (一)在pom.xml中添加依赖: <properties> <shi ...

随机推荐

- 三十九.NoSQL概述 部署Redis服务 、 部署LNMP+Redis

1. 搭建Redis服务器 在主机 192.168.4.50 上安装并启用 redis 服务 设置变量test,值为123 查看变量test的值 1.1 搭建redis服务器 1.1.1 安装re ...

- spring-AMQP-RabbitMQ

1.spring整合rabbitMQ配置文件 rabbitmq-context.xml <beans xmlns="http://www.springframework.org/s ...

- php+超大文件上传

1 背景 用户本地有一份txt或者csv文件,无论是从业务数据库导出.还是其他途径获取,当需要使用蚂蚁的大数据分析工具进行数据加工.挖掘和共创应用的时候,首先要将本地文件上传至ODPS,普通的小文件通 ...

- linux系列(十):cat命令

1.命令格式: cat [选项] [文件] 2.命令功能: cat主要有三大功能: (1).一次显示整个文件:cat filename (2).从键盘创建一个文件:cat > filename ...

- 浅谈Min_25筛(一看就懂的那种)

作用 前提:一个积性函数\(F(i)\),要求\(F(P^k),P\in prime\)可以快速计算 实现\(O(\frac{n^{\frac{3}{4}}}{logn})\):\(\sum\limi ...

- zabbix (5) 用户、主机等创建

1.创建新用户: 管理---> 用户--->创建用户 在右上角用户群组这里可以按下拉菜单,为某个组创建用户,默认是all 点击创建用户以后,出现如下图: 2.创建组 管理--->用户 ...

- ibm 汇编

https://www.ibm.com/developerworks/cn/linux/l-assembly/index.html https://72k.us/file/4031001-328073 ...

- Python 学习随笔 - 1 - 基础数据类型、变量 及 基本运算

仅有的C语言的基础都是大学时学的: 准备赶潮流,开始学习Python. 随笔记录学习过程中,靠一点点C语言基础难以去理解的地方,以及区别于C语言的地方,做些笔记作为以后参考. Python 解释器直接 ...

- 算法练习 —— LeetCode 1-20题

一.两数之和 1.1 题目描述 给定一个整数数组和一个目标值,找出数组中和为目标值的两个数. 你可以假设每个输入只对应一种答案,且同样的元素不能被重复利用. 示例: 给定 nums = [2, 7, ...

- jQuery Ajax calls and the Html.AntiForgeryToken()

jQuery Ajax calls and the Html.AntiForgeryToken() https://stackoverflow.com/a/4074289/3782855 I use ...