Istio流量管理实践之(3): 基于Istio实现流量对比分析

流量镜像

流量镜像,也称为影子流量,流量镜像提供一种尽可能低的风险为生产带来变化的强大功能。镜像会将实时流量的副本发送到镜像服务。镜像流量发生在主服务的关键请求路径之外。

在非生产或者测试环境中,尝试访问一个服务所有可能的测试用例组合是个非常不现实的任务。 在某些情况下,编写这些用例的所有工作也可能与实际生产所需的用例不匹配。在理想情况下,可以使用实时的生产用例和流量来帮助完善在测试环境中错过的功能区域。

一旦我们能够可靠地镜像流量,就可以开始做一些有价值的事情,例如通过请求流量对比工具Diffy,可以将引入测试集群的流量与生产集群中的预期行为进行比较。例如,我们可能想比较请求结果与预期结果间的偏差,或是API协议中的数据损坏情况,以便更好地兼容。

除此之外,需要注意:

- 当流量镜像到不同的服务时,会发生在请求的关键路径之外;

- 忽略对任何镜像流量的响应; 流量被视为“即发即忘”;

流量对比

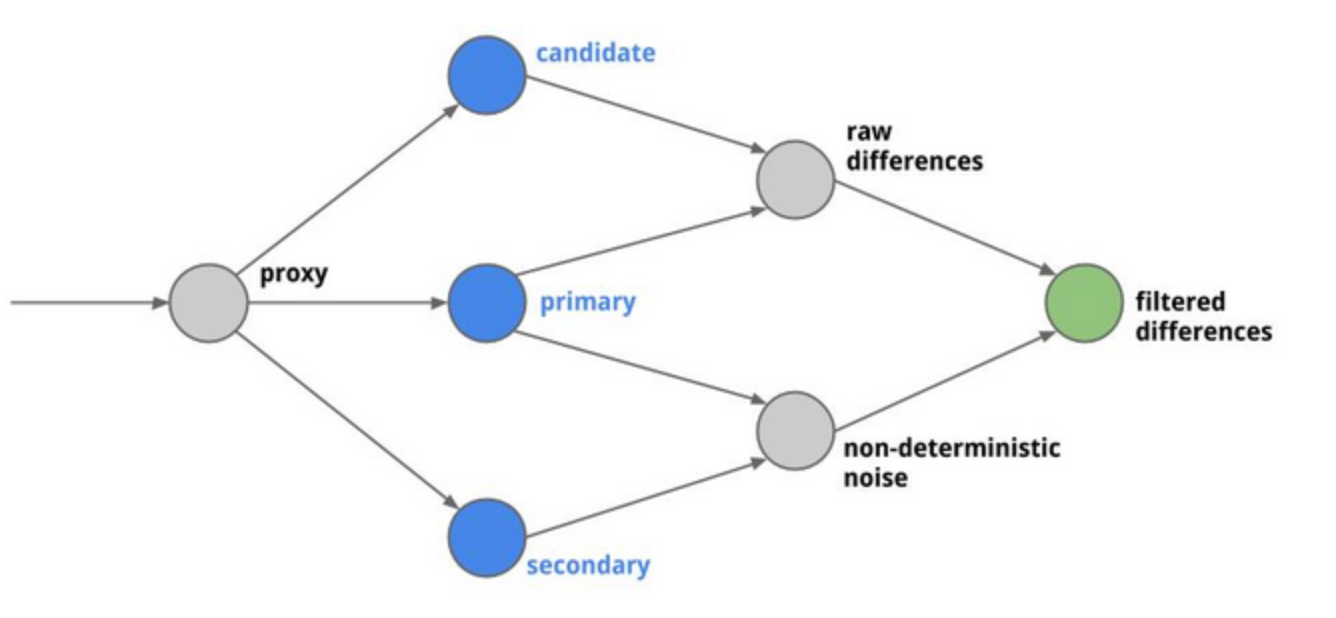

此处,插入一个代理就可以负责此类流量的协调,并对其进行有趣的比较。Diffy就是一款这样的代理工具。Diffy启动一个代理服务(例如监听端口8880),再根据用户设置的primary、secondary两个旧服务地址(primary和secondary代码完全相同,目的是为了减少噪音干扰)、candidate新服务地址。

它还能够检测结果中的噪音,并通过先调用两个实时服务的实例来忽略它们(例如时间戳,单调递增计数器等提示),总结来说就是检测,然后在测试服务中忽略掉这部分。

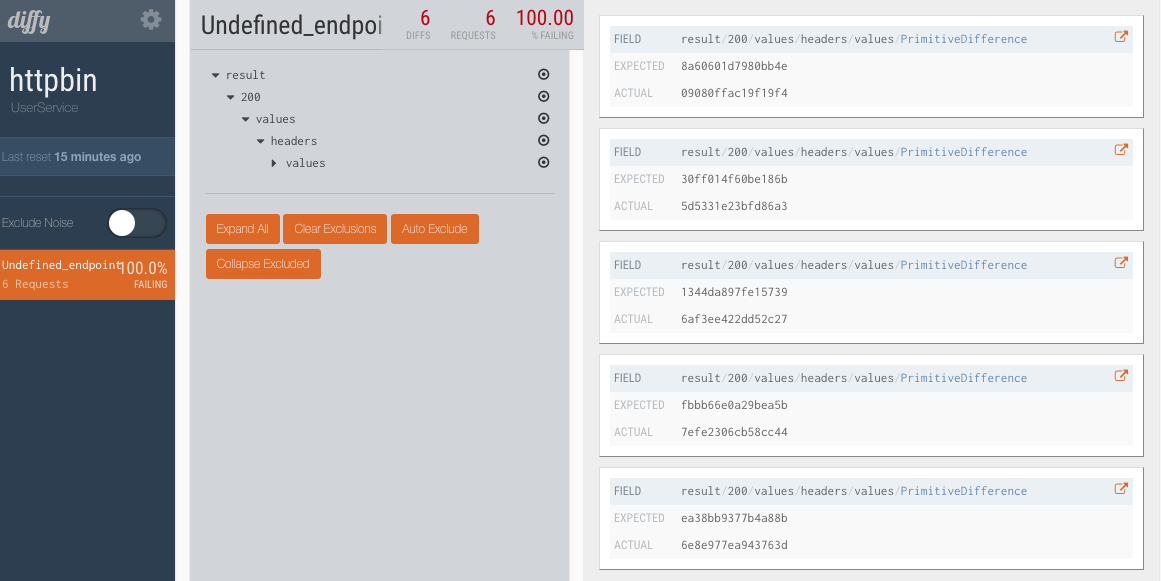

Diffy还提供了一个不错的页面可以用来查看调用结果、对比情况、和基于某些特征的过滤。它还有一个很好的管理控制台,可以查看有关调用比较结果的功能指标(metrics)和统计数据(statistics)。

创建用于Istio流量镜像的服务

在此任务中,将首先强制所有流量到 v1 版本的服务。然后,将使用规则将一部分流量镜像到 v2版本。

首先部署两个版本的示例服务。

版本1的部署使用了Docker镜像httpbin,提供常见的http请求访问:

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: mirrorservice-sample-v1

spec:

replicas: 1

template:

metadata:

labels:

app: mirrorservice-sample

version: v1

spec:

containers:

- image: docker.io/kennethreitz/httpbin

imagePullPolicy: IfNotPresent

name: mirrorservice-sample

command: ["gunicorn", "--access-logfile", "-", "-b", "0.0.0.0:44134", "httpbin:app"]

ports:

- containerPort: 44134 版本2的部署使用了自定义的Docker镜像,对应的Dockerfile如下:

FROM nginx:latest

COPY default.conf /etc/nginx/conf.d/

EXPOSE 80所需的nginx 配置文件:

server {

listen 44134;

server_name localhost;

location / {

proxy_pass http://httpbin-diffy.diffy:8880/;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

}版本2的部署作为Istio的流量镜像目标,在接收到流量之后会转发到Diffy的代理中。当前没有直接将Diffy代理作为Isito流量镜像目标,原因是Diffy代理与Envoy代理目前本身有冲突,无法正常流量转发,因此需要此部署中转一下。

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: mirrorservice-sample-v2

spec:

replicas: 1

template:

metadata:

labels:

app: mirrorservice-sample

version: v2

spec:

containers:

- name: mirrorservice-sample

image: registry.cn-beijing.aliyuncs.com/wangxining/mirrorservice:0.1

imagePullPolicy: Always

ports:

- containerPort: 44134对应的Kubernetes service:

apiVersion: v1

kind: Service

metadata:

name: mirrorservice-sample

spec:

type: ClusterIP

ports:

- name: http

port: 44134

selector:

app: mirrorservice-sample创建流量镜像的Istio策略

默认情况下,Kubernetes 在服务的两个版本之间进行负载均衡。创建如下流量镜像规则将 100% 的流量发送到 v1, 同时指定流量镜像到v2。当流量被镜像时,请求将通过其主机/授权报头发送到镜像服务附上 -shadow 。

apiVersion: networking.istio.io/v1alpha3

kind: DestinationRule

metadata:

name: mirrorservice-sample

spec:

host: mirrorservice-sample

subsets:

- name: v1

labels:

version: v1

- name: v2

labels:

version: v2

---

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: mirrorservice-sample

spec:

hosts:

- mirrorservice-sample

http:

- route:

- destination:

host: mirrorservice-sample

subset: v1

weight: 100

#- destination:

# host: mirrorservice-sample

# subset: v2

# weight: 0

mirror:

host: mirrorservice-sample

subset: v2搭建Diffy用于请求流量对比

Diffy可以作为代理,截取请求并发送至所有运行的服务实例,通过对比响应结果来发现每次迭代代码中可能存在的问题。其中,Diffy上运行了三类代码实例:

- 线上稳定版本:一个运行线上稳定版本代码的节点

- 线上稳定版本备份:同样运行了线上的稳定版本,用于消除噪音

- 测试版本:待上线的测试版本,用于和线上环境代码进行对比

在实际Diffy测试中,会发现大部分的接口都会有一定差异,原因是这些响应中存在了噪音,噪音可能包括:

- server响应中生成的时间戳

- 随机生成的数字

- 系统服务间的有条件竞争

Diffy能够通过一定的方式,清除这类噪音,保证分析结果不被影响。

创建Diffy及示例服务

通过以下YAML创建Diffy服务:

apiVersion: v1

kind: Service

metadata:

name: httpbin-diffy

labels:

app: httpbin-diffy

spec:

ports:

- name: http-proxy

port: 8880

- name: http-admin

port: 8881

- name: http-console

port: 8888

selector:

app: httpbin-diffy

---

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

labels:

app: httpbin-diffy

version: v2

name: httpbin-diffy-v2

spec:

replicas: 1

selector:

matchLabels:

app: httpbin-diffy

version: v2

template:

metadata:

labels:

app: httpbin-diffy

version: v2

spec:

containers:

- image: lordofthejars/diffy:1.0

imagePullPolicy: IfNotPresent

livenessProbe:

exec:

command:

- curl

- localhost:8888

initialDelaySeconds: 10

periodSeconds: 60

timeoutSeconds: 1

name: httpbin-diffy

args: ["-candidate=httpbin-candidate:8080", "-master.primary=httpbin-master:8080", "-master.secondary=httpbin-master:8080", "-service.protocol=http", "-serviceName=httpbin", "-proxy.port=:8880", "-admin.port=:8881", "-http.port=:8888", "-rootUrl='localhost:8888'"]

ports:

- containerPort: 8888

name: http-console

protocol: TCP

- containerPort: 8880

name: http-proxy

protocol: TCP

- containerPort: 8881

name: http-admin

protocol: TCP

readinessProbe:

exec:

command:

- curl

- localhost:8888

initialDelaySeconds: 10

periodSeconds: 60

timeoutSeconds: 1

securityContext:

privileged: false通过以下YAML创建示例所用的primary、secondary(当前示例中与primary相同)与candidate服务:

apiVersion: v1

kind: Service

metadata:

name: httpbin-master

labels:

app: httpbin-master

spec:

ports:

- name: http

port: 8080

selector:

app: httpbin

version: v1

---

apiVersion: v1

kind: Service

metadata:

name: httpbin-candidate

labels:

app: httpbin-candidate

spec:

ports:

- name: http

port: 8080

selector:

app: httpbin

version: v2

---

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: httpbin-v1

spec:

replicas: 1

template:

metadata:

labels:

app: httpbin

version: v1

spec:

containers:

- image: docker.io/kennethreitz/httpbin

imagePullPolicy: IfNotPresent

name: httpbin

command: ["gunicorn", "--access-logfile", "-", "-b", "0.0.0.0:8080", "httpbin:app"]

ports:

- containerPort: 8080

---

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: httpbin-v2

spec:

replicas: 1

template:

metadata:

labels:

app: httpbin

version: v2

spec:

containers:

- image: docker.io/kennethreitz/httpbin

imagePullPolicy: IfNotPresent

name: httpbin

command: ["gunicorn", "--access-logfile", "-", "-b", "0.0.0.0:8080", "httpbin:app"]

ports:

- containerPort: 8080发送流量进行镜像验证

启动 sleep 服务,这样就可以使用 curl 来提供负载:

cat <<EOF | istioctl kube-inject -f - | kubectl create -f -

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: sleep

spec:

replicas: 1

template:

metadata:

labels:

app: sleep

spec:

containers:

- name: sleep

image: tutum/curl

command: ["/bin/sleep","infinity"]

imagePullPolicy: IfNotPresent

EOF进入到SLEEP_POD, 具体POD名称根据实际赋值。

kubectl exec -it $SLEEP_POD -c sleep sh发送流量:

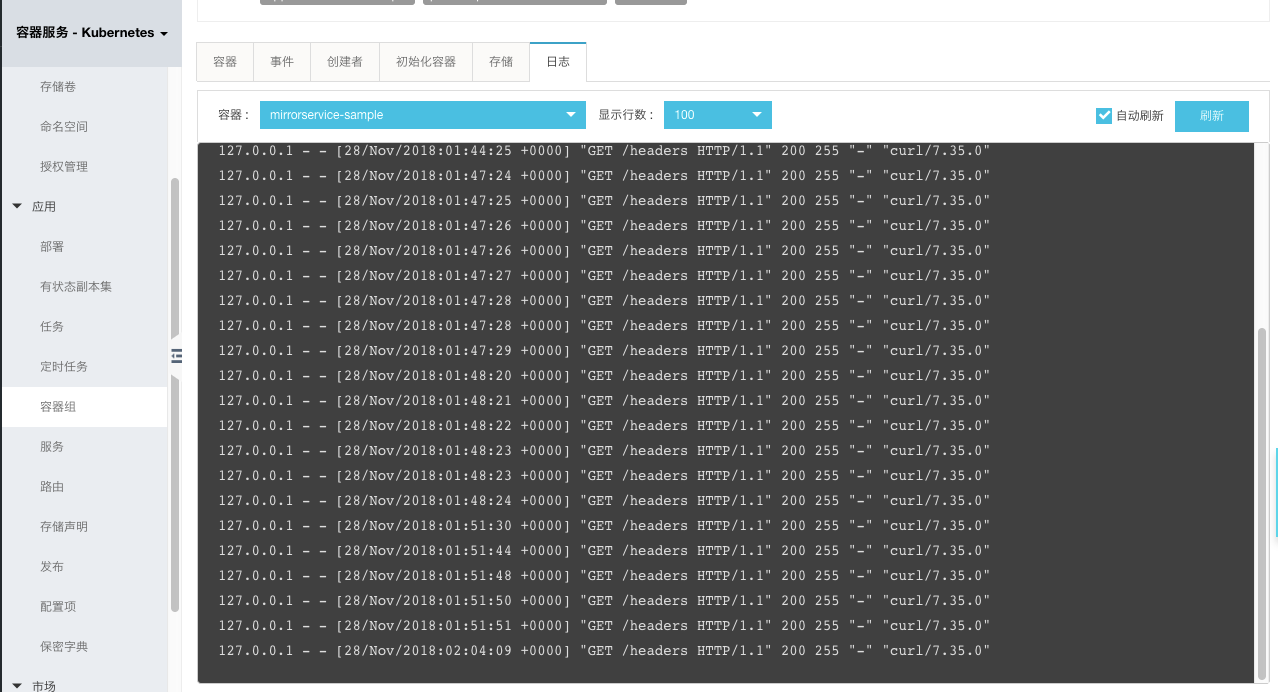

curl -v http://mirrorservice-sample:44134/headers可以查看 v1的访问日志记录,如下所示创建的请求100%指向了v1。

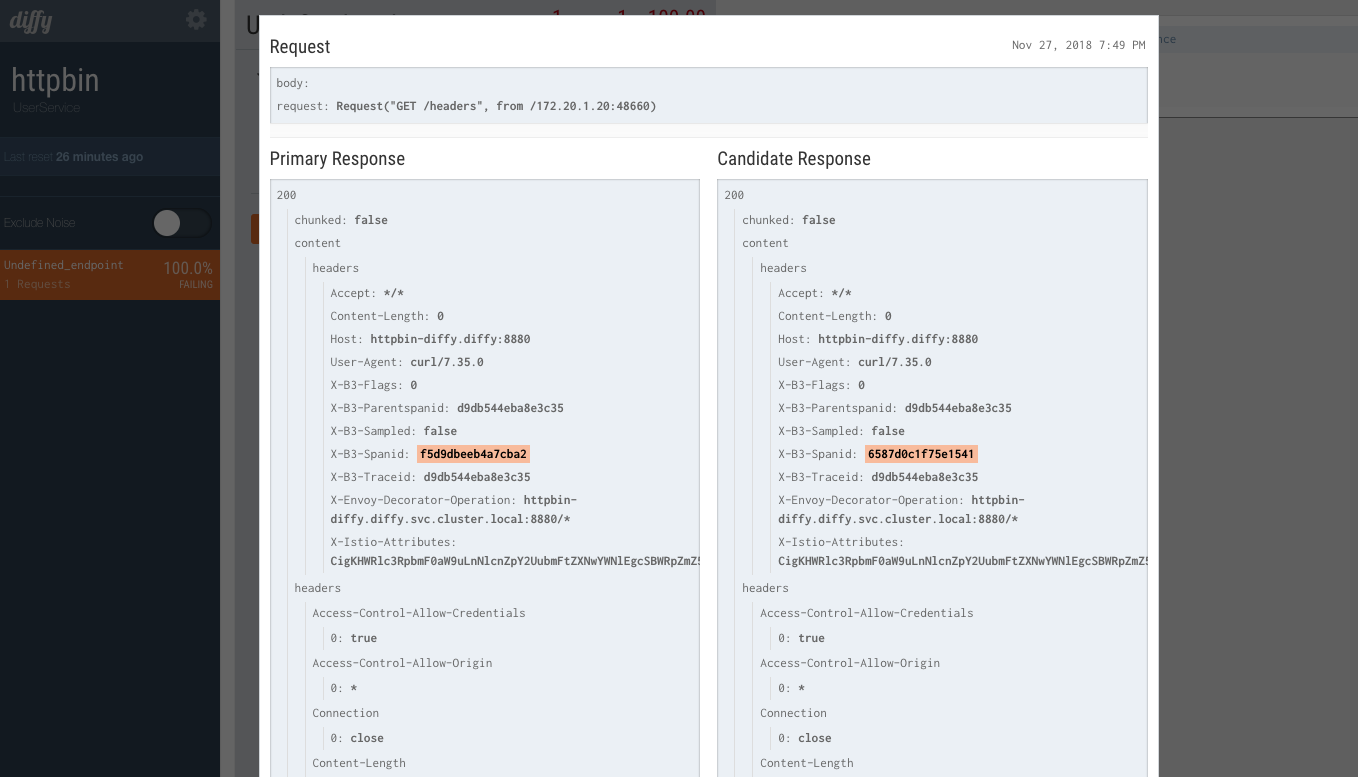

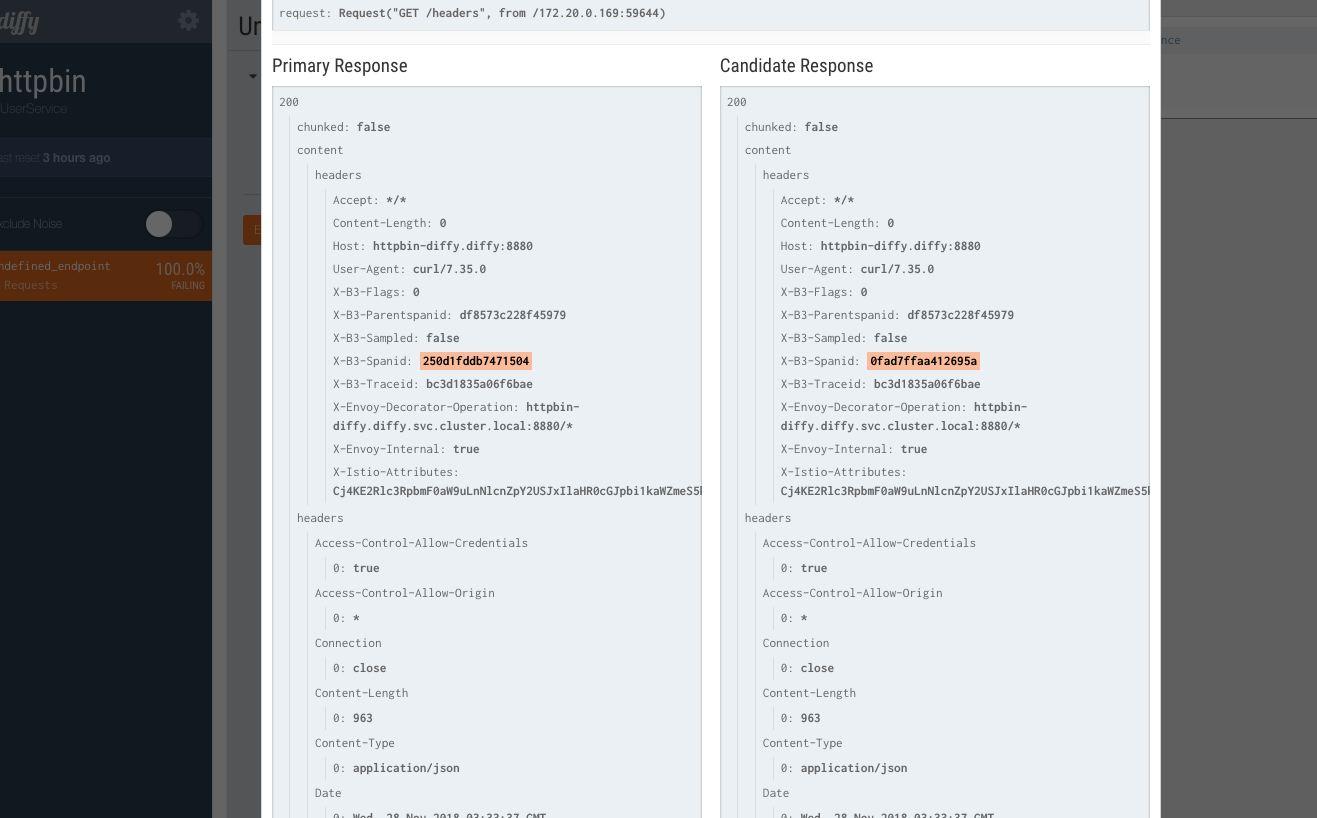

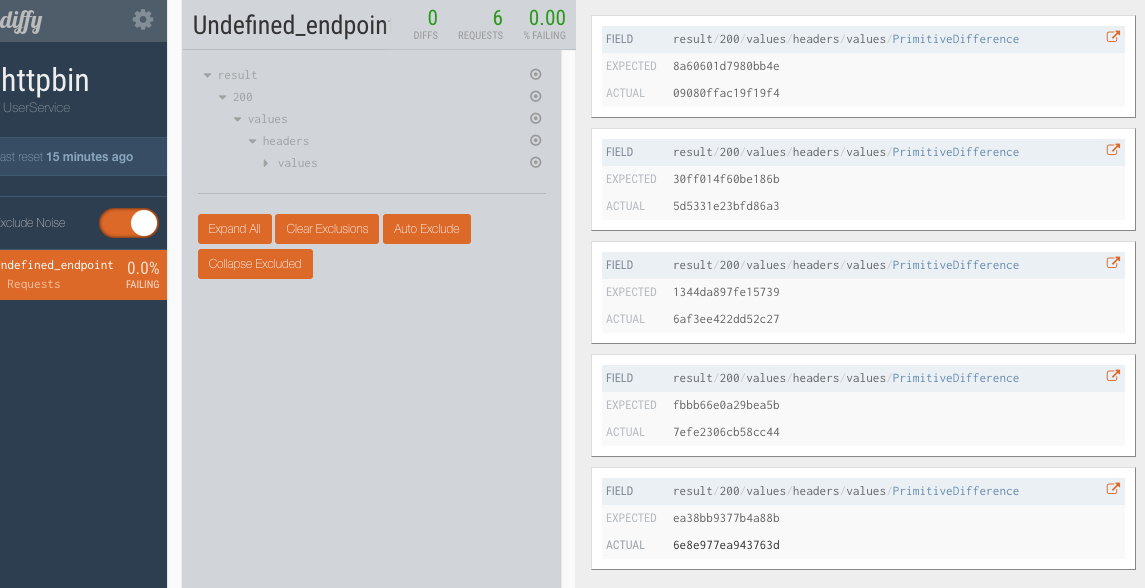

与此同时,查看Diffy的Web界面,可以看到创建的请求也被镜像到Diffy Proxy:

Diffy能够通过一定的方式,清除这类噪音,保证分析结果不被影响。

结论

流量镜像提供一种尽可能低的风险为生产带来变化的强大功能。镜像会将实时流量的副本发送到镜像服务,镜像流量发生在主服务的关键请求路径之外。一旦我们能够可靠地镜像流量,就可以开始做一些有价值的事情,例如通过请求流量对比工具Diffy,可以将引入测试集群的流量与生产集群中的预期行为进行比较。

支持流量镜像只是 Istio 的众多功能之一,它将使基于大型微服务的应用程序的生产部署与管理变得更加简单。欢迎大家使用阿里云上的容器服务,快速搭建微服务的开放治理平台Istio,比较简单地集成到自己项目的微服务开发中。

原文链接

更多技术干货 请关注阿里云云栖社区微信号 :yunqiinsight

Istio流量管理实践之(3): 基于Istio实现流量对比分析的更多相关文章

- Istio最佳实践:在K8s上通过Istio服务网格进行灰度发布

Istio是什么? Istio是Google继Kubernetes之后的又一开源力作,主要参与的公司包括Google,IBM,Lyft等公司.它提供了完整的非侵入式的微服务治理解决方案,包含微服务的管 ...

- 灵雀云Istio技术实践专题整理

Istio技术实践专题(1) Service Mesh Istio 基本概念和架构基础 Istio被称作Kubernetes的最佳云原生拍档.从今天起,我们推出"Istio技术实践" ...

- Istio最佳实践系列:如何实现方法级调用跟踪?

赵化冰,腾讯云高级工程师,Istio Member,ServiceMesher 管理委员,Istio 项目贡献者,热衷于开源.网络和云计算.目前主要从事服务网格的开源和研发工作. 引言 TCM(Ten ...

- Istio流量管理实现机制深度解析

https://zhaohuabing.com/post/2018-09-25-istio-traffic-management-impl-intro/TOC 前言 Pilot高层架构 统一的服务模型 ...

- istio流量管理

目录 1 准备工作 1.1 在k8s部署istio 1.2 istio自动注入 1.3 应用部署要求 2 负载均衡 3 流量迁移:金丝雀发布 3.1 发布应用 3.2 创建目标规则:Destinati ...

- Istio流量管理能力介绍

1 Istio是什么? Istio 1.0版本于8月1号凌晨准点发布,核心特性已支持上生产环境,各大微信公众号.博客纷纷发文转载.那么Istio到底是什么?能解决问题什么? 1. Istio ...

- istio流量管理:非侵入式流量治理

在服务治理中,流量管理是一个广泛的话题,一般情况下,常用的包括: 动态修改服务访问的负载均衡策略,比如根据某个请求特征做会话保持: 同一个服务有多版本管理,将一部分流量切到某个版本上: 对服务进行保护 ...

- 基于Istio构建微服务安全加固平台的探索

简介 An open platform to connect, secure, control and observe services. Istio 是一个由谷歌.IBM 与Lyft共同开发的开源项 ...

- 【从小白到专家】收官!Istio技术实践之九:路由控制与灰度发布

本期是Istio技术实践专题的最后一个模块,主题是Istio的路由控制与灰度发布.上一期我们讲到,虚拟服务(Virtual Service)以及目标规则(Destination Rule)是 Isti ...

随机推荐

- Bootstrap FileInput.js + springmvc uploadFile

下载FileInput.js http://plugins.krajee.com/file-input/demo https://github.com/kartik-v/bo ...

- thinkphp present标签

present标签用于判断某个变量是否已经定义,用法: 大理石平台精度等级 <present name="name"> name已经赋值 </present> ...

- tp5 mkdir() 没有权限

- Visual Studio 2010 error C2065: '_In_opt_z_' : undeclared identifier 编译错误

当用Visual Studio 2010 编译时 发生如下编译错误: 2>C:\Program Files (x86)\Microsoft Visual Studio 10.0\VC\inclu ...

- jQuery WeUI

jQuery WeUI jQuery WeUI 是专为微信公众账号开发而设计的一个简洁而强大的UI库,包含全部WeUI官方的CSS组件,并且额外提供了大量的拓展组件,丰富的组件库可以极大减少前端开发时 ...

- SpringBoot--springboot启动类和controller的配置

作为一个springboot初学者,在探索过程中难免遇到一些坑,边看书边动手,发现书本中的版本是1.0,而我使用的是最新版2.0,所以有些东西不能完全按照书本进行操作,因为2.0中已经不支持1.0中的 ...

- 关于C++ const 的全面总结 分类: ubuntu 2014-12-03 21:03 72人阅读 评论(0) 收藏

C++中的const关键字的用法非常灵活,而使用const将大大改善程序的健壮性,本人根据各方面查到的资料进行总结如下,期望对朋友们有所帮助. Const 是C++中常用的类型修饰符,常类型是指使用类 ...

- appium + python 自动化调试手机时 UiAutomator exited unexpectedly with code 0, signal null

放上appium报错图,appium在手机里安装了appium setting 和unlock 软件,输入法也被变成了appium input ,但是就是点不到目标软件,手机也可以被cmd adb ...

- Java核心-03 谈谈final、finally、 finalize有什么不同?

今天,我要问你的是一个经典的 Java 基础题目,谈谈 final.finally. finalize 有什么不同? 典型回答 final 可以用来修饰类.方法.变量,分别有不同地意义,final修饰 ...

- 面试系列19 redis的雪崩和穿透

缓存雪崩发生的现象 缓存雪崩的事前事中事后的解决方案 事前:redis高可用,主从+哨兵,redis cluster,避免全盘崩溃 事中:本地ehcache缓存 + hystrix限流&降级, ...