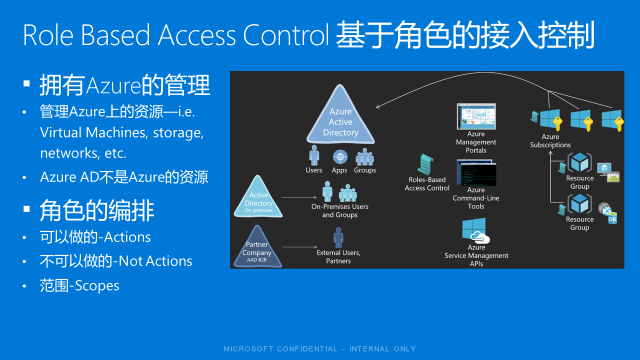

Azure基于角色的用户接入控制(RBAC)

RBAC是Role Based Access Control是基于角色的接入控制的简称。在Azure推出ARM以后,对Azure各种资源的管理粒度已经非常细致,使得RBAC成为可能。

通过RBAC可以非常方便的给不同的用户分配不同的资源的不同权限。

本文将以一个最通用的例子来介绍如何给一个用户分配相关的权限。

一 需求

用户vmops只能对资源组1的虚拟机和资源组2的特定虚拟机进行开、关机或重启的动作。其他所有操作权限都没有。

二 实现

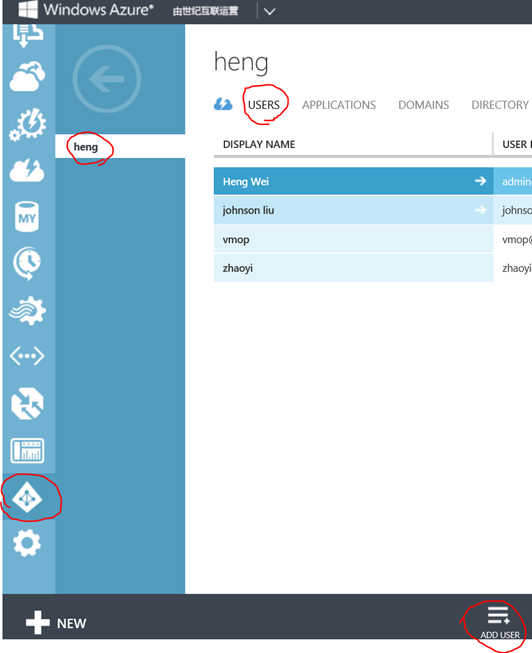

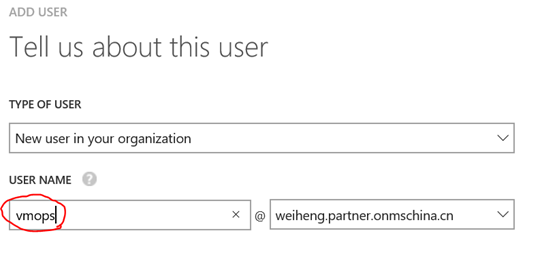

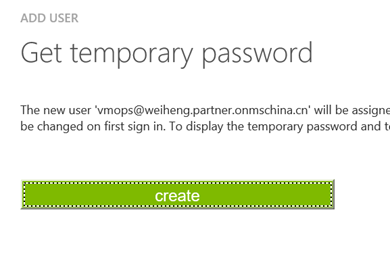

1 创建用户

在Azure的老Portal上创建创建用户vmops@weiheng.partner.onmschina.cn

2 确定可以访问的资源

vmops这个用户可以操作的资源有:

Subscription 2中的Resource Group 1

Subscription 2中的Resource Group 2中的VM 1

Subscription 1中所有的VM

可以进行的操作有:

Start、restart、powerOff、Deallocate

3 通过PowerShell进行相关配置

A 首先需要得到VM可以操作的动作:

Get-AzureRMProviderOperation Microsoft.Compute/virtualMachines/* | ft operation

WARNING: The output object type of this cmdlet will be modified in a future release.

Operation

---------

Microsoft.Compute/virtualMachines/read

Microsoft.Compute/virtualMachines/write

Microsoft.Compute/virtualMachines/delete

Microsoft.Compute/virtualMachines/start/action

Microsoft.Compute/virtualMachines/powerOff/action

Microsoft.Compute/virtualMachines/redeploy/action

Microsoft.Compute/virtualMachines/restart/action

Microsoft.Compute/virtualMachines/deallocate/action

Microsoft.Compute/virtualMachines/generalize/action

Microsoft.Compute/virtualMachines/capture/action

Microsoft.Compute/virtualMachines/vmSizes/read

Microsoft.Compute/virtualMachines/instanceView/read

Microsoft.Compute/virtualMachines/extensions/read

Microsoft.Compute/virtualMachines/extensions/write

Microsoft.Compute/virtualMachines/extensions/delete

B 获取三种资源的ID

1 subscription ID

Get-AzureRmSubscription | ft SubscriptionID

SubscriptionId

--------------

$Sub1

$Sub2

2 Subscription 2 中的Resouce Group ID

Get-AzureRmResourceGroup | ft ResourceId

ResourceId

----------

/subscriptions/$Sub1/resourceGroups/hwnosql

/subscriptions/$Sub1/resourceGroups/hwiscsi

3 hwiscsi中vm1的Id

get-azurermvm -ResourceGroupName hwiscsi | ft id

Id

/subscriptions/$Sub1/resourceGroups/hwiscsi/providers/Microsoft.Compute/virtualMachines/hwiscsi01

/subscriptions/$Sub1/resourceGroups/hwiscsi/providers/Microsoft.Compute/virtualMachines/hwiscsi02

/subscriptions/$Sub1/resourceGroups/hwiscsi/providers/Microsoft.Compute/virtualMachines/hwiscsiwin

C 定义新的Role

首先获得已有的Role的类型

Get-AzureRmRoleDefinition | ft name

Name

----

API Management Service Contributor

Application Insights Component Contributor

BizTalk Contributor

Classic Network Contributor

Classic Storage Account Contributor

Classic Virtual Machine Contributor

ClearDB MySQL DB Contributor

Contributor

Data Factory Contributor

DocumentDB Account Contributor

Intelligent Systems Account Contributor

Network Contributor

New Relic APM Account Contributor

Owner

Reader

Redis Cache Contributor

Scheduler Job Collections Contributor

Search Service Contributor

SQL DB Contributor

SQL Security Manager

SQL Server Contributor

Storage Account Contributor

User Access Administrator

Virtual Machine Contributor

Web Plan Contributor

Website Contributor

本方案通过Virtual Machine Contributor的模板修改。

#获取"Virtual Machine Contributor"配置

$role = Get-AzureRmRoleDefinition "Virtual Machine Contributor"

$role.Id = $null

$role.Name = "Virtual Machine Operator"

$role.Description = "Can monitor and start stop or restart virtual machines."

$role.Actions.Clear() #添加周边资源读的权限

$role.Actions.Add("Microsoft.Storage/*/read")

$role.Actions.Add("Microsoft.Network/*/read")

$role.Actions.Add("Microsoft.Compute/*/read")

$role.Actions.Add("Microsoft.Authorization/*/read")

$role.Actions.Add("Microsoft.Resources/subscriptions/resourceGroups/read") #添加VM相关的操作权限

$role.Actions.Add("Microsoft.Compute/virtualMachines/start/action")

$role.Actions.Add("Microsoft.Compute/virtualMachines/restart/action")

$role.Actions.Add("Microsoft.Compute/virtualMachines/powerOff/action")

$role.Actions.Add("Microsoft.Compute/virtualMachines/deallocate/action")

$role.Actions.Add("Microsoft.Insights/alertRules/*") #把两个Subscription加入到这个Role管理范围中

$role.AssignableScopes.Clear()

$role.AssignableScopes.Add("/subscriptions/$Sub1")

$role.AssignableScopes.Add("/subscriptions/$Sub2") #添加角色

New-AzureRmRoleDefinition -Role $role

Name : Virtual Machine Operator

Id : 55aca895-61dc-4162-b7a6-fbab532d14a2

IsCustom : True

Description : Can monitor and start stop or restart virtual machines.

Actions : {Microsoft.Storage/*/read, Microsoft.Network/*/read, Microsoft.Compute/*/read, Microsoft.Compute/virtualMachines/start/action...}

NotActions : {}

AssignableScopes : {/subscriptions/$Sub1}

D 给用户分配权限

New-AzureRmRoleAssignment -SignInName vmops@weiheng.partner.onmschina.cn -Scope /subscriptions/$Sub1/resourceGroups/hwnosql -RoleDefinitionName "Virtual Machine Operator"

New-AzureRmRoleAssignment -SignInName vmops@weiheng.partner.onmschina.cn -Scope /subscriptions/$Sub1/resourceGroups/hwiscsi/providers/Microsoft.Compute/virtualMachines/hwiscsiwin -RoleDefinitionName "Virtual Machine Operator"

New-AzureRmRoleAssignment -SignInName vmops@weiheng.partner.onmschina.cn -Scope /subscriptions/$Sub2 -RoleDefinitionName "Virtual Machine Operator"

三 检测

通过用户登陆Portal后,可以对定义过的资源进行管理,但对没有权限的资源不能进行管理。

下图显示,ResourceGroup nosql中的VM可以被管理,但只能操作定义过的权限,比如Stop VM

下图显示,虚拟机iscsiwin可以被管理,但只能显示定义过权限的操作:Start、Stop、Restart:

而admin的权限多了delete的菜单:

另外,对于VM以外的资源,比如创建StorageAccount,vmops这个用户是没有管理权限的:

创建VNET,同样没有权限:

四 总结:

通过Azure ARM中的资源的授权,可以实现对不同用户不同权限的控制。

授权的动作包括一些步骤:

- 创建角色Role,包括:可以操作的动作、不可以操作的动作

- 创建用户

- 把用户、角色、资源联结起来

Azure基于角色的用户接入控制(RBAC)的更多相关文章

- SpringBoot整合Shiro实现基于角色的权限访问控制(RBAC)系统简单设计从零搭建

SpringBoot整合Shiro实现基于角色的权限访问控制(RBAC)系统简单设计从零搭建 技术栈 : SpringBoot + shiro + jpa + freemark ,因为篇幅原因,这里只 ...

- devops-jenkins基于角色的权限管理RBAC

一. devops-jenkins基于角色的权限管理RBAC 1 安装角色的rbac角色管理 1.1) 点击系统管理 1.2) 选择插件管理 1.3) 选择可选插件,输入role搜索 1.4) 选择 ...

- 普通程序员看k8s基于角色的访问控制(RBAC)

一.知识准备 ● 上一节描述了k8s的账户管理,本文描述基于角色的访问控制 ● 网上RBAC的文章非常多,具体概念大神们也解释得很详细,本文没有站在高屋建瓴的角度去描述RBAC,而是站在一个普通程序员 ...

- 基于角色的访问控制 (RBAC)权限管理

RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联.简单地说,一个用户拥有若干角色,每一个角色拥有若干权限.这样,就构造成“用户-角色- ...

- 基于角色权限管理:rbac具体代码实现

权限管理 创建一个rbac和app的应用,这个rbac主要是用来存放权限的,全称叫做基于角色权限控制 一.先看配置文件合适不,给创建的rbac在配置文件里面设置一下 找到INSTALLED_APPS= ...

- 一个基于角色的访问控制(RBAC)的简单示例

关于"基于角色的访问控制"是什么,本文不再赘述,如果不明白,请自行查阅资料了解. 本文参考用户·角色·权限·表的设计的思想设计. 本文用到的技术有Spring Boot.Sprin ...

- php : RBAC 基于角色的用户权限控制-表参考

--管理员表 CREATE TABLE `sw_manager` ( `mg_id` int(11) NOT NULL AUTO_INCREMENT, `mg_name` varchar(32) NO ...

- 基于角色权限管理:rbac设计分析以及具体细节

权限管理---设计分析以及具体细节 说起权限我们大家都知道,不一样的角色会有不一样的权限. 比如就像学生管理系统一样,管理员,老师,学生之间的权限都是不一样的,那么展示的页面也是不一样的. 所以,我们 ...

- Azure 门户中基于角色的访问控制入门

面向安全的公司应侧重于向员工提供他们所需的确切权限. 权限过多,可能会向攻击者公开帐户. 权限太少意味着员工无法有效地完成其工作. Azure 基于角色的访问控制 (RBAC) 可通过为 Azure ...

随机推荐

- DNS 安装配置

DNS 安装配置 实验环境 一台主机:Linux Centos 6.5 32位 安装包: DNS服务:bind.i686 DNS测试工具:bind-utils DNS 服务安装 1.yum安装DNS服 ...

- 离乡与理想 Demo

离乡与理想---理想不分黑白 踏上了火车,离开家乡背着幻梦,站累了有人叫我幸福,叫我快乐而我是没有名字的流浪的日子,已数不清有多少带着理想,一路飞翔路上遇见困难,一定要坚强因为理想已离乡 我为理想而离 ...

- Kubernetes Storage

参考文章: https://kubernetes.io/docs/concepts/storage/volumes/ https://www.cnblogs.com/styshoo/p/6731425 ...

- java基础学习总结——java环境变量配置(转)

只为成功找方法,不为失败找借口! 永不放弃,一切皆有可能!!! java基础学习总结——java环境变量配置 前言 学习java的第一步就要搭建java的学习环境,首先是要安装 JDK,JDK安装好之 ...

- 将本地jar包制作成maven依赖

首先,需要配置maven环境,如果没配置,传送门:http://www.cnblogs.com/hyyq/p/6557683.html 然后,需要一个ben地的jar包,这里以阿里云支付宝sdk为例, ...

- StringToInt(atoi) 字符串转换成整数

public class StringToInt { public int atoi(String s) { long num = 0; int minus = 0; if(s==null) { re ...

- 斯特林公式求N!

n!的长度为 ll ans = log10(2*pi*n)/2 + n*(log10(n/exp(1.0)))+1;

- 实例说明Java中的null(转)

让我们先来看下面的语句: String x = null; 1. 这个语句到底做了些什么? 让我们回顾一下什么是变量,什么是变量值.一个常见的比喻是 变量相当于一个盒子.如同可以使用盒子来储存物品一 ...

- python快速学习-常用內建模块

- NSRegularExpression iOS自带的正则表达式

以前做验证邮箱,电话号码的时候通常用第三方的正则表达式或者NSPredicate(点这里查看以前的文章),在后期,苹果推出了自己的正则表达式来提供给开发者调用,很方便,功能也强大. 具体可以查看官方文 ...