DNS域传输漏洞复现

漏洞原理

DNS分类

常见的DNS记录类型

A IP地址记录,记录一个域名对应的IP地址

AAAA IPv6 地址记录,记录一个域名对应的IPv6地址

CNAME 别名记录,记录一个主机的别名

MX 电子邮件交换记录,记录一个邮件域名对应的IP地址,如root@xxxx.com

NS 域名服务器记录 ,记录该域名由哪台域名服务器解析

PTR 反向记录,也即从IP地址到域名的一条记录

TXT 记录域名的相关文本信息

DNS域传送

DNS Zone Transfer

DNS服务器分为:主服务器、备份服务器和缓存服务器。域传送是指备服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。在主备服务器之间同步数据库,需要使用“DNS域传送”。

若DNS服务器配置不当,可能导致匿名用户获取某个域的所有记录。造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较低的内部主机,如测试服务器。凭借这份网络蓝图,攻击者可以节省很少的扫描时间。

大的互联网厂商通常将内部网络与外部互联网隔离开,一个重要的手段是使用Private DNS。如果内部DNS泄露,将造成极大的安全风险。风险控制不当甚至造成整个内部网络沦陷。

漏洞复现

漏洞检测方法

- 常用的三种检测方法: nslookup命令, nmap命令,dig命令,下面将分别演示如何用三种方法检测dns域传送漏洞

利用nslookup命令发现DNS域传送命令

1、nslookup介绍

D:\>nslookup

默认服务器: public1.114dns.com

Address: 114.114.114.114

> help

set OPTION - 设置选项

type=X - 设置查询类型(如 A、AAAA、A+AAAA、ANY、CNAME、MX

NS、PTR、SOA 和 SRV)

ls [opt] DOMAIN [> FILE] - 列出 DOMAIN 中的地址(可选: 输出到文件 FILE)

-a - 列出规范名称和别名

-d - 列出所有记录

-t TYPE - 列出给定 RFC 记录类型(例如 A、CNAME、MX、NS 和 PTR 等)

的记录

exit - 退出程序

2、查询jd

D:\>nslookup -type=ns jd.com

服务器: public1.114dns.com

Address: 114.114.114.114

非权威应答:

jd.com nameserver = ns1.jdcache.com

jd.com nameserver = ns4.jdcache.com

jd.com nameserver = ns1.jd.com

jd.com nameserver = ns2.jd.com

jd.com nameserver = ns3.jd.com

jd.com nameserver = ns2.jdcache.com

jd.com nameserver = ns4.jd.com

jd.com nameserver = ns3.jdcache.com

3、目标存在域传输漏洞

D:\>nslookup

默认服务器: public1.114dns.com

Address: 114.114.114.114

> server dns.nwpu.edu.cn

默认服务器: dns.nwpu.edu.cn

Address: 202.117.80.2

> ls nwpu.edu.cn

[dns.nwpu.edu.cn]

nwpu.edu.cn. NS server = dns.nwpu.edu.cn

nwpu.edu.cn. NS server = dns1.nwpu.edu.cn

nwpu.edu.cn. NS server = dns2.nwpu.edu.cn

nwpu.edu.cn. NS server = dns3.nwpu.edu.cn

* A 222.24.192.99

(... 省略大量的记录)

npunecas NS server = webcomp.npunecas.nwpu.edu.cn

webcomp.npunecas A 202.117.85.146

nwpu03 A 202.117.80.4

nwpudb2 A 222.24.210.149

poj A 192.168.0.248

portal A 61.150.43.10

portal1 A 222.24.192.31

portal2 A 222.24.192.32

rei A 202.117.85.10

saip NS server = saipserver.saip.nwpu.edu.cn

saipserver.saip A 202.117.85.72

test A 222.24.192.29

yzb A 202.117.85.3

zsb A 202.117.87.130

zygx A 202.117.80.9

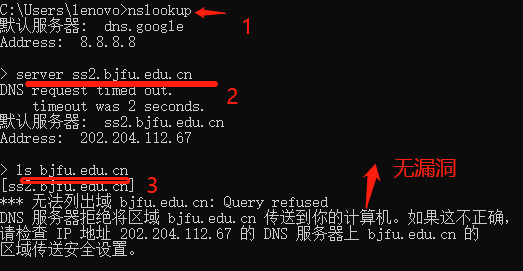

4、目标不存在域传输漏洞

参考链接

https://www.jianshu.com/p/d2af08e6f8fb

https://blog.csdn.net/c465869935/article/details/53444117

http://www.lijiejie.com/dns-zone-transfer-1/

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

DNS域传输漏洞复现的更多相关文章

- DNS域传输漏洞利用总结

操作基本的步骤是: 1) 输入nslookup命令进入交互式shell 2) Server 命令参数设定查询将要使用的DNS服务器 3) Ls命令列出某个域中的所有域名 4) Exit命令退出程序 攻 ...

- [测试技术分享]DNS域传送漏洞测试

DNS域传送漏洞测试 1.简介: DNS(Domain Name System)也叫域名管理系统,它它建立在一个分布式数据库基础之上,在这个数据库里,保存了IP地址和域名的相互映射关系.正因为DNS的 ...

- 黑客是如何利用DNS域传送漏洞进行渗透与攻击的?

一.DNS域传送 DNS :Domain Name System 一个保存IP地址和域名相互映射关系的分布式数据库,重要的互联网基础设施,默认使用的TCP/UDP端口号是53 常见DNS记录类型: 1 ...

- DNS域传送漏洞利用

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库.这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务器因 ...

- DNS域传送漏洞

nslookup -type=ptr 8.8.8.8 #查询一个IP地址对应的域名 nslookup -type=ns baidu.com #查询baidu.c ...

- python dns查询与DNS传输漏洞查询

前言: 昨天晚上在看DNS协议,然后想到了 DNS传输漏洞.便想写一个DNS查询与DNS传输漏洞查询 DNS传输漏洞介绍: DNS传输漏洞:若DNS服务器配置不当,可能导致匿名用户获取某个域的所有记录 ...

- MS14-068域提权漏洞复现

MS14-068域提权漏洞复现 一.漏洞说明 改漏洞可能允许攻击者将未经授权的域用户账户的权限,提权到域管理员的权限. 微软官方解释: https://docs.microsoft.com/zh-cn ...

- 利用DNS Zone Transfers漏洞工具dnswalk

利用DNS Zone Transfers漏洞工具dnswalk DNS Zone Transfers(DNS区域传输)是指一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库.当主服 ...

- DNS域欺骗攻击详细教程之Linux篇

.DNS域欺骗攻击原理 DNS欺骗即域名信息欺骗是最常见的DNS安全问题.当一 个DNS服务器掉入陷阱,使用了来自一个恶意DNS服务器的错误信息,那么该DNS服务器就被欺骗了.DNS欺骗会使那些易受攻 ...

随机推荐

- [阿里DIN] 深度兴趣网络源码分析 之 如何建模用户序列

[阿里DIN] 深度兴趣网络源码分析 之 如何建模用户序列 目录 [阿里DIN] 深度兴趣网络源码分析 之 如何建模用户序列 0x00 摘要 0x01 DIN 需要什么数据 0x02 如何产生数据 2 ...

- Helium文档5-WebUI自动化-press模拟键盘按键输入技巧

前言 press方法是用来模拟键盘按键输入,可以组合使用,来模拟键盘输入,解决一些难定位的元素 入参介绍 以下是press源码中的函数介绍 def press(key): :入参 :param ke ...

- Java进阶--Java动态代理

JDK version: 1.8 动态代理中所说的"动态", 是针对使用Java代码实际编写了代理类的"静态"代理而言的, 它的优势不在于省去了编写代理类那一点 ...

- echarts常用功能封装|抽象为mixin

目前已解锁以下功能: [x] 初始化echarts(initChart) [x] 获取echarts参数配置(getOption) [x] 生成echarts图表(setOption) [x] 监听r ...

- Django model总结(上)

Django model是django框架中处于比较核心的一个部位,准备分三个博客从不同的方面分别进行阐述,本文为<上篇>,主要对[a]Model的基本流程,比如它的创建,迁移等:默认行为 ...

- 单片机串口通信电平不匹配的解决电路,5V 3.3V串口通讯

很早的时候调试串口通讯遇到单片机和模块电压不匹配,信号无法传输,所以整理后来遇到的转换电路.1.最简单的用转换电平IC,可以去淘宝上搜索,有四路的有两路的,比如这个双向电平转换模块 2.根据接触的开发 ...

- 枚举 switch case 标签必须为枚举常量的非限定名称

枚举 switch case 标签必须为枚举常量的非限定名称 错误描述: Error:(63, 24) 错误: 枚举 switch case 标签必须为枚举常量的非限定名称. 解决思路: switch ...

- C# 9.0 新特性预览 - init-only 属性

C# 9.0 新特性预览 - init-only 属性 前言 随着 .NET 5 发布日期的日益临近,其对应的 C# 新版本已确定为 C# 9.0,其中新增加的特性(或语法糖)也已基本锁定,本系列文章 ...

- (模板)graham扫描法、andrew算法求凸包

凸包算法讲解:Click Here 题目链接:https://vjudge.net/problem/POJ-1113 题意:简化下题意即求凸包的周长+2×PI×r. 思路:用graham求凸包,模板是 ...

- numpy矩阵

一.创建矩阵 Numpy提供了ndarray来进行矩阵的操作,在Numpy中 矩阵继承于NumPy中的二维数组对象,但矩阵区别于数组,不可共用数组的运算规律. 1.mat("第0行:第1行: ...