南邮攻防训练平台逆向第四题WxyVM

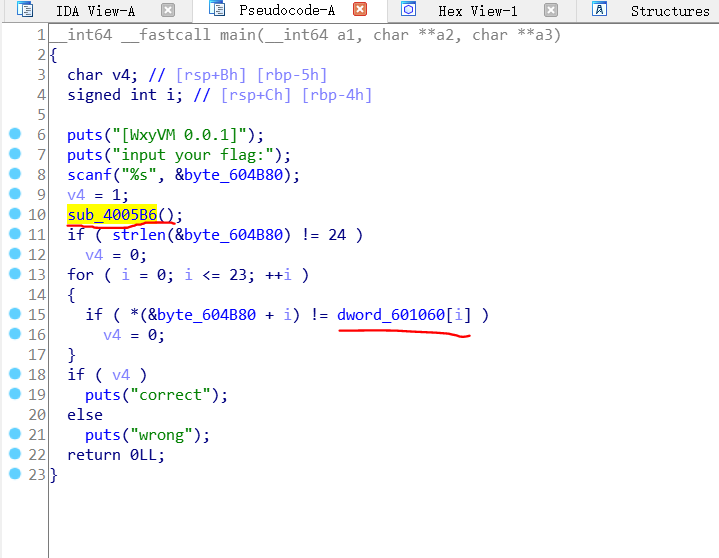

下载文件elf文件,运行输入flag,用ida打开逆向算法:

不是很复杂,可以看出flag长度需要24,最终会和已给出dword_601060进行比较,一致则成功,那么现在只需要看上面的sub_4005B6()和函数了:

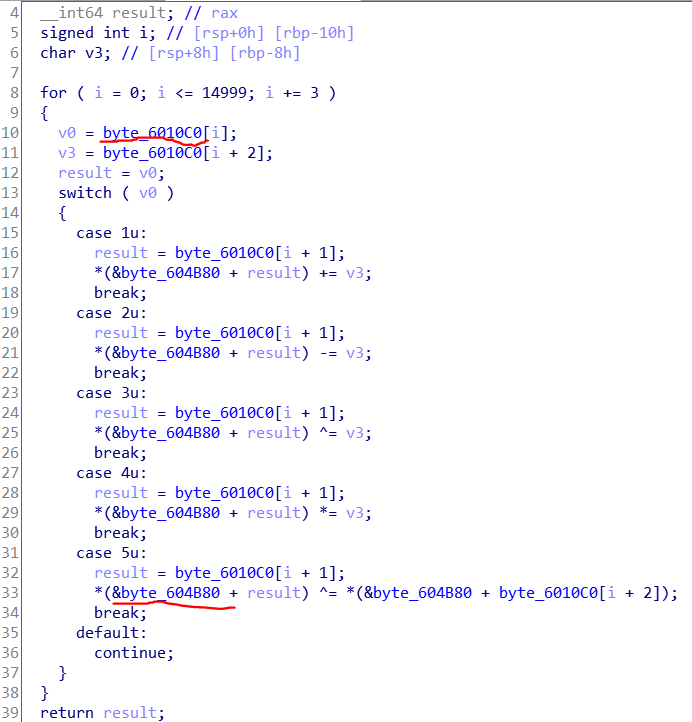

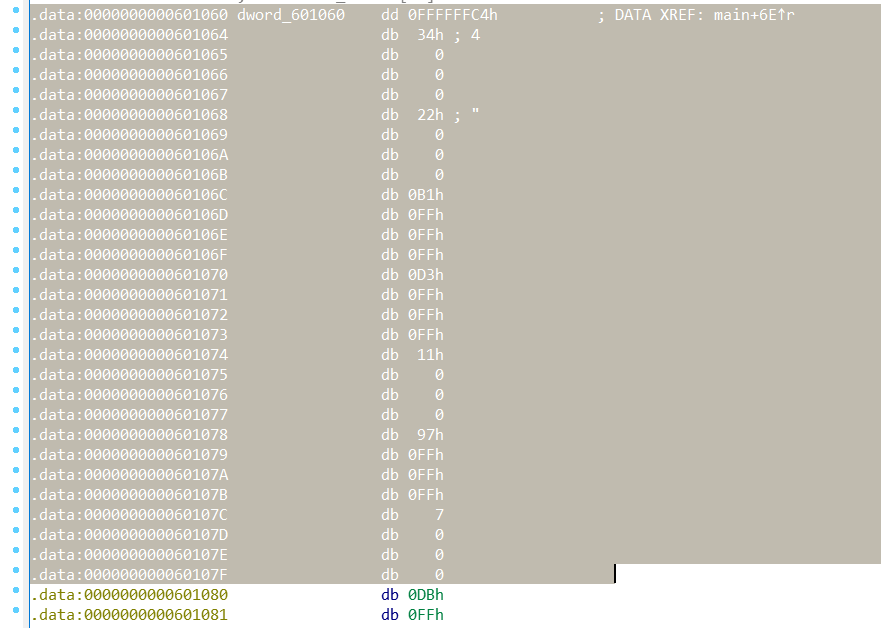

跟进两个地址进去看一下,发现有已经给出的处理所需数据,只是比较多,有15000个,想了想最后还是决定把数据提出来(其实是没其他办法了==)

提数据:

edit -> extract data 即可.

最后是逆推py脚本:

# -*- coding: utf-8 -*-

final = [0xc4,0x34,0x22,0xb1,0xd3,0x11,0x97,0x7,0xdb,0x37,0xc4,0x6,0x1d,0xfc,0x5b,0xed,0x98,0xdf,0x94,0xd8,0xb3,0x84,0xcc,0x8]

tmp = [0x1,0x10,0x25,0x3,0x0D,0x0A,0x2,0x0B,0x28,0x2,0x14,0x3F,0x1,0x17,0x3C,0x1,0x0,0x69,0x1,0x12,0x3F,......]

i = 14997

while i >= 0:

v0 = tmp[i]

v3 = tmp[i+2]

if v0 == 1:

final[tmp[i+1]] -= v3

elif v0 == 2:

final[tmp[i+1]] += v3

elif v0 == 3:

final[tmp[i+1]] ^= v3

elif v0 == 4:

final[tmp[i+1]] /= v3

elif v0 == 5:

final[tmp[i+1]] ^= final[tmp[i+2]]

final[tmp[i+1]] &= 0xff //需要注意的地方,因为ascii字符码范围为0~127,可能发生越界

i -= 3 for x in final:

print(chr(x), end = '')

得到flag:nctf{Embr4ce_Vm_j0in_R3}

被数据范围坑了好久,以后要多多注意。

南邮攻防训练平台逆向第四题WxyVM的更多相关文章

- 南邮攻防训练平台逆向maze

文件为 ELF64 可执行文件,输入正确 flag 返回判定结果的逆向题. 用 ida 打开,先看f5之后的代码,容易知道 flag 长度为24位,以 "nctf{" 为前缀: 先 ...

- 南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup

南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup 题目描述 文件下载地址 很明显,文件之间进行亦或就可得到flag,不再多说,直接上脚本 #coding:utf-8 file_a = ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 2018-2019-2 20165312《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165312<网络攻防技术>Exp1 PC平台逆向破解 一.Exp1.1 直接修改程序机器指令,改变程序执行流程 知识要求:Call指令,EIP寄存器,指令跳转 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155328 《网络攻防》 实验一:PC平台逆向破解(5)M

20155328 <网络攻防> 实验一:PC平台逆向破解(5)M 实践目标 实践对象:linux可执行文件pwn1. 正常执行时,main调用foo函数,foo函数会简单回显任何用户输入的 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

随机推荐

- mysql如何卸载完全

如何彻底的删除MySQL数据库: 以下操作以Window7操作系统为例: 1)停止window的MySQL服务. 找到“控制面板”-> “管理工具”-> “服务”,停止MySQL后台服务. ...

- Python内置函数(13)——complex

英文文档: class complex([real[, imag]]) Return a complex number with the value real + imag*1j or convert ...

- Python内置函数(25)——getattr

英文文档: getattr(object, name[, default]) Return the value of the named attribute of object. name must ...

- JVM基础系列第4讲:从源代码到机器码,发生了什么?

在上篇文章我们聊到,无论什么语言写的代码,其到最后都是通过机器码运行的,无一例外.那么对于 Java 语言来说,其从源代码到机器码,这中间到底发生了什么呢?这就是今天我们要聊的. 如下图所示,编译器可 ...

- zabbix备份数据库

#全库备份(数据量大很慢且会告警) mysqldump -uzabbix -pzabbix --opt zabbix | bzip2 > zabbix.sql.bz2 #备份配置表 mysqld ...

- ActivityLifecycleCallbacks 的简单使用

转载自 http://blog.csdn.net/tongcpp/article/details/40344871 ActivityLifecycleCallbacks是什么? Application ...

- 1.Docker简介【Docker每天5分钟】

Docker给PaaS世界带来的“降维打击”,其实是提供了一种非常便利的打包机制.该机制打包了应用运行所需要的整个操作系统,从而保证了本地环境和云端环境的高度一致,避免了用户通过“试错”来匹配不同运行 ...

- SpringMVC中@Controller和@RequestMapping用法和其他常用注解

一.简介 在SpringMVC 中,控制器Controller 负责处理由DispatcherServlet 分发的请求,它把用户请求的数据经过业务处理层处理之后封装成一个Model ,然后再把该Mo ...

- 开源项目福利-github开源项目免费使用Azure PipeLine

微软收购Github后,很多人猜想微软可能会砍掉VSTS,然而事实VSTS并没有砍掉,关于Azure Devops的详细信息可以查看 这篇博客,如果想查看原文也可以从链接里提供的原始地址里查看. 今天 ...

- redo/declare/typeset

变量设置功能,都是由命令行直接设置的,那么,可不可以让使用者能够经由键盘输入? 什么意思呢?是否记得某些程序执行的过程当中,会等待使用者输入 "yes/no"之类的讯息啊? 在 b ...