Shiro-JWT SpringBoot前后端分离权限认证的一种思路

JWT-Shiro 整合

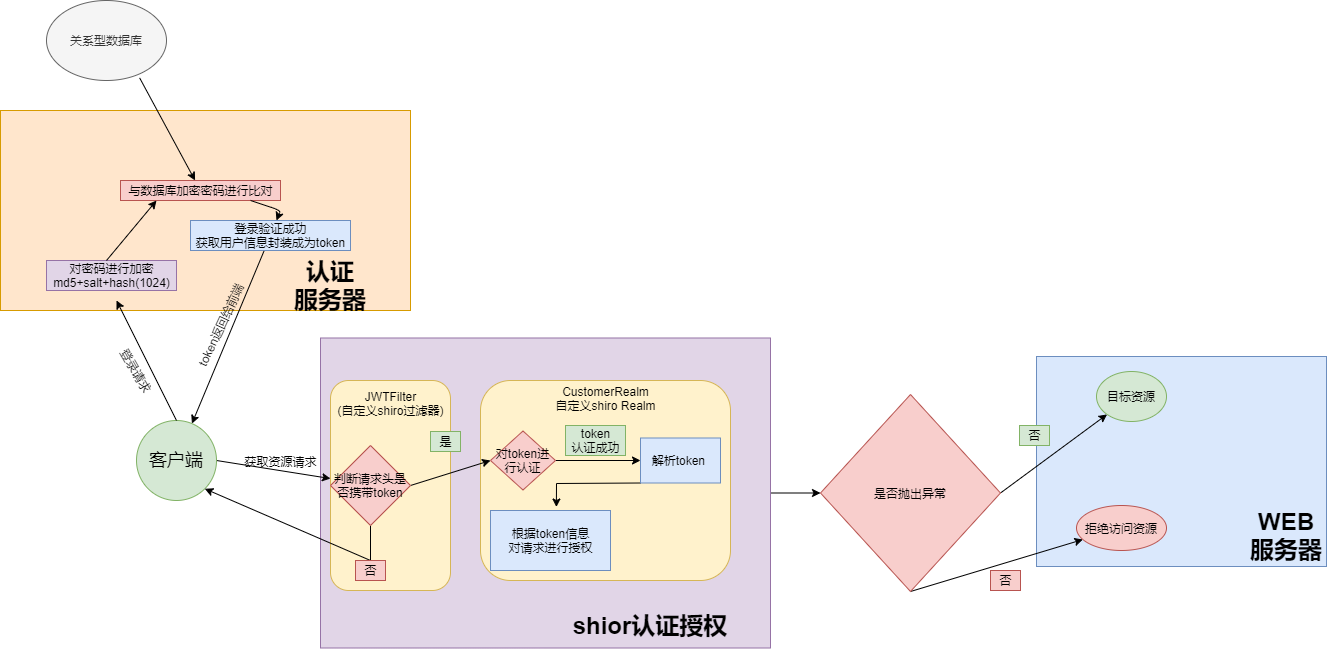

JWT-与Shiro整合进行授权认证的大致思路 图示

大致思路

- 将登录验证从shiro中分离,自己结合JWT实现

- 用户登陆后请求认证服务器进行密码等身份信息确认,确认成功后 封装相关用户信息 生成token 相应给前端.

- 之后每次访问资源接口都在请求头中携带认证时生成的token

- 当发起资源请求时首先请求被请求过滤器拦截,拦截后判断请求头中是否含有token

- 如果含有token对token进行认证认证成功后对token进行解析,之后进行授权,拥有权限则进行放行

- 反之返回相关错误信息

核心点

- token相关工具类的封装

- 自定义重写shiro过滤器

extends AccessControlFilter - 自定义实现shiro Realm

extends AuthorizingRealm - 实现自定义的shiroToken

implements AuthenticationToken

具体代码

生成token的工具类

public class JWTUtils {

//密钥用于生成token的签名

private static final String SIGN = "!1qaz.(";

/**

* 生成token

*/

public static String getToken(String userId,String userName, String roles, String permissions) {

Calendar instance = Calendar.getInstance();

instance.add(Calendar.DATE, 7);

JWTCreator.Builder builder = JWT.create()

.withIssuer("HuangShen")//token签发者

.withExpiresAt(instance.getTime()) //过期时间

.withClaim("userId", userId)//相关信息

.withClaim("userName", userName)

.withClaim("roles", roles)

.withClaim("permissions", permissions);

//使用HMAC256算法生成token

String token = builder.sign(Algorithm.HMAC256(SIGN));

return token;

}

/**

* 解码token

*

* @param token token

*/

public static DecodedJWT verify(String token){

DecodedJWT verify =JWT.require(Algorithm.HMAC256(SIGN)).build().verify(token);

return verify;

}

自定义重写shiro过滤器

public class JWTFilter extends AccessControlFilter {

/**

* 此方法首先执行当此方法返回false时继续执行onAccessDenied方法

* 返回true允许访问

* 返回 false拒绝访问

*/

@Override

protected boolean isAccessAllowed(ServletRequest servletRequest, ServletResponse servletResponse, Object o) throws Exception {

//获取主体对象

Subject subject = SecurityUtils.getSubject();

System.out.println("===允许访问===");

//当主体对象不为空且已经获得认证时允许访问

if (null != subject && subject.isAuthenticated()){

return true;

}

return false;

}

/**

* 当isAccessAllowed返回值为false时执行

*/

@Override

protected boolean onAccessDenied(ServletRequest servletRequest, ServletResponse servletResponse) throws Exception {

HttpServletRequest httpServletRequest = (HttpServletRequest) servletRequest;

String token = httpServletRequest.getHeader("token");

//客户端没有携带token

if (StringUtils.isEmpty(token)) {

System.out.println("请求头没有token");

return true;

}

System.out.println("拒接访问");

JWTToken jwtToken = new JWTToken(token);

Subject subject = SecurityUtils.getSubject();

//进行认证

subject.login(jwtToken);

return true;

}

自定义实现shiro Realm

/**

* 继承AuthorizingRealm类重写doGetAuthorizationInfo(授权)

* doGetAuthenticationInfo(认证)

*/

public class CustomerRealm extends AuthorizingRealm {

/**

* 认证

* @param authenticationToken 认证token

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

//获取主体信息

JWTToken principal = (JWTToken) authenticationToken;

DecodedJWT verify;

//创建自定义principal并赋值

TokenPayload tokenPayload = new TokenPayload();

//解析token

try {

verify = JWTUtils.verify((String) principal.getPrincipal());

tokenPayload.setUserId(verify.getClaim("userId").asString());

tokenPayload.setRoles(verify.getClaim("roles").asString());

tokenPayload.setUserName(verify.getClaim("userName").asString());

tokenPayload.setPermissions(verify.getClaim("permissions").asString());

} catch (AlgorithmMismatchException exception) {

throw new AuthenticationException("算法不匹配异常" + exception.getMessage());

} catch (SignatureVerificationException exception) {

throw new AuthenticationException("签名验证异常" + exception.getMessage());

} catch (TokenExpiredException exception) {

throw new AuthenticationException("token过期异常" + exception.getMessage());

} catch (InvalidClaimException exception) {

throw new AuthenticationException("无效Claim异常" + exception.getMessage());

} catch (JWTDecodeException exception) {

throw new AuthenticationException("JWT解码异常" + exception.getMessage());

} catch (JWTVerificationException exception) {

throw new AuthenticationException("JWT验证异常" + exception.getMessage());

} catch (RuntimeException exception) {

throw new RuntimeException(exception.getMessage());

}

System.out.println("认证完成");

//将token解析过后的信息封装成为主体传入 授权时使用

return new SimpleAuthenticationInfo(tokenPayload, true, this.getName());

}

/**

* 授权

* @param principalCollection 授权主体

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

System.out.println("开始授权");

TokenPayload primaryPrincipal = (TokenPayload) principalCollection.getPrimaryPrincipal();

System.out.println(primaryPrincipal.getRoles());

SimpleAuthorizationInfo simpleAuthorizationInfo = new SimpleAuthorizationInfo();

//添加角色信息

simpleAuthorizationInfo.addRole(primaryPrincipal.getRoles());

//添加权限信息

simpleAuthorizationInfo.addStringPermission(primaryPrincipal.getPermissions());

System.out.println("授权完成");

return simpleAuthorizationInfo;

}

@Override

public Class<?> getAuthenticationTokenClass() {

return JWTToken.class;

}

实现自定义的shiroToken

/**

* 为了便于使用由JWT生成的token 自定义实现自己的token

*/

public class JWTToken implements AuthenticationToken {

//存储由请求头中获取的token

private final String jwtToken;

public JWTToken(String jwtToken) {

this.jwtToken = jwtToken;

}

@Override

public Object getPrincipal() {

return this.jwtToken;

}

@Override

public Object getCredentials() {

return true;

}

}

shiro配置

@Configuration

public class ShiroConfig {

/**

* 1.创建shiroFilterFactoryBean

* 负责拦截多有请求

*

*/

@Bean

public ShiroFilterFactoryBean getShiroFilterFactoryBean(DefaultWebSecurityManager defaultWebSecurityManager) {

ShiroFilterFactoryBean shiroFilterFactoryBean = new ShiroFilterFactoryBean();

//给filter设置安全管理器

shiroFilterFactoryBean.setSecurityManager(defaultWebSecurityManager);

LinkedHashMap<String, Filter> filters = new LinkedHashMap<>();

filters.put("jwtfilter",new JWTFilter());

//将自定义过滤器加入到shiro 过滤其中

shiroFilterFactoryBean.setFilters(filters);

// 完全无状态认证 noSessionCreation 不保留每次会话的session

//因此每次请求都会进行授权和认证

HashMap<String, String> map = new HashMap<>();

map.put("/shiro/login","anon");

map.put("/shiro/**","noSessionCreation,jwtfilter");

shiroFilterFactoryBean.setFilterChainDefinitionMap(map);

shiroFilterFactoryBean.setLoginUrl("/shiro/unauthorized");

return shiroFilterFactoryBean;

}

/**

* 2.创建安全管理器

*

* @param realm

* @return

*/

@Bean

public DefaultWebSecurityManager getDefaultWebSecurityManager(@Qualifier("myRealm") Realm realm) {

DefaultWebSecurityManager defaultWebSecurityManager = new DefaultWebSecurityManager();

defaultWebSecurityManager.setRealm(realm);

return defaultWebSecurityManager;

}

/**

* 3.自定义Realm

*

* CredentialsMatcher 证书匹配器

* @return 自定义Realm

*/

@Bean("myRealm")

public Realm getRealm() {

CustomerRealm customerRealm = new CustomerRealm();

return customerRealm;

}

总结

使用JWTToken与shiro进无状态授权认证时 实际上登录时放弃的使用shiro的认证 登陆时使用自己实现的登录方法并且生成Token,无状态会话,用于shiro不存储每次会话的session 因此每次请求都会进行一次完整的shiro授权认证流程 ,可以使用Redis 等其他缓存的方式实现shiro的缓存 减小系统压力。

Shiro-JWT SpringBoot前后端分离权限认证的一种思路的更多相关文章

- Spring Security + JWT实现前后端分离权限认证

现在国内前后端很多公司都在使用前后端分离的开发方式,虽然也有很多人并不赞同前后端分离,比如以下这篇博客就很有意思: https://www.aliyun.com/jiaocheng/650661.ht ...

- springSecurity + jwt + redis 前后端分离用户认证和授权

记录一下使用springSecurity搭建用户认证和授权的代码... 技术栈使用springSecurity + redis + JWT + mybatisPlus 部分代码来自:https://b ...

- SpringBoot使用SpringSecurity搭建基于非对称加密的JWT及前后端分离的搭建

SpringBoot使用SpringSecurity搭建基于非对称加密的JWT及前后端分离的搭建 - lhc0512的博客 - CSDN博客 https://blog.csdn.net/lhc0512 ...

- 从零玩转SpringSecurity+JWT整合前后端分离

从零玩转SpringSecurity+JWT整合前后端分离 2021年4月9日 · 预计阅读时间: 50 分钟 一.什么是Jwt? Json web token (JWT), 是为了在网络应用环境间传 ...

- vue+springboot前后端分离实现单点登录跨域问题处理

最近在做一个后台管理系统,前端是用时下火热的vue.js,后台是基于springboot的.因为后台系统没有登录功能,但是公司要求统一登录,登录认证统一使用.net项目组的认证系统.那就意味着做单点登 ...

- docker-compose 部署 Vue+SpringBoot 前后端分离项目

一.前言 本文将通过docker-compose来部署前端Vue项目到Nginx中,和运行后端SpringBoot项目 服务器基本环境: CentOS7.3 Dokcer MySQL 二.docker ...

- 基于SpringBoot前后端分离的点餐系统

基于SpringBoot前后端分离的点餐系统 开发环境:主要采用Spring boot框架和小程序开发 项目简介:点餐系统,分成卖家端和买家端.买家端使用微信小程序开发,实现扫码点餐.浏览菜单.下单. ...

- Springboot前后端分离开发

.1.springboot前后端分离开发之前要配置好很多东西,这周会详细补充博客内容和遇到的问题的解析 2,按照下面流程走一遍 此时会加载稍等一下 pom.xml显示中加上阿里云镜像可以加速下载配置文 ...

- 实战!spring Boot security+JWT 前后端分离架构认证登录!

大家好,我是不才陈某~ 认证.授权是实战项目中必不可少的部分,而Spring Security则将作为首选安全组件,因此陈某新开了 <Spring Security 进阶> 这个专栏,写一 ...

随机推荐

- LeetCode 26. 删除有序数组中的重复项

双指针法 分析: 设置两个指针:p1,p2,初始p1指向数组的第一个元素,p2指向第二个元素 1)如果p1的值 == p2的值,就让p2后移一位 2)如果p1的值 != p2的值,修改p1的下一个元素 ...

- 10个 解放双手的 IDEA 插件,这些代码都不用写(第二弹)

本文案例收录在 https://github.com/chengxy-nds/Springboot-Notebook 大家好,我是小富~ 鸽了很久没发文,不写文章的日子真的好惬意,每天也不用愁着写点什 ...

- Catalan数以及相关性质的证明

\(Catalan\) 数相关证明 Mushroom 2021-5-14 \(Catalan\)数的定义 给定一个凸\(n + 1\)边形, 通过在内部不相交的对角线,把它划分成为三角形的组合,不同的 ...

- Nmap浅析(2)——端口发现

端口发现 每台网络设备最多有216(65536)个端口,端口的作用是实现"一机多用".操作系统分了65536个端口号,程序在发送的信息中加入端口号,操作系统在接收到信息后按照端 ...

- 『居善地』接口测试 — 5、使用Requests库发送POST请求

目录 1.请求正文是application/x-www-form-urlencoded 2.请求正文是raw (1)json格式文本(application/json) (2)xml格式文本(text ...

- [bug] conda:Segmentation fault (core dumped)

参考 https://www.jianshu.com/p/5e230ef8a14d

- [DB] Spark Core (2)

RDD WordCount处理流程 sc.textFile("/root/temp/data.txt").flatMap(_.split(" ")).map(( ...

- 【转载】认识SSD的SATA、mSATA 、PCIe和M.2四种主流接口

认识SSD的SATA.mSATA .PCIe和M.2四种主流接口 2018-09-25 • 工具 • 评论关闭 认识SSD的SATA.mSATA .PCIe和M.2四种主流接口

- [转载]性能测试工具 2 步解决 too many open files 的问题,让服务器支持更多连接数

[转载]性能测试工具 2 步解决 too many open files 的问题,让服务器支持更多连接数 大话性能 · 2018年10月09日 · 最后由 大话性能 回复于 2018年10月09日 · ...

- Rust 多态

Rust 多态 分发 多态的上下文中的方法解析过程被称为分发,调用该方法称为分发化,在支持多态的主流语言中,分发可以通过以下任意一种方式进行. 静态分发 当在编译期决定要调用的方法时,它被称为静态分发 ...